현재 정보 네트워크의 지속적인 발전으로 사람들의 정보 보안에 대한 인식이 날로 높아지고 있으며 정보 시스템의 보안 보호 조치도 점차 개선되고 있으며 일반적으로 방화벽은 내부와 외부를 격리하기 위해 서버의 인터넷 경계에 배치됩니다. 네트워크이며 외부에서 필요한 서버만 포트가 노출됩니다. 이 조치를 채택하면 정보 시스템의 보안 수준이 크게 향상될 수 있습니다. 외부 공격자에게는 관련 없는 채널을 모두 닫고 필요한 입구만 남겨 두는 것과 같습니다.

하지만 이 상태에서도 피할 수 없는 일종의 보안 문제가 남아 있는데, 바로 웹 취약점입니다. 그 이유는 프로그램 작성 시 사용자의 입력 문자가 엄격하게 필터링되지 않아 해커가 자신의 목표를 달성하기 위해 조심스럽게 악성 문자열을 구성할 수 있기 때문입니다.

그러면 이러한 보안 문제가 있는지 어떻게 알 수 있나요? 아래에는 비교적 간단한 몇 가지 침투 기술이 나열되어 있습니다.

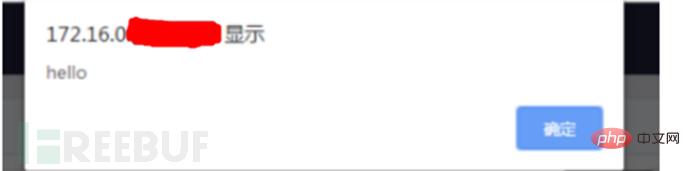

다음과 같이 사용자가 제어할 수 있고 페이지 코드로 출력할 수 있는 위치를 최대한 많이 찾으세요: URL의 각 매개변수, URL 자체, 양식, 일반적인 시나리오 검색창(댓글 영역, 메시지 영역, 개인정보, 주문 정보, 검색창, 현재 디렉토리, 이미지 속성 등 포함)을 선택한 다음 <script>alert(hello)</script> 코드를 입력하세요. 아래 그림과 같은 경우 시스템이 크로스 사이트 스크립팅 공격을 받을 가능성이 있으니 주의하시기 바랍니다.

교차 사이트 스크립팅 공격 XSS 악의적인 공격자는 사용자가 페이지를 탐색할 때 웹에 포함된 스크립트 코드가 실행되어 사용자를 악의적으로 공격하려는 목적을 달성합니다. .

XSS는 대상 사용자 수준 공격을 공격합니다! 저장된 XSS, 지속성, 코드는 개인정보나 게재된 기사 등에 코드를 삽입하는 등 서버에 저장됩니다. 필터링이 없거나 필터링이 엄격하지 않은 경우 이러한 코드는 서버에 저장되며, 사용자가 트리거 코드 실행 페이지에 액세스합니다. 이런 종류의 XSS는 더 위험하며 웜, 쿠키 도난 등을 쉽게 일으킬 수 있습니다.

【대상 SQL 문: $sql="select*from admin where id=".$id;】

일반 액세스: www.linuxtest.com/test2.php?id=1

주입 지점 찾기:

1. www.linuxtest/test2.php?id=1'에 비정상적으로 액세스하면 비정상적인 페이지가 반환되어 주입 노드가 있을 수 있음을 나타냅니다.

2. 계속해서 www.linuxtest/test2.php?id=1, 1=1로 비정상적으로 접속하면 결과가 정상 페이지로 돌아옵니다.

3. www.linuxtest/test2.php?id=1 및 1=2에 계속 접속하면 주입 노드와 함께 비정상적인 페이지가 반환됩니다. id=1 바로 뒤에 공격 SQL 문을 추가할 수 있습니다.

【기타 SQL1 문: $sql="select*from admin where id=$id";】

위와 동일

【기타 SQL2 문: $sql="select*from admin where id='{$id }'";]

이때 주입 지점이 있지만 해당 공격 SQL을 삽입하려면 작은따옴표를 제거해야 합니다. 방법은 다음과 같습니다.

제거하려면 (및 '=)을 추가합니다. 예: test2. php?id= 1' Union select 1,2,3 및 '=; 결과 SQL은 다음과 같습니다: select*from admin where id='1' Union select 1,2,3 and '='

increase (및 "= '), (union select 1,2,'3) 등

시스템 환경이 다르기 때문에 공격자가 초래할 수 있는 피해도 다르며, 이는 주로 데이터베이스에 액세스하는 애플리케이션의 보안 권한에 따라 결정됩니다. 사용자의 계정에 관리자 이상의 권한이 있는 경우 공격자는 데이터베이스 테이블에 대해 데이터 추가, 삭제 또는 업데이트는 물론 테이블을 직접 삭제하는 등 다양한 작업을 수행할 수 있습니다. burp_suite 도구의 침투를 살펴보겠습니다.

요청을 시작해야 할 때 차단 시스템은 아래와 같이 활성화된 상태가 됩니다(웹사이트를 예로 사용). 수정하려는 페이지를 입력하고 매개변수를 조작한 후 닫기를 클릭하세요. 성공하면 페이지가 수정한 매개변수를 반환합니다. 이는 조작 취약점을 차단하기 위한 것입니다.

대부분의 경우 Burpsuite는 매개변수를 변조하여 취약점 공격을 완료합니다. 이러한 상황은 고객 경험을 저하시킬 뿐만 아니라 운영 위험, 심지어 법적 위험까지 직면하게 됩니다. 홍보 위기 등의 위험위 내용은 웹 침투 기술 분석 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!