최근 Sangfor는 Apache 축 구성 요소의 원격 명령 실행 취약점을 악용하는 방법을 발견했습니다. 이 취약점의 본질은 관리자의 잘못된 AdminService 구성으로 인해 발생합니다.enableRemoteAdmin속성이 true로 설정되면 공격자는 생성된 WebService에 직접 액세스할 때 AdminService 인터페이스를 원격으로 사용할 수 있습니다. WebService 인터페이스를 통해 그는 내부 참조 클래스를 트리거하여 원격 명령 실행 취약점을 악용할 수 있습니다.enableRemoteAdmin属性设置为true时,攻击者可以远程利用AdminService接口自行发布构造的WebService,再次访问生成的WebService接口时,就可以触发内部引用的类进行远程命令执行漏洞的利用。

axis 组件介绍

axis 全称Apache EXtensible Interaction System即Apache可扩展交互系统。axis 为创建服务器端、客户端和网关SOAP等操作提供基本框架。axis 目前版本主要面向Java,面向C++的版本正在开发中。axis 并不完全是一个SOAP引擎,还可以作为一个独立的SOAP服务器和一个嵌入Servlet引擎(例如Tomcat)的服务器。

漏洞分析

漏洞本质是管理员对AdminService的配置错误。当enableRemoteAdmin属性设置为true时,攻击者可以构造WebService调用freemarker组件中的template.utility.Execute类,远程利用AdminService接口进行WebService发布,再次访问生成的WebService接口,传入要执行的命令,就可以进行远程命令执行漏洞的利用。

漏洞复现

搭建axis 1.4+tomcat6的环境,将AdminService配置中的enableRemoteAdmin属性设置为true。

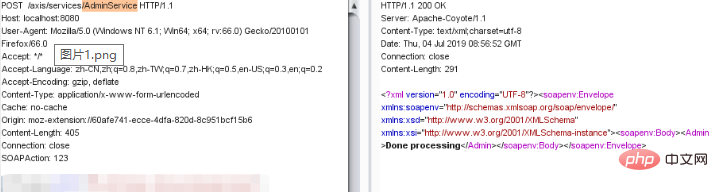

传入构造好的数据进行WebService发布,如下图:

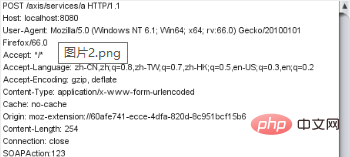

再调用WebService接口传入命令并执行,如下图:

修复建议

1、配置 URL 访问控制策略:部署于公网的 axis 服务器,可通过 ACL 禁止对/services/AdminService及/services/FreeMarkerService路径的访问。

2、禁用 axis 远程管理功能:axis WEB-INF 文件夹中的server-config.wsdd文件,将其中"enableRemoteAdmin

AdminService구성이 잘못되었습니다. 활성화RemoteAdmin 속성이 true로 설정되면 공격자는

WebService를 구성하여

freemarker구성 요소의

template.utility.Execute클래스를 원격으로 호출할 수 있습니다. AdminService 인터페이스 활용 WebService를 게시하고 생성된 WebService 인터페이스에 다시 액세스한 다음 실행할 명령을 전달하여 원격 명령 실행 취약점을 악용합니다. ####

취약점 재현####Build

axis 1.4+ In tomcat6환경에서는 AdminService 구성의 활성화RemoteAdmin 속성을 true로 설정합니다. #### 아래와 같이 WebService 게시를 위해 구성된 데이터를 전달합니다. ####

#### 그런 다음 WebService 인터페이스를 호출하여 명령을 전달하고 실행합니다. 그것은 아래와 같이 : ### #

#### 그런 다음 WebService 인터페이스를 호출하여 명령을 전달하고 실행합니다. 그것은 아래와 같이 : ### #

/services/AdminService및

/services/FreeMarkerService경로에 대한 액세스를 금지할 수 있습니다. ####2. 축 원격 관리 기능 비활성화: 축 WEB-INF 폴더에 있는

server-config.wsdd파일을 수정하여 "

enableRemoteAdmin" 값이 false로 설정되어 있습니다. #### 웹 보안에 대해 더 자세히 알고 싶다면 다음을 방문하세요: ##webserversecurity####

위 내용은 Apache 축 구성 요소의 원격 명령 실행 취약점을 해결하는 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!