세션과 관련하여 우려해야 할 주요 문제는 세션 식별자의 기밀성입니다. 기밀이라면 세션 하이재킹의 위험이 없습니다. 유효한 세션 ID를 사용하면 공격자가 사용자 중 한 명을 성공적으로 가장할 수 있습니다.

공격자는 세 가지 방법으로 합법적인 세션 ID를 얻을 수 있습니다.

l

PHP는 매우 무작위로 세션 ID를 생성하므로 추측될 위험이 없습니다. 세션 식별을 얻기 위해 네트워크 통신 데이터를 캡처하는 것이 일반적입니다. 세션 식별이 캡처되는 위험을 방지하려면 SSL을 사용할 수 있으며 브라우저 취약점은 적시에 패치되어야 합니다.

팁

브라우저는 요청의 Set-Cookie 헤더 요구 사항에 따라 모든 후속 요청에 해당 쿠키 헤더를 포함한다는 점을 기억하세요. 가장 일반적으로 세션 식별자는 이미지와 같은 포함된 리소스에 대한 요청에서 불필요하게 노출됩니다. 예를 들어, 10개의 이미지가 포함된 웹페이지를 요청할 때 브라우저는 세션 식별자가 있는 11개의 요청을 발행하지만 식별자에는 하나만 필요합니다. 이러한 불필요한 노출을 방지하려면 포함된 모든 리소스를 다른 도메인 이름을 가진 서버에 배치하는 것을 고려할 수 있습니다.

세션 고정은 공격자가 지정한 세션 ID를 사용하여 피해자를 속이는 공격 기술입니다. 이는 공격자가 합법적인 세션 ID를 얻는 가장 쉬운 방법입니다.

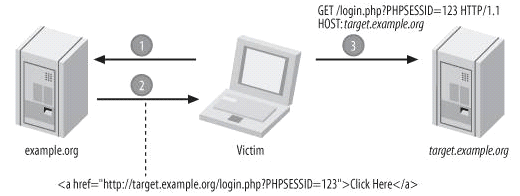

이 가장 간단한 예에서는 세션 고정 공격에 링크가 사용됩니다.

<a href="http://example.org/index.php?PHPSESSID=1234">Click Here</a>

또 다른 방법은 프로토콜 수준 리디렉션 문을 사용하는 것입니다:

<?php header('Location: //m.sbmmt.com/'); ?>

이는 실제 HTTP 헤더 또는 메타 태그의 http-equiv 속성을 지정하여 생성되는 새로 고침 헤더를 통해 수행될 수도 있습니다. 공격자의 목표는 공격자가 지정한 세션 ID가 포함된 URL에 사용자가 액세스하도록 하는 것입니다. 이는 기본 공격의 첫 번째 단계입니다. 전체 공격 프로세스는 그림 4-3에 나와 있습니다.

그림 4-3. 공격자가 지정한 세션 ID를 이용한 세션 고정 공격

성공할 경우 공격자는 합법적인 세션 ID를 캡처하거나 추측해야 하는 필요성을 우회할 수 있어 점점 더 위험한 공격이 가능해집니다. 가능합니다.

이 단계를 더 잘 이해하려면 직접 시도해 보는 것이 가장 좋습니다. 먼저 fixation.php라는 스크립트를 만듭니다.

<?php session_start(); $_SESSION['username'] = 'chris'; ?>

현재 서버에 쿠키가 저장되어 있지 않은지 확인하거나 모든 쿠키를 삭제하여 이를 확인하세요. PHPSESSID가 포함된 URL을 통해 fixation.php에 액세스하세요:

//m.sbmmt.com/

chris 값을 사용하여 세션 변수 사용자 이름을 생성합니다. 세션 저장 영역을 확인한 결과 데이터의 세션 ID는 1234인 것으로 확인되었습니다:

$ cat /tmp/sess_1234 username|s:5:"chris";

$_SESSION['username']에 있는 두 번째 스크립트 test.php를 생성합니다.

존재하는 경우 값을 입력하세요:

<?php

session_start();

if (isset($_SESSION['username']))

{

echo $_SESSION['username'];

}

?>

在另外一台计算机上或者在另一个浏览器中访问下面的URL,同时该URL指定了相同的会话标识:

//m.sbmmt.com/

这使你可以在另一台计算机上或浏览器中(模仿攻击者所在位置)恢复前面在fixation.php中建立的会话。这样,你就作为一个攻击者成功地劫持了一个会话。

很明显,我们不希望这种情况发生。因为通过上面的方法,攻击者会提供一个到你的应用的链接,只要通过这个链接对你的网站进行访问的用户都会使用攻击者所指定的会话标识。

产生这个问题的一个原因是会话是由URL中的会话标识所建立的。当没有指定会话标识时,PHP就会自动产生一个。这就为攻击者大开了方便之门。幸运的是,我们以可以使用session_regenerate_id( )函数来防止这种情况的发生。

<?php

session_start();

if (!isset($_SESSION['initiated']))

{

session_regenerate_id();

$_SESSION['initiated'] = TRUE;

}

?>

这就保证了在会话初始化时能有一个全新的会话标识。可是,这并不是防止会话固定攻击的有效解决方案。攻击者能简单地通过访问你的网站,确定PHP给出的会话标识,并且在会话固定攻击中使用该会话标识。

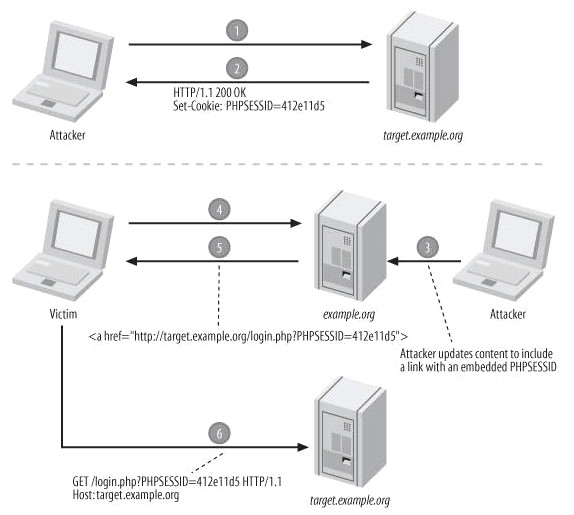

这确实使攻击者没有机会去指定一个简单的会话标识,如1234,但攻击者依然可以通过检查cookie或URL(依赖于标识的传递方式)得到PHP指定的会话标识。该流程如图4-4所示。

该图说明了会话的这个弱点,同时它可以帮助你理解该问题涉及的范围。会话固定只是一个基础,攻击的目的是要取得一个能用来劫持会话的标识。这通常用于这样的一个系统,在这个系统中,攻击者能合法取得较低的权限(该权限级别只要能登录即可),这样劫持一个具有较高权限的会话是非常有用的。

如果会话标识在权限等级有改变时重新生成,就可以在事实上避开会话固定的风险:

<?php

$_SESSION['logged_in'] = FALSE;

if (check_login())

{

session_regenerate_id();

$_SESSION['logged_in'] = TRUE;

}

?>

Figure 4-4. 通过首先初始化会话进行会话固定攻击

小提示

我不推荐在每一页上重新生成会话标识。虽然这看起来确实是一个安全的方法。但与在权限等级变化时重新生成会话标识相比,并没有提供更多的保护手段。更重要的是,相反地它还会对你的合法用户产生影响,特别是会话标识通过URL传递时尤甚。用户可能会使用浏览器的访问历史机制去访问以前访问的页面,这样该页上的链接就会指向一个不再存在的会话标识。

如果你只在权限等级变化时重新生成会话标识,同样的情况也有可以发生,但是用户在访问权限变更前的页面时,不会因为会话丢失而奇怪,同时,这种情况也不常见。

以上就是PHP安全-会话固定的内容,更多相关内容请关注PHP中文网(m.sbmmt.com)!