서버와 클라이언트는 세션을 통해 통신합니다. 클라이언트의 브라우저가 서버에 연결되면 서버는 사용자에 대한 세션을 설정합니다. 각 사용자의 세션은 독립적이며 서버에 의해 유지됩니다. 각 사용자의 세션은 세션 ID라고 하는 고유한 문자열로 식별됩니다. 사용자가 요청하면 전송된 http 헤더에 세션 ID 값이 포함됩니다. 서버는 http 헤더의 세션 ID를 사용하여 요청을 제출한 사용자를 식별합니다.

세션은 각 사용자의 개인 데이터를 저장합니다. 일반 웹 애플리케이션은 인증된 사용자 계정과 비밀번호를 저장하기 위해 세션을 사용합니다. 서로 다른 웹페이지를 변환할 때, 본인 확인이 필요한 경우 세션에 저장된 계좌번호와 비밀번호를 이용해 비교해보세요. 세션의 수명주기는 사용자가 서버에 연결할 때 시작되고 사용자가 브라우저를 닫거나 session_destroy 함수가 세션 데이터를 삭제할 때 로그아웃할 때 종료됩니다. 사용자가 20분 이내에 컴퓨터를 사용하지 않으면 세션이 자동으로 종료됩니다.

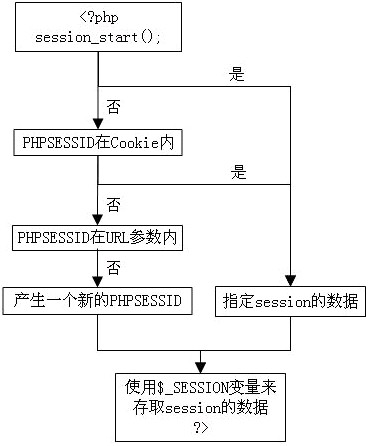

PHP 세션 처리 응용 아키텍처

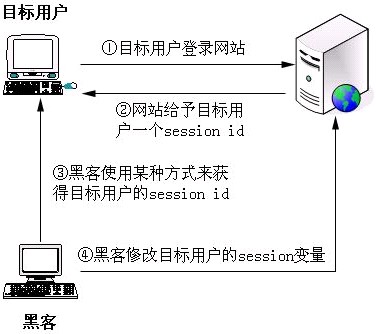

세션 하이재킹

세션 하이재킹은 공격자가 대상 사용자의 정보 세션을 얻기 위해 다양한 수단을 사용하는 것을 말합니다. ID. 세션 ID를 획득하면 공격자는 대상 사용자의 ID를 사용하여 웹 사이트에 로그인하고 대상 사용자의 작업 권한을 얻을 수 있습니다.

공격자가 대상 사용자의 세션 ID를 얻는 방법:

1) 무차별 대입 크래킹: 크랙될 때까지 다양한 세션 ID를 시도합니다.

2) 계산: 세션 ID가 무작위가 아닌 방식으로 생성된 경우 계산이 가능합니다.

3) 스틸링: 네트워크 가로채기, xss 공격 및 기타 방법을 사용하여 세션 ID를 얻습니다.

세션 하이재킹 공격 단계

인스턴스

//login.php

session_start();

if (isset($_POST["login"]))

{

$link = mysql_connect("localhost", "root", "root")

or die("无法建立MySQL数据库连接:" . mysql_error());

mysql_select_db("cms") or die("无法选择MySQL数据库");

if (!get_magic_quotes_gpc())

{

$query = "select * from member where username=’" . addslashes($_POST["username"]) .

"’ and password=’" . addslashes($_POST["password"]) . "’";

}

else

{

$query = "select * from member where username=’" . $_POST["username"] .

"’ and password=’" . $_POST["password"] . "’";

}

$result = mysql_query($query)

or die("执行MySQL查询语句失败:" . mysql_error());

$match_count = mysql_num_rows($result);

if ($match_count)

{

$_SESSION["book"] = 1;

mysql_close($link);

header("Location: http://localhost/index.php?user=" . $_POST["username"]);

}

…..

// 打开Session

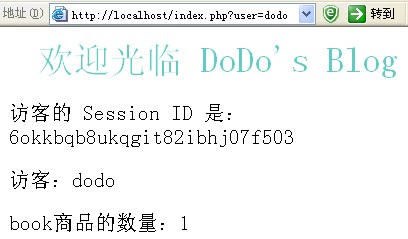

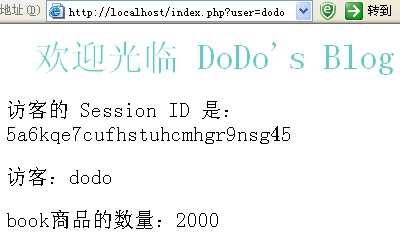

访客的 Session ID 是:echo session_id(); ?>

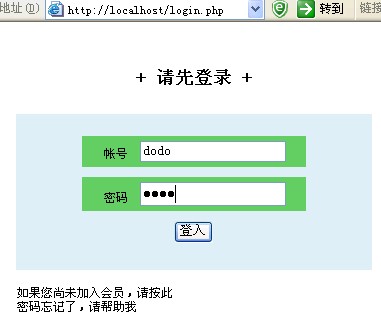

로그인 후 표시

공격 시작

//attack.php

php

//세션 열기

session_start ();

echo "대상 사용자의 세션 ID:" . session_id() . "

"

echo "대상 사용자의 사용자 이름: " . "username"] . "

"; echo "대상 사용자의 비밀번호는 다음과 같습니다." . "

"; / 책 수를 2000으로 설정

$_SESSION["book"] = 2000

?>

제출 http://localhost/attack .php?PHPSESSID=5a6kqe7cufhstuhcmhgr9nsg45 이 ID를 얻습니다. 고객 페이지를 새로 고친 후 고객 세션 ID

세션 고정 공격

세션 고정 공격

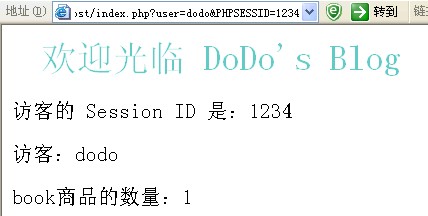

해커는 다음을 전송하여 공격을 완료할 수 있습니다. 사용자에게 세션 ID

http://localhost/index.php?user=dodo&PHPSESSID=1234 이 링크를 사용자 dodo에게 보내 표시

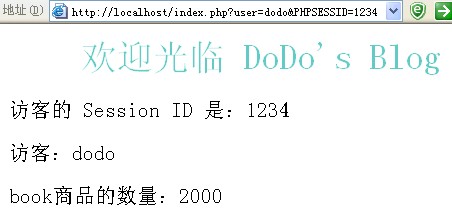

그런 다음 공격자는 http://localhost/attack.php?PHPSESSID=1234를 방문하여 고객 페이지를 새로 고치고

을 찾습니다.

예방 방법

1) 정기적으로 세션 ID를 변경하세요

bool session_regenerate_id([bool delete_old_session])

delete_old_session은 true이면 이전 세션 파일을 삭제하고, false이면 이전 세션을 유지합니다. 기본값은 false입니다. 선택 사항으로

인덱스 시작 부분에

을 추가합니다. php session_start();

session_regenerate_id(TRUE);

......

이런 방식으로 다시 로드할 때마다 새 세션 ID가 생성됩니다.

2) 세션 이름 변경

세션의 기본 이름은 PHPSESSID입니다. 이 변수는 해커가 패킷을 캡처하여 분석하지 않는 경우 쿠키에 저장됩니다. 그는 이 이름을 추측할 수 없으며 일부 공격을 차단할 수 없습니다

session_start();

session_name("mysessionid");

......

3) 투명한 세션 ID 끄기

투명한 세션 ID는 브라우저의 http 요청이 세션 ID를 지정하기 위해 쿠키를 사용하지 않을 때 세션 ID가 id는 링크를 사용하여 전달됩니다. php.ini를 열고

session.use_trans_sid = 0

코드에서

int_set( "session.use_trans_sid", 0);

session_start();

……

4) 쿠키에서 세션 ID만 확인

session.use_cookies = 1은 쿠키를 사용하여 세션 ID를 저장하는 것을 의미합니다

session.use_only_cookies = 1은 쿠키를 사용하여 세션 ID를 저장하는 것을 의미하므로 세션 고정 공격을 피할 수 있습니다

코드에서

int_set("session.use_cookies", 1);

int_set("session.use_only_cookies", 1); p>

5) URL을 사용하여 숨겨진 매개변수 전달

session_start();

$seid = md5(uniqid(rand()), TRUE)) ;

$_SESSION["seid"] = $seid;

공격자는 세션 데이터를 얻을 수 있지만 $seid의 값을 알 수는 없습니다. seid의 값만 확인하면 현재 페이지가 웹 프로그램 자체에서 호출되는지 여부를 확인할 수 있습니다.

위 내용은 PHP 취약점 해결방법(7) - 세션 하이재킹 관련 내용을 더 보시려면 PHP 중국어 홈페이지(m.sbmmt.com)를 참고해주세요!