JWT 상태 비저장 인증(여기에서 사용 가능)을 설정한 후 핵심 구성 요소와 해당 상호 작용을 식별하여 Spring Security의 추상화에서 어떤 일이 발생하는지 이해하고 싶었습니다. 이 탐색을 더욱 흥미롭게 만들기 위해 표준 HTTP 라이브러리를 사용하여 Go에서 최소 버전을 다시 구현했습니다. 등록, 토큰 생성, 보호된 리소스 액세스라는 세 가지 핵심 흐름을 세분화하고 이를 Go에서 다시 구축함으로써 Spring Security의 인증 패턴을 더 간단한 구성 요소에 매핑하기 시작했습니다.

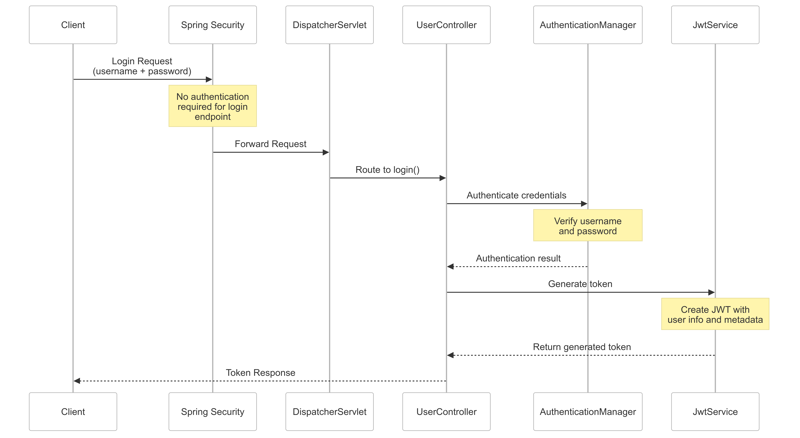

이 게시물은 특히 인증보다는 인증 흐름(시스템이 사용자 신원을 확인하는 방법)에 중점을 둡니다. Spring Security 아키텍처의 다양한 구성 요소를 통해 요청을 추적하는 시퀀스 다이어그램을 사용하여 흐름을 살펴보겠습니다.

시스템은 세 가지 엔드포인트를 제공합니다.

다음 섹션에서는 각 흐름에 관련된 핵심 구성 요소를 각 시퀀스 다이어그램과 함께 설명합니다.

사용자 이름과 비밀번호가 포함된 등록 요청은 Spring Security 필터 체인을 통과합니다. 여기서 등록 엔드포인트는 SecurityConfiguration에서 인증을 요구하지 않도록 구성되었으므로 최소한의 처리가 발생합니다. 그런 다음 요청은 URL 패턴을 기반으로 UserController의 적절한 메서드로 라우팅되는 Spring의 DispatcherServlet을 통해 이동합니다. 요청은 UserController의 등록 엔드포인트에 도달하며, 여기에 사용자 정보는 해싱된 비밀번호

와 함께 저장됩니다.

사용자 이름과 비밀번호가 포함된 로그인 요청은 Spring Security 필터 체인을 통과합니다. 여기서 이 엔드포인트는 SecurityConfiguration에서 인증을 요구하지 않도록 구성되므로 최소한의 처리가 발생합니다. 요청은 Spring의 DispatcherServlet을 통해 AuthenticationManager에 위임되는 UserController의 로그인 끝점으로 이동합니다. ApplicationConfiguration에 정의된 구성된 빈을 사용하여 AuthenticationManager는 저장된 자격 증명에 대해 제공된 자격 증명을 확인합니다. 인증에 성공한 후 UserController는 JwtService를 사용하여 생성 시간과 같은 사용자 정보 및 메타데이터가 포함된 JWT 토큰을 생성합니다. 이 토큰은 후속 인증 요청을 위해 클라이언트에 반환됩니다.

Authorization 헤더에 JWT 토큰이 포함된 요청이 도착하면 JwtService를 사용하여 토큰을 처리하는 맞춤 정의 OncePerRequestFilter인 JwtAuthenticationFilter를 통과합니다. 유효한 경우 필터는 ApplicationConfiguration에 구성된 UserDetailsService를 통해 사용자를 검색하고 SecurityContextHolder에 인증을 설정합니다. 토큰이 누락되었거나 유효하지 않은 경우 필터는 인증을 설정하지 않고 요청을 계속하도록 허용합니다.

체인 후반부에 AuthorizationFilter는 SecurityContextHolder를 통해 요청이 제대로 인증되었는지 확인합니다. 누락된 인증을 감지하면 AccessDeniedException이 발생합니다. 이 예외는 사용자가 익명인지 확인하고 SecurityConfiguration에 구성된 JwtAuthenticationEntryPoint에 위임하여 401 Unauthorized 응답을 반환하는 ExceptionTranslationFilter에 의해 포착됩니다.

모든 필터가 통과하면 요청은 Spring의 DispatcherServlet에 도달하여 이를 UserController의 getAuthenticatedUser 엔드포인트로 라우팅합니다. 이 엔드포인트는 필터 체인 프로세스 중에 채워진 SecurityContextHolder에서 인증된 사용자 정보를 검색합니다.

참고: Spring Security는 다양한 보안 문제를 처리하기 위해 풍부한 필터 생태계와 전문 구성 요소를 사용합니다. 핵심 인증 흐름을 이해하기 위해 JWT 토큰 검증 및 사용자 인증의 핵심 플레이어에만 집중했습니다.

Go 구현은 주요 Spring Security 구성 요소에 매핑되는 단순화된 아키텍처를 통해 유사한 기능을 제공합니다.

필터체인

디스패처

인증 컨텍스트

Jwt필터

인증필터

Jwt서비스

두 구현 모두 주요 인증 시나리오를 확인하는 통합 테스트(auth_test.go 및 AuthTest.java)를 포함합니다.

등록 흐름

로그인 흐름

자원 액세스 보호

Java 구현에는 Spring Security의 필터 체인을 통해 각 테스트 시나리오의 흐름을 설명하는 자세한 설명이 포함되어 있습니다. 이러한 동일한 흐름은 동등한 구성 요소를 사용하여 Go 구현에서 복제됩니다.

Spring Security의 JWT 인증을 흐름과 테스트 케이스로 나누어 살펴봤습니다. 그런 다음 이러한 패턴을 Go 구성 요소에 매핑했습니다. 통합 테스트를 통해 요청이 Spring Security의 필터 체인 및 구성 요소를 통해 어떻게 흐르는지 보여주었습니다. 이러한 패턴의 간단한 버전을 구축하는 것은 Spring Security의 디자인을 이해하는 데 도움이 되었습니다. 테스트를 통해 두 구현 모두 동일한 방식으로 인증을 처리한다는 것이 입증되었습니다. 분석, 테스트, 재구축을 통해 Spring Security의 인증이 어떻게 작동하는지 더 깊이 이해하게 되었습니다.

위 내용은 JWT 인증 이해: Spring Security&#s 아키텍처 및 Go 구현의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!