3 月 27 日のこのサイトのニュースによると、チューリッヒにあるスイス連邦工科大学の研究者らによる最新の研究によると、AMD の Zen2 から Zen4 アーキテクチャのプロセッサも Rowhammer メモリ攻撃の影響を受ける可能性があります。 AMD関係者は、この点に関して対応と緩和策を提供しています。

このサイトからの注: Rowhammer 攻撃は、最新の DRAM メモリの物理的特性を利用しており、メモリの読み取りと書き込みを繰り返すことで、隣接するメモリ セルの電荷状態を変化させ、ビット フリッピングを実現します。攻撃者は、特定の場所でビット フリップを誘発することにより、機密データにアクセスしたり、権限を昇格したりする可能性があります。 ローハンマー攻撃は、以前は Intel CPU および Arm アーキテクチャ プロセッサで一般的でした。 AMD 側では、メモリ システムの設計の違いにより、この種の攻撃を実行するのは困難です。 しかし、今回研究者らは、AMD の複雑なメモリ アドレス指定機能をリバース エンジニアリングすることにより、AMD プロセッサ向けにZenHammer という名前の Rowhammer 攻撃の亜種を構築することに成功しました。

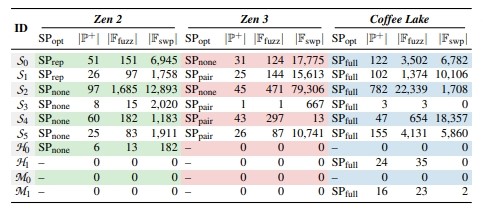

研究者らは、Zen2 アーキテクチャの Ryzen 5 3600X CPU と Zen3 アーキテクチャの Ryzen 5 5600G APU でテストを実施しました。結果は、DDR4 DRAM メモリを使用してこれら 2 つのシステムで10 回試行し、7 回と 6 回が成功しました。それぞれ###。

さらに、研究者らは、DDR5 メモリを使用した AMD Zen4 アーキテクチャ プラットフォームでもテストを実施しました。その結果、10 回の試行で、Ryzen 7 7700X 処理に基づくセットは 1 セットのみでした。システム上では成功。

さらに、研究者らは、DDR5 メモリを使用した AMD Zen4 アーキテクチャ プラットフォームでもテストを実施しました。その結果、10 回の試行で、Ryzen 7 7700X 処理に基づくセットは 1 セットのみでした。システム上では成功。

これは、新しい

プラットフォームが、オンチップ ECC のメモリ サポート、高いメモリ リフレッシュ レート、および改良された Rowhammer 攻撃軽減機能により、ZenHammer の影響を受けにくいことを示しています。 この最新の調査に関して、AMD は発表を行い、ユーザーが ZenHammer 攻撃に敏感かどうかを判断するためにハードウェア メーカーに問い合わせることを推奨し、次の軽減策の提案を行いました。

ECC DRAM のサポートを使用するメモリ

1x より高いメモリ リフレッシュ レートを使用します。

メモリ バースト/遅延リフレッシュを無効にします。

DDR4 メモリを使用する EPYC Xiaolong プラットフォームの場合は、最大サポート アクティベーション カウント (MAC) を使用します。メモリ コントローラ;

DDR5 メモリを使用する EPYC プラットフォームの場合は、リフレッシュ管理をサポートするメモリ コントローラを使用します。

以上がAMDプロセッサもRowhammerメモリ攻撃の影響を受けることが研究で判明し、当局が緩和策を提供の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。