SINE Security は、顧客の Web サイトで Web サイトの脆弱性の検出と修復を実施していたところ、その Web サイトに重大な SQL インジェクションの脆弱性と、アップロードされた Web シェル Web サイトのトロイの木馬ファイルの脆弱性があることが判明しました。この Web サイトでは、PHP 言語で開発された CMS システムと mysql データベースが使用されていました。ウェブサイトのアーキテクチャは現在オープンソースです。

#とある CMS は、有償ナレッジの提供に重点を置いたソーシャル CMS システムです。現在のインターネットでは、ナレッジに対する支払いのニーズが高く、ドキュメントを共有することができます。ダウンロードには料金がかかり、ユーザーが公開したナレッジ コンテンツは非表示にして、有料の顧客に閲覧のために提供することができます。コードは比較的合理化されており、大多数の Web マスターに愛されています。この Web サイトの脆弱性は、主に圧縮パッケージがアップロードされたときに発生します。zip パッケージ内の Web シェルを指定されたディレクトリに解凍する悪意のある解凍コードが構築されており、脆弱性が引き起こされます。発生することが。この CMS にも SQL インジェクションの脆弱性がありますので、一つずつ詳しく見ていきましょう。

SQL インジェクションの脆弱性の詳細と修復計画

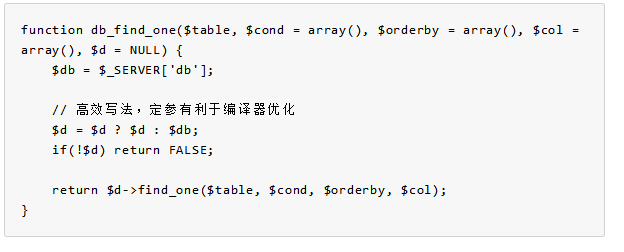

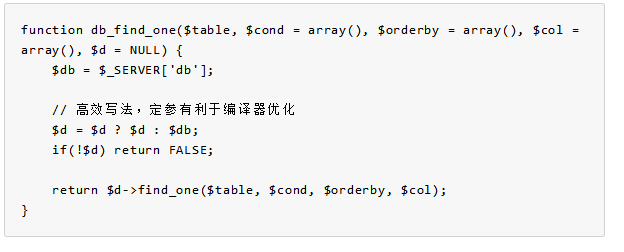

Web サイトのコード データベース構成ファイルを確認し、データベース接続機能が PDO モードを使用していることを確認し、コードを慎重にトレースして確認します。一部の SQL インジェクション コードは包括的なセキュリティ フィルタリングに対応していないため、SQL インジェクション攻撃が発生します コードのスクリーンショットは次のとおりです:

上記のコードは使用されていますselect クエリ関数。その cond 関数に焦点を当てましょう。コードを詳細に調べると、この関数はフロントエンド ユーザーが書き込んだ値を接続するために使用されていることがわかります。フロントエンド ユーザーが書き込むときに渡されます。悪意のあるコードを送信します。id の値については、SQL ステートメントを結合し、id の値に対して変数の上書き操作を実行します。IN などの SQL ステートメントを使用してデータベースを攻撃し、データベースのアカウント パスワードを表示し、データベースを変更します。

SQL インジェクションの脆弱性を修正するには、GET リクエストおよび POST リクエストにおける不正な文字の入力をフィルタリングする必要があります。 ' セミコロン フィルタリング -- 特殊文字フィルタリング、一重引用符フィルタリング、% パーセント記号、およびフィルタリング、タブ キー値などのセキュリティ フィルタリング。 PHP マジックを有効にして、一部の不正なパラメータが送信および構築されるのを防ぎます。

Web サイトのアップロード Web シェルの脆弱性

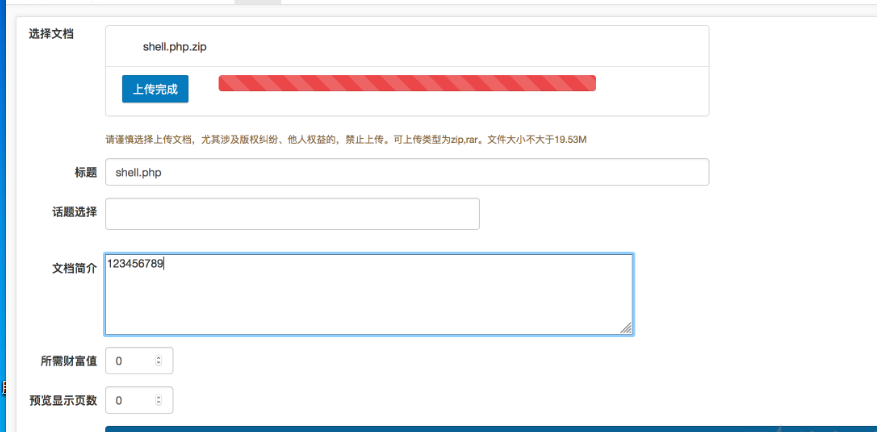

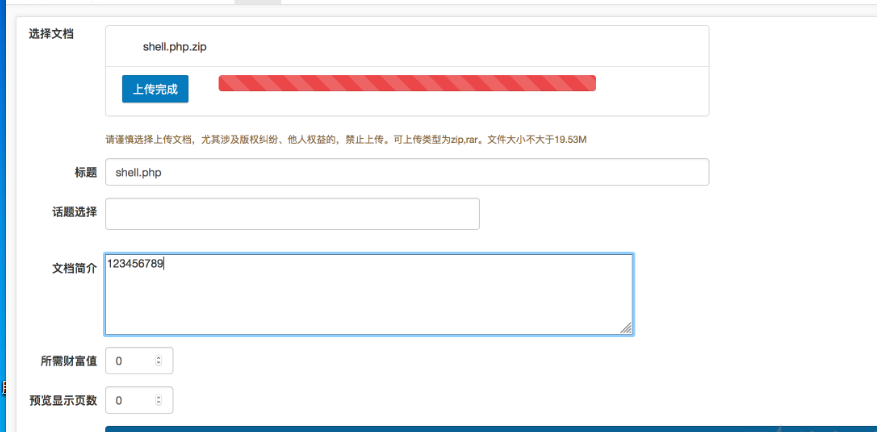

この Web サイトは、一般ユーザーとみなされる無料の登録ユーザーに公開されていますが、アップロード機能の包括的なセキュリティ検査中に、脆弱性があることが判明しました。 zip 圧縮パッケージのアップロードに脆弱性があり、doc などのファイルのアップロードは確認する必要がありますが、zip はデータベースに直接書き込まれます。上記で発見された SQL インジェクションの脆弱性を通じてデータベースをチェックすると、そのファイル アドレスを確認できます。ジップ。

Webシェルをアップロードする方法は、SQLインジェクションの脆弱性を通じてWebサイトのバックエンドの管理者アカウントとパスワードを照会し、Webサイトのバックエンドにログインします。さまざまな脆弱性はありません。バックエンドの機能ですが、ソースコードを見るとzipファイルを解凍できる機能コードがあり、ユーザー権限を使わずに解凍できるので、解凍コードファイルに直接アクセスするためのパラメータを構築します。リクエストを投稿し、zip ファイルを直接解凍して、現在のファイルに Web シェル トロイの木馬をアップロードできます。

Webサイトへのアップロード脆弱性の修復については、管理者ユーザーが解凍機能を持つか、一般会員が解凍機能を持つか、管理者が解凍機能をオフにするか、解凍ファイルの権限を決定することを推奨します。ドキュメントを解凍するためのアクセス許可。アクセス許可を安全に適切に割り当ててから、アップロードされたディレクトリにスクリプト不要のアクセス許可を設定して、Web シェルのトロイの木馬バックドアが実行されないようにします。 Web サイトの脆弱性修復に慣れていない場合は、Web サイトの脆弱性修復を支援する専門の Web サイト セキュリティ会社を見つけることをお勧めします。中国では、Sinesafe、NSFOCUS、Venustech などのセキュリティ会社がより専門的です。

以上がWeb サイトの脆弱性修復: Web シェルの脆弱性パッチのアップロードの分析例の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。