Advanced Persistent Threat (APT) は、政府や企業の重要な資産に対して無視できないサイバー空間の主要な脅威になりつつあります。 APT 攻撃には明確な攻撃意図があることが多く、その攻撃手法は極めて隠蔽され潜在的なものであるため、従来のネットワーク検出方法では通常、APT 攻撃を効果的に検出できません。近年、APT 攻撃の検出および防御技術は、各国政府やネットワーク セキュリティ研究者の注目を徐々に集めています。

1. 先進国におけるAPT組織のガバナンスに関する研究

1.1 戦略レベルでは、米国は「アメリカ第一主義」と「米国第一主義」を重視しています。力による平和」

トランプ政権は、トランプ大統領の「アメリカ第一」戦略を解釈した「国家安全保障戦略報告書」「国防総省サイバー戦略」「国家サイバー戦略」を相次いで発表した。そして「サイバー抑止」と「力による平和の促進」を強調し、サイバー戦争の重要性を強調し、外交や国政よりも「軍事と武力」の役割を位置づけ、国家の継続的な繁栄を確保するための米国インフラの保護を強調した。アメリカ。同時に、経済成長における人工知能(AI)の重要性も強調された。

1.2 規制レベルで、米国は APT 組織を追跡する法律を制定します

2018 年 9 月 5 日、米国下院は「サイバー」法案の可決を可決しました。 2018 年抑止および対応法」は、米国の政治的、経済的、重要なインフラを侵害から守るために、将来の米国に対する国家主導のサイバー攻撃を抑止し、制裁することを目的としています。この法案では、米国大統領に対し、APT (Advanced Persistent Threat) 組織のリストを特定し、連邦公報に公表し、定期的に更新することが求められています。

1.3 攻撃レベルでは、米軍はナレッジ グラフに基づいた高度なサイバー戦争ツールを開発しています

2010 年 9 月、「****」は国防総省の次のことを明らかにしました。戦争で先制攻撃し、欺瞞、否定、分離、劣化、破壊の「5D」効果を達成するためにネットワークを制御しようと努めます。サイバー戦争の攻撃レベルに関する研究は、常に米国政府とその関連研究機関の焦点となっているが、近年米国が構築したサイバー戦争モデルによると、戦場のネットワークを複数のネットワークでマッピングすることが重要であるとされている。 -レベルの知識グラフと射撃練習場演習と組み合わせたモデル検証の実施 研究の方向性。

1.3.1 DARPA のプラン X は、ナレッジ グラフを使用して戦場マップを描写し、VR 作戦をサポートします

PLAN リアルタイムでサイバー戦争を理解し、計画し、管理する革新的なテクノロジー、大規模でダイナミックなサイバー環境。確立されたユニバーサル マップに基づいて、軍事ネットワーク オペレーターが視覚的な方法を使用して戦場でネットワーク侵入タスクを実行するのに役立ちます。計画 最適な侵入経路と侵入計画が戦闘員に提供されます。

1.3.2 MITRE の CyGraph プロトタイプはネットワーク操作をサポートします

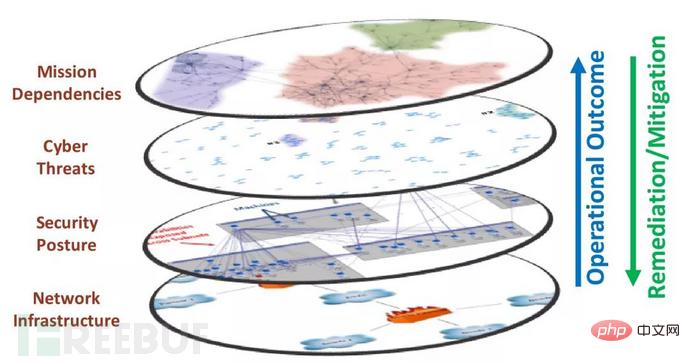

CyGraph は、グラフ モデル研究用の MITRE のプロトタイプ システムです。 CyGraph は、ネットワーク インフラストラクチャ、セキュリティ体制、サイバー脅威、ミッション依存関係の 4 つのレベルのグラフ データを含む階層グラフ構造を使用して、攻撃対象領域の特定や攻撃状況の理解などの主要な資産の保護タスクをサポートします。

図 1.1 CyGraph の多層グラフ構造

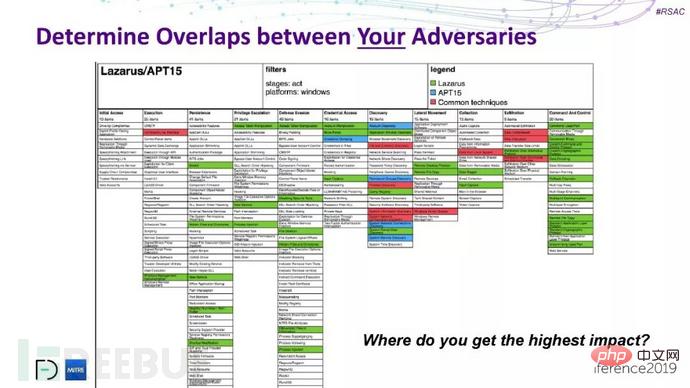

1.4 防御レベルでは、ATT&CK# に基づいた新世代の APT 記述言語モデルを開発します。

##ATT&CK は、各攻撃ライフ サイクルの攻撃動作を反映するモデルおよびナレッジ ベースです。 ATT&CK は、知識ベースを使用して相手の攻撃方法を分析し、既存の防御システムを評価することができ、射撃場と組み合わせて攻撃シミュレーション テストや自動検証を行うこともできます。 APT組織の実際の効果。

2. ナレッジ グラフに基づく APT 組織追跡の実践

ナレッジ グラフに基づく APT 追跡の実践では、脅威のプリミティブ モデルをコアとして採用し、トップダウン アプローチを使用して APT ナレッジ グラフを構築します。2.1 脅威プリミティブ モデルに基づくエンティティ クラスの構築

APT ナレッジ タイプの定義は、一般的な攻撃モードの列挙など、現在のさまざまなセキュリティ標準と仕様を参照します。攻撃メカニズムと分類 (CAPEC)、マルウェアの属性列挙と特性 (MAEC)、共通脆弱性と露出 (CVE) など。 12 のナレッジ タイプが設計されています: 攻撃モード、キャンペーン、防御手段、ID、脅威インジケーター、侵入セット、悪意コード、観察可能なエンティティ、レポート、攻撃者、ツール、脆弱性。2.2 APT ナレッジ グラフ オントロジー構造

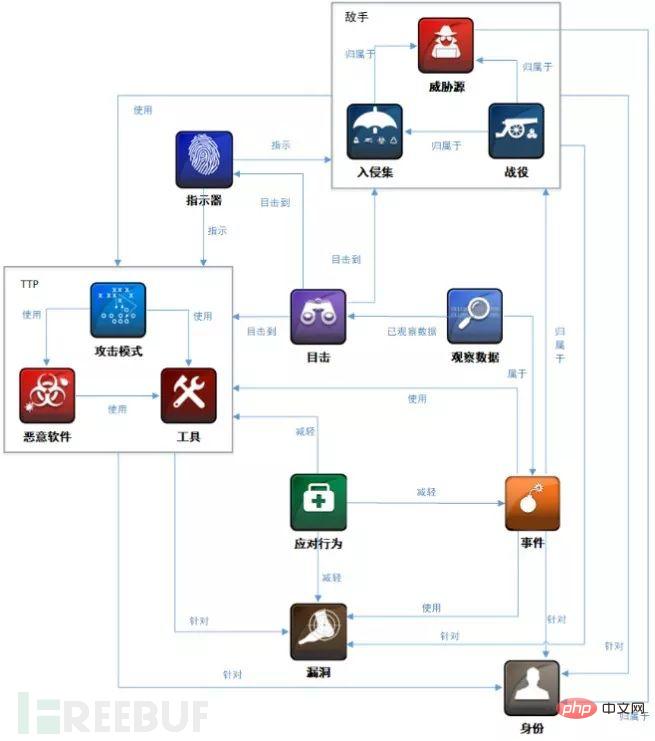

知識タイプの定義は、APT 組織の特性を説明する関連情報を含む分離された知識ノードを形成するだけであり、知識ノード間には意味的な関係はありません。セマンティック デザインは、米国国家脆弱性データベース (NVD) に含まれる脆弱性、脆弱性、資産、攻撃メカニズムに関する専門知識を抽出する一方で、STIX で定義されている 7 種類の関係を参照します。 STIX2.0 オブジェクトの関係を以下の図 2.1 に示します。

図 2.1 STIX2.0 構造図

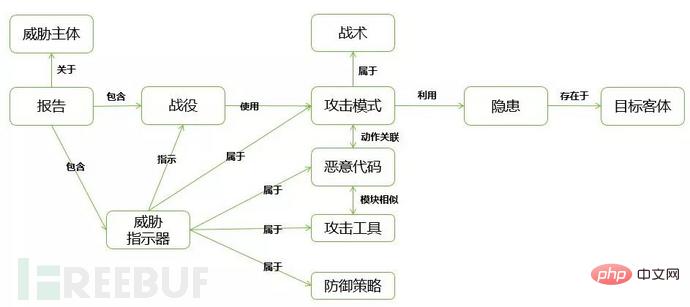

「指示」「悪用」など、APT レポートに含まれる複数の種類の意味関係を要約して要約します。 "、" に属する" およびその他の意味関係を組み合わせて、図 2.2 に示すようなオントロジー構造を構築します。

図 2.2 APT ナレッジ グラフ オントロジーの構造

2.3 APT 攻撃組織のナレッジ ベースの構築

この記事はAPT知識ベースに基づく知識体系をトップダウンで構築し、まず情報抽出と位置合わせ操作を行うAPTナレッジグラフオントロジーに基づいて、膨大なデータからAPT組織に関連する知識エンティティ、属性、知識関係を抽出する。そして、APT知識オントロジーで定義された知識属性に基づいて属性の曖昧性除去と融合が行われ、APT知識ベースが出力される。

APT 組織に関連する情報ソースには、構造化データ (構造化インテリジェンス データベース、STIX インテリジェンス)、半構造化データ (Alienvault、IBM x-force インテリジェンス コミュニティ Web サイト、MISP などのオープンソース インテリジェンス コミュニティ Web サイト) が含まれます。 、ATT&CK )、非構造化データ (Talos セキュリティ ブログ、Github APT レポート)。

2.4 実験と応用

この記事で作成した APT テーマのナレッジ グラフには、図 2.3 に示すように、現在 257 の APT 組織が含まれています。

図 2.3 APT 組織の概要

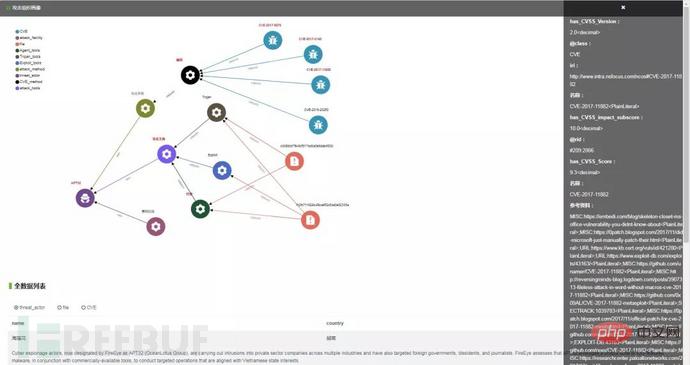

構築されたナレッジ グラフ オントロジー構造と組み合わせて、セマンティック検索を通じて APT32 攻撃組織の概要を作成しました。図 2.4 に示され、2.5 に示されます。

図 2.4 APT32 ダイヤモンド モデル

図 2.5 APT 32 ポートレート

ポートレート情報には次のものが含まれます。 APT32 組織によって管理されるインフラストラクチャ、技術的手段、および攻撃ツール。 APT ポートレートの知識と組み合わせることで、APT 組織特性のリアルタイム監視と比較を通じて、イベントの組織的関連性がマークされ、APT 組織の活動のリアルタイム監視と統計が実現されます。

特定の環境における IDS およびサンドボックス プローブ装置に基づいて、ナレッジ グラフによって提供される APT 組織ポートレートの特徴と組み合わせた、4 台のサーバーで構成されるビッグ データ分析クラスター実験環境、2019 年 6 月 2 日から 6 月まで A合計 5 つの APT 組織が 9 日間の期間中に活動していることが判明しました。結果を図 2.6 に示します。

図 2.6 APT 組織の追跡

3. 対策と提案

1. APT に関する情報の改善攻撃 政策と規制の策定。現時点では、中国政府は APT 攻撃に対応するための具体的な政策や規制をまだ発表していません。これは、国内の APT 攻撃の分析と検出の促進、標準化、指導にとって非常に有害です。

2. 共同構築、共同研究、共有の研究エコシステムを推奨します。業界および国家レベルで採用できる技術的ソリューションとモデル標準を構築するには、中国政府と企業間の協力をさらに深める必要がある。

3. 統一されたインテリジェンス共有フォーマットを構築し、インテリジェンスの共有を強化します。 GB/T 36643-2018「情報セキュリティ技術 - ネットワークセキュリティ脅威情報フォーマット仕様」は、実装以来、国内の政府や企業では広く使用されていません。

4. 普遍的な脅威のプリミティブ モデルの構築を強化します。私の国は、統合された脅威インテリジェンスの表現形式と、APT 関連の脅威インテリジェンスと知識の共有をサポートするための共通の脅威プリミティブのセットをまだ完全に構築していません。

以上がナレッジグラフに基づいてAPT組織の追跡とガバナンスを実施する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。