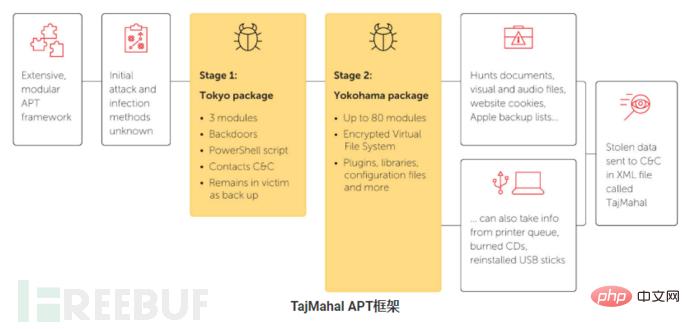

「TajMahal」は、2018 年の秋に Kaspersky Lab によって発見された、これまで知られていなかった技術的に複雑な APT フレームワークです。この完全なスパイ フレームワークは、「東京」と「横浜」という名前の 2 つのパッケージで構成されています。これには、バックドア、ローダー、オーケストレーター、C2 コミュニケーター、ボイス レコーダー、キーロガー、画面および Web カメラのグラバー、ドキュメントおよび暗号化キーのスティーラー、さらには被害者のマシン独自のファイル インデクサーが含まれます。暗号化された仮想ファイル システムに最大 80 個の悪意のあるモジュールが保存されていることがわかりました。これは、APT ツール セットで確認されたプラグインの中で最も多い数の 1 つです。

その機能を強調すると、TajMahal は被害者からだけでなく、プリンタ キュー内の書き込み済み CD からもデータを盗むことができます。また、以前に認識した USB スティックから特定のファイルを盗むように要求することもでき、次回 USB がコンピュータに接続されたときにファイルが盗まれます。

タージマハルは、少なくとも過去 5 年間にわたって開発され、使用されてきました。最初に知られている「正当な」サンプルのタイムスタンプは 2013 年 8 月のもので、最後は 2018 年 4 月のものです。被害者のマシン上でタージマハルのサンプルが確認された最初の確認日は 2014 年 8 月です。

Kaspersky は、東京と横浜を名乗る 2 つの異なるタイプのタージマハル パッケージを発見しました。 Kaspersky Lab は、被害者のシステムが 2 つのソフトウェア パッケージに感染していることを発見しました。これは、東京が第一段階の感染として使用され、東京が以下に示すフレームワークで完全に機能する横浜を被害者のシステムに展開したことを示唆しています。攻撃者のマシン上のモジュールは、次の興味深い機能を特定しました:

プリンタ キューに送信されたドキュメントを盗む機能。

推測 1: ロシア

推測 2: 米国:

地図からわかるように、中央アジアはロシアと中国に隣接しています。

そして、フレームワーク Kabba は、複雑なモジュラー フレームワークと呼ばれます。タイムスタンプによると、コンパイルされました。早ければ 13 年前に発見されました。Kabba が初めて発見されたのは 18 年前で、アメリカの APT 攻撃は通常、ステルスかつモジュール型であるため、検出が困難です。Flame は、最初に発見された複雑なモジュール型トロイの木馬でした

以上がAPTフレームワークTajMahalの使い方の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。