とりわけ、Google Play ストアのインストールに使用されるサードパーティ ツールに悪意があることが判明しました。実際、Neowin の読者の 1 人である Eli さんは、Play ストアのインストールにこのツールを使用したようで、このツールの被害に遭ったようです。

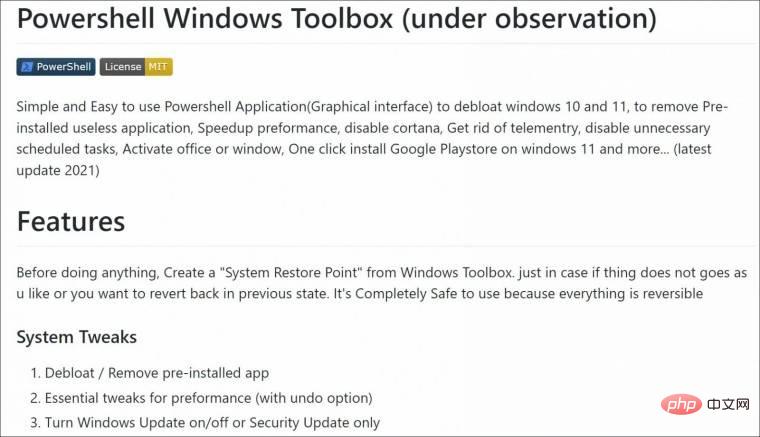

このツールは「Powershell Windows Toolbox」と呼ばれ、GitHub でホストされており、ユーザー LinuxUserGD は、基盤となるコードが謎であり、悪意のあるコードが含まれていることに気づきました。その後、ユーザーのSuchByteがツールの問題を提起しました。 Powershell Windows ツールボックスは GitHub から削除されました。

このツールが行うべきことはすべて次のとおりです:

まず、ソフトウェアは Cloudflare ワーカーを使用してスクリプトを読み込みます。ツールの「使用方法」セクションで、開発者はユーザーに CLI で次のコマンドを実行するように指示しました:

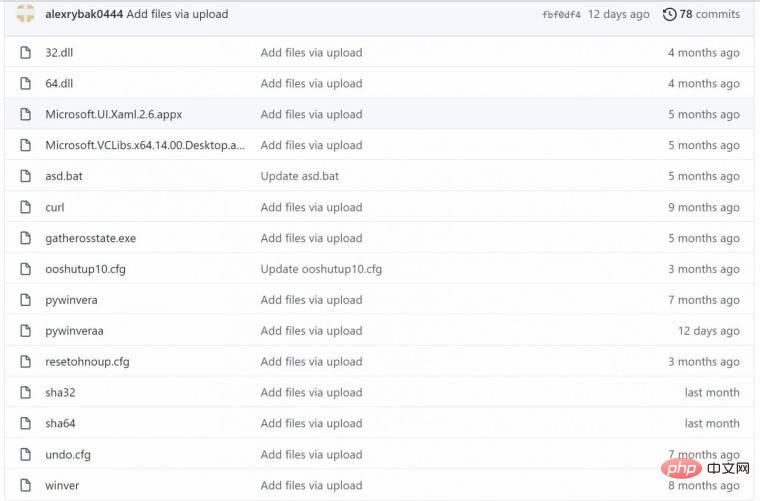

読み込まれたスクリプトが上記の処理を行う間、難読化されたコードもここにありました。これの難読化を解除したところ、これらは、Cloudflare ワーカーから悪意のあるスクリプトと、ユーザー alexrybak0444 の GitHub リポジトリからファイルを読み込む PowerShell コードであることが判明しました。攻撃者、またはそのいずれかである可能性があります。これらも報告され、削除されました (アーカイブ版はこちら)。

この後、スクリプトは最終的に、このマルウェア キャンペーンの主要な悪意のあるコンポーネントであると考えられる Chromium 拡張機能を作成します。このマルウェアのペイロードは、Facebook や WhatsApp のメッセージを通じて配信される特定のソフトウェアや何らかの金儲けスキームを宣伝することで、アフィリエイトや紹介を通じて収益を生み出すために使用される特定のリンクや URL であると考えられます。

Powershell Windows ツールボックスがシステムにインストールされている場合は、感染中にツールによって作成された次のコンポーネントを削除できます:

- Microsoft\Windows\ AppID\ VerifiedCert

- Microsoft\Windows\Application Experience\Maintenance

- Microsoft\Windows\Services\CertPathCheck

- Microsoft\Windows\Services\CertPathw

- Microsoft \ Windows\Serviceing\ComponentCleanup

- Microsoft\Windows\Service\Service Cleanup

- Microsoft\Windows\Shell\ObjectTask

- Microsoft\Windows\Clip\ServiceCleanup

感染中に悪意のあるスクリプトによって作成された隠しフォルダー「C:\systemfile」も削除します。システムの復元を実行する場合は、システムからマルウェアが削除されないため、Powershell Windows ツールボックス自体によって実行されない復元ポイントを必ず使用してください。

以上がWindows 11 への Google Play のインストールを支援する Powershell Windows ツールボックスはマルウェアですの詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。