Cours Intermédiaire 11327

Introduction au cours:"Tutoriel vidéo d'auto-apprentissage sur l'équilibrage de charge Linux du réseau informatique" implémente principalement l'équilibrage de charge Linux en effectuant des opérations de script sur le Web, lvs et Linux sous nagin.

Cours Avancé 17632

Introduction au cours:"Tutoriel vidéo Shang Xuetang MySQL" vous présente le processus depuis l'installation jusqu'à l'utilisation de la base de données MySQL, et présente en détail les opérations spécifiques de chaque lien.

Cours Avancé 11338

Introduction au cours:« Tutoriel vidéo d'affichage d'exemples front-end de Brothers Band » présente des exemples de technologies HTML5 et CSS3 à tout le monde, afin que chacun puisse devenir plus compétent dans l'utilisation de HTML5 et CSS3.

Correctif de vulnérabilité du code JavaScript : étapes importantes à connaître

2023-09-20 14:49:09 0 4 763

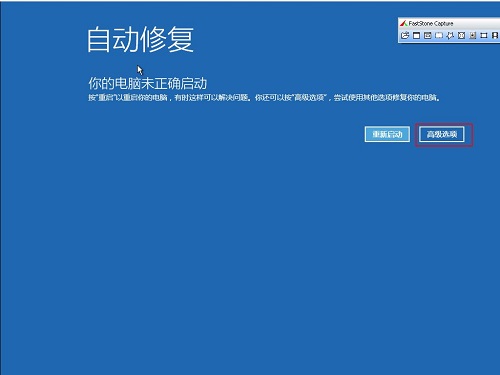

centos 6.4修复bash漏洞用了错了包导致启动不了系统。

2017-04-25 09:03:40 0 0 769

Comment corriger la vulnérabilité PHP sans mettre à niveau la version PHP

2017-09-06 17:33:44 0 1 1478

Introduction au cours:Après avoir installé le système Win10, l'ordinateur de tout le monde aura certainement de nombreuses vulnérabilités. Alors, les vulnérabilités Win10 doivent-elles être réparées ? En fait, ces vulnérabilités peuvent être réparées, sinon elles conduiront facilement à une invasion de virus. introduction détaillée. Les vulnérabilités Win10 doivent-elles être corrigées ? Réponse : Les vulnérabilités Win10 doivent être corrigées. Après une longue utilisation du système, il y aura certainement de nombreuses failles, grandes et petites. C'est tout à fait normal, mais des réparations sont également nécessaires. Si elles ne sont pas réparées, il y aura de nombreux problèmes, comme un écran bleu. crash, et le plus gênant est qu'il existe des chevaux de Troie qui l'utiliseront pour envahir les ordinateurs. Méthode simple pour corriger les vulnérabilités de Win10 : 1. Appuyez d'abord sur la touche de raccourci "win+i" pour ouvrir les paramètres de Windows. 2. Cliquez ensuite sur "Mise à jour et sécurité" à l'intérieur.

2023-12-24 commentaire 0 1249

Introduction au cours:L'analyse et la correction des vulnérabilités PHP comprennent : l'analyse des vulnérabilités à l'aide d'outils tels que Acunetix, Nessus et BurpSuite. Corrigez les vulnérabilités, telles que la mise à jour de la version PHP, l'installation de correctifs ou la modification du code. Utilisez des bibliothèques et des frameworks de sécurité. Effectuez une nouvelle analyse périodiquement pour confirmer que les correctifs sont efficaces.

2024-05-02 commentaire 0 1198

Introduction au cours:Tutoriel de réparation des vulnérabilités Log4j : meilleures pratiques pour prévenir et réparer efficacement les vulnérabilités log4j, des exemples de code spécifiques sont nécessaires. Récemment, une vulnérabilité dans une bibliothèque open source appelée "log4j" a attiré une large attention. La vulnérabilité, intitulée CVE-2021-44228, affecte une variété d'applications et de systèmes, déclenchant des alertes de sécurité dans le monde entier. Cet article explique comment prévenir et réparer efficacement les vulnérabilités de log4j et fournit des exemples de code spécifiques. Présentation de la vulnérabilité log4j est un Java pour la journalisation

2024-02-23 commentaire 0 1099

Introduction au cours:Tutoriel de réparation de vulnérabilité Log4j : Guide détaillé pour réparer les vulnérabilités log4j étape par étape, des exemples de code spécifiques sont requis Introduction Récemment, la « vulnérabilité log4j » (également connue sous le nom de vulnérabilité CVE-2021-44228) a suscité une attention et une inquiétude généralisées dans le monde entier. Cette vulnérabilité présente un risque de sécurité sérieux pour les applications qui utilisent la bibliothèque de journalisation ApacheLog4j. Un attaquant peut utiliser cette vulnérabilité pour exécuter à distance du code malveillant, entraînant ainsi un contrôle complet du système. Cet article vous fournira une vulnérabilité log4j détaillée

2024-02-21 commentaire 0 665

Introduction au cours:Tutoriel de réparation des vulnérabilités Log4j : Compréhension complète et résolution rapide des vulnérabilités log4j, des exemples de code spécifiques sont requis Introduction : Récemment, de graves vulnérabilités dans Apachelog4j ont attiré une large attention et de nombreuses discussions. Cette vulnérabilité permet à un attaquant d'exécuter à distance du code arbitraire via un fichier de configuration log4j construit de manière malveillante, compromettant ainsi la sécurité du serveur. Cet article présentera de manière exhaustive l'arrière-plan, les causes et les méthodes de réparation de la vulnérabilité log4j, et fournira des exemples de code spécifiques pour aider les développeurs à corriger la vulnérabilité en temps opportun. 1. Contexte de la vulnérabilité Apa

2024-02-19 commentaire 0 848