10000 contenu connexe trouvé

php webshell扫描后门木马实例程序_PHP教程

Présentation de l'article:php webshell扫描后门木马实例程序。本文章来给大家介绍一个php webshell扫描后门木马实例程序,这个可以扫描你网站上的木马程序哦,这个给大家找网站木马提供了很大的方便

2016-07-13

commentaire 0

1536

Comment utiliser php en une phrase

Présentation de l'article:Dans la nouvelle ère de la transmission d’informations sur Internet, chaque site Web doit assurer sa propre sécurité pour éviter les attaques de pirates informatiques. Le cheval de Troie en une phrase est devenu l'un des outils couramment utilisés par les pirates pour attaquer les sites Web, et le plus couramment utilisé est le cheval de Troie en une phrase PHP. Alors, comment utiliser php en une phrase ? 1. La définition du cheval de Troie PHP d'une phrase. Le cheval de Troie PHP d'une phrase fait référence à un script malveillant écrit en langage PHP. Son objectif principal est de fournir aux pirates un moyen d'exploiter et de contrôler à distance le backend du site Web. L'utilisation d'un cheval de Troie d'une seule phrase permet non seulement d'accéder au serveur du site Web, mais également de le manipuler à volonté.

2023-04-12

commentaire 0

169

Comment éviter les attaques telles que les chevaux de Troie d'images dans le développement du langage PHP ?

Présentation de l'article:Avec le développement d’Internet, des cyberattaques surviennent de temps en temps. Parmi eux, les pirates informatiques utilisant des vulnérabilités pour mener des chevaux de Troie d'images et d'autres attaques sont devenus l'une des méthodes d'attaque courantes. Dans le développement du langage PHP, comment éviter les attaques telles que les chevaux de Troie d'images ? Tout d’abord, nous devons comprendre ce qu’est un cheval de Troie d’image. En termes simples, les chevaux de Troie d'images font référence à des pirates informatiques qui implantent un code malveillant dans des fichiers image. Lorsque les utilisateurs accèdent à ces images, le code malveillant est activé et attaque le système informatique de l'utilisateur. Cette méthode d'attaque est courante sur divers sites Web tels que les pages Web et les forums. Alors, comment éviter le bois à images

2023-06-09

commentaire 0

1713

Quels comportements peuvent conduire à l'installation de programmes de chevaux de Troie sur votre ordinateur

Présentation de l'article:Le téléchargement de fichiers à partir de sources inconnues, d'e-mails inconnus, l'utilisation de périphériques externes provenant de sources inconnues (disques U, disques durs mobiles, etc.) et la navigation par inadvertance sur certains sites Web ou pages Web contenant du code malveillant peuvent entraîner l'installation de programmes de chevaux de Troie sur votre ordinateur.

2019-11-16

commentaire 0

16169

JavaScript sera-t-il empoisonné ?

Présentation de l'article:JavaScript, en tant que langage de programmation populaire, est largement utilisé dans les applications réseau et les pages Web quotidiennes. Cependant, en raison de son mécanisme de fonctionnement spécial, JavaScript risque d'être empoisonné. Cet article abordera les causes de l'empoisonnement de JavaScript, les méthodes d'attaque courantes et les mesures préventives. 1. Causes de l'empoisonnement de JavaScript 1. Attaques de réseau Sur Internet, les pirates peuvent intégrer des chevaux de Troie JavaScript dans votre site Web en injectant du code malveillant. Ce type de cheval de Troie utilisera JS pour parcourir

2023-04-23

commentaire 0

1218

Comment utiliser PHP pour empêcher le piratage de votre site Web

Présentation de l'article:Avec le développement et la popularité d'Internet, de plus en plus de sites Web sont attaqués par des pirates informatiques, l'attaque la plus courante étant la pendaison de cheval. Les chevaux de Troie font référence à des pirates informatiques qui utilisent des vulnérabilités pour insérer des scripts ou des codes malveillants dans des sites Web. Une fois qu'un utilisateur visite le site Web, ces codes malveillants seront téléchargés ou exécutés, infectant ainsi l'ordinateur de l'utilisateur avec des virus. Afin de protéger la sécurité du site Web et des utilisateurs, nous devons prendre des mesures pour le prévenir et y faire face. Cet article explique principalement comment utiliser PHP pour empêcher le piratage du site Web. 1. Sensibilisation à la sécurité Tout d'abord, nous devons prendre conscience de l'importance de la sécurité des réseaux et renforcer la nôtre.

2023-06-25

commentaire 0

1148

fonction de remplacement php cheval de Troie

Présentation de l'article:Aujourd'hui, le sujet que nous allons aborder concerne le remplacement des fonctions de PHP pour éviter les attaques de chevaux de Troie. En tant que langage de programmation côté serveur couramment utilisé, PHP est largement utilisé dans le développement de sites Web. Mais en même temps, grâce à ses fonctionnalités ouvertes et à sa structure de langage facile à utiliser, il offre également aux pirates informatiques davantage de percées en matière d'attaque, en particulier le problème des chevaux de Troie qui existent souvent dans les fichiers PHP. Ce problème ne concerne pas seulement le serveur. être occupé de manière malveillante, cela entraînera également une fuite des informations du site Web sur le serveur, il est donc nécessaire que nous effectuions des contrôles de sécurité sur le code dans le fichier PHP pour empêcher

2023-05-06

commentaire 0

670

Qu'est-ce que cela signifie pour un site Web d'être K ?

Présentation de l'article:Un site Web étant k signifie que le site Web a été bloqué par les moteurs de recherche ou a été sévèrement dégradé. Les raisons pour lesquelles le site Web a été piraté : 1. Le site Web ne peut pas être ouvert pendant une longue période ; 2. Le site Web contient des virus chevaux de Troie ou du contenu illégal ; 3. L'optimisation du référencement du site Web est excessive et il y a de la triche.

2019-05-24

commentaire 0

14217

网页病毒清除办法_PHP教程

Présentation de l'article:网页病毒清除办法。你的网页是不是经常被无故的在php,asp,html,js 等文件后台加上一些木马地址呢?我以前有个站就是这样,所以一恨之下写了这段代码,文章虽然有

2016-07-13

commentaire 0

931

avcenter.exe – Qu'est-ce que avcenter.exe ?

Présentation de l'article:Que fait avcenter.exe sur mon ordinateur ?

avcenter.exe est un processus appartenant à Avira Internet Security Suite qui protège votre ordinateur contre les menaces liées à Internet telles que les logiciels espions et les chevaux de Troie qui peuvent être distribués par courrier électronique ou via Internet.

2024-08-24

commentaire 0

539

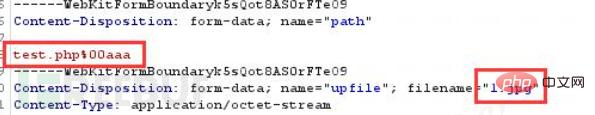

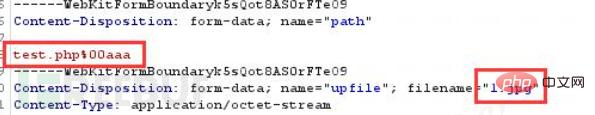

Une brève discussion sur les méthodes de téléchargement de fichiers pour obtenir des autorisations

Présentation de l'article:Présentation Les vulnérabilités de téléchargement de fichiers se produisent dans les applications dotées de fonctions de téléchargement. Si l'application n'a aucun contrôle sur les fichiers téléchargés par les utilisateurs ou présente des défauts, les attaquants peuvent exploiter les défauts de la fonction de téléchargement de l'application pour télécharger des fichiers nuisibles tels que des chevaux de Troie et des virus sur le serveur. , contrôlez le serveur. Causes et inconvénients de la vulnérabilité La principale raison de la vulnérabilité de téléchargement de fichiers est qu'il existe une fonction de téléchargement dans l'application, mais que les fichiers téléchargés n'ont pas passé une inspection de légalité stricte ou que la fonction d'inspection est défectueuse, ce qui permet de télécharger des fichiers de chevaux de Troie vers le serveur. Les vulnérabilités de téléchargement de fichiers sont extrêmement dangereuses car du code malveillant peut être téléchargé directement sur le serveur, ce qui peut entraîner de graves conséquences telles que la falsification des pages Web du serveur, la suspension du site Web, le contrôle à distance du serveur et l'installation de portes dérobées. Ci-dessous, nous discuterons de quelques façons de télécharger des fichiers.

2023-04-09

commentaire 0

1086

Technologie de protection des formulaires PHP : utilisez le téléchargement de fichiers sécurisé

Présentation de l'article:Technologie de protection des formulaires PHP : utilisez des téléchargements de fichiers sécurisés. Avec la popularité des applications réseau, divers formulaires peuvent être facilement créés et soumis sur des sites Web. La soumission de formulaires constitue également une partie importante de l’interaction entre le site Web et l’utilisateur. Parmi elles, la fonction de téléchargement de fichiers est une opération de formulaire courante qui permet aux utilisateurs de télécharger des données contenant des fichiers. Cependant, étant donné que les fichiers téléchargés par les utilisateurs peuvent contenir des codes malveillants, tels que des virus ou des chevaux de Troie, cela entraînera des risques de sécurité pour le site Web et les utilisateurs. Par conséquent, l’utilisation d’une technologie de téléchargement de fichiers sécurisé est très nécessaire. Dans cet article, nous présenterons P

2023-06-24

commentaire 0

841

帮忙看一下这一个文件有没有方便之门或漏洞

Présentation de l'article:

帮忙看一下这一个文件有没有后门或漏洞!我是菜鸟 我的站总是有一个木马文件,黑客是怎么上传到我的站,很好奇。

2016-06-13

commentaire 0

789

Réparation de vulnérabilité de site Web : exemple d'analyse du téléchargement de correctifs de vulnérabilité WebShell

Présentation de l'article:SINE Security effectuait une détection et une réparation des vulnérabilités du site Web d'un client et a découvert que le site Web présentait de graves vulnérabilités d'injection SQL et des vulnérabilités de fichiers de Troie de site Web Webshell téléchargés. Le site Web utilisait un système CMS, développé en langage PHP, et disposait d'une architecture de base de données MySQL. Le code source de ce site Web est actuellement open source. Un certain CMS est un système CMS social qui se concentre sur la fourniture de connaissances payantes. Le paiement des connaissances est très demandé sur Internet actuel. Ce système peut partager des documents et les télécharger moyennant des frais. Le contenu des connaissances publié par les utilisateurs peut être masqué et fourni. aux clients payants lire. Le code est relativement simplifié et est très apprécié par la majorité des webmasters. La vulnérabilité de ce site Web se produit principalement lors du téléchargement du package compressé et de la construction d'un code de décompression malveillant pour faire référence au w dans le package zip.

2023-05-30

commentaire 0

1982

Que faire si le contenu du fichier index.php de la page d'accueil du site est modifié ?

Présentation de l'article:Avec le développement rapide d’Internet, les sites Web sont devenus l’un des principaux canaux permettant aux individus d’obtenir des informations et de communiquer. Cependant, cela s’accompagne d’une menace de problèmes de sécurité des sites Web. Parmi elles, la modification du contenu de index.php sur la page d'accueil du site Web est une vulnérabilité de sécurité relativement courante. Alors, comment devrions-nous y remédier ? Tout d’abord, nous devons comprendre la modification de index.php sur la page d’accueil du site. Cette situation fait généralement référence au fait que des pirates informatiques profitent des vulnérabilités du site Web, modifient le code source de la page d'accueil du site Web ou téléchargent des chevaux de Troie, perturbant ainsi le fonctionnement normal du site Web. Une fois la page d'accueil du site modifiée, les pirates

2023-04-19

commentaire 0

2033

Comment analyser les variantes du ransomware XiaoBa

Présentation de l'article:Présentation Le ransomware XiaoBa est un nouveau type de virus informatique. Il s'agit d'un virus ransomware hautement produit au niveau national. Il se propage principalement par le biais d'e-mails, de chevaux de Troie de programmes et de chevaux de Troie de pages Web. Ce virus utilise divers algorithmes de chiffrement pour chiffrer les fichiers. La personne infectée ne peut généralement pas décrypter les fichiers et doit obtenir la clé privée déchiffrée avant de pouvoir la déchiffrer. Si la rançon n’est pas payée dans les 200 secondes, tous les fichiers cryptés seront détruits. La description ci-dessus est tirée de l'Encyclopédie Baidu, mais la variante XiaoBa que j'ai analysée n'a pas les caractéristiques comportementales ci-dessus. Cependant, elle a une forte dissimulation et une forte contagiosité et a trois fonctions principales : le cryptage des fichiers, la suppression et l'exploration des fichiers. Analyse d'échantillon : cet échantillon a été analysé par Weibu Cloud Sandbox (voir « Liens de référence » pour les liens connexes) et confirmé comme étant malveillant.

2023-05-26

commentaire 0

1545

Demander l'aide d'un expert : solution à l'icône IE inamovible sur le bureau WIN7

Présentation de l'article:J'installe WIN7 mais l'icône IE apparaît sur le bureau et je ne peux pas la supprimer. Veuillez m'aider. IE peut être masqué ou affiché sur le bureau. Si vous ne souhaitez pas qu'il soit affiché. , vous devez modifier les paramètres du registre. Bien sûr, il existe d'autres moyens de le faire. Mais il existe une autre possibilité : après avoir cliqué sur l'icône IE qui ne peut pas être supprimée, IE ouvre toujours un site Web auquel vous ne souhaitez pas accéder. Cela signifie que votre ordinateur contient un cheval de Troie ou un plug-in malveillant, ainsi que le registre. peut être modifié. Les propriétés du clic droit ont également été modifiées et verrouillées en même temps. Si vous souhaitez supprimer cette icône IE, elle peut certainement être réparée avec 360 Security Guard, mais vous devez faire attention aux étapes. Étapes suggérées : 1. Installez la dernière version 7.0 de 360 Security Guard et la « protection en temps réel »

2024-01-24

commentaire 0

1190

Pourquoi de nombreuses pages Web s'affichent-elles automatiquement lorsque l'ordinateur est allumé ?

Présentation de l'article:Compétences informatiques Pourquoi de nombreuses pages Web s'affichent-elles dès que l'ordinateur est allumé ? Cela peut être dû à certains virus chevaux de Troie ou plug-ins de navigateur malveillants. Ces programmes malveillants peuvent continuellement interférer avec les utilisateurs via des fenêtres contextuelles, voire détourner un logiciel antivirus et se propager sur le réseau, et peuvent également voler les informations personnelles des utilisateurs. Il est recommandé d'utiliser le logiciel antivirus existant sur votre ordinateur et de vous assurer que la base de données virale est mise à jour. Analyse complète et suppression des virus. De plus, vous pouvez utiliser les outils fournis par le logiciel antivirus, tels que la fonction « Optimisation du système » de Kingsoft Defender, pour annuler les programmes de démarrage aléatoire inutiles. Pour la réparation du système, Kingsoft Antivirus la terminera simultanément pendant le processus antivirus. D'autres logiciels peuvent vous demander d'effectuer les opérations correspondantes selon leurs propres paramètres. Ces étapes résolvent généralement le problème. Si l'empoisonnement est plus profond, vous pouvez l'installer sur une machine propre

2024-01-22

commentaire 0

2500

Que dois-je faire si un écran bleu apparaît sur mon ordinateur ?

Présentation de l'article:1. Que dois-je faire si un écran bleu apparaît sur mon ordinateur ? Si la température est trop élevée, le système se protégera et provoquera un écran bleu. Comment mesurer la température Vous pouvez utiliser Master Lu pour mesurer la température. 2 Solutions : Nettoyez la poussière sur l'ordinateur, achetez un dissipateur thermique et jouez à des jeux moins haut de gamme pour éviter cette situation. Le virus cheval de Troie END provoque un écran bleu 1. Certaines personnes infectent souvent accidentellement leurs ordinateurs avec des virus lorsqu'elles accèdent à des sites Web illégaux ou téléchargent certaines choses. Cette situation peut également provoquer un écran bleu. Solution 2 : utilisez 360 Security Center pour détecter et tuer les virus chevaux de Troie. FIN Écran bleu causé par une incompatibilité du système 1 Certains logiciels sont incompatibles avec le système. Lorsque cela se produit, des problèmes surviennent souvent lors du démarrage ou du fonctionnement, comme un écran bleu. Solution 2 : désinstallez les logiciels incompatibles avec le système

2024-08-07

commentaire 0

411