10000 contenu connexe trouvé

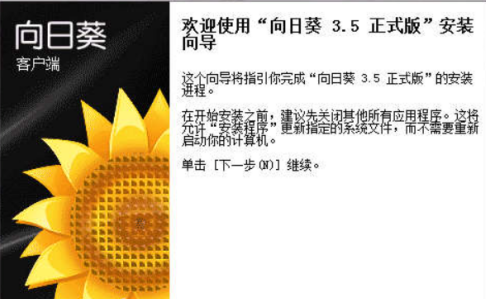

Comment utiliser la télécommande WEB dans le logiciel de télécommande Tournesol - Comment utiliser la télécommande WEB dans le logiciel de télécommande Tournesol

Présentation de l'article:Récemment, lorsque certains utilisateurs utilisent le logiciel de télécommande Tournesol, ils ne savent pas très bien comment utiliser la télécommande WEB dans le logiciel de télécommande Tournesol. Ci-dessous, l'éditeur vous présentera la méthode d'utilisation de la télécommande WEB dans la télécommande Tournesol ? logiciel de contrôle. Travaillons ensemble. Jetons un coup d'œil ci-dessous. Pour obtenir le contrôle à distance, vous devez installer le logiciel client télécommandé Tournesol sur l'ordinateur hôte distant. Après avoir téléchargé le logiciel, exécutez simplement le programme d'installation. Le processus d'installation est simple et facile, suivez simplement les instructions et vous avez terminé. Après une installation réussie, connectez-vous simplement avec votre compte ou votre code d'activation. Ouvrez [Ma console] - [Gestion des produits] - [Gestion du tournesol] dans l'ordre Dans le centre de gestion du tournesol, nous pouvons voir l'hôte distant qui venait d'être en ligne. Cliquez sur "Télécommande" pour entrer

2024-03-04

commentaire 0

776

La gestion des autorisations CloudKnox de Microsoft est désormais disponible en version préliminaire publique

Présentation de l'article:Microsoft a annoncé la version préliminaire publique de CloudKnoxPermissionsManagement, une solution CIEM unifiée qui contrôle les autorisations pour n'importe quelle identité dans n'importe quel cloud. Les dernières solutions surveillent et corrigent en permanence les risques liés aux autorisations pour protéger les ressources cloud critiques. CloudKnox Permissions Management vous offre une visibilité complète sur toutes les identités dans l'ensemble de votre infrastructure cloud, les autorisations qu'elles accordent et les autorisations qu'elles utilisent. Outre les identités des utilisateurs, il inclut les identités des charges de travail telles que les machines virtuelles, les clés d'accès, les conteneurs et les scripts des trois principaux fournisseurs de cloud : Amazon Web Services (AWS), Google Cloud Platform (GCP) et Microsoft Azure. Les utilisateurs peuvent utiliser l'instrument

2023-05-11

commentaire 0

774

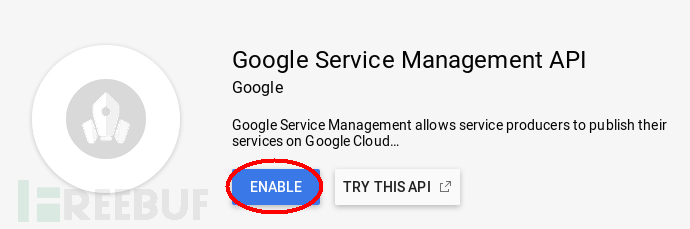

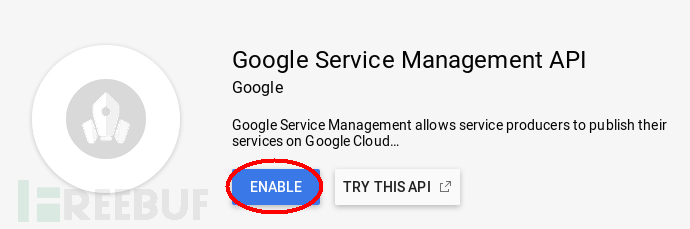

Exemple d'analyse de la découverte des vulnérabilités de Google Cloud Platform et de la réception d'une prime

Présentation de l'article:Ce qui suit raconte l'histoire d'un lycéen uruguayen de 17 ans qui s'intéressait à la sécurité des informations. Grâce à ses études et à ses recherches, il a découvert de manière indépendante une vulnérabilité dans la plate-forme Google Cloud et a reçu 7 500 $ (auparavant, il avait découvert une vulnérabilité de Google). vulnérabilité de fuite d'en-tête d'hôte d'une valeur de 10 000 $). Avant de parler des détails spécifiques de cette vulnérabilité, j'espère que les lecteurs auront une certaine compréhension des services Google Cloud et des mécanismes API, et pourront d'abord se familiariser avec plusieurs concepts connexes. Leading Concept Google gère un service de gestion appelé Google Service Management, grâce auquel Google gère les interfaces internes et externes de divers systèmes d'applications Google et services cloud créés par les utilisateurs. Sous GoogleServiceManagement, les utilisateurs peuvent

2023-05-24

commentaire 0

1127

Comment demander un nom de domaine pour créer un site Web

Présentation de l'article:Application de nom de domaine : prenez l'application sur Alibaba Cloud comme exemple. Accédez au site Web officiel d'Alibaba Cloud, enregistrez un compte Alibaba Cloud et effectuez l'authentification par nom réel. Créez un modèle d'informations dans la console de gestion et utilisez votre carte d'identité pour compléter votre nom réel. Authentification. Revenez à la page d'accueil d'Alibaba Cloud et cliquez sur le nom de domaine sous le produit. Enregistrez-vous et entrez dans l'interface d'achat de nom de domaine, sélectionnez un nom de domaine à acheter, et une fois l'achat réussi, vous pouvez créer un site Web via ce nom de domaine. .

2019-06-22

commentaire 0

6440

Python appelle l'interface Alibaba Cloud pour implémenter la fonction de génération de code de vérification

Présentation de l'article:Python appelle l'interface Alibaba Cloud pour implémenter la fonction de génération de code de vérification (CAPTCHA) est une technologie utilisée pour vérifier l'identité de l'utilisateur et est souvent utilisée lors du développement d'applications Web. Alibaba Cloud fournit un puissant service de vérification homme-machine. En appelant l'interface Alibaba Cloud, nous pouvons générer et vérifier des codes de vérification. Tout d'abord, nous devons créer et configurer le produit d'authentification homme-machine sur la console de gestion Alibaba Cloud et obtenir l'AccessKey et la SecretKey. Ensuite, nous pouvons utiliser un SDK dans Alibaba Cloud

2023-07-06

commentaire 0

1416

A quoi servent principalement les systèmes Linux ?

Présentation de l'article:Les systèmes Linux sont principalement utilisés pour : Serveurs : construction de serveurs hautement fiables, évolutifs et sécurisés pour les services Web, les bases de données, le stockage de fichiers, etc. Ordinateurs de bureau et portables : fournit une interface facile à utiliser et une large gamme de logiciels pour répondre aux besoins des utilisateurs de PC. Systèmes embarqués : fournissent des plates-formes compactes et personnalisables pour répondre aux besoins uniques des routeurs, des contrôleurs industriels et d'autres appareils. Supercalcul : gérer et exploiter des superordinateurs pour prendre en charge le calcul parallèle et l'utilisation des ressources. Cloud computing : fournit l'infrastructure sous-jacente de l'environnement de cloud computing, prenant en charge la virtualisation, la gestion des ressources et l'évolutivité.

2024-04-11

commentaire 0

507

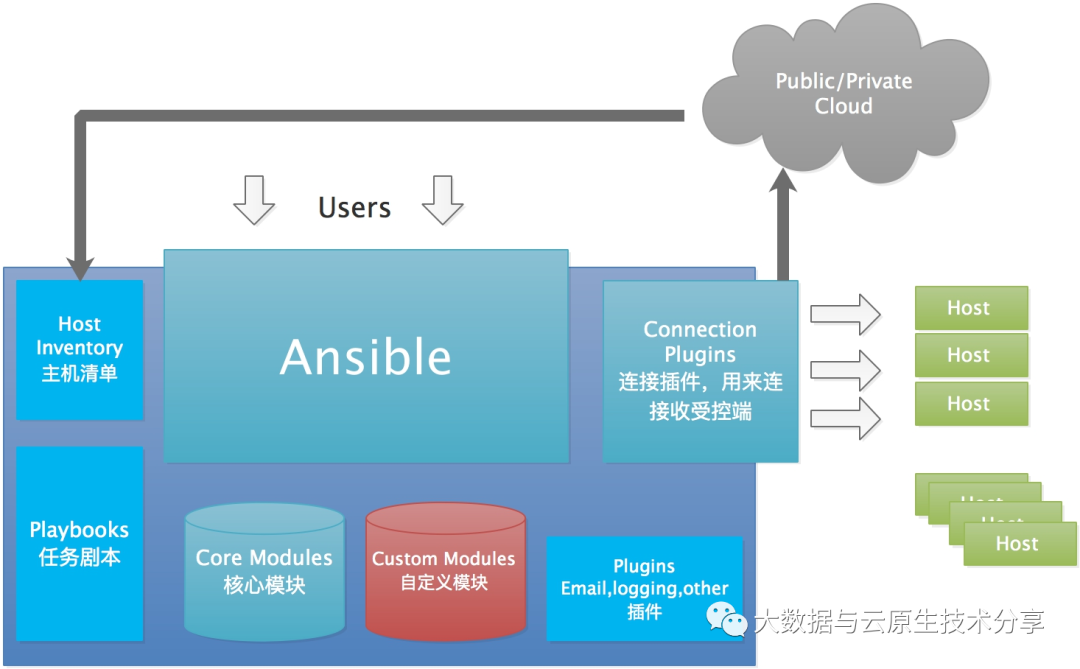

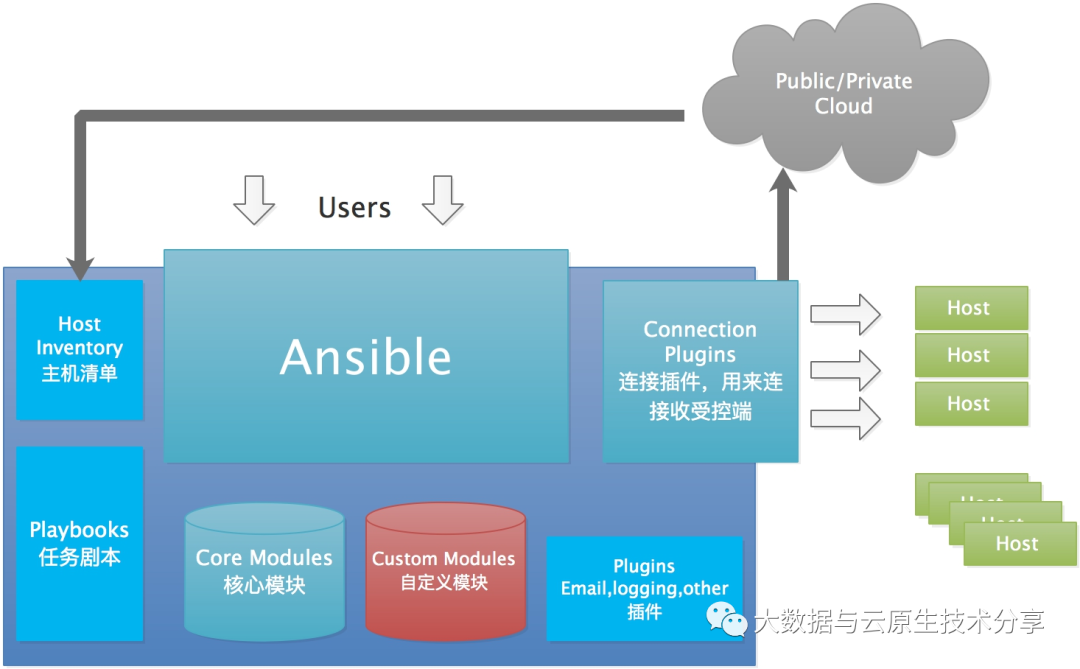

Introduction à Ansible et démonstration pratique du fonctionnement

Présentation de l'article:1. Présentation Ansible est un nouvel outil d'exploitation et de maintenance automatisé. Il est développé sur la base de Python et intègre les avantages de nombreux outils d'exploitation et de maintenance (puppet, cfengine, chef, func, fabric) pour réaliser la configuration du système par lots, le déploiement de programmes par lots, et des commandes d'exécution par lots et d'autres fonctions. Fonctionnalités Ansible : Déploiement simple, il vous suffit de déployer l'environnement Ansible du côté du contrôle maître, et l'extrémité contrôlée n'a besoin d'effectuer aucune opération. Par défaut, le protocole SSH est utilisé pour gérer la gestion centralisée maître-esclave. Configuration simple, fonctions puissantes et forte évolutivité. Prend en charge l'API et la personnalisation. Les modules peuvent être facilement étendus via Python pour personnaliser une configuration puissante et une gestion de l'état via des Playbooks pour les plates-formes de cloud computing et le Big Data.

2023-06-09

commentaire 0

978

Tutoriel : Python se connecte à l'interface Huawei Cloud pour implémenter la fonction de synthèse vocale

Présentation de l'article:Tutoriel : Python se connecte à l'interface Huawei Cloud pour implémenter la fonction de synthèse vocale Introduction : À l'ère du développement rapide de la technologie informatique moderne, l'interaction homme-machine est devenue un domaine très important. La synthèse vocale est l'une des technologies clés capables de convertir du texte en sons pour offrir aux utilisateurs une expérience interactive plus naturelle. Ce didacticiel expliquera comment utiliser le langage Python pour se connecter à l'interface Huawei Cloud afin d'implémenter la fonction de synthèse vocale. Étape 1 : Enregistrez un compte Huawei Cloud et créez un projet. Tout d'abord, nous devons enregistrer un compte Huawei Cloud et nous connecter à la console de gestion Huawei Cloud.

2023-07-06

commentaire 0

1559

Utilisez le framework Gin pour implémenter la passerelle API et les fonctions d'authentification et d'autorisation

Présentation de l'article:Dans l'architecture Internet moderne, la passerelle API est devenue un composant important et est largement utilisée dans les scénarios d'entreprise et de cloud computing. La fonction principale de la passerelle API est de gérer et de distribuer uniformément les interfaces API de plusieurs systèmes de microservices, de fournir un contrôle d'accès et une protection de sécurité, et peut également effectuer la gestion, la surveillance et la journalisation des documents API. Afin de mieux garantir la sécurité et l'évolutivité de la passerelle API, certains mécanismes de contrôle d'accès et d'authentification et d'autorisation ont également été ajoutés à la passerelle API. Un tel mécanisme peut garantir que les utilisateurs et les services

2023-06-22

commentaire 0

2247

Manuel pratique de développement du framework Golang : Foire aux questions

Présentation de l'article:FAQ sur la façon d'implémenter le développement du framework Go : Injection de dépendances : utilisez une structure comme contrôleur et injectez des dépendances dans son constructeur. Gestion des erreurs : recherchez les erreurs dans les gestionnaires et répondez aux erreurs internes du serveur à l'aide de http.Error. Tests unitaires : écrivez un service fictif et utilisez une bibliothèque d'assertions pour vérifier le comportement du gestionnaire. Déploiement d'applications : Kubernetes : conteneurisez les applications et déployez-les sur un cluster. Docker : emballé sous forme d'image et déployé sur un hôte ou un cluster. Heroku : Déployez des applications à l'aide d'une plate-forme cloud gérée.

2024-06-06

commentaire 0

919

Analyse d'exemples de sécurité des ports de commutation

Présentation de l'article:[Nom de l'expérience] Configuration de la sécurité des ports du commutateur [Objectif de l'expérience] Maîtrisez la fonction de sécurité des ports du commutateur et contrôlez l'accès sécurisé des utilisateurs [Description de l'arrière-plan] Vous êtes l'administrateur réseau d'une entreprise et l'entreprise exige un contrôle strict du réseau . Afin d'éviter les conflits d'adresses IP entre les utilisateurs au sein de l'entreprise, ainsi que les attaques de réseau et le sabotage au sein de l'entreprise. Chaque employé se voit attribuer une adresse IP fixe, et seuls les hôtes des employés de l'entreprise sont autorisés à utiliser le réseau, et aucun autre hôte n'est autorisé à se connecter à volonté. Par exemple : l'adresse IP attribuée à un employé est 172.16.1.55/24, l'adresse MAC de l'hôte est 00-06-1B-DE-13-B4 et l'hôte est connecté à un 2126G. [Analyse des exigences] Pour tous les ports du commutateur, configurez

2023-05-19

commentaire 0

1970

Six outils de connexion à distance couramment utilisés, lequel préférez-vous ?

Présentation de l'article:Xshell "Xshell" est un puissant logiciel d'émulation de terminal sécurisé prenant en charge les protocoles SSH1, SSH2 et le protocole TELNET de la plateforme Windows. En utilisant Xshell sous l'interface Windows, les utilisateurs peuvent facilement accéder à des serveurs distants et réaliser des opérations de terminal de contrôle à distance. En outre, Xshell propose également divers schémas de couleurs d'apparence et choix de styles, permettant aux utilisateurs de personnaliser en fonction de leurs préférences personnelles et d'améliorer l'expérience utilisateur. Les fonctionnalités et avantages de Xshell sont les suivants : Gestion de session : utilisez le gestionnaire de session et les configurations de session héritables pour créer, modifier et démarrer facilement des sessions. Prise en charge complète : prend en charge plusieurs méthodes de vérification, protocoles ou algorithmes pour gérer diverses situations. coquille locale

2024-02-22

commentaire 0

1091

Comment voir la version historique d'un fichier dans gitlab

Présentation de l'article:Avec le développement du cloud computing et du DevOps, Git est devenu le standard de facto en matière de contrôle de versions de logiciels. Dans l'utilisation de Git, GitLab est sans aucun doute l'une des meilleures plateformes de gestion de Git. En tant qu'excellent service d'hébergement Git, GitLab offre aux développeurs de nombreuses opérations pratiques, dont l'une consiste à afficher les versions historiques des fichiers. Cet article explique comment afficher la version historique d'un fichier via GitLab. ## 1. Connectez-vous à GitLab Tout d'abord, nous devons nous connecter à notre compte GitLab.

2023-04-10

commentaire 0

2566

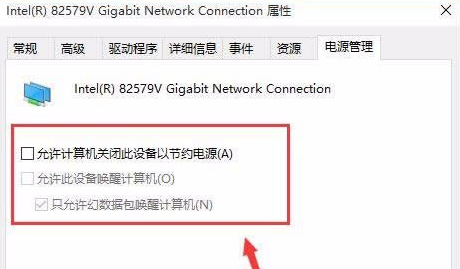

Comment ouvrir le réveil à distance WOL sur LAN dans le système Win10 Tutoriel sur la façon d'ouvrir le réveil à distance WOL sur LAN dans le système Win10

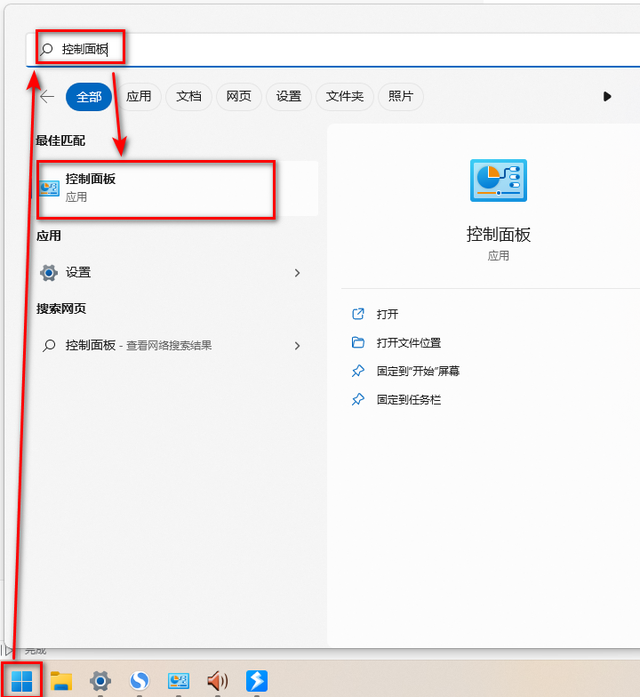

Présentation de l'article:La télécommande est une fonction que de nombreuses personnes utilisent. Dans le système win10, il existe une fonction de réveil WOL/LAN. Après l'avoir configurée, les utilisateurs peuvent directement effectuer des opérations telles que l'arrêt et le redémarrage. Très peu de gens connaissent cette fonction. sans parler de paramètres et d'utilisation, ce didacticiel répondra à cette question et examinerons les étapes complètes. Tutoriel sur l'ouverture du réveil à distance WOL dans Win10 1. Ouvrez "POWERON BYpcie/PCI" dans les options avancées de gestion de l'alimentation de la carte mère, entrez dans le système, affichez les propriétés de la carte réseau et sous gestion de l'alimentation, sélectionnez les trois options, ou ne les sélectionnez pas tous. 2. Ouvrez ces options dans les paramètres avancés des propriétés de la carte réseau. 3. Dans la gestion de l'énergie

2024-06-25

commentaire 0

417

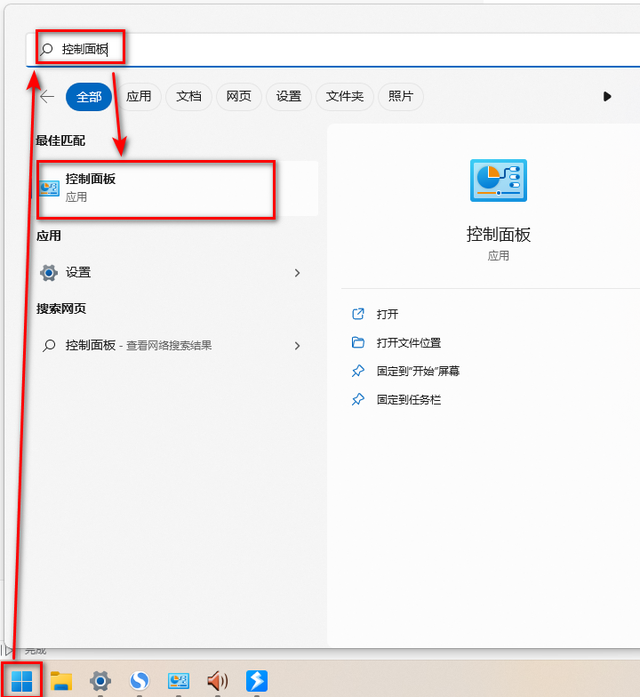

Comment résoudre le problème de l'absence de son provenant de la prise casque sur le panneau avant de Win11

Présentation de l'article:Bonjour à tous, aujourd'hui je vais vous apprendre à résoudre le problème d'absence de son provenant de la prise casque sur le panneau avant de win11. Certains amis branchent des écouteurs sur le panneau avant de l'hôte lorsqu'ils utilisent un ordinateur, mais parfois aucun son ne sort des écouteurs lors de la lecture audio. En effet, nos paramètres sonores sont incorrects, ce qui empêche le périphérique d'accès de fonctionner correctement. Ne vous inquiétez pas, tant que vous suivez les méthodes ci-dessous, vous pouvez facilement résoudre le problème ! La solution est la suivante : 1. Cliquez sur « Démarrer » dans la barre des tâches dans le coin inférieur gauche, saisissez « Panneau de configuration » dans le champ de recherche ci-dessus et ouvrez-le. 2. Dans l'interface du panneau de configuration qui s'ouvre, cliquez sur « Matériel et audio ». 3. Cliquez ensuite sur l'option « Realtek High Definition Audio Manager ». 4. Ensuite, dans la fenêtre indiquée, cliquez sur l'icône de dossier jaune dans le coin supérieur droit

2024-09-03

commentaire 0

609

Comment activer la gestion des utilisateurs dans Win10

Présentation de l'article:Le système Win10 nécessite un compte administrateur pour supprimer ou modifier des fichiers importants, mais pourquoi le compte administrateur ne peut-il pas être trouvé lors de l'ouverture de l'interface de connexion Win10 ? En fait, c'est parce que nous n'avons pas activé le compte administrateur Concernant cette question, je vais vous expliquer aujourd'hui comment activer la gestion des utilisateurs dans win10. 1. Tout d'abord, cliquez avec le bouton droit sur cet ordinateur sur le bureau et sélectionnez Propriétés. 2. Sélectionnez ensuite Page d'accueil du Panneau de configuration. 3. Sélectionnez Grandes icônes dans la catégorie. 4. Sélectionnez ensuite Outils de gestion. 5. Sélectionnez ensuite Gestion de l'ordinateur. 6. Double-cliquez sur les utilisateurs et groupes locaux. 7. Double-cliquez sur le dossier utilisateur. 8. Double-cliquez sur le compte administrateur. 9. Enfin, décochez la case devant le compte est désactivé et cliquez sur le bouton Appliquer 10. adminis.

2023-07-18

commentaire 0

6899

Application de l'intelligence artificielle dans le secteur de la construction

Présentation de l'article:Dans le secteur de la construction, le recours à l’intelligence artificielle est déjà une réalité. Le concept de bâtiments intelligents utilise principalement la technologie Internet pour réaliser l'interconnexion et la perception des installations du bâtiment, et utilise les plates-formes cloud et le big data pour réaliser une gestion intelligente. Pour les bâtiments intelligents, la technologie de l'intelligence artificielle simule principalement la pensée humaine et les modèles de sagesse pour rendre le contrôle du câblage et la gestion intégrée du bâtiment plus forts et plus intelligents. Cette étude analyse l'application des nouvelles technologies d'intelligence artificielle dans les bâtiments intelligents et présente les principaux avantages de l'intelligence artificielle dans les bâtiments intelligents, dans l'espoir que les technologies émergentes d'intelligence artificielle auront des applications plus approfondies dans l'industrie de la construction de mon pays. Avec le développement économique et les progrès scientifiques et technologiques, les technologies de l’information ont apporté de grands changements et une grande commodité dans nos vies. L'intelligence artificielle est de plus en plus utilisée dans nos vies, des smartphones aux

2023-04-12

commentaire 0

1696

Dix aspects pour renforcer la sécurité des conteneurs Linux

Présentation de l'article:Les solutions de sécurité des conteneurs doivent prendre en compte différentes piles technologiques et différentes étapes du cycle de vie des conteneurs. -1. Système d'exploitation du conteneur et multi-location -2. Contenu du conteneur (à l'aide de sources fiables) -3. Enregistrement du conteneur (accès crypté aux images du conteneur) -4. Contrôler ce qui peut être déployé dans le cluster. 6. Orchestration des conteneurs : amélioration de la sécurité de la plate-forme de conteneurs - 7. Isolation du réseau - 8. Stockage - 9. Gestion des API, sécurité des points de terminaison et authentification unique (SSO) - 10. Les conteneurs de gestion des rôles et des contrôles d'accès offrent un moyen simple de regrouper des applications Déployez-les en toute transparence depuis les environnements de développement et de test jusqu'à la production. Il permet d'assurer la cohérence dans une variété d'environnements, notamment les serveurs physiques, les machines virtuelles (VM) ou les cloud privés ou publics. Les principales organisations s'appuient sur ces bonnes

2024-06-04

commentaire 0

501

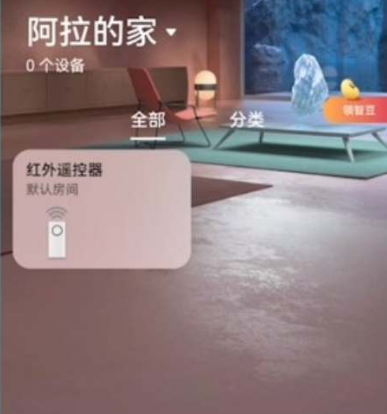

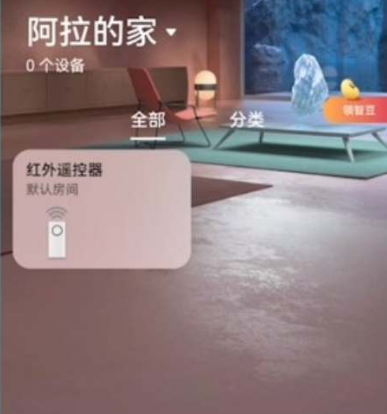

Comment allumer le climatiseur avec l'application Smart Life

Présentation de l'article:Les applications Smart Life fournissent non seulement des fonctions de contrôle à distance des appareils, mais intègrent également une variété de paramètres de scène intelligents et de services personnalisés, permettant aux utilisateurs de personnaliser et de gérer facilement leur style de vie intelligent. Cet article présente les étapes à suivre pour connecter l'application Huawei Smart Life au climatiseur, permettant aux utilisateurs de contrôler le climatiseur plus facilement. Étapes pour connecter l'application Smart Life au climatiseur : 1. Tout d'abord, vous devez ouvrir l'application Smart Life sur votre téléphone mobile pour accéder à l'interface principale, sélectionner [Se connecter à une plate-forme tierce] 2. Sélectionnez le modèle de le climatiseur dans la liste, puis liez le compte de plate-forme tierce. Après avoir terminé la configuration, vous pouvez l'utiliser. 3. Différentes marques et modèles de climatiseurs ont des télécommandes différentes. Les utilisateurs doivent configurer le bon modèle pour fonctionner efficacement. 4. Une fois la connexion terminée, l'utilisateur peut directement utiliser le

2024-06-18

commentaire 0

743

Résumer les points de connaissance pertinents des paramètres politiques de Golang

Présentation de l'article:Golang est un langage de programmation haute performance développé par Google. Son mécanisme unique de gestion de la concurrence et de la mémoire le rend largement utilisé dans les systèmes à grande échelle et le cloud computing. Parmi eux, la définition des politiques est l’un des maillons importants permettant à Golang de parvenir à un fonctionnement efficace. Cet article présentera les points de connaissance pertinents sur les paramètres de politique Golang. 1. Le concept de définition de politique Golang Dans Golang, la définition de politique fait référence au contrôle du mode d'exécution du programme en définissant des paramètres d'exécution ou en appelant des fonctions. De manière générale, les paramètres de politique dans Golang incluent principalement

2023-03-31

commentaire 0

631