10000 contenu connexe trouvé

Les dommages causés par les vulnérabilités du système n'incluent pas

Présentation de l'article:Les dommages causés par les vulnérabilités du système n'incluent pas : le fonctionnement normal du système : les vulnérabilités n'affecteront pas le fonctionnement normal du système. Fuite de confidentialité des utilisateurs : la vulnérabilité n’entraînera pas de fuite d’informations de confidentialité des utilisateurs. Dommages à la stabilité du système : la vulnérabilité n’endommage pas la stabilité du système. Exécution de l'application : la vulnérabilité n'empêche pas l'exécution de l'application. Infections par logiciels malveillants : les vulnérabilités ne provoquent des infections que lorsque des logiciels malveillants sont introduits.

2024-04-11

commentaire 0

618

Quels types de vulnérabilités du système existe-t-il ?

Présentation de l'article:Les types de vulnérabilités du système sont classés par source : vulnérabilités logicielles, vulnérabilités matérielles, vulnérabilités de configuration ; classées par portée d'impact : vulnérabilités locales, vulnérabilités à distance ; classées par nature d'attaque : vulnérabilités d'élévation de privilèges, vulnérabilités de fuite d'informations, vulnérabilités de déni de service, vulnérabilités d'exécution de code ; par impact Classification par degré : vulnérabilités à faible risque, vulnérabilités à risque moyen, vulnérabilités à haut risque ; classification par méthode d'exploitation des vulnérabilités : vulnérabilités divulguées, vulnérabilités zero-day.

2024-04-11

commentaire 0

1316

Pourquoi les vulnérabilités du système sont-elles appelées bugs ?

Présentation de l'article:Le mot « Bug » provient d'un papillon mort trouvé dans un ordinateur par l'ingénieur Grace Hopper ; il est utilisé pour décrire des défauts dans les systèmes informatiques ou les logiciels, notamment des erreurs de syntaxe, des erreurs d'exécution, des erreurs logiques et des vulnérabilités de sécurité, qui peuvent entraîner. pannes du système, perte de données et vulnérabilités de sécurité.

2024-05-07

commentaire 0

674

Comment Tencent Computer Manager corrige les vulnérabilités du système - Tencent Computer Manager corrige les vulnérabilités du système

Présentation de l'article:Vraisemblablement, de nombreuses personnes utilisent le logiciel Tencent Computer Manager sur leurs ordinateurs, alors savez-vous comment Tencent Computer Manager corrige les vulnérabilités du système ? Ensuite, l'éditeur vous présentera la méthode de réparation des vulnérabilités du système de Tencent Computer Manager. Utilisateurs intéressés, dépêchez-vous, jetons un coup d'œil. ci-dessous. Lorsqu'un ordinateur présente une vulnérabilité système qui l'empêche de démarrer ou de fonctionner normalement, il est judicieux d'envisager d'utiliser un logiciel de protection de sécurité tel que Tencent Computer Manager pour le réparer. Ouvrez Tencent Computer Manager, cliquez successivement sur « Analyse antivirus » et « Corriger les vulnérabilités ». À ce moment-là, Tencent Computer Manager commencera à analyser le système à la recherche de vulnérabilités.

2024-03-04

commentaire 0

1156

Les vulnérabilités du système doivent-elles être corrigées ?

Présentation de l'article:Les vulnérabilités du système doivent être réparées en temps opportun pour protéger la sécurité du système, améliorer la stabilité, se conformer aux exigences de conformité, réduire les coûts et maintenir les logiciels à jour. Les méthodes pour corriger les vulnérabilités comprennent : l'examen des bulletins de sécurité des fournisseurs, l'utilisation de solutions de gestion de la sécurité, la désactivation des services inutiles, le cryptage des données et la réalisation d'audits de sécurité.

2024-05-07

commentaire 0

464

Comment effectuer une analyse de sécurité du système et une évaluation des vulnérabilités sur les systèmes Linux

Présentation de l'article:Le système Linux est actuellement le système d'exploitation courant fonctionnant sur les serveurs et les environnements cloud. Cependant, avec le développement rapide d'Internet, les systèmes Linux sont confrontés à de plus en plus de menaces de sécurité, il est donc particulièrement nécessaire d'effectuer une analyse de sécurité du système et une évaluation des vulnérabilités. Cet article expliquera comment utiliser des outils courants pour effectuer une analyse de sécurité et une évaluation des vulnérabilités des systèmes Linux, tout en fournissant des exemples de code détaillés et exploitables. Installez les outils nécessaires Avant d'effectuer une analyse de sécurité du système et une évaluation des vulnérabilités, vous devez installer plusieurs outils nécessaires. Sous Linux, nous

2023-11-07

commentaire 0

1010

Python crée un système de réparation des vulnérabilités et de gestion des correctifs

Présentation de l'article:Avec le développement rapide de la technologie, les logiciels jouent un rôle de plus en plus important dans nos vies. Cependant, les vulnérabilités des logiciels sont inévitables. Chaque fois qu'une vulnérabilité est découverte dans un logiciel, les développeurs doivent la corriger dès que possible pour garantir la sécurité du système. L’émergence de systèmes de réparation des vulnérabilités logicielles et de gestion des correctifs a fourni aux développeurs des solutions plus efficaces et plus pratiques. En tant que langage de programmation populaire, Python excelle dans la création de systèmes de réparation des vulnérabilités logicielles et de gestion des correctifs. Python est concis, lisible et maintenable

2023-06-30

commentaire 0

1856

Comment réparer les vulnérabilités du système informatique

Présentation de l'article:Les méthodes de réparation incluent la mise à jour rapide du système d'exploitation, la mise à jour des logiciels et des applications, l'installation et la mise à jour d'un logiciel antivirus, la configuration de pare-feu, l'utilisation de mots de passe forts et d'une authentification multifacteur, la sauvegarde régulière des données, l'attention portée à la sensibilisation et au comportement en matière de sécurité et la référence à les conseils d'experts en sécurité, etc. Introduction détaillée : 1. Mettre à jour le système d'exploitation en temps opportun : les fabricants de systèmes d'exploitation publieront régulièrement des correctifs de sécurité pour corriger les vulnérabilités connues, garantissant que le système d'exploitation est mis à jour en temps opportun pour obtenir les derniers correctifs de sécurité ; applications : Outre le système d'exploitation, les logiciels et applications tiers peuvent également présenter des vulnérabilités, mettre à jour ces logiciels régulièrement, etc.

2023-10-31

commentaire 0

2090

Sécurité du serveur Linux : utilisez les commandes pour vérifier les vulnérabilités du système

Présentation de l'article:Sécurité du serveur Linux : Utilisation de commandes pour vérifier les vulnérabilités du système Présentation : Dans l'environnement numérique d'aujourd'hui, la sécurité des serveurs est cruciale. La détection et la réparation rapides des vulnérabilités connues peuvent protéger efficacement les serveurs contre les menaces d'attaque potentielles. Cet article présentera certaines commandes couramment utilisées qui peuvent être utilisées pour vérifier les vulnérabilités du système sur les serveurs Linux et fournira des exemples de code pertinents. En utilisant correctement ces commandes, vous pourrez améliorer la sécurité de votre serveur. Vérifiez les mises à jour du système : avant de commencer à rechercher les vulnérabilités, assurez-vous que votre système dispose

2023-09-08

commentaire 0

1497

耐品图片管理系统Access版Cookie欺骗漏洞

Présentation de l'article:发布日期:2010-10.08 发布作者:redice 影响版本:20100906 Access版 官方地址:http://www.naipin.com/ 漏洞 类型:Cookie 欺骗 漏洞 描述:大概一年前我发现了《耐品 图片 管理 系统 Access版》有Cookie 欺骗 漏洞 :任意用户可以通过修改Cookie拿到 管理

2016-06-07

commentaire 0

1246

Comment Tencent Computer Manager corrige les vulnérabilités du système en un seul clic - Tencent Computer Manager corrige les vulnérabilités du système en un seul clic

Présentation de l'article:Je pense que les utilisateurs ici aiment utiliser le logiciel Tencent Computer Manager autant que l'éditeur, mais savez-vous comment Tencent Computer Manager peut corriger les vulnérabilités du système en un seul clic ? Ensuite, l'éditeur vous proposera la méthode en un clic de Tencent Computer Manager ? Méthode de réparation des vulnérabilités du système, les utilisateurs intéressés peuvent jeter un œil ci-dessous. Ouvrez le logiciel [Tencent Computer Manager] et cliquez sur l'option [Boîte à outils]. Dans l'interface [Toolbox], cliquez sur l'option [Fix Vulnerability]. Sur l'interface [Tencent Computer Manager - Vulnerability Repair], cliquez sur le bouton [One-click Repair]. Après avoir attendu l'invite [Toutes les vulnérabilités ont été réparées avec succès, l'ordinateur est plus sécurisé !], cliquez sur le bouton [Terminer].

2024-03-04

commentaire 0

1392

Guide de résolution des vulnérabilités Log4j : assurez-vous que votre système n'est pas vulnérable aux vulnérabilités log4j

Présentation de l'article:Tutoriel de réparation des vulnérabilités Log4j : Protégez votre système contre les vulnérabilités log4j Résumé : Cet article présentera les risques et les impacts des vulnérabilités log4j, ainsi que les étapes spécifiques pour réparer les vulnérabilités. L'article se concentrera sur les méthodes de réparation des applications backend Java et fournira des exemples de code spécifiques. Introduction : La journalisation est une fonctionnalité essentielle dans le processus de développement logiciel. En raison de sa large application, ApacheLog4j, en tant que l'un des frameworks de journalisation Java les plus courants, est devenu la cible d'attaques de pirates. Récemment, un

2024-02-19

commentaire 0

1270

Comment éviter les vulnérabilités d'injection de commandes système dans le développement du langage PHP ?

Présentation de l'article:Ces dernières années, avec la popularisation d’Internet et le développement de la technologie de l’Internet des objets, les problèmes de sécurité informatique sont devenus de plus en plus importants. Parmi elles, la vulnérabilité d'injection de commandes système, également connue sous le nom de « vulnérabilité d'exécution de commandes », est l'une des vulnérabilités Web courantes et est largement utilisée par les pirates pour mener des attaques et des opérations malveillantes. Dans le développement du langage PHP, comment éviter les vulnérabilités d’injection de commandes système est devenu un problème urgent à résoudre pour les développeurs. Cet article analysera ce problème et proposera quelques suggestions spécifiques et expériences pratiques pour référence par les développeurs PHP. 1. Le concept et l'origine de la vulnérabilité d'injection de commandes système

2023-06-10

commentaire 0

1362

Sécurité du serveur Linux : comment utiliser la ligne de commande pour détecter les vulnérabilités du système

Présentation de l'article:Sécurité du serveur Linux : Comment utiliser la ligne de commande pour détecter les vulnérabilités du système Introduction : Dans l'environnement réseau actuel, la sécurité du serveur est très importante. Le serveur Linux est actuellement le système d’exploitation serveur le plus utilisé, cependant, il n’est pas à l’abri d’éventuelles vulnérabilités. Afin de garantir la sécurité et la fiabilité du serveur, nous devons découvrir et corriger ces vulnérabilités en temps opportun. Cet article explique comment utiliser la ligne de commande pour détecter les vulnérabilités du système du serveur Linux et fournit des commandes et des exemples de code couramment utilisés. 1. Lors de la mise à jour du progiciel, il commence à détecter les fuites du système.

2023-09-08

commentaire 0

1423

Microsoft révèle une nouvelle vulnérabilité ! Win10/11 est infecté, où ira la sécurité du système ?

Présentation de l'article:[ITBEAR] Actualités du 10 août Récemment, lors de la conférence Black Hat, une découverte importante en matière de sécurité concernant le système d'exploitation Windows a attiré une large attention. Selon Alon Leviev, membre de l'équipe de recherche en sécurité SafeBreachLabs, il existe une grave vulnérabilité de sécurité dans les systèmes Windows 10 et Windows 11, qui peut être exploitée pour rétrograder le système et ressusciter les failles de sécurité corrigées par Microsoft. Plus précisément, cette vulnérabilité permet à un attaquant de contrôler le mécanisme de rétrogradation de Windows Update et de contrôler la liste des opérations de mise à jour en altérant une valeur de clé principale dans le processus de mise à jour, dégradant ainsi le système. Selon ITBEAR, cette vulnérabilité

2024-08-10

commentaire 0

803

Comment réparer les vulnérabilités du système dans Tencent Computer Manager Comment réparer les vulnérabilités du système dans Tencent Computer Manager

Présentation de l'article:Tencent Computer Manager est un logiciel qui peut très bien protéger les ordinateurs. Il offre une sécurité très élevée et peut fournir des réparations de vulnérabilités du système. Certains utilisateurs disposent de ce logiciel sur leurs ordinateurs, mais ils ne savent pas comment le corriger si une vulnérabilité se produit. Ensuite, l'éditeur partagera la solution avec vous, en espérant aider la majorité des utilisateurs. La méthode de fonctionnement est la suivante : 1. Double-cliquez pour ouvrir le logiciel et cliquez sur l'option d'analyse antivirus dans la barre de menu de gauche. 2. Cliquez ensuite sur Réparer les vulnérabilités à droite. 3. Attendez la fin de l'analyse des vulnérabilités. 4. Enfin, cliquez sur le bouton de réparation en un clic ci-dessus.

2024-08-30

commentaire 0

808

Que dois-je faire s'il y a un écran bleu après avoir corrigé la vulnérabilité 360 dans le système win7 ?

Présentation de l'article:L'écran bleu de Win7 peut avoir de nombreuses raisons. Il peut s'agir de logiciels ou de programmes incompatibles, d'un empoisonnement, etc. Récemment, certains internautes ont déclaré que leur système Win7 avait un écran bleu après la réparation de la vulnérabilité 360 et qu'ils ne savaient pas comment résoudre le problème de l'écran bleu Win7. Aujourd'hui, l'éditeur vous apprendra la solution à l'écran bleu après avoir corrigé la vulnérabilité 360 dans le système win7. Que faire s'il y a un écran bleu après avoir corrigé la vulnérabilité 360 dans le système win7 1. Redémarrez d'abord l'ordinateur et maintenez f8 enfoncé lorsque l'ordinateur démarre. Une fois l’élément de démarrage affiché, nous sélectionnons le mode sans échec pour entrer. 2. Après être entré en mode sans échec, cliquez sur la barre de menu Démarrer pour ouvrir la fenêtre de fonctionnement, saisissez appwiz.cpl, puis cliquez sur OK. 3. Cliquez ensuite sur Afficher les mises à jour installées, recherchez la mise à jour récemment installée, cliquez sur Désinstaller, puis redémarrez l'ordinateur. 4. S'il y a un problème d'écran bleu

2023-07-17

commentaire 0

1343

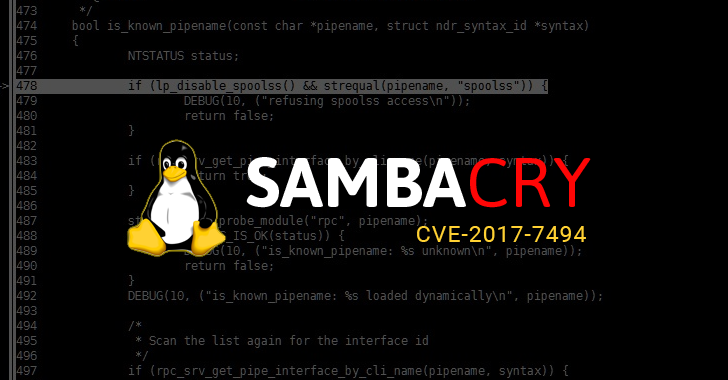

Application de méthodes pour réparer les vulnérabilités SambaCry dans les systèmes Linux

Présentation de l'article:Introduction Samba est depuis longtemps la norme pour fournir des services de fichiers et d'impression partagés aux clients Windows sur les systèmes Linux. Utilisé par les particuliers, les entreprises de taille moyenne et les grandes entreprises, il s'impose comme la meilleure solution dans les environnements où coexistent plusieurs systèmes d'exploitation, ce à quoi sont confrontées la plupart des installations Samba en raison de l'utilisation généralisée d'outils. vulnérabilité connue qui était considérée comme sans importance jusqu'à la nouvelle de l'attaque du ransomware WannaCry. Les systèmes dotés de vulnérabilités obsolètes et non corrigées sont vulnérables aux vulnérabilités d’exécution de code à distance. En termes simples, cela signifie qu'une personne ayant accès à un partage inscriptible peut télécharger un morceau de code arbitraire et utiliser les privilèges root sur le serveur.

2024-01-02

commentaire 0

1211