1), répondre aux exigences de stabilité de l'environnement industriel

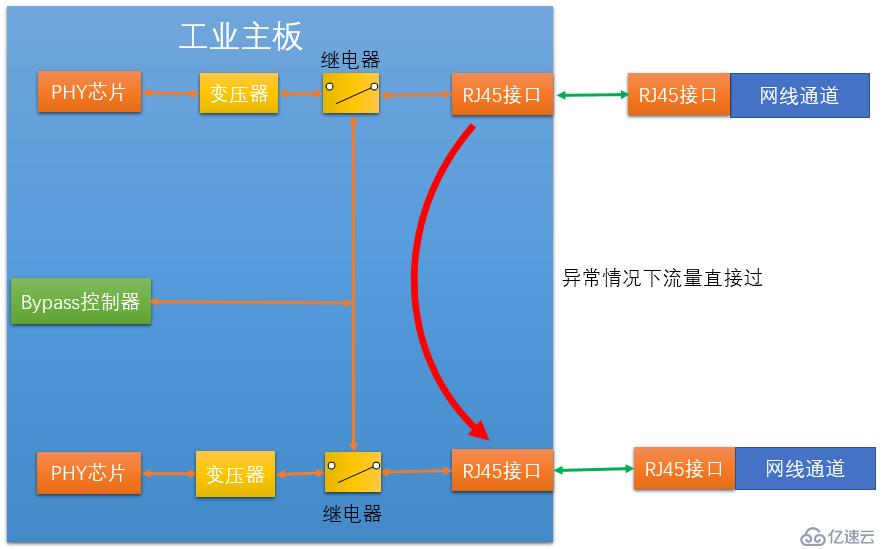

Du point de vue de la satisfaction des exigences de stabilité de l'environnement industriel, les pare-feu industriels doivent prendre en compte l'impact de leur propre stabilité sur le réseau industriel à partir du matériel et niveaux de logiciels. De ce point de vue, les pare-feu industriels doivent disposer de fonctions de contournement à la fois logicielles et matérielles. En cas de panne d'un pare-feu industriel, vous n'avez pas à vous soucier de la déconnexion du réseau industriel, car la fonction Bypass démarrera automatiquement pour assurer le fonctionnement normal du réseau. Le Bypass, comme son nom l'indique, est un système de protection par bypass, ce qui signifie que deux réseaux peuvent être physiquement connectés directement sans passer par le système de pare-feu industriel via un état de déclenchement spécifique (panne de courant ou crash). A ce moment, le pare-feu industriel ne traitera plus les paquets de données sur le réseau. Sur la base de cette conception, le contournement est lui-même une vulnérabilité du point de vue des attaques de sécurité. Tant que l'attaquant trouve un moyen de faire en sorte que le pare-feu industriel déclenche la fonction de contournement, le pare-feu industriel qui déclenche la fonction de contournement sera isolé en toute sécurité. La fonction de contrôle perd son effet et l'attaquant peut accéder directement aux ressources internes protégées. Alors cette idée est-elle réalisable ? Existe-t-il une telle vulnérabilité dans la fonction Bypass ? Jetons un coup d'œil à la manière dont la fonction Bypass est conçue et implémentée.

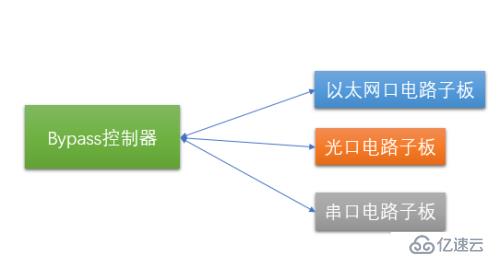

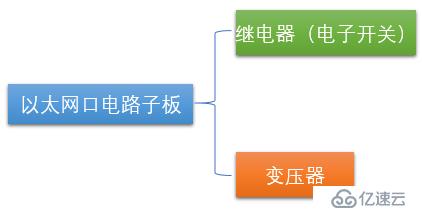

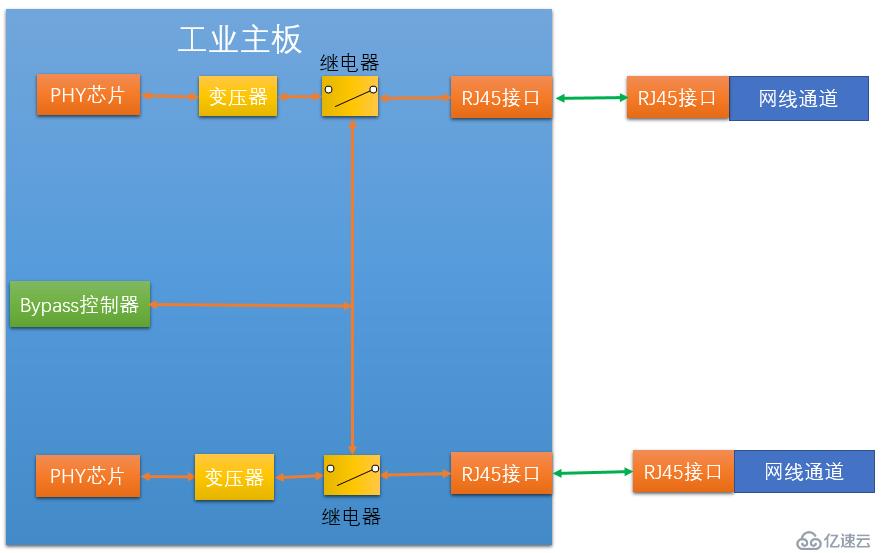

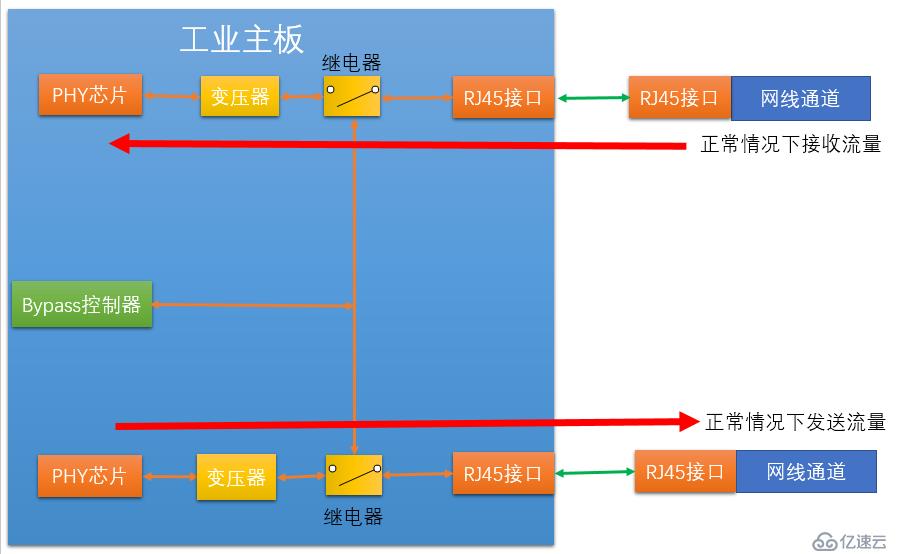

Ici, j'utilise le modèle le plus simple pour expliquer l'architecture et le principe de fonctionnement du Bypass Dans un pare-feu industriel, si la conception de la fonction Bypass est basée sur l'environnement Ethernet industriel, alors elle est liée à la carte mère industrielle et à la carte réseau. Cette fonction de contournement varie en fonction de l'architecture de conception de la carte mère et de la carte réseau. Y À en juger par le modèle BYPASS le plus simple, ce modèle contient deux parties : « contrôleur de contournement » et « carte de circuit imprimé d'exécution ». Le contrôleur de contournement est le cœur de contrôle et de planification de l'ensemble du système, et la sous-carte du circuit d'exécution est l'exécuteur spécifique. Cet exécuteur agit sur différents supports de transmission réseau (tels que les ports électriques, les ports optiques, les ports série, etc.). Comme le montre la figure ci-dessous :

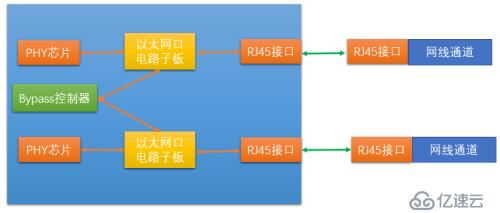

Comment cet exécuteur agit-il sur les différents supports de transmission du réseau ? Cela nous oblige à comprendre les composants et leurs relations entre les supports de transmission réseau sous-jacents. Nous utilisons l'architecture de la carte réseau comme explication de ce support de transmission.

Comment cet exécuteur agit-il sur les différents supports de transmission du réseau ? Cela nous oblige à comprendre les composants et leurs relations entre les supports de transmission réseau sous-jacents. Nous utilisons l'architecture de la carte réseau comme explication de ce support de transmission.

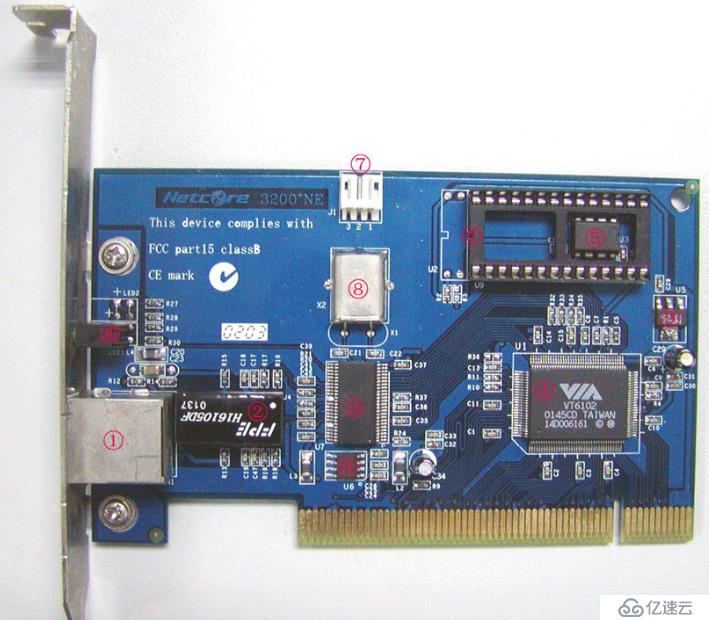

Il s'agit d'une image physique de la carte réseau, qui contient tous les composants de la carte réseau :

Il s'agit d'une image physique de la carte réseau, qui contient tous les composants de la carte réseau :

①Interface RJ-45

②Transformateur (transformateur d'isolation)

③Puce PHY

④Puce MAC

⑤EEPROM

⑥Fente de prise BOOTROM

⑦Connecteur WOL

⑧Oscillateur à cristal

⑨Puce de conversion de tension

⑩Indicateur LED

Vous pouvez voir de nombreux composants et équipements que nous ne connaissions pas grand-chose auparavant. Ce qui suit est une brève introduction aux fonctions de chaque composant.

RJ-45 est un module de prise, en termes simples, c'est un émetteur ou un récepteur. Le RJ-45 possède 8 broches Lorsque la carte réseau utilise généralement une prise RJ-45, la prise RJ-45 de la carte réseau 10M n'utilise que quatre broches 1, 2, 3 et 6, tandis que la carte réseau 100M ou 1000M en utilise. les huit broches sont toutes utilisées. Chacune de ses broches est responsable de l'envoi et de la réception des données et n'est pas utilisée à d'autres fins. Il existe principalement aux deux extrémités du câble réseau et sur divers périphériques réseau Ethernet. Il s'agit simplement d'un socket sans aucune intelligence de contrôle logique, donc ce qu'il connecte en arrière est la puce PHY.

PHY est un émetteur-récepteur d'interface physique et un composant utilisé par la carte réseau pour implémenter la couche physique. La norme IEEE-802.3 définit le PHY Ethernet, y compris la sous-couche MII/GMII (Media Independent Interface), la sous-couche PCS (Physical Coding Sublayer), la sous-couche PMA (Physical Medium Attachment), la sous-couche PMD (Physical Medium Dependent), la sous-couche MDI. Son intérieur est également un élément précis à la structure très complexe. Lorsque le PHY envoie des données, il reçoit les données du MAC (pour le PHY, il n'y a pas de notion de trame. Pour lui, ce sont toutes des données quelle que soit l'adresse, les données sont toujours CRC. Pour 100BaseTX, car 4B/ Le codage 5B est utilisé, ajoutez 1 bit de code de détection d'erreur tous les 4 bits), puis convertissez les données parallèles en données de flux série, puis codez les données selon les règles de codage de la couche physique, puis transformez-les en un signal analogique. pour envoyer les données. Le processus de réception des données est inversé. Une autre fonction importante de PHY est d’implémenter certaines fonctions de CSMA/CD. Il peut détecter si des données sont transmises sur le réseau. Si des données sont transmises, il attendra une fois qu'il détectera que le réseau est inactif, il attendra un temps aléatoire avant d'envoyer les données. Si les deux envoient des données en même temps, cela provoquera certainement un conflit. À ce moment-là, le mécanisme de détection de conflit peut détecter le conflit, puis chacun attend un temps aléatoire pour renvoyer les données. Ce temps aléatoire est très particulier. Ce n'est pas une constante. Le temps aléatoire calculé à différents moments est différent, et il existe plusieurs algorithmes pour gérer le deuxième conflit entre les deux mêmes hôtes avec une très faible probabilité d'apparition.

Le plus important c'est que RJ45 et PHY ne sont pas ensemble. En d’autres termes, le RJ45 sur la tête du câble réseau que nous voyons habituellement ne comprend pas de puce PHY. Donc, au niveau du design de la carte mère, entre RJ45 et PHY#🎜🎜 # est Il y a une certaine distance de transmission. C’est la clé de la conception de Bypass.

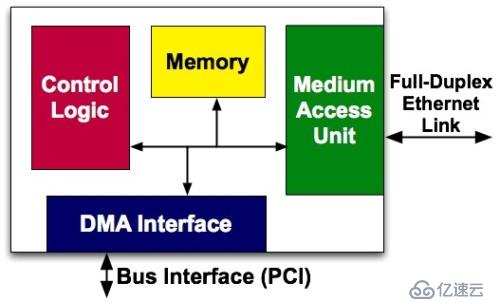

La fonction du transformateur d'isolement est de filtrer le signal différentiel envoyé par le PHY avec un couplage de bobine de couplage en mode différentiel pour améliorer le signal et de le coupler à l'autre extrémité de la connexion. câble réseau par conversion de champ électromagnétique. Cela permet non seulement de transmettre le signal sans connexion physique entre le câble réseau et le PHY, mais coupe également la composante continue du signal. Il peut également transmettre des données dans des appareils avec différents niveaux de 0 V. Le transformateur d'isolement est conçu pour une tension de 2KV ~ 3KV et dispose également d'une fonction de protection contre l'induction de foudre. L'équipement réseau de certains amis est facilement grillé pendant les orages. La plupart d'entre eux sont causés par une conception déraisonnable des PCB, et la plupart des interfaces de l'équipement sont grillées car le transformateur d'isolation joue un rôle dans la protection de la puce. . La puce MAC est appelée contrôleur d'accès aux médias, qui est un contrôleur de puce utilisé pour implémenter MAC, ou Media Access Control, un protocole de sous-couche de contrôle d'accès aux médias. Ce protocole est situé dans la moitié inférieure de la couche liaison de données du protocole OSI à sept couches et est principalement responsable du contrôle et de la connexion des supports physiques de la couche physique. Ce protocole de couche est le MAC Ethernet défini par la norme Ethernet IEEE-802.3. La couche liaison de données Ethernet comprend en fait la sous-couche MAC (Media Access Control) et la sous-couche LLC (Logical Link Control). Le rôle d'une puce MAC de carte Ethernet n'est pas seulement de réaliser les fonctions de la sous-couche MAC et de la sous-couche LLC, mais également de fournir une interface PCI ou PCIE qui répond aux spécifications pour réaliser l'échange de données avec l'hôte. Comme le montre la figure ci-dessous :

(3) Contrôlé par Watchdog. Cette situation est en fait une extension de la méthode 2. Watchdog peut être utilisé pour contrôler l'activation et la fermeture du programme GPIO Bypass, contrôlant ainsi l'état du Bypass. En utilisant cette méthode, Watchdog peut activer le contournement lorsque le système tombe en panne.

Actuellement, l'implémentation de la fonction Bypass implémente généralement le premier et le deuxième types sur l'appareil en même temps, et parfois les trois types sont également implémentés sur le même appareil en même temps. Si l'appareil n'est pas allumé, pour mettre en œuvre la fonction Bypass, la carte réseau et le relais doivent être alimentés en même temps.

Sur cette base, Ethernet, bus de terrain et bus 485 (le cas échéant) compatibles bypass doivent tous disposer d'alimentations supplémentaires isolées de l'alimentation principale.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Quelles sont les principales technologies de pare-feux ?

Quelles sont les principales technologies de pare-feux ?

Comment résoudre le problème que localhost ne peut pas être ouvert

Comment résoudre le problème que localhost ne peut pas être ouvert

Comment configurer le pare-feu Linux

Comment configurer le pare-feu Linux

Que faire si ajax transmet des caractères chinois tronqués

Que faire si ajax transmet des caractères chinois tronqués

Quels sont les paramètres du chapiteau ?

Quels sont les paramètres du chapiteau ?

La différence entre vscode et vs

La différence entre vscode et vs

Tutoriel de modification du logiciel C++ en chinois

Tutoriel de modification du logiciel C++ en chinois

Solution à la mémoire insuffisante du serveur hôte cloud

Solution à la mémoire insuffisante du serveur hôte cloud