Opération et maintenance

Opération et maintenance

exploitation et entretien des fenêtres

exploitation et entretien des fenêtres

Vous apprendre étape par étape comment vérifier le certificat numérique HTTPS dans le navigateur

Vous apprendre étape par étape comment vérifier le certificat numérique HTTPS dans le navigateur

Vous apprendre étape par étape comment vérifier le certificat numérique HTTPS dans le navigateur

Cet article vous apporte des connaissances pertinentes sur HTTPS, qui présentent principalement comment le navigateur vérifie le certificat numérique de HTTPS , ainsi qu'une introduction aux concepts du protocole HTTP et des certificats associés. Examinons-les ensemble, j'espère que cela sera utile à tout le monde.

Les problèmes résolus dans cet article sont les suivants :

- Pourquoi ai-je besoin d'un certificat lors du passage du protocole HTTP au protocole HTTPS ?

- Comment le protocole HTTPS reflète-t-il la sécurité (principe du protocole HTTPS) ?

- Comment obtenir gratuitement le certificat requis pour HTTPS et comment déployer le certificat sur le serveur ?

- Comment le navigateur vérifie-t-il le certificat ?

- Qu'est-ce qui est inclus dans le certificat ?

- Le certificat CA et le certificat de passerelle sont-ils la même chose ?

Demande de certificat gratuite

Site Web de demande de certificat gratuite :https://freessl.cn

Application de nom de domaine et résolution sur le serveur

Le certificat est lié au nom de domaine

Téléchargez le certificat sur le serveur Déployez le script et déployez

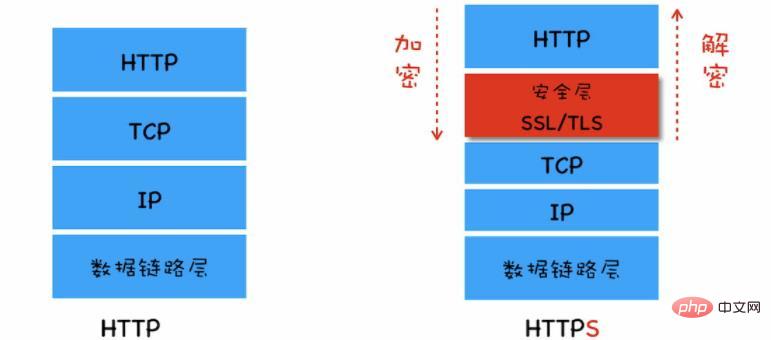

Principe HTTPS

Depuis le niveau de la pile du protocole HTTP, nous pouvons insérer une couche de sécurité entre TCP et HTTP, et toutes les données passant par la couche de sécurité seront cryptées ou déchiffrées ,

Donc HTTPS devient HTTP et la couche de sécurité communique en premier, et la couche de sécurité communique avec TCP. Terminez le processus de cryptage et de décryptage des données au niveau de la couche de sécurité.

Méthode de cryptage :

- Le cryptage symétrique signifie que les deux parties utilisent la "même clé", l'une crypte et l'autre déchiffre.

- Avantages : Cryptage et décryptage rapides

- Inconvénients : Les clés de cryptage sont facilement exposées, faible sécurité

- Le cryptage asymétrique signifie qu'une partie utilise la clé publique pour chiffrer et l'autre partie ne peut utiliser que la clé privée pour déchiffrer. La clé publique et la clé privée constituent le seul appariement.

- Avantages : Sécurité

- Inconvénients : Cryptage et décryptage lents

Sur la base des caractéristiques ci-dessus, le processus de transmission de données utilise un cryptage symétrique pour garantir l'efficacité de la transmission des données et utilise un cryptage asymétrique pour résoudre le problème de l'exposition facile des clés .

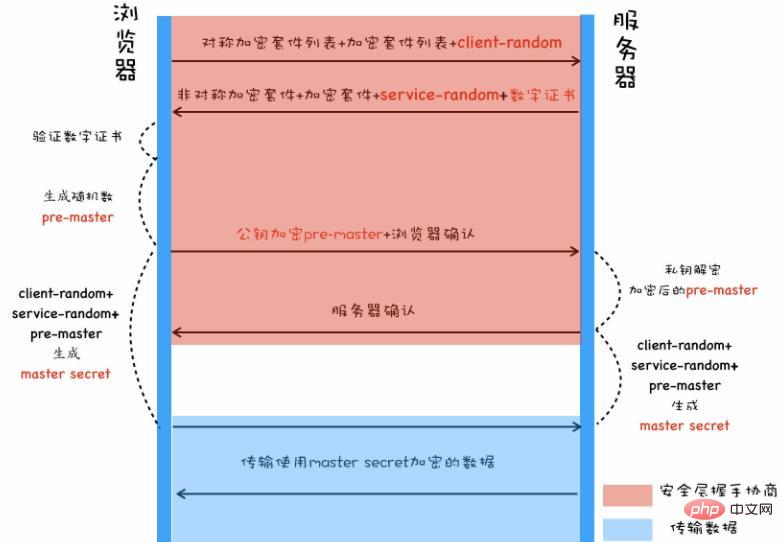

Lorsque le navigateur initie un lien de prise de contact https, il informe le serveur de la « liste des suites de chiffrement symétriques » et de la « liste des suites de chiffrement asymétriques » qu'il prend en charge et d'un « nombre aléatoire client-aléatoire » auto-généré.

Après avoir reçu la demande, le serveur sélectionne la méthode de cryptage qu'il prend en charge et informe le navigateur, et renvoie un "numéro de données aléatoire du service" et un "certificat numérique du serveur" ainsi que le "numéro propre de l'autorité de certification" qui a émis le numéro numérique. certificat au serveur Certificat".

Le navigateur vérifie la validité du "certificat numérique du serveur" et du "certificat numérique de l'agence CA". Après une vérification réussie, il génère un numéro aléatoire "pré-maître" et utilise le "certificat public" porté dans le "serveur". certificat numérique". "Clé" crypte le nombre aléatoire "pré-maître" et l'envoie au service pour confirmation.

Le serveur utilise la "clé privée" du "certificat numérique du serveur" pour décrypter, obtient le numéro aléatoire "pré-maître", et répond que le navigateur l'a reçu.

Le navigateur combine les nombres aléatoires générés précédemment "client-random", "pre-master" et le "service-random" renvoyés par le serveur pour générer une nouvelle clé "master secret", puis utilise le nouveau The La clé est utilisée pour crypter les données entre le serveur et le serveur.

Question :

D'où vient le certificat sur le serveur ?

Lorsque le certificat numérique appliqué à l'organisation CA est déployé sur le serveur, en plus du certificat numérique délivré par l'organisation CA au service (communément appelé certificat de passerelle), il existe également le « propre certificat numérique de l'organisation CA » .Qu'est-ce qui est inclus dans le certificat numérique délivré par l'organisation CA au serveur ?

Incluez au moins les « informations personnelles/organisationnelles » lors de la demande d'un certificat auprès de l'organisation CA, la « période de validité du certificat », la « clé publique du certificat », la « signature numérique du certificat donnée par l'organisation CA », les « informations sur l'organisation CA ». ", etc.Seul le propre certificat du serveur est déployé sur le serveur, et il n'y a pas de certificat numérique de l'organisation CA. Que dois-je faire ?

Lorsque le certificat numérique de l'organisation CA n'est pas disponible sur le serveur, le navigateur peut le télécharger automatiquement depuis Internet, mais cela peut prolonger le délai d'accès au premier interface/page, et peut également échouer.

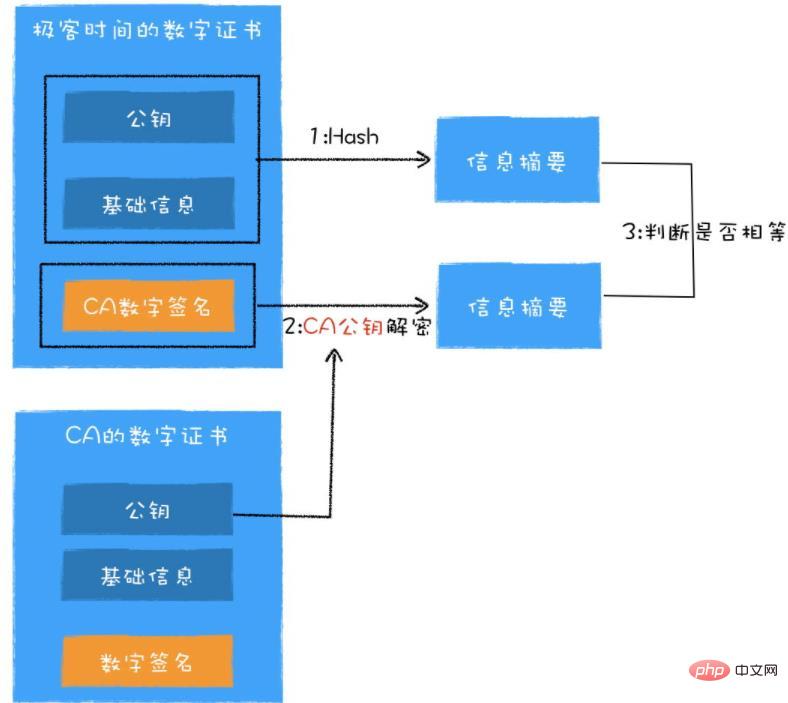

Comment le navigateur vérifie le certificat

Tout d'abord, le navigateur utilise l'algorithme de hachage spécifié dans le certificat pour calculer le résumé des informations des "informations en texte brut de l'organisation"

Ensuite, il utilise la clé publique de l'autorité de certification certificat pour décrypter le "dans le certificat numérique" "Signature numérique", les données décryptées sont également un résumé des informations.

Enfin, déterminez simplement si les deux informations récapitulatives sont égales.

Comment prouver que le certificat CA lui-même n'est pas falsifié ?

La solution simple et grossière est la suivante : le système d'exploitation dispose de certificats intégrés de toutes les organisations d'autorité de certification, et on suppose que le système d'exploitation n'a pas été envahi de manière malveillante.

Le compromis consiste à diviser l'organisation de l'autorité de certification en deux catégories, l'autorité de certification racine et l'autorité de certification intermédiaire. Nous demandons généralement des certificats à l'autorité de certification intermédiaire, et l'autorité de certification racine est principalement utilisée pour la certification par l'autorité de certification intermédiaire. L'AC intermédiaire peut certifier d'autres AC intermédiaires, formant une arborescence, avec une certification niveau par niveau jusqu'à trouver le certificat racine.

Il existe une chaîne de certificats sur le certificat. Vous pouvez découvrir quelle est l'organisation de niveau supérieur. Utilisez le même algorithme que l'étape précédente pour laisser l'organisation de niveau supérieur confirmer l'authenticité du certificat actuel jusqu'à ce qu'il soit retracé. retour au certificat racine. Le certificat racine n'a besoin que d'être trouvé dans le système d'exploitation, car le certificat racine est la norme industrielle pour les fabricants de navigateurs et de systèmes d'exploitation.

Comment vérifier la légitimité du certificat racine ?

Le certificat racine est intégré lors de l'installation du système d'exploitation. Le certificat racine intégré est un certificat faisant autorité certifié par l'audit de sécurité international WebTrust.

Comment vérifier si le certificat racine est légal ? Le navigateur vérifie si le certificat racine existe dans le système d'exploitation. Sinon, il est illégal, et vice versa.

WebTrust est une norme d'audit de sécurité développée conjointement par deux associations de CPA bien connues, l'AICPA (American Institute of Certified Public Accountants) et l'ICCA (Canadian Institute of Certified Public Accountants). Elle vérifie principalement la sécurité et la confidentialité des fournisseurs de services Internet. ' systèmes et logique de fonctionnement de l'entreprise. Au total, sept éléments ont été soumis à un examen et à une vérification presque rigoureux. Ce n'est que grâce à la certification internationale d'audit de sécurité WebTrust que le certificat racine peut être préinstallé sur les systèmes d'exploitation courants et devenir une autorité de certification de confiance.

Certificat auto-signé

Le certificat CA auto-signé nécessite que l'utilisateur crée au préalable le certificat dans le fichier informatique de l'utilisateur ou le place sur le serveur.

Le certificat racine est un certificat spécial auto-signé.

Apprentissage recommandé : "Tutoriel vidéo HTTP"

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Le dernier portail d'inscription pour le site officiel d'Ouyi

Mar 21, 2025 pm 05:54 PM

Le dernier portail d'inscription pour le site officiel d'Ouyi

Mar 21, 2025 pm 05:54 PM

En tant que la principale plateforme de trading d'actifs numériques au monde, OUYI OKX attire de nombreux investisseurs avec ses riches produits de trading, ses fortes garanties de sécurité et sa expérience utilisateur pratique. Cependant, les risques de sécurité des réseaux deviennent de plus en plus graves et comment enregistrer en toute sécurité le compte officiel OUYI OKX est crucial. Cet article fournira le dernier portail d'enregistrement pour le site officiel OUYI OKX et expliquera en détail les étapes et les précautions pour une inscription sûre, y compris comment identifier le site officiel, définir un mot de passe solide, permettre la vérification à deux facteurs, etc., pour vous aider à démarrer votre voyage d'investissement dans les actifs numériques en toute sécurité. Veuillez noter qu'il existe des risques dans l'investissement des actifs numériques, veuillez prendre des décisions prudentes.

Port de connexion Coinbase Exchange 2025

Mar 21, 2025 pm 05:51 PM

Port de connexion Coinbase Exchange 2025

Mar 21, 2025 pm 05:51 PM

Guide de connexion de la sécurité Coinbase: comment éviter les sites de phishing et les escroqueries? Le phishing et les escroqueries deviennent de plus en plus rampants, et il est crucial d'accéder solidement au portail de connexion officiel de Coinbase. Cet article fournit des guides pratiques pour aider les utilisateurs à trouver et à utiliser en toute sécurité le dernier portail de connexion officiel de Coinbase pour protéger la sécurité des actifs numériques. Nous couvrirons comment identifier les sites de phishing et comment se connecter en toute sécurité via des sites Web officiels, des applications mobiles ou des plateformes tierces de confiance, et fournir des suggestions pour améliorer la sécurité des comptes, comme l'utilisation d'un mot de passe fort et permettant une vérification à deux facteurs. Pour éviter les pertes d'actifs dues à une connexion incorrecte, assurez-vous de lire attentivement cet article!

OUYI Exchange App Download Download Tutorial

Mar 21, 2025 pm 05:42 PM

OUYI Exchange App Download Download Tutorial

Mar 21, 2025 pm 05:42 PM

Cet article fournit un guide détaillé pour le téléchargement en toute sécurité de l'application OUYI OKX en Chine. En raison des restrictions sur les magasins d'applications nationales, il est conseillé aux utilisateurs de télécharger l'application via le site officiel d'Ouyi OKX, ou d'utiliser le code QR fourni par le site officiel pour analyser et télécharger. Pendant le processus de téléchargement, assurez-vous de vérifier l'adresse officielle du site Web, de consulter les autorisations d'application, d'effectuer une analyse de sécurité après l'installation et d'activer la vérification à deux facteurs. Pendant l'utilisation, veuillez respecter les lois et réglementations locales, utiliser un environnement de réseau sûr, protéger la sécurité des comptes, être vigilant contre la fraude et investir rationnellement. Cet article est pour référence uniquement et ne constitue pas des conseils d'investissement.

Portail d'enregistrement de la version Web de OUYI Exchange OUYI OUYI

Mar 20, 2025 pm 05:48 PM

Portail d'enregistrement de la version Web de OUYI Exchange OUYI OUYI

Mar 20, 2025 pm 05:48 PM

Cet article détaille comment enregistrer un compte sur le site officiel de OUYI OKX Exchange et démarrer le trading des crypto-monnaies. En tant que premier échange mondial de crypto-monnaie, OUYI fournit un large éventail de variétés de trading, de plusieurs méthodes de négociation et de solides garanties de sécurité, et soutient le retrait pratique d'une variété de fiat et de crypto-monnaies. L'article couvre les méthodes de recherche de l'entrée d'enregistrement officielle du site Web officiel d'OUYI, les étapes d'inscription détaillées (y compris l'enregistrement par e-mail / mobile, le remplissage d'informations, la vérification du code de vérification, etc.), ainsi que les précautions après l'enregistrement (certification KYC, paramètres de sécurité, etc.), et répond aux questions communes pour aider les utilisateurs novices.

BINANCE Portail d'authentification réel du site officiel 2025

Mar 18, 2025 pm 01:51 PM

BINANCE Portail d'authentification réel du site officiel 2025

Mar 18, 2025 pm 01:51 PM

Binance Site officiel Tutoriel d'authentification réel-nom: Améliorer la sécurité du compte, débloquer plus de fonctions de transaction et des montants plus élevés! Cet article vous guide en détail pour compléter l'authentification du compte Binance, y compris la connexion sur le site officiel, la saisie de la page de vérification, la sélection du niveau d'authentification (base, intermédiaire et avancé, couvrant le téléchargement de cartes d'identité, de passeports et d'autres documents et de vérification vidéo), et de voir les résultats de la révision. Complétez rapidement l'authentification réelle de la binance pour assurer la sécurité de votre compte et profiter d'une expérience de transaction plus pratique!

Explication détaillée du prix d'émission et du temps d'émission des pièces de mécanisme

Mar 20, 2025 pm 06:21 PM

Explication détaillée du prix d'émission et du temps d'émission des pièces de mécanisme

Mar 20, 2025 pm 06:21 PM

Loom Coin, un jeu de plate-forme de développement de la blockchain et de développement d'applications sociales autrefois connu, son ICO a eu lieu le 25 avril 2018, avec un prix d'émission d'environ 0,076 $ US par pièce. Cet article mènera une discussion approfondie sur le temps d'émission, le prix et les précautions importantes des pièces de métier à tisser, y compris les risques de volatilité du marché et les perspectives de développement de projets. Les investisseurs doivent être prudents et ne suivent pas la tendance aveugle. Renseignez-vous sur les pièces de mécanisme, commencez ici!

Binance Exchange App Download Téléchargement Tutoriel

Mar 21, 2025 pm 05:45 PM

Binance Exchange App Download Téléchargement Tutoriel

Mar 21, 2025 pm 05:45 PM

Cet article fournit un guide de téléchargement d'application d'échange de binance sûr et fiable pour aider les utilisateurs à résoudre le problème du téléchargement de l'application Binance dans le pays. En raison de restrictions sur les magasins d'applications domestiques, l'article recommande la priorité de télécharger les packages d'installation APK à partir du site officiel de Binance et présente trois méthodes: le téléchargement officiel du site Web, le téléchargement de la boutique d'applications tiers et le partage d'amis. En outre, l'article rappelle également aux utilisateurs de comprendre les lois et réglementations locales, de faire attention à la sécurité du réseau, de protéger les informations personnelles, de se méfier de la fraude, d'investissement rationnel et de transactions sécurisées. À la fin de l'article, l'article a une fois de plus souligné que le téléchargement et l'utilisation de l'application Binance doivent se conformer aux lois et réglementations locales, et à vos propres risques, et ne constitue aucun conseil en investissement.

Connectez-vous au dernier site officiel de Bitmex Exchange

Mar 21, 2025 pm 06:06 PM

Connectez-vous au dernier site officiel de Bitmex Exchange

Mar 21, 2025 pm 06:06 PM

Cet article fournit des guides sûrs et fiables pour aider les utilisateurs à accéder au dernier site Web officiel de Bitmex Exchange et à améliorer la sécurité des transactions. En raison des menaces réglementaires et de cybersécurité, il est crucial d'identifier le site Web officiel de Bitmex et d'éviter les sites Web de phishing volant des informations et des fonds de compte. L'article présente la recherche de portails de sites Web officiels via des plateformes de crypto-monnaie de confiance, des médias sociaux officiels, des médias d'information et souscrit aux e-mails officiels. Il souligne l'importance de vérifier les noms de domaine, de l'utilisation des connexions HTTPS, de la vérification des certificats de sécurité et de l'activation régulière de la vérification à deux facteurs et de la modification des mots de passe. N'oubliez pas que le trading des crypto-monnaies est un risque élevé, veuillez investir avec prudence.