Différences : 1. Dans le cryptage symétrique, la même clé secrète est utilisée pour le cryptage et le déchiffrement ; dans le cryptage asymétrique, deux clés sont utilisées, utilisant généralement la clé publique pour le cryptage et la clé privée pour le déchiffrement. 2. Le cryptage et le déchiffrement symétriques sont relativement rapides, tandis que le cryptage et le déchiffrement asymétriques prennent beaucoup de temps et sont relativement lents. 3. Le cryptage symétrique a une sécurité relativement faible, tandis que le cryptage asymétrique a une sécurité élevée.

L'environnement d'exploitation de ce tutoriel : système Windows 7, ordinateur Dell G3.

Recommandations associées : "Introduction à la programmation"

Qu'est-ce que la technologie de chiffrement symétrique ?

Le cryptage symétrique utilise la technologie de codage cryptographique symétrique. Sa caractéristique est que la même clé est utilisée pour le cryptage et le décryptage des fichiers

C'est-à-dire que la clé peut également être utilisée comme décryptage. Cette méthode est appelée algorithme de chiffrement symétrique en cryptographie. Les algorithmes de chiffrement symétriques sont simples et rapides à utiliser, ont des clés courtes et sont difficiles à déchiffrer. En plus du Data Encryption Standard (DES), il existe un autre système de chiffrement à clé symétrique. l'algorithme international de cryptage des données (International Data Encryption Algorithm IDEA), qui a un meilleur cryptage que le DES et n'a pas des exigences de fonction informatique aussi élevées

Il y a plusieurs problèmes avec l'algorithme de cryptage symétrique dans le commerce électronique. processus de transaction :

1. Obligatoire Un canal sécurisé permet aux parties communicantes de négocier une clé commune lors de leur première communication. La négociation directe en face à face peut être irréaliste et difficile à mettre en œuvre, de sorte que les deux parties peuvent devoir recourir à d'autres moyens relativement peu sécurisés tels que les e-mails et les appels téléphoniques pour négocier

2. Le nombre de clés est difficile ; à gérer. Parce que chaque collaborateur doit utiliser une clé différente, il est difficile de s'adapter au grand nombre d'informations échangées dans une société ouverte

3. Les algorithmes de chiffrement symétriques ne peuvent généralement pas permettre l'identification de l'intégrité des informations ; Il ne peut pas vérifier l'identité de l'expéditeur et du destinataire ;

4. La gestion et la distribution des clés symétriques sont un processus potentiellement dangereux et fastidieux. Le cryptage symétrique est basé sur la conservation conjointe des secrets. Les deux parties commerciales utilisant la technologie de cryptage symétrique doivent s'assurer qu'elles utilisent la même clé et garantir que l'échange des clés de chacun est sûr et fiable. En même temps, elles doivent également définir des paramètres pour empêcher. fuites et modifications clés du programme clé.

En supposant que deux utilisateurs doivent utiliser une méthode de cryptage symétrique pour crypter et échanger des données, les utilisateurs ont besoin d'au moins 2 clés et les échangent. S'il y a n utilisateurs dans l'entreprise, l'entreprise entière en aura besoin au total. n×(n- 1) clés, la génération et la distribution des clés deviendront un cauchemar pour le service informatique de l’entreprise.

Les algorithmes de cryptage symétriques courants incluent DES, 3DES, Blowfish, IDEA, RC4, RC5, RC6 et AES

Qu'est-ce que la technologie de cryptage asymétrique

Contrairement Algorithmes de chiffrement symétriques, les algorithmes de chiffrement asymétriques nécessitent deux clés : clé publique et clé privée.

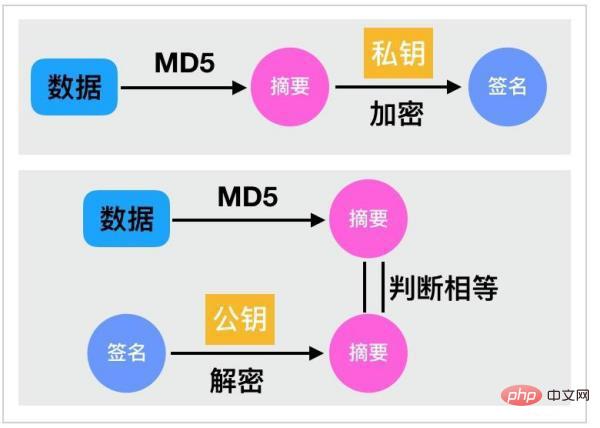

La clé publique et la clé privée forment une paire. Si la clé publique est utilisée pour chiffrer les données, seule la clé privée correspondante peut être utilisée pour les déchiffrer si la clé privée est utilisée pour chiffrer les données ; , alors seule la clé privée correspondante peut être utilisée pour déchiffrer les données. Étant donné que le chiffrement et le déchiffrement utilisent deux clés différentes, cet algorithme est appelé algorithme de chiffrement asymétrique.

Le processus de base de l'algorithme de cryptage asymétrique pour échanger des informations confidentielles est le suivant : la partie A génère une paire de clés et divulgue l'une d'entre elles en tant que clé publique aux autres parties. La partie B qui obtient la clé publique utilise la clé ; crypte les informations confidentielles puis les envoie à la partie A ; la partie A utilise ensuite une autre clé privée qu'elle conserve pour déchiffrer les informations cryptées. La partie A ne peut utiliser sa clé privée que pour déchiffrer toute information chiffrée par sa clé publique.

La différence entre le cryptage symétrique et le cryptage asymétrique

1. Différents processus de cryptage et de décryptage

Le cryptage symétrique utilise le même processus de cryptage et de décryptage. Avec une clé, le processus de cryptage équivaut à utiliser le texte original + clé pour transmettre le texte chiffré, et en même temps, le processus de décryptage utilise le texte chiffré - clé pour déduire le texte original.

Mais le chiffrement asymétrique utilise deux clés. Généralement, la clé publique est utilisée pour le chiffrement et la clé privée est utilisée pour le déchiffrement.

2. Les vitesses de cryptage et de décryptage sont différentes

Le cryptage et le décryptage symétriques sont plus rapides et adaptés à une utilisation des données à long terme. Le chiffrement et le déchiffrement asymétriques prennent beaucoup de temps, sont relativement lents et ne conviennent qu'à une utilisation avec de petites quantités de données.

3. La sécurité de la transmission est différente

Lors du processus de cryptage symétrique, il est impossible de garantir que la clé est transmise en toute sécurité, et le Le texte chiffré peut être Si le livre de codes est intercepté par un tiers, les informations de mot de passe transmises seront déchiffrées par le tiers et la sécurité est relativement faible.

Dans l'algorithme de chiffrement asymétrique, la clé privée génère différents nombres aléatoires basés sur différents algorithmes. La clé privée dérive la clé publique via un certain algorithme de chiffrement, mais le processus de dérivation de la clé privée vers la clé publique est. à sens unique. En d’autres termes, la clé publique ne peut pas être déduite de la clé privée. La sécurité est donc plus élevée.

Pour plus d'articles connexes, veuillez visiter leSite Web PHP chinois! !

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Que comprend le stockage par cryptage des données ?

Que comprend le stockage par cryptage des données ? Que comprend le stockage par cryptage des données ?

Que comprend le stockage par cryptage des données ? Méthodes de cryptage du stockage des données

Méthodes de cryptage du stockage des données Pourquoi l'ordinateur redémarre-t-il automatiquement ?

Pourquoi l'ordinateur redémarre-t-il automatiquement ? Pourquoi ne puis-je pas ouvrir Pinterest ?

Pourquoi ne puis-je pas ouvrir Pinterest ? Comment obtenir le numéro d'entrée en Java

Comment obtenir le numéro d'entrée en Java Comment verrouiller l'écran sur oppo11

Comment verrouiller l'écran sur oppo11 Utilisation de caractères arbitraires dans les expressions régulières

Utilisation de caractères arbitraires dans les expressions régulières