Périphériques technologiques

Périphériques technologiques

Industrie informatique

Industrie informatique

Pourquoi l'amélioration continue de la sécurité pour les développeurs est la clé d'une résilience renouvelée

Pourquoi l'amélioration continue de la sécurité pour les développeurs est la clé d'une résilience renouvelée

Pourquoi l'amélioration continue de la sécurité pour les développeurs est la clé d'une résilience renouvelée

Nous vivons à une époque de grands changements et, fidèle à son habitude, le secteur de la cybersécurité ne cesse de croître en complexité et en ampleur. La révolution de l'IA des deux dernières années a vu de nombreuses entreprises se démener pour doter les responsables de la sécurité des outils nécessaires pour lutter contre une surface d'attaque de plus en plus sans frontières, sans parler des exigences croissantes en matière de gouvernance et de réglementation exigeant une attention particulière.

Rares sont ceux qui pourraient envier les RSSI confrontés à ces circonstances. Même si le changement peut être difficile à gérer, le climat de sécurité actuel semble être le moment idéal pour adopter des mesures qui amélioreront la qualité des logiciels et réduiront les risques pour les années à venir.

Je travaille avec certains des professionnels de la sécurité les plus talentueux et les plus résilients de la planète, et nombre d'entre eux renforcent leurs programmes de sécurité pour s'adapter au paysage contemporain des menaces, leurs cohortes de développement étant positionnées au cœur de la réduction des risques et de l'élimination de la vulnérabilité.

Voici ce qu’ils font différemment, encore et encore.

Fatemah BeydounDirecteur clientèle chez Secure Code Warrior.

Les développeurs disposent de conseils précis et des bons outils pour donner la priorité à la sécurité

Un aspect de la cybersécurité rarement abordé en profondeur est l’idée selon laquelle les vulnérabilités au niveau du code sont, à la base, un problème d’origine humaine. Ils sont si souvent perpétués par de mauvais modèles de codage et de mauvaises habitudes que les développeurs ont adoptées tout au long de leur carrière, et ces raccourcis peuvent avoir des conséquences dévastatrices.

Ne vous y trompez pas : la faute n’incombe pas aux équipes de développement d’aucune organisation ; c’est en effet la faute de l’industrie dans son ensemble et de notre manque de réponse adaptée à leurs besoins de perfectionnement.

Les bug bounties et les programmes de promotion de la sécurité contribuent dans une certaine mesure à créer des piliers de culture de sécurité au sein d’une entreprise, mais cela suffit rarement à lui seul. Chaque jour, je travaille avec des RSSI qui dépassent le statu quo et qui privilégient une approche qui emmène les développeurs dans le parcours de sécurité, généralement avec l'adhésion des dirigeants à ces programmes internes.

Leurs développeurs s'épanouissent dans un environnement où les parcours d'apprentissage pertinents juste à temps sont privilégiés, tout comme les outils complémentaires à leurs piles technologiques. Cela aide à éliminer les obstacles importants auxquels les développeurs sont confrontés pour contribuer de manière significative aux objectifs de sécurité de l'organisation, et ouvre également la voie à des résultats équitables en matière de KPI liés à la sécurité.

Ils sont évalués sur leur état de préparation en matière de sécurité et incités à s’améliorer

Il est plutôt alarmant de constater qu’aujourd’hui, nous vivons dans un monde essentiellement alimenté par des logiciels. La récente panne de CrowdStrike a prouvé à quel point un bug peut facilement mettre à genoux une infrastructure critique. Malgré cela, les développeurs ne disposent pas d'une certification de sécurité formelle ou d'un processus de vérification qui les autorise à travailler sur ces systèmes vitaux et souvent précaires de la même manière qu'un architecte ou un ingénieur en mécanique.

Les responsables de la sécurité au sein des organisations qui s'engagent à un niveau plus élevé de résilience en matière de sécurité logicielle prennent des mesures non seulement pour améliorer les compétences de la cohorte de développement, mais évaluent régulièrement leur état de préparation en matière de sécurité. Peut-être qu'un développeur Java a prouvé qu'il a confiance en la sécurité, mais il souhaite être déployé sur un projet Ruby-on-Rails, où ses compétences ne se traduisent pas nécessairement.

Un programme de sécurité modernisé peut évaluer l'individu, identifier les lacunes dans les connaissances et associer ce développeur aux compétences requises pour réussir, lui permettant ainsi d'élargir ses horizons de carrière au travail, conduisant à une plus grande satisfaction professionnelle et à de meilleurs résultats en matière de sécurité.

Nous devons arriver à un point où les informations basées sur les données éclairent les décisions rapides et à fort impact de l'entreprise ; après tout, le secteur de la cybersécurité ne dort pas et les auteurs de menaces bénéficient déjà d'un avantage injuste sur les responsables de la sécurité qui sont aux prises avec tout, du manque de compétences aux monolithes de code qui constituent un fardeau croissant au sein de la base de code.

L'organisation se concentre sur la sécurité et la qualité des logiciels.

L'une des plus grandes avancées vers des normes de sécurité logicielle plus élevées est venue des directives Secure-by-Design de la CISA. Ce mouvement mondial s'est formé à travers plusieurs gouvernements du monde, notamment les États-Unis, le Royaume-Uni, l'Australie, le Canada et l'Allemagne.

Ces lignes directrices soulignent l'importance de livrer des logiciels sécurisés dès le départ et visent à établir la propriété ultime de la sécurité auprès des éditeurs de logiciels, par opposition à leurs utilisateurs finaux. Il s’agit d’une rupture significative par rapport au statu quo, mais, si elle est bien exécutée, elle contribuera à réduire les cyber-risques à tous les niveaux.

Les meilleurs responsables de la sécurité répondent à cet appel et s'engagent à s'engager en faveur de normes logicielles plus élevées. Pour la plupart des entreprises, le succès nécessitera un changement culturel qui donne la priorité à une sensibilisation à la sécurité basée sur les rôles et à un soutien pratique et continu à la cohorte de développement. Cependant, il n’y a pas de meilleur moment pour s’atteler sérieusement à l’amélioration des programmes de sécurité intérieure, et plus tôt nous le ferons, plus tôt nous pourrons constater des améliorations significatives.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undress AI Tool

Images de déshabillage gratuites

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Stock Market GPT

Recherche d'investissement basée sur l'IA pour des décisions plus intelligentes

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Les nouveaux contrôles parentaux et les garanties de santé mentale pour Chatgpt visent à rendre l'IA plus sûr pour les adolescents.

Sep 15, 2025 am 12:06 AM

Les nouveaux contrôles parentaux et les garanties de santé mentale pour Chatgpt visent à rendre l'IA plus sûr pour les adolescents.

Sep 15, 2025 am 12:06 AM

Openai déploie les commandes parentales pour les parents de chatppt peut désormais se connecter avec les comptes de leur adolescent, limiter les fonctionnalités et obtenir des alertes si une détresse émotionnelle est détectée que des conversations à risque seront gérées par des modèles spécialement réglés formés pour soutenir l'utilisation

Les hôtes de podcast AI de Google NoteBookLM peuvent désormais participer à un argument sur vos notes

Sep 16, 2025 am 07:12 AM

Les hôtes de podcast AI de Google NoteBookLM peuvent désormais participer à un argument sur vos notes

Sep 16, 2025 am 07:12 AM

Notebooklm de Google propose désormais de nouveaux formats de vue d'ensemble audio: les ajouts brèves, critiques et debatethais rapportent des interactions plus vivantes et des discussions structurées au contenu téléchargé.

Microsoft met en garde contre le trafic azur lent

Sep 17, 2025 am 05:33 AM

Microsoft met en garde contre le trafic azur lent

Sep 17, 2025 am 05:33 AM

Microsoft a émis un avertissement concernant une latence de réseau accrue affectant les services Azure en raison des perturbations des câbles sous-marins situés dans la mer Rouge, obligeant l'entreprise à rediriger le trafic à travers des itinéraires alternatifs. "Bien que la connectivité du réseau

GPT 5 VS GPT 4O: Quel est le meilleur?

Sep 18, 2025 am 03:21 AM

GPT 5 VS GPT 4O: Quel est le meilleur?

Sep 18, 2025 am 03:21 AM

La dernière sortie de GPT-5 a pris d'assaut le monde. Le nouveau modèle phare d'OpenAI a reçu des critiques mitigées - alors que certains louent ses capacités, d'autres mettent en évidence ses lacunes. Cela m'a fait me demander: c'est gpt-

Le FBI avertit la campagne de piratage du typhon salé «aveugle» a frappé des organisations dans plus de 80 pays

Sep 14, 2025 am 12:42 AM

Le FBI avertit la campagne de piratage du typhon salé «aveugle» a frappé des organisations dans plus de 80 pays

Sep 14, 2025 am 12:42 AM

Le FBI a publié une alerte de sécurité critique, avertissant que le tristement célèbre collectif de piratage connu sous le nom de Salt Typhoon intensifie ses cyber-opérations dans le monde entier.

L'IA signifie que les violations de données coûtent désormais beaucoup moins cher - mais elles sont toujours une énorme menace pour les entreprises

Sep 21, 2025 am 12:24 AM

L'IA signifie que les violations de données coûtent désormais beaucoup moins cher - mais elles sont toujours une énorme menace pour les entreprises

Sep 21, 2025 am 12:24 AM

L'IA réduit le temps nécessaire pour détecter et réagir aux données de données Bre dans les rapports sur les adoptants de l'IA, une économie d'économie jusqu'à 600 000 £ par violation, contre 33% des organisations britanniques non des utilisateurs ont mis en œuvre l'IA dans leurs stratégies de sécurité.

Le paradoxe de l'IA Trust: comment les industries réglementées peuvent rester crédibles dans un monde axé sur l'IA

Sep 21, 2025 am 12:36 AM

Le paradoxe de l'IA Trust: comment les industries réglementées peuvent rester crédibles dans un monde axé sur l'IA

Sep 21, 2025 am 12:36 AM

Si vous aviez dit à une salle pleine de dirigeants d'assurance contre les risques il y a cinq ans que près de la moitié des consommateurs britanniques accueilleraient bientôt des conseils de santé de l'IA, vous auriez rencontré un scepticisme grave, sinon des rires.

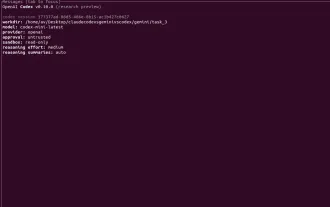

CODEX CLI VS GEMINI CLI VS CODE CLAUDE: Quel est le meilleur?

Sep 18, 2025 am 04:06 AM

CODEX CLI VS GEMINI CLI VS CODE CLAUDE: Quel est le meilleur?

Sep 18, 2025 am 04:06 AM

En 2025, un certain nombre d'assistants de programmation IA qui peuvent être accessibles directement à partir du terminal seront publiés l'un après l'autre. Codex CLI, Gemini CLI et Claude Code sont quelques-uns de ces outils populaires qui intégrent de grands modèles de langage dans les flux de travail de ligne de commande. Ces outils de programmation sont capables de générer et de réparer du code par le biais d'instructions en langage naturel et sont très puissants. Nous avons examiné les performances de ces trois outils dans différentes tâches pour déterminer laquelle est la plus pratique. Chaque assistant est basé sur des modèles AI avancés tels que O4-Mini, Gemini 2.5 Pro ou Claude Sonnet 4, conçu pour améliorer l'efficacité du développement. Nous mettons les trois dans le même environnement et utilisons des mesures spécifiques