Tutoriel système

Tutoriel système

Série Windows

Série Windows

Google Chrome 76 Fonction de détection de mot de passe de fuite intégrée

Google Chrome 76 Fonction de détection de mot de passe de fuite intégrée

Google Chrome 76 Fonction de détection de mot de passe de fuite intégrée

Google a lancé une extension de navigateur appelée "vérification du mot de passe" pour aider les utilisateurs à déterminer si leurs mots de passe sont dans un état sécurisé. À l'avenir, cette fonction de détection de fuite de mot de passe sera une fonctionnalité par défaut de Google Chrome, et non seulement limité aux extensions facultatives. Bien que l'extension de vérification du mot de passe fournie par Google puisse détecter automatiquement la sécurité du mot de passe utilisées par les utilisateurs lors de la connexion à différents sites Web, les utilisateurs intéressés peuvent toujours en faire l'expérience à l'avance en téléchargeant la version Chrome Canary. Cependant, il convient de noter que cette fonction est désactivée par défaut et que les utilisateurs doivent l'activer manuellement.

Une fois la fonction activée, lors de la connexion sur un site Web non google, les utilisateurs peuvent savoir si les informations de connexion qu'ils ont entrées ont jamais été divulguées. Si vous trouvez un problème, Chrome vous donnera un rappel correspondant.

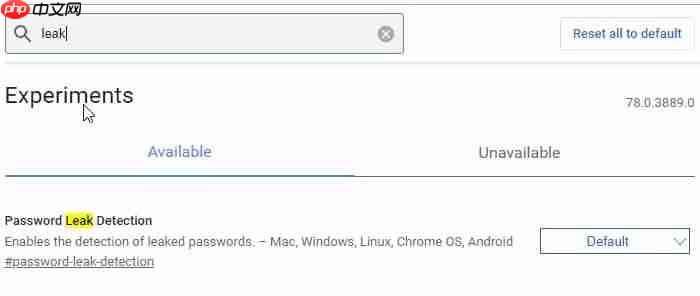

Les étapes spécifiques de la fonction "de détection de la fuite de mot de passe" ont été ajoutées à la version chromée 78 Canary:

- Entrez Chrome: // Flags dans la barre d'adresse et entrez;

- Recherchez le mot-clé "FEAKAGE du mot de passe" et recherchez et activez l'option "Détection de fuite de mot de passe";

- Cliquez sur le bouton "Activer" et redémarrez le navigateur.

En outre, la fonction "Mot de passe de détection de verrouillage" a également été intégrée dans la version Chrome Canary de Password Manager.

Cela signifie que lorsque l'utilisateur utilise le même mot de passe non sécurisé que les données divulguées connues, il / elle recevra également une notification d'avertissement. Cependant, cette fonctionnalité de notification n'est valable que pour les utilisateurs qui sont connectés à leur compte Google.

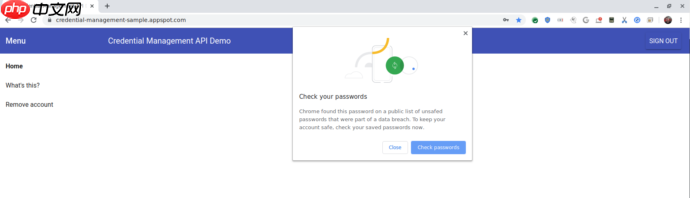

En ce qui concerne le fonctionnement de la nouvelle fonctionnalité, Google a expliqué que lorsqu'un utilisateur entre dans les informations de connexion risquées sur un site Web, Chrome affichera une boîte de dialogue indiquant que "le mot de passe fait partie de la violation de données exposée" et conseille à l'utilisateur de vérifier tous les mots de passe enregistrés pour assurer la sécurité du compte.

Si l'utilisateur décide de vérifier davantage, il sera dirigé vers une page spéciale pour modifier les informations de connexion sur le site Web concerné.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undress AI Tool

Images de déshabillage gratuites

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Bitcoin (BTC) dépasse brièvement la valeur marchande de Google et devient le cinquième plus grand atout au monde

Aug 16, 2025 pm 12:51 PM

Bitcoin (BTC) dépasse brièvement la valeur marchande de Google et devient le cinquième plus grand atout au monde

Aug 16, 2025 pm 12:51 PM

Bitcoin a autrefois dépassé la valeur marchande de Google, Alphabet, jusqu'à 2,4 billions de dollars américains, devenant le cinquième atout le plus important au monde, suscitant des discussions animées généralisées et des attentes optimistes des investisseurs. Jeudi, le prix de Bitcoin a franchi la barre des 124 000 $, ce qui a permis un record de 124 457 $, déclenchant l'enthousiasme du marché. De nombreux investisseurs commencent à espérer que leur valeur marchande devrait se rapprocher de l'échelle actuelle de 3,4 billions d'Apple. Cette percée a permis à Bitcoin de dépasser brièvement l'alphabet de devenir le cinquième actif le plus élevé au monde, marquant une amélioration significative de la position des actifs cryptographiques sur le marché financier mondial. "Bitcoin atteint un sommet de tous les temps - et ce n'est que mercredi", a déclaré le co-fondateur de Gemini, Tyler Winklevoss

Comment corriger MSVCP71.dll dans votre ordinateur? Il n'y a que trois méthodes requises

Aug 14, 2025 pm 08:03 PM

Comment corriger MSVCP71.dll dans votre ordinateur? Il n'y a que trois méthodes requises

Aug 14, 2025 pm 08:03 PM

L'ordinateur invite "MSVCP71.DLL est absent de l'ordinateur", ce qui est généralement dû au fait que le système manque de composants en cours d'exécution, ce qui fait que le logiciel ne charge pas normalement. Cet article analysera profondément les fonctions du fichier et la cause profonde de l'erreur, et fournira trois solutions efficaces pour vous aider à restaurer rapidement le programme à exécuter. 1. Qu'est-ce que msvcp71.dll? MSVCP71.DLL appartient au fichier de bibliothèque d'exécution de base de Microsoft Visualc 2003 et appartient au type de bibliothèque de liens dynamiques (DLL). Il est principalement utilisé pour prendre en charge les programmes écrits en C pour appeler les fonctions standard, les modèles STL et les modules de traitement de base de données. De nombreuses applications et jeux classiques développés au début des années 2000 reposent sur ce fichier à exécuter. Une fois le fichier manquant ou corrompu,

Comment ajouter une horloge de bureau

Aug 14, 2025 pm 08:24 PM

Comment ajouter une horloge de bureau

Aug 14, 2025 pm 08:24 PM

1. Tout d'abord, téléchargez et installez un outil appelé GadgetSrevive, qui peut restaurer les fonctions de gadgets de bureau du système. 2. Une fois l'installation terminée, revenez au bureau et sélectionnez l'option "widgets" via le menu avec le bouton droit. 3. À l'heure actuelle, le panneau de widget s'ouvrira, trouvera le composant d'horloge, cliquez et maintenez pour le faire glisser vers n'importe quelle position sur le bureau. 4. Après avoir libéré la souris, l'horloge de bureau est ajoutée avec succès et le temps s'affiche en temps réel.

Nouveau potentiel de projet de jetons révélé sur la chaîne intelligente de Binance

Aug 16, 2025 pm 12:42 PM

Nouveau potentiel de projet de jetons révélé sur la chaîne intelligente de Binance

Aug 16, 2025 pm 12:42 PM

La chaîne intelligente de Binance a rapidement augmenté avec la compatibilité EVM, les frais de manipulation faibles et le fort soutien écologique, devenant un point chaud pour de nouveaux projets de jetons. L'identification des projets potentiels nécessite une évaluation complète de six dimensions: antécédents d'équipe, innovation, architecture technique, activité communautaire, modèle économique et intégration écologique. Dans le même temps, nous devons nous méfier des risques tels que la concurrence sur le marché, les lacunes techniques, l'exécution insuffisante de l'équipe et la "traction de tapis". Grâce à des processus de recherche systématiques - collecte d'informations, analyse des modèles techniques et économiques, évaluation des équipes et communautaires et jugement des risques - la qualité des décisions d'investissement peut être améliorée. Les principaux échanges tels que Binance, OKX et Huobi ont réussi un examen strict des projets de haute qualité, offrant aux investisseurs une référence importante.

Comprendre le rôle des jetons dans la finance décentralisée

Aug 16, 2025 pm 12:12 PM

Comprendre le rôle des jetons dans la finance décentralisée

Aug 16, 2025 pm 12:12 PM

Les jetons sont des actifs numériques basés sur la blockchain et jouent un rôle fondamental dans Defi, y compris la gouvernance, l'utilité, les stablescoins, les titres et les jetons LP, etc., et sont largement utilisés dans les transactions décentralisées, les prêts, la culture du revenu et la NFT. Ils peuvent fonctionner de manière transparente et efficace grâce à des contrats intelligents. Dans le même temps, vous devez prêter attention à des risques tels que des contrats intelligents, des pertes impermanentes et des fluctuations de prix, et choisir des actifs de gestion de stockage et de sécurité appropriés.

Tutoriel d'utilisation de WinPCap

Aug 14, 2025 pm 08:45 PM

Tutoriel d'utilisation de WinPCap

Aug 14, 2025 pm 08:45 PM

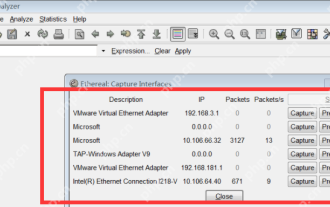

WinPCap est un logiciel qui fournit la fonction d'accès réseau sous-jacente pour les applications Win32, adaptée à la programmation réseau directe sous Windows Systems. Il s'agit d'un système d'accès réseau gratuit et ouvert pour les plates-formes Windows. WinPCap fournit une interface de programmation puissante, facile à porter entre différents systèmes d'exploitation et facile à développer par les programmeurs. Alors, comment utiliser winpcap? Ce qui suit est un tutoriel détaillé. Tutoriel sur l'utilisation de WinPCAP 1. Tout d'abord, téléchargez et installez WinPCap. Une fois l'installation terminée, ouvrez l'outil de ligne de commande (shell) et utilisez la commande pingx.x.x.x-t pour cingler une adresse en continu. 2. Ensuite, démarrez une capture de paquets

Qu'est-ce que Render (RNDR Coin)? Quel est le prix? 2025 - prévisions de prix de la pièce des années 2030

Aug 16, 2025 pm 12:30 PM

Qu'est-ce que Render (RNDR Coin)? Quel est le prix? 2025 - prévisions de prix de la pièce des années 2030

Aug 16, 2025 pm 12:30 PM

Qu'est-ce que le rendu? La blockchain remodèle le rendu des écosystèmes de rendu graphique est un réseau de rendu GPU décentralisé construit sur la technologie blockchain, déterminé à briser le modèle de concentration des ressources dans le domaine du rendu graphique traditionnel. Il relie efficacement les parties de l'offre et de la demande de l'offre et de la demande mondiales de calcul de l'informatique par le biais de mécanismes de contrat intelligents: créateurs de contenu (tels que les sociétés de production de film, les équipes de développement de jeux, les laboratoires AI, etc.): ils peuvent soumettre des tâches de rendu complexes sur la plate-forme et payer pour eux avec des jetons RNDR; Les fournisseurs de puissance informatique (individus ou institutions avec des GPU inactifs): ils contribuent à la puissance de calcul via l'accès au réseau et reçoivent des récompenses RNDR à jeton après avoir terminé les tâches. Ce modèle résout efficacement plusieurs goulots d'étranglement dans les processus de rendu traditionnels: Optimisation des coûts: Tire d'alimentation mondiale des fonds de calcul distribué

Qu'est-ce que le jeton

Aug 16, 2025 pm 12:39 PM

Qu'est-ce que le jeton

Aug 16, 2025 pm 12:39 PM

Les jetons sont des actifs numériques sur des blockchains qui représentent des capitaux propres ou de la valeur. Ils peuvent être divisés en paiement, pratiques, titres, stablescoins et NFT, etc., pour le stockage de la valeur, l'échange, la gouvernance, les récompenses, l'accès et les garanties. Ils sont émis sur des chaînes telles que Ethereum par le biais de contrats intelligents et sont créés sur les normes ERC-20. Ils peuvent être échangés sur des échanges centralisés ou décentralisés et stockés dans un stockage chaud (tel que la métamasque) ou un stockage à froid (comme le grand livre), mais des risques en face tels que les fluctuations des prix, la supervision, la technologie, les projets, la liquidité et la sécurité, et doivent être traités avec prudence.