Comment utiliser la commande redis

L'utilisation de la directive Redis nécessite les étapes suivantes: Ouvrez le client Redis. Entrez la commande (Verbe Key Value). Fournit les paramètres requis (varie de l'instruction à l'instruction). Appuyez sur Entrée pour exécuter la commande. Redis renvoie une réponse indiquant le résultat de l'opération (généralement OK ou -err).

Comment utiliser la directive redis

Redis est une base de données populaire en mémoire qui fournit une gamme d'instructions pour gérer et manipuler les données. Chaque instruction a une syntaxe spécifique et des paramètres spécifiés, qui doivent être entrés dans un certain format.

Comment utiliser la directive redis

- Ouvrez le client Redis: d'abord, ouvrez le client Redis à l'aide du terminal ou de l'invite de commande.

- Entrez l'instruction: dans le client redis, entrez l'instruction à exécuter. Les directives sont généralement sous la forme de verbes suivis des clés et des valeurs.

- Fournir des paramètres: certaines instructions nécessitent des paramètres. Les paramètres requis dépendent de l'instruction. Par exemple,

SETnécessite une clé et une valeur. - Exécuter la commande: appuyez sur Entrée pour exécuter la commande. Redis renverra une réponse indiquant si l'opération est réussie.

Exemples d'instructions

Voici quelques exemples de directifs Redis courants:

- Définir

valuekey: définit ou met à jour la clé et sa valeur associée. - Obtenez

key: obtient la valeur avec la clé spécifiée. -

keydel: supprime les paires de valeurs de clé avec des clés spécifiées. -

elementlistLPUSH: Appuyez sur l'élément dans le côté gauche de la liste. -

listRPOP: Faites apparaître un élément du côté droit de la liste. -

memberscoresetZADD: Ajoutez un membre à l'ensemble ordonné pondéré. - HMSET

hashfield1value1field2value2: Définissez plusieurs champs et valeurs dans le hachage.

indice

- Les noms de directifs sont insensibles à la casse.

- Les clés et les valeurs peuvent être des chaînes, des listes, des hachages ou des collections.

- Redis utilise des espaces pour séparer les instructions et les paramètres.

- La réponse Redis est retournée au format de protocole simple, généralement en

OKpour indiquer le succès ou-ERRpour indiquer l'erreur.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undress AI Tool

Images de déshabillage gratuites

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment limiter les ressources des utilisateurs dans Linux? Comment configurer Ulimit?

May 29, 2025 pm 11:09 PM

Comment limiter les ressources des utilisateurs dans Linux? Comment configurer Ulimit?

May 29, 2025 pm 11:09 PM

Linux System restreint les ressources utilisateur via la commande UliMIT pour éviter une utilisation excessive des ressources. 1.Ulimit est une commande shell intégrée qui peut limiter le nombre de descripteurs de fichiers (-n), la taille de la mémoire (-v), le nombre de threads (-u), etc., qui sont divisés en limite douce (valeur effective actuelle) et limite dure (limite supérieure maximale). 2. Utilisez directement la commande ulimit pour une modification temporaire, telle que Ulimit-N2048, mais elle n'est valable que pour la session en cours. 3. Pour un effet permanent, vous devez modifier /etc/security/limits.conf et les fichiers de configuration PAM, et ajouter SessionRequiredPam_limits.so. 4. Le service SystemD doit définir Lim dans le fichier unitaire

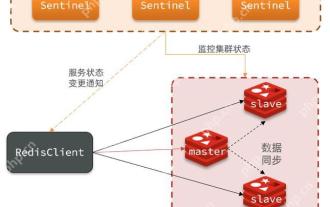

Redis Master-Slave Replication Failure Dépannage du processus de dépannage

Jun 04, 2025 pm 08:51 PM

Redis Master-Slave Replication Failure Dépannage du processus de dépannage

Jun 04, 2025 pm 08:51 PM

Les étapes de dépannage et de réparation des défaillances de réplication des esclaves de Redis incluent: 1. Vérifiez la connexion réseau et utilisez Ping ou Telnet pour tester la connectivité; 2. Vérifiez le fichier de configuration Redis pour vous assurer que la réplique et le temps de remplacement sont définis correctement; 3. Vérifiez le fichier journal Redis et recherchez des informations d'erreur; 4. S'il s'agit d'un problème de réseau, essayez de redémarrer le périphérique réseau ou de changer le chemin alternatif; 5. S'il s'agit d'un problème de configuration, modifiez le fichier de configuration; 6. S'il s'agit d'un problème de synchronisation des données, utilisez la commande SlaveOf pour réintégrer les données.

Emplacement rapide et manipulation des échecs de nœud de cluster redis

Jun 04, 2025 pm 08:54 PM

Emplacement rapide et manipulation des échecs de nœud de cluster redis

Jun 04, 2025 pm 08:54 PM

Les étapes d'emplacement et de traitement rapides de la défaillance du nœud de cluster redis sont les suivantes: 1. Confirmez le défaut: utilisez la commande CluSterodes pour afficher l'état du nœud. Si l'échec est affiché, le nœud échouera. 2. Déterminez la cause: vérifiez le réseau, le matériel et la configuration. Les problèmes courants incluent les limites de mémoire dépassant. 3. Réparation et restauration: prenez des mesures basées sur les raisons, telles que le redémarrage du service, le remplacement du matériel ou la modification de la configuration. 4. Remarques: Assurer la cohérence des données, sélectionner les politiques de basculement appropriées et établir des systèmes de surveillance et d'alarme.

Comparaison des performances et scénarios d'application conjointe entre Redis et Rabbitmq

Jun 04, 2025 pm 08:45 PM

Comparaison des performances et scénarios d'application conjointe entre Redis et Rabbitmq

Jun 04, 2025 pm 08:45 PM

Redis et RabbitMQ ont chacun leurs propres avantages dans les scénarios de performance et d'application conjointe. 1.Redis fonctionne parfaitement dans la lecture et l'écriture des données, avec une latence de hausses pour les microsecondes, adapté à des scénarios de concurrence élevés. 2.Rabbitmq se concentre sur la messagerie, la latence en millisecondes et prend en charge les modèles multi-quelles et consommateurs. 3. Dans les applications conjointes, Redis peut être utilisé pour le stockage des données, RabbitMQ gère les tâches asynchrones et améliore la vitesse et la fiabilité de la réponse du système.

Méthodes et stratégies pour résoudre le problème du cerveau fendu dans le cluster redis

Jun 04, 2025 pm 08:42 PM

Méthodes et stratégies pour résoudre le problème du cerveau fendu dans le cluster redis

Jun 04, 2025 pm 08:42 PM

Des solutions efficaces au problème du cerveau divisé dans le cluster redis comprennent: 1) l'optimisation de la configuration du réseau pour assurer la stabilité de la connexion; 2) Surveillance du nœud et détection des défauts, surveillance en temps réel avec outils; 3) Mécanisme de basculement, fixant des seuils élevés pour éviter plusieurs nœuds maître; 4) Garantie de cohérence des données, en utilisant la fonction de réplication pour synchroniser les données; 5) Intervention et récupération manuelle et traitement manuel si nécessaire.

Suggestions de configuration pour améliorer les performances de persistance redis

Jun 04, 2025 pm 08:48 PM

Suggestions de configuration pour améliorer les performances de persistance redis

Jun 04, 2025 pm 08:48 PM

Les méthodes pour améliorer les performances de persistance redis via la configuration incluent: 1. Ajustez les paramètres de sauvegarde de RDB pour réduire la fréquence de génération d'instantané; 2. Définissez le paramètre APPENDFSYNC d'AOF sur EverySEC; 3. Utilisez AOF et RDB en combinaison; 4. Utilisez des paramètres sans apprendfsync-on-liwrite pour optimiser les performances de réécriture AOF; 5. Activer le mode de persistance hybride. Ces configurations peuvent améliorer les performances tout en garantissant la sécurité des données.

Application du filtre Redis Bloom dans la protection de la pénétration du cache

Jun 04, 2025 pm 08:15 PM

Application du filtre Redis Bloom dans la protection de la pénétration du cache

Jun 04, 2025 pm 08:15 PM

Utilisez le filtre Bloom pour protéger la pénétration du cache car il peut rapidement déterminer si un élément peut exister, intercepter les demandes inexistantes et protéger la base de données. Le filtre Redis Bloom juge efficacement l'existence d'éléments par une faible utilisation de la mémoire, intercepte avec succès les demandes non valides et réduit la pression de la base de données. Malgré le taux de mauvaise évaluation, une telle erreur de jugement est acceptable dans la protection de la pénétration du cache.

Méthodes pour implémenter la déduplication des données à l'aide des ensembles redis (ensembles)

Jun 04, 2025 pm 08:33 PM

Méthodes pour implémenter la déduplication des données à l'aide des ensembles redis (ensembles)

Jun 04, 2025 pm 08:33 PM

La collection Redis est sélectionnée pour implémenter la déduplication des données car elle prend en charge l'insertion et la recherche rapides, et il déduplication automatique. 1) La collection Redis est basée sur une structure de collecte ordonnée sans éléments de répétition, et convient aux scénarios où l'insertion rapide et la requête sont nécessaires. 2) Mais vous devez faire attention à son utilisation de la mémoire, car chaque élément occupe la mémoire. 3) Il peut être optimisé pour une utilisation grâce à un stockage de fragment, un nettoyage régulier et combiné avec un autre stockage.