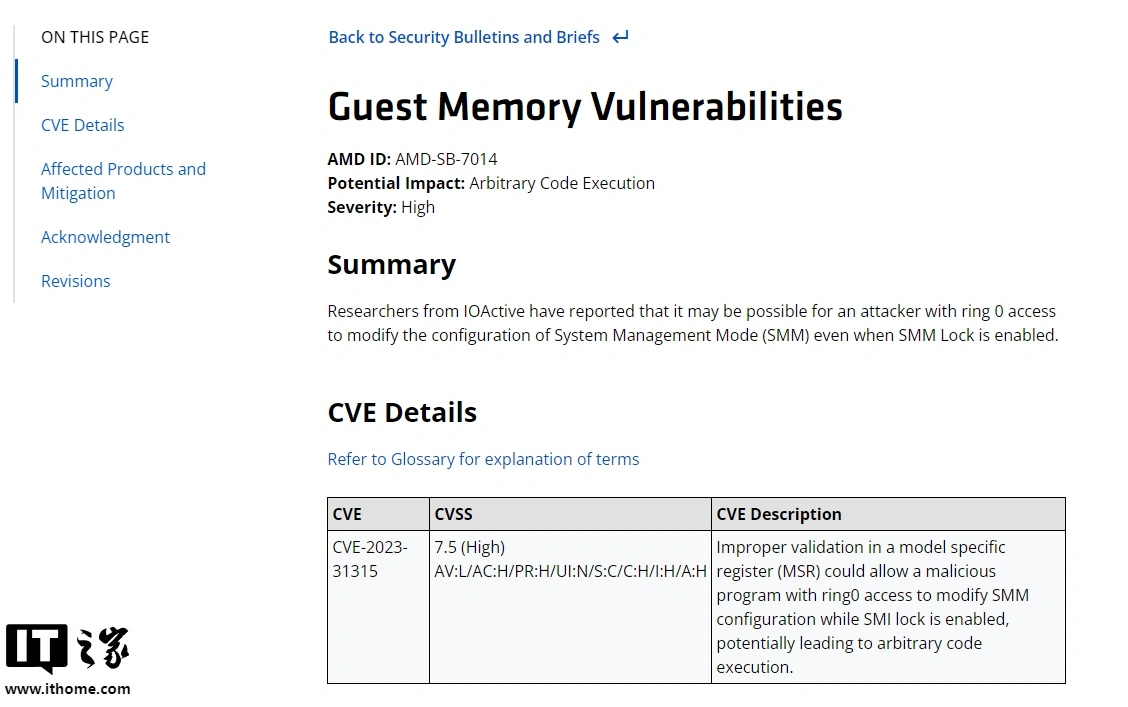

Selon les informations de ce site du 10 août, AMD a officiellement confirmé l'existence d'une nouvelle vulnérabilité appelée "Sinkclose" dans certains processeurs EPYC et Ryzen, avec le code "CVE-2023-31315", qui pourrait impliquer des millions d'utilisateurs AMD. le monde.

Alors, qu'est-ce que Sinkclose ? Selon un rapport de WIRED, la vulnérabilité permet aux intrus d'exécuter du code malveillant en « Mode de gestion système (SMM) ». Les intrus seraient capables de prendre le contrôle des systèmes des autres à l'aide d'un type de malware appelé bootkit qui ne peut pas être détecté par un logiciel antivirus.

Remarque sur ce site : le mode de gestion du système (SMM) est un mode de fonctionnement spécial du processeur conçu pour réaliser des fonctions avancées de gestion de l'alimentation et indépendantes du système d'exploitation. Il peut fournir le même gestionnaire d'interruption de gestion du système (SMI) dans l'architecture IA-32 traditionnelle. Le même environnement d'exécution ne peut être entré que via l'interruption de gestion du système (SMI) et ne peut être quitté qu'en exécutant l'instruction RSM.

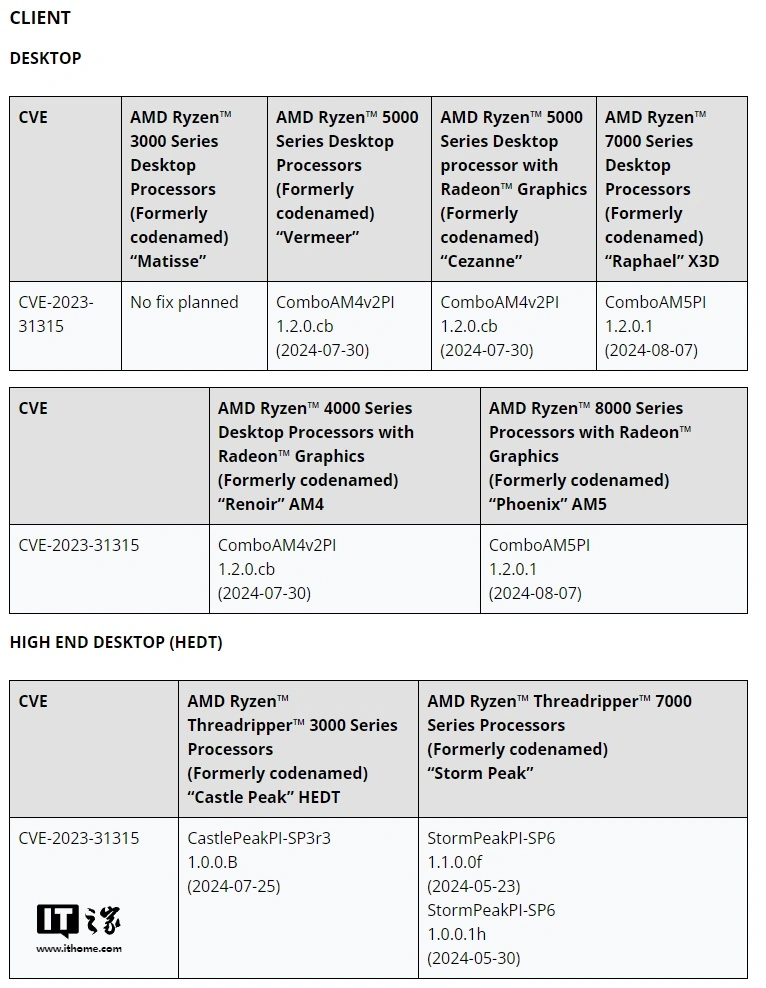

L'avis de sécurité AMD indique que les processeurs, notamment Ryzen 3000 et EPYC de première génération et plus récents, sont concernés. À cet égard, AMD a fourni une nouvelle version des correctifs du micrologiciel et du microcode pour atténuer l'impact de « Sinkclose » sur différentes générations de processeurs (mais il n'y a pas de plan de réparation pour les processeurs de bureau Ryzen série 3000).

Référence : "Vulnérabilités de la mémoire des invités"

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Logiciel de dessin

Logiciel de dessin Savez-vous si vous annulez l'autre personne immédiatement après l'avoir suivie sur Douyin ?

Savez-vous si vous annulez l'autre personne immédiatement après l'avoir suivie sur Douyin ? Tutoriel sur l'ajustement de l'espacement des lignes dans les documents Word

Tutoriel sur l'ajustement de l'espacement des lignes dans les documents Word numéro de série et clé cad2012

numéro de série et clé cad2012 Comment résoudre le problème de téléchargement lent de Baidu Netdisk

Comment résoudre le problème de téléchargement lent de Baidu Netdisk Comment récupérer l'historique des discussions WeChat supprimé

Comment récupérer l'historique des discussions WeChat supprimé L'utilisation de déclarer dans Oracle

L'utilisation de déclarer dans Oracle Comment convertir du HTML au format texte txt

Comment convertir du HTML au format texte txt