Kurs Dazwischenliegend 11329

Kurseinführung:„Selbststudium IT-Netzwerk-Linux-Lastausgleich-Video-Tutorial“ implementiert hauptsächlich den Linux-Lastausgleich durch Ausführen von Skriptvorgängen im Web, LVS und Linux unter Nagin.

Kurs Fortschrittlich 17632

Kurseinführung:„Shang Xuetang MySQL Video Tutorial“ führt Sie in den Prozess von der Installation bis zur Verwendung der MySQL-Datenbank ein und stellt die spezifischen Vorgänge jedes Links im Detail vor.

Kurs Fortschrittlich 11344

Kurseinführung:„Brothers Band Front-End-Beispiel-Display-Video-Tutorial“ stellt jedem Beispiele für HTML5- und CSS3-Technologien vor, damit jeder die Verwendung von HTML5 und CSS3 besser beherrschen kann.

2023-09-05 11:18:47 0 1 822

Experimentieren Sie mit der Sortierung nach Abfragelimit

2023-09-05 14:46:42 0 1 724

2023-09-05 15:18:28 0 1 615

PHP-Volltextsuchfunktion mit den Operatoren AND, OR und NOT

2023-09-05 15:06:32 0 1 577

Der kürzeste Weg, alle PHP-Typen in Strings umzuwandeln

2023-09-05 15:34:44 0 1 1003

Kurseinführung: 求PHP网站后台管理 管理员 权限控制 系统方案小弟现在做一个网站后台,包括文章上传模块,供下载的文件上传,用户留言模块等。问题:后台管理员权限分配说明:现在系统有一个超级管理员,具有所有权限。现在想实现:超级管理员可以添加一般管理员,并且可以控制一般管理员的权限。比如控制某个一般用户只能上传文章,而不能上传图片等等,这该如何实现?求个思路,有源码实例更

2016-06-13 Kommentar 0 1392

Kurseinführung:PHP-Lernschritte: Verwendung des Berechtigungskontrollverwaltungssystems Einführung: In der modernen Softwareentwicklung ist die Berechtigungskontrolle ein sehr wichtiger Bestandteil. Unabhängig davon, ob es sich um ein Website-Verwaltungssystem oder ein Backend-Verwaltungssystem handelt, ist die Berechtigungskontrolle eine wesentliche Funktion. In diesem Artikel wird erläutert, wie Sie mit der Programmiersprache PHP ein grundlegendes Berechtigungskontrollverwaltungssystem implementieren. Schritt 1: Erstellen Sie eine Datenbanktabelle. Zuerst müssen wir eine Datenbank erstellen, um Benutzer- und Berechtigungsinformationen zu speichern. Wir können MySQL oder andere relationale Datenbanken verwenden, um Tabellen zu erstellen. CREA

2023-08-26 Kommentar 0 1038

Kurseinführung:Titel: Beispiel eines Berechtigungsverwaltungsmoduls für ein Java-Online-Prüfungssystem Einführung: Bei der Entwicklung eines Online-Prüfungssystems ist das Berechtigungsverwaltungsmodul eine wichtige Komponente. Durch die Berechtigungsverwaltung können wir den Zugriff der Benutzer auf Systemfunktionen und -daten einschränken. In diesem Artikel wird die Programmiersprache Java verwendet, um ein einfaches Berechtigungsverwaltungsmodul für das Online-Prüfungssystem zu implementieren und Codebeispiele bereitzustellen. 1. Designideen des Autoritätsverwaltungsmoduls des Online-Prüfungssystems umfassen hauptsächlich Funktionen wie Benutzeridentitätsprüfung, Rollenverwaltung, Autoritätszuweisung und Autoritätskontrolle. Runter

2023-09-24 Kommentar 0 1231

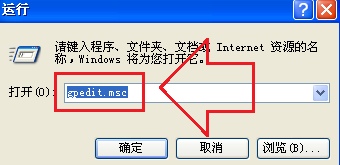

Kurseinführung:Die Systemsteuerung ist der Teil von Windows, mit dem Sie einige grundlegende Systemeinstellungen anpassen können. Einige WinXP-Benutzer stellen jedoch fest, dass sie die Systemsteuerung nicht öffnen können und es zeigt, dass sie keine Berechtigung haben. Was kann also getan werden, um dieses Problem zu lösen? Was soll ich tun, wenn die WinXP-Systemsteuerung ohne Zugriffsrechte nicht geöffnet werden kann? 1. Öffnen Sie das „Start“-Menü in XP und wählen Sie die Option „Ausführen“ oder verwenden Sie die Tastenkombination „Win+R“, um das Ausführungsfenster aufzurufen, geben Sie dann „gpedit.msc“ ein und drücken Sie die Eingabetaste oder OK. 2. Erweitern Sie nach dem Öffnen des Gruppenrichtlinienfensters die Option „Benutzerkonfiguration“ > „Administrative Vorlagen“ > „Systemsteuerung“ im linken Menü und doppelklicken Sie, um die „Systemsteuerung“ in der Liste auf der rechten Seite zu öffnen . Doppelklicken Sie dann mit der Maus, um die Systemsteuerung „Zugriff verbieten“ zu öffnen.

2024-09-09 Kommentar 0 900

Kurseinführung:In diesem Artikel werden hauptsächlich die Grundprinzipien der Berechtigungskontrolle in Linux-Systemen vorgestellt. Sicherheitsmodell Im Linux-System sind alle unsere Vorgänge im Wesentlichen Prozesse, die auf Dateien zugreifen. Um auf Dateien zugreifen zu können, müssen wir zunächst die entsprechenden Zugriffsberechtigungen einholen. Die Zugriffsberechtigungen werden über das Sicherheitsmodell im Linux-System abgerufen. In Bezug auf das Sicherheitsmodell im Linux-System müssen wir die folgenden zwei Punkte kennen: Das ursprüngliche Sicherheitsmodell auf dem Linux-System heißt DAC, dessen vollständiger Name DiscretionaryAccessControl ist, was übersetzt „autonome Zugriffskontrolle“ bedeutet. Später wurde ein neues Sicherheitsmodell namens MAC hinzugefügt und entworfen, dessen vollständiger Name MandatoryAccessControl ist, was als obligatorische Zugriffskontrolle übersetzt wird.

2023-12-31 Kommentar 0 1295