Kurs Fortschrittlich 10640

Kurseinführung:Der Kursinhalt behandelt häufige PHP-Sicherheitslücken in der Webentwicklung, Schwachstellen in gängigen PHP-Funktionen und die Sicherheit des PHP-Dateisystems. Gleichzeitig werden die Sicherheitsprobleme von Serversoftware vorgestellt.

Kurs Dazwischenliegend 11330

Kurseinführung:„Selbststudium IT-Netzwerk-Linux-Lastausgleich-Video-Tutorial“ implementiert hauptsächlich den Linux-Lastausgleich durch Ausführen von Skriptvorgängen im Web, LVS und Linux unter Nagin.

Kurs Fortschrittlich 17632

Kurseinführung:„Shang Xuetang MySQL Video Tutorial“ führt Sie in den Prozess von der Installation bis zur Verwendung der MySQL-Datenbank ein und stellt die spezifischen Vorgänge jedes Links im Detail vor.

2017-05-16 13:08:53 0 5 730

2020-06-03 22:43:07 0 0 1062

So beheben Sie eine PHP-Sicherheitslücke, ohne die PHP-Version zu aktualisieren

2017-09-06 17:33:44 0 1 1480

Kurseinführung:Erkennung von Schwachstellen im ASP-Scanning-Tool: 1. Wählen Sie das entsprechende Scan-Tool aus. 3. Konfigurieren Sie die Scan-Optionen nach Bedarf. 4. Starten Sie nach Abschluss der Konfiguration das Scan-Tool . Scan-Tool Es wird ein Bericht erstellt, der die erkannten Schwachstellen und Sicherheitsprobleme auflistet. 7. Nachdem Sie die Schwachstelle behoben haben, führen Sie das Scan-Tool erneut aus Die Sicherheitslücke wurde erfolgreich ausgenutzt und repariert.

2023-10-13 Kommentar 0 1705

Kurseinführung:Zu den Methoden gehören: 1. Verwendung spezieller Schwachstellen-Scanning-Tools; 2. Manuelle Tests zur Erkennung und Überprüfung von Schwachstellen in ASP-Anwendungen; der Code der ASP-Anwendung.

2023-10-13 Kommentar 0 1115

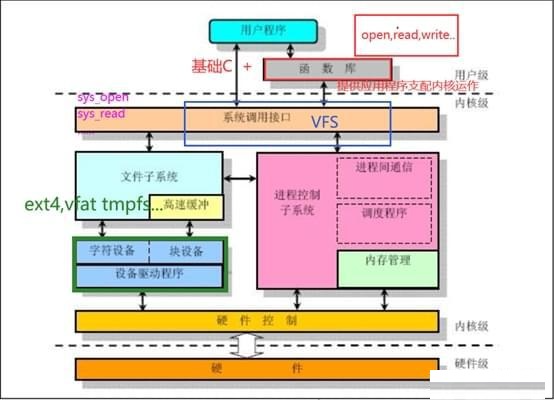

Kurseinführung:Die übliche Methode zum Zitieren von Open-Source-Software besteht darin, die dynamische Bibliothek oder das JAR-Paket von Open-Source-Software einzuführen. Daher ist die Fehlalarmrate bei der Schwachstellenerkennung sehr gering, beim Linux-Kernel ist dies jedoch anders Kernel-Funktionsmodule sind sehr umfangreich und umfangreich und werden während der tatsächlichen Verwendung an die Geschäftsanforderungen angepasst. Daher ist es besonders wichtig, wie in diesem Szenario eine genaue Schwachstellenerkennung erreicht und die Falsch-Positiv-Rate reduziert werden kann. Linux-Kernel-Struktur: Der Linux-Kernel besteht aus sieben Teilen, und jeder einzelne Teil besteht aus mehreren Kernelmodulen. Das Strukturblockdiagramm sieht wie folgt aus: Analyse des Linux-Kernel-Szenarios: Durch die Analyse des Linux-Kernel-Quellcodes können Sie erkennen, dass es sich um einen Unterschied handelt Module werden in verschiedenen Verzeichnissen gespeichert. Der Implementierungscode kann zur Kompilierzeit conf sein.

2024-02-13 Kommentar 0 859

Kurseinführung:Überblick über die Erkennung und Behebung von PHP-SQL-Injection-Schwachstellen: SQL-Injection bezeichnet eine Angriffsmethode, bei der Angreifer Webanwendungen verwenden, um böswillig SQL-Code in die Eingabe einzuschleusen. PHP ist eine in der Webentwicklung weit verbreitete Skriptsprache und wird häufig zur Entwicklung dynamischer Websites und Anwendungen verwendet. Aufgrund der Flexibilität und Benutzerfreundlichkeit von PHP ignorieren Entwickler jedoch häufig die Sicherheit, was zur Entstehung von SQL-Injection-Schwachstellen führt. In diesem Artikel wird beschrieben, wie SQL-Injection-Schwachstellen in PHP erkannt und behoben werden, und es werden relevante Codebeispiele bereitgestellt. überprüfen

2023-08-08 Kommentar 0 1658

Kurseinführung:Erkennen und Beheben von Sicherheitslücken in PHP-Funktionen Bei der PHP-Programmierung ist es von entscheidender Bedeutung, die Sicherheit Ihres Codes zu gewährleisten. Funktionen sind besonders anfällig für Sicherheitslücken. Daher ist es wichtig zu verstehen, wie diese Schwachstellen erkannt und behoben werden können. Sicherheitslücken erkennen SQL-Injection: Prüfen Sie, ob Benutzereingaben direkt zum Erstellen von SQL-Abfragen verwendet werden. Cross-Site-Scripting (XSS): Stellen Sie sicher, dass die Ausgabe bereinigt ist, um die Ausführung schädlicher Skripte zu verhindern. Dateieinbindung: Stellen Sie sicher, dass die eingeschlossenen Dateien von einer vertrauenswürdigen Quelle stammen. Pufferüberlauf: Überprüfen Sie, ob die Größe von Strings und Arrays im erwarteten Bereich liegt. Befehlsinjektion: Verwenden Sie Escape-Zeichen, um zu verhindern, dass Benutzereingaben in Systembefehlen ausgeführt werden. Beheben Sie Sicherheitslücken mithilfe vorbereiteter Anweisungen: Verwenden Sie für SQL-Abfragen mysqli_prep

2024-04-24 Kommentar 0 482