Insgesamt10000 bezogener Inhalt gefunden

Müssen Win10-Schwachstellen behoben werden? Detaillierte Einführung

Artikeleinführung:Nach der Installation des Win10-Systems weist jeder Computer viele Schwachstellen auf. Müssen diese Schwachstellen tatsächlich behoben werden, sonst führen sie leicht zu einer Vireninvasion ausführliche Einführung. Müssen Win10-Schwachstellen behoben werden? Antwort: Win10-Schwachstellen müssen behoben werden. Nach längerer Nutzung des Systems treten auf jeden Fall viele große und kleine Schwachstellen auf. Das ist völlig normal, aber auch Reparaturen sind erforderlich. Wenn sie nicht behoben werden, treten viele Probleme auf, z , und das Schlimmste ist, dass es Trojaner gibt, die diese Schwachstellen in Computer eindringen. Einfache Methode zur Behebung von Win10-Schwachstellen: 1. Drücken Sie zunächst die Tastenkombination „win+i“, um die Windows-Einstellungen zu öffnen. 2. Klicken Sie dann im Inneren auf „Update und Sicherheit“.

2023-12-24

Kommentar 0

1250

Tipps zum Scannen und Beheben von PHP-Schwachstellen

Artikeleinführung:Das Scannen und Beheben von PHP-Schwachstellen umfasst: Scannen nach Schwachstellen mithilfe von Tools wie Acunetix, Nessus und BurpSuite. Beheben Sie Schwachstellen, indem Sie beispielsweise die PHP-Version aktualisieren, Patches installieren oder Code ändern. Verwenden Sie Sicherheitsbibliotheken und Frameworks. Führen Sie regelmäßig einen erneuten Scan durch, um sicherzustellen, dass die Korrekturen wirksam sind.

2024-05-02

Kommentar 0

1199

Tutorial zur Behebung von Log4j-Schwachstellen: Best Practices zur effektiven Verhinderung und Behebung von Log4j-Schwachstellen

Artikeleinführung:Tutorial zur Reparatur von Log4j-Schwachstellen: Best Practices zur effektiven Vermeidung und Reparatur von Log4j-Schwachstellen. Es sind spezifische Codebeispiele erforderlich. Kürzlich hat eine Schwachstelle in einer Open-Source-Bibliothek namens „log4j“ große Aufmerksamkeit erregt. Die Schwachstelle mit der Bezeichnung CVE-2021-44228 betrifft eine Vielzahl von Anwendungen und Systemen und löst weltweit Sicherheitswarnungen aus. In diesem Artikel wird erläutert, wie Sie Log4j-Schwachstellen wirksam verhindern und reparieren können, und es werden einige spezifische Codebeispiele bereitgestellt. Schwachstellenübersicht log4j ist ein Java für die Protokollierung

2024-02-23

Kommentar 0

1099

Tutorial zur Reparatur von Log4j-Schwachstellen: Führen Sie Sie Schritt für Schritt durch die Reparatur von Log4j-Schwachstellen

Artikeleinführung:Tutorial zur Behebung von Log4j-Schwachstellen: Detaillierte Anleitung zur schrittweisen Behebung von Log4j-Schwachstellen, spezifische Codebeispiele sind erforderlich. Einführung In letzter Zeit hat die „Log4j-Sicherheitslücke“ (auch bekannt als CVE-2021-44228-Sicherheitslücke) weltweit große Aufmerksamkeit und Besorgnis erregt. Diese Schwachstelle stellt ein ernstes Sicherheitsrisiko für Anwendungen dar, die die ApacheLog4j-Protokollierungsbibliothek verwenden. Ein Angreifer kann diese Schwachstelle ausnutzen, um bösartigen Code aus der Ferne auszuführen und so die vollständige Kontrolle über das System zu erlangen. In diesem Artikel finden Sie eine detaillierte Beschreibung der log4j-Sicherheitslücke

2024-02-21

Kommentar 0

665

Anleitung zur Reparatur von Log4j-Schwachstellen: Log4j-Schwachstellen gründlich verstehen und schnell beheben

Artikeleinführung:Tutorial zur Reparatur von Log4j-Schwachstellen: Umfassendes Verständnis und schnelle Behebung von Log4j-Schwachstellen, spezifische Codebeispiele sind erforderlich. Einführung: In letzter Zeit haben schwerwiegende Schwachstellen in Apachelog4j große Aufmerksamkeit und Diskussion erregt. Diese Sicherheitslücke ermöglicht es einem Angreifer, beliebigen Code über eine in böser Absicht erstellte log4j-Konfigurationsdatei aus der Ferne auszuführen und dadurch die Sicherheit des Servers zu gefährden. In diesem Artikel werden die Hintergründe, Ursachen und Reparaturmethoden von Log4j-Schwachstellen umfassend vorgestellt und spezifische Codebeispiele bereitgestellt, um Entwicklern dabei zu helfen, die Schwachstelle rechtzeitig zu beheben. 1. Hintergrund der Sicherheitslücke Apa

2024-02-19

Kommentar 0

848

PHP-Code-Rewriting-Technologie zur Behebung von Schwachstellen

Artikeleinführung:Die PHP-Code-Rewriting-Technologie wird zur Behebung von Schwachstellen eingesetzt, insbesondere bei Webanwendungen. Sicherheitsprobleme können zu schwerwiegenden Folgen wie dem Verlust von Benutzerinformationen und einem Systemabsturz führen. Um die Privatsphäre der Benutzer zu schützen und die Systemstabilität aufrechtzuerhalten, müssen Entwickler diese Schwachstellen rechtzeitig beheben. Eine gängige Technik zur Behebung von Schwachstellen ist das Umschreiben von PHP-Code. Beim Umschreiben von PHP-Code handelt es sich um das Modifizieren und Optimieren von vorhandenem PHP-Code, um bestehende Schwachstellen zu beheben. Hier sind einige häufige Beispiele

2023-08-08

Kommentar 0

1055

So behebt Tencent Computer Manager Systemschwachstellen mit einem Klick – Tencent Computer Manager behebt Systemschwachstellen mit einem Klick

Artikeleinführung:Ich glaube, dass die Benutzer hier die Tencent Computer Manager-Software genauso gerne verwenden wie den Editor, aber wissen Sie, wie Tencent Computer Manager Systemschwachstellen mit einem Klick beheben kann? Als nächstes bringt Ihnen der Editor die Ein-Klick-Methode von Tencent Computer Manager Interessierte Benutzer können einen Blick auf die Methode zum Beheben von Systemschwachstellen werfen. Öffnen Sie die Software [Tencent Computer Manager] und klicken Sie auf die Option [Toolbox]. Klicken Sie in der [Toolbox]-Oberfläche auf die Option [Sicherheitslücke beheben]. Klicken Sie auf der Benutzeroberfläche [Tencent Computer Manager – Schwachstellenreparatur] auf die Schaltfläche [Ein-Klick-Reparatur]. Nachdem Sie auf die Meldung [Alle Schwachstellen wurden erfolgreich repariert, der Computer ist sicherer!] gewartet haben, klicken Sie auf die Schaltfläche [Fertig stellen].

2024-03-04

Kommentar 0

1392

Wie Tencent Computer Manager Systemschwachstellen behebt – Tencent Computer Manager behebt Systemschwachstellen

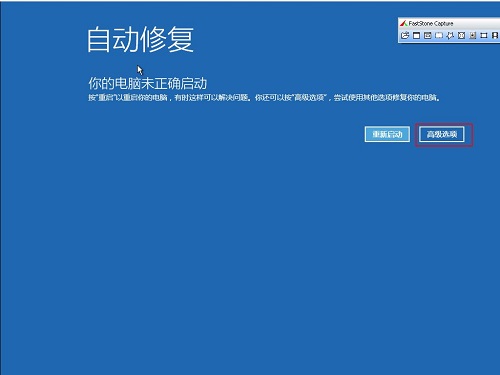

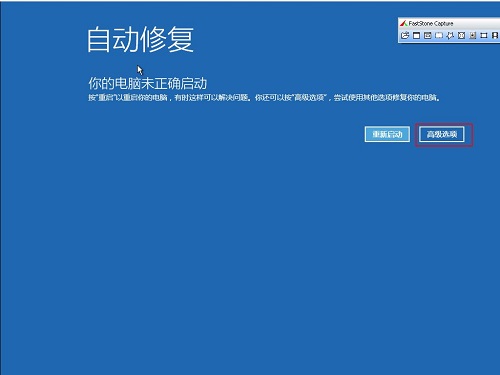

Artikeleinführung:Vermutlich verwenden viele Leute die Tencent Computer Manager-Software auf ihren Computern. Wissen Sie also, wie Tencent Computer Manager Systemschwachstellen behebt? Als nächstes stellt Ihnen der Editor die Methode von Tencent Computer Manager zur Behebung von Systemschwachstellen vor unten. Wenn ein Computer eine Systemschwachstelle aufweist, die ihn daran hindert, normal zu starten oder zu laufen, ist es eine kluge Entscheidung, die Verwendung von Sicherheitsschutzsoftware wie Tencent Computer Manager zur Reparatur in Betracht zu ziehen. Öffnen Sie den Tencent Computer Manager, klicken Sie nacheinander auf „Virenscan“ und „Schwachstellen beheben“. Zu diesem Zeitpunkt beginnt Tencent Computer Manager mit der Überprüfung des Systems auf Schwachstellen.

2024-03-04

Kommentar 0

1157

Leitfaden zur Behebung von Log4j-Schwachstellen: Stellen Sie sicher, dass Ihr System nicht für Log4j-Schwachstellen anfällig ist

Artikeleinführung:Tutorial zur Reparatur von Log4j-Schwachstellen: Schützen Sie Ihr System vor Log4j-Schwachstellen Zusammenfassung: In diesem Artikel werden die Risiken und Auswirkungen von Log4j-Schwachstellen sowie spezifische Schritte zur Behebung der Schwachstellen vorgestellt. Der Artikel konzentriert sich auf Reparaturmethoden für Java-Backend-Anwendungen und stellt spezifische Codebeispiele bereit. Einführung: Die Protokollierung ist eine wesentliche Funktion im Softwareentwicklungsprozess. Aufgrund seiner breiten Anwendung ist ApacheLog4j als eines der am weitesten verbreiteten Java-Logging-Frameworks in den Fokus von Hackerangriffen geraten. Kürzlich hat a

2024-02-19

Kommentar 0

1271

Müssen Systemschwachstellen behoben werden?

Artikeleinführung:Systemschwachstellen müssen rechtzeitig behoben werden, um die Systemsicherheit zu schützen, die Stabilität zu verbessern, Compliance-Anforderungen einzuhalten, Kosten zu sparen und die Software auf dem neuesten Stand zu halten. Zu den Methoden zur Behebung von Schwachstellen gehören: Überprüfung der Sicherheitsbulletins der Anbieter, Verwendung von Sicherheitsmanagementlösungen, Deaktivierung unnötiger Dienste, Verschlüsselung von Daten und Durchführung von Sicherheitsüberprüfungen.

2024-05-07

Kommentar 0

464

So beheben Sie Systemschwachstellen im Tencent Computer Manager. So beheben Sie Systemschwachstellen im Tencent Computer Manager

Artikeleinführung:Tencent Computer Manager ist eine Software, die Computer sehr gut schützen kann und Systemschwachstellen reparieren kann, aber sie wissen nicht, wie sie sie beheben können, wenn eine Schwachstelle auftritt Als nächstes wird der Herausgeber die Lösung mit Ihnen teilen, in der Hoffnung, der Mehrheit der Benutzer zu helfen. Die Vorgehensweise ist wie folgt: 1. Doppelklicken Sie, um die Software zu öffnen, und klicken Sie in der linken Menüleiste auf die Option zum Virenscannen. 2. Klicken Sie dann rechts auf Schwachstellen reparieren. 3. Warten Sie, bis der Schwachstellenscan abgeschlossen ist. 4. Klicken Sie abschließend oben auf die Schaltfläche „Ein-Klick-Reparatur“.

2024-08-30

Kommentar 0

808

Identifizierung und Behebung von Sicherheitslücken im Java-Framework

Artikeleinführung:Antwort: Identifizieren Sie Schwachstellen durch Codeüberprüfung, Sicherheitsscan-Tools und Audit-Protokolle und beheben Sie sie durch Aktualisieren von Patches, Validieren von Eingaben, Refactoring von Code und Sicherheitskonfigurationen. Identifizieren Sie Sicherheitslücken: Codeüberprüfung, Sicherheitsscan-Tools, Audit-Protokolle. Beheben Sie Sicherheitslücken: Patch-Updates, Eingabevalidierung, Code-Refactoring, Sicherheitskonfiguration

2024-06-01

Kommentar 0

1136

Verhindern und Beheben von logischen Schwachstellen in PHP-Websites

Artikeleinführung:Vorbeugung und Behebung von Logikschwachstellen in PHP-Websites Im heutigen Internetzeitalter ist die Sicherheit von Websites sowohl für Benutzer als auch für Website-Entwickler von großer Bedeutung. Obwohl es auf Websites verschiedene Arten von Schwachstellen gibt, werden logische Schwachstellen oft am häufigsten übersehen. In diesem Artikel untersuchen wir häufige logische Schwachstellen in PHP-Websites und stellen einige Methoden zur Verhinderung und Behebung dieser Schwachstellen bereit. Logikschwachstellen beziehen sich auf Sicherheitsprobleme, die durch falsche Logik oder unsachgemäßes Design im Programm verursacht werden. Zu den häufigsten Schwachstellen in der Logik von PHP-Websites zählen unberechtigte Zugriffe

2023-08-07

Kommentar 0

1153

Beheben Sie log4j-Schwachstellen in Ihren Anwendungen: eine Schritt-für-Schritt-Anleitung, die Ihnen hilft, diese schnell zu beheben

Artikeleinführung:Tutorial zur Behebung von Log4j-Schwachstellen: Beheben Sie schnell Log4j-Schwachstellen in Ihrer Anwendung. Es sind spezifische Codebeispiele erforderlich. [Einführung] Im Bereich der Netzwerksicherheit sind Log4j-Schwachstellen ein ernstes Sicherheitsproblem, das in letzter Zeit viel Aufmerksamkeit erregt hat. Diese Sicherheitslücke betrifft viele Java-Anwendungen, die die Protokollierungsbibliothek log4j verwenden, wodurch Hacker die Ausführung von Remotecode über in böser Absicht erstellte Protokollnachrichten ermöglichen. Um Entwicklern dabei zu helfen, Log4j-Schwachstellen in ihren eigenen Anwendungen schnell zu beheben, enthält dieser Artikel detaillierte Reparaturschritte und spezifische Codebeispiele. [

2024-02-19

Kommentar 0

427

Tutorials zur Behebung gängiger Linux-Schwachstellen!

Artikeleinführung:Die Behebung häufiger Schwachstellen in Linux-Systemen ist ein wichtiger Schritt zur Gewährleistung der Systemsicherheit. Hier ist ein allgemeines Tutorial zum Beheben häufiger Schwachstellen: Systempatches aktualisieren: Das Aktualisieren Ihres Betriebssystems mit Patches ist ein entscheidender Schritt, um die Ausnutzung von Schwachstellen zu verhindern. Verwenden Sie einen Paketmanager (z. B. yum, apt-get), um nach verfügbaren Systemaktualisierungen zu suchen und diese zu installieren. Installieren Sie die neuesten Softwareversionen: Aktualisieren Sie die auf Ihrem System installierte Software auf die neuesten Versionen, da neue Versionen häufig bekannte Schwachstellen beheben. Stellen Sie sicher, dass Sie die neuesten Pakete mit Ihrem Paketmanager installieren. Unnötige Dienste und Ports deaktivieren: Überprüfen Sie die auf dem System ausgeführten Dienste und offenen Ports, deaktivieren Sie unnötige Dienste und schließen Sie nicht verwendete Ports. Dies verringert die Gefährdung des Systems durch potenzielle Angriffe. Firewall konfigurieren: Richten Sie eine Firewall ein und konfigurieren Sie sie, um den Netzwerkverkehr einzuschränken

2024-03-07

Kommentar 0

640

Sicherheitslücke beim Hochladen von PHP-Dateien und ihre Korrekturen

Artikeleinführung:Schwachstelle beim Hochladen von PHP-Dateien und ihre Reparaturmaßnahmen Mit der Entwicklung des Internets hat die Funktion zum Hochladen von Dateien bei der Website-Entwicklung immer mehr an Bedeutung gewonnen. Allerdings gehört auch die Funktion zum Hochladen von PHP-Dateien zu den häufigsten Sicherheitslücken. Hacker können diese Sicherheitslücke ausnutzen, um schädliche Dateien hochzuladen und dann die Website anzugreifen. In diesem Artikel werden die Prinzipien und Angriffsmethoden von PHP-Datei-Upload-Schwachstellen vorgestellt und einige Reparaturmaßnahmen bereitgestellt. 1. Prinzip der Sicherheitslücke PHP-Sicherheitslücken beim Hochladen von Dateien basieren normalerweise auf den folgenden zwei Prinzipien: Die Überprüfung des Dateityps ist unvollständig: Das $_FILES-Array in PHP wird verwendet

2023-08-07

Kommentar 0

2483

Behebt Sicherheitslücken bei PHP-Remoteausführung und Befehlseinschleusung

Artikeleinführung:Titel: Behebung von Sicherheitslücken bei PHP-Remoteausführung und Befehlseinschleusung. Einführung: In der Webentwicklung ist PHP eine weit verbreitete Back-End-Programmiersprache. Aufgrund der Eigenschaften von PHP und des fehlerhaften Schreibens von Code kann es jedoch leicht zu Sicherheitslücken kommen, z. B. Schwachstellen bei der Remoteausführung und bei der Befehlsinjektion. In diesem Artikel wird erläutert, wie diese beiden Sicherheitslücken funktionieren, und es werden Codebeispiele für deren Behebung bereitgestellt. 1. Prinzip der Remote-Ausführungsschwachstelle Eine Remote-Ausführungsschwachstelle bedeutet, dass der Angreifer den Server dazu veranlasst, unerwartete Vorgänge auszuführen, indem er bösartigen Code sendet. Wenn Entwickler unsichere Funktionen verwenden

2023-08-14

Kommentar 0

1393

Was ist das Tutorial zur Reparatur von log4j-Schwachstellen?

Artikeleinführung:Schritte zur Behebung der log4j-Sicherheitslücke: 1. Bestätigen Sie den Umfang der Sicherheitslücke. 3. Deaktivieren Sie die JNDI-Suche vorübergehend. 5. Ersetzen Sie die Sicherheitsdatenerfassung und -überwachung. Detaillierte Einführung: 1. Um den Umfang der Schwachstelle zu bestätigen, müssen Sie zunächst den Umfang der Schwachstelle bestimmen. Sie können feststellen, ob sie von der Schwachstelle betroffen ist, indem Sie die in der Anwendung verwendete Log4j-Version überprüfen und ob externe Abhängigkeiten eingeführt werden. Zu den häufig betroffenen Versionen gehören Log4j 2.0 bis 2.15.0-rc1 und so weiter.

2024-01-23

Kommentar 0

1214

Diskussion über die Notwendigkeit und Einzelheiten der Behebung von Schwachstellen im Win7-System im Jahr 2020

Artikeleinführung:Das Win7-System wurde im Jahr 2020 leider abgeschafft, aber viele Freunde verwenden immer noch das Win7-System. Müssen die Lücken, die zu diesem Zeitpunkt auftreten, also noch behoben werden? Im Folgenden finden Sie eine detaillierte Einführung, die Sie sich ansehen können. Ist es notwendig, die Schwachstelle in win72020 zu beheben? Antwort: Es ist notwendig, sie zu beheben. Obwohl Microsoft die Aktualisierung von Win7 eingestellt hat, müssen die Lücken noch behoben werden und können manuell behoben werden. Manuelle Reparaturmethode für Win7-Schwachstellen: 1. Klicken Sie auf „Arbeitsplatz“ und wählen Sie „Systemsteuerung“. 2. Wählen Sie dann „WindowsUpdate“. 3. Wählen Sie „Updates erkennen“ und klicken Sie auf „OK“, um die Einstellungen abzuschließen.

2024-01-06

Kommentar 0

998

So scannen und reparieren Sie Sicherheitslücken in Java-Entwicklungsprojekten

Artikeleinführung:So scannen und beheben Sie Sicherheitslücken in Java-Entwicklungsprojekten Mit der rasanten Entwicklung des Internets ist die Java-Entwicklung für viele Unternehmen und Einzelpersonen zur ersten Wahl geworden. Und die damit verbundenen Sicherheitsprobleme werden immer wichtiger. Die potenziellen Risiken, die Sicherheitslücken für Projekte mit sich bringen, können nicht ignoriert werden. Daher ist es von entscheidender Bedeutung, Sicherheitslücken in Java-Entwicklungsprojekten zu scannen und zu beheben. In diesem Artikel werden einige Methoden und Tools vorgestellt, die Entwicklern dabei helfen, Sicherheitslücken effektiv zu scannen und zu reparieren. Verstehen Sie häufige Sicherheitslücken, bevor Sie Sicherheitslücken scannen und beheben.

2023-11-03

Kommentar 0

983