Insgesamt10000 bezogener Inhalt gefunden

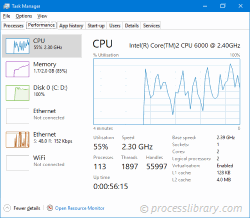

dirmngr.exe - Was ist dirmngr.exe?

Artikeleinführung:Was macht dirmngr.exe auf meinem Computer?

dirmngr.exe gehört zu GNU Privacy Guard, einer kryptografischen Software-Suite.

Nicht-systemische Prozesse wie dirmngr.exe stammen von Software, die Sie auf Ihrem System installiert haben. Da die meisten Anwendungen Daten o.ä. speichern

2024-10-30

Kommentar 0

499

So handhaben Sie die Cookie-Einwilligung in jeder Next.js-App

Artikeleinführung:In der heutigen Webentwicklungsumgebung ist der Umgang mit der Cookie-Einwilligung von entscheidender Bedeutung für die Einhaltung von Datenschutzbestimmungen wie der Allgemeinen Datenschutzverordnung (DSGVO) und dem California Consumer Privacy Act (CCPA). Cookies werden häufig zur Verfolgung von Benutzeraktivitäten verwendet

2024-10-20

Kommentar 0

1016

Ranking der zehn besten Kryptowährungs-Handels-Apps im Währungskreis im Jahr 2025

Artikeleinführung:Ranking der zehn besten Kryptowährungs-Handels-Apps im Währungskreis im Jahr 2025:

Coinbase: Einsteigerfreundlich, hohes Volumen, unterstützt mehrere Kryptowährungen.

Binance: Die weltweit größte Börse mit riesigem Handelsvolumen und einer großen Auswahl an Kryptowährungen.

Kraken: Eine seit langem etablierte Börse mit hoher Sicherheit und Compliance, die Privacy Coins und Stablecoins unterstützt.

Gemini: Eine führende Börse in den Vereinigten Staaten, die sich auf Regulierung und Sicherheit konzentriert und Versicherungsverwahrungsdienste anbietet.

KuCoin: Schnell wachsend, niedrige Transaktionsgebühren, unterstützt über 200 Kryptowährungen.

2025-01-16

Kommentar 0

711

Wie Bitcoin Anonymität erreicht

Artikeleinführung:Die Anonymität von Bitcoin ist keine vollständige Anonymität, aber es gibt ein gewisses Maß an Privatsphäre. Konkret: Bitcoin-Adressen sind anonym und enthalten keine persönlichen Informationen. Bitcoin-Transaktionen werden in einer öffentlichen Blockchain aufgezeichnet, was für mehr Transparenz sorgt. IP-Adressen können offengelegt und mit Transaktionen und Identitäten verknüpft werden. Münzmischdienste können die Anonymität verbessern, die Möglichkeit der Nachverfolgung jedoch nicht vollständig ausschließen. Privacy Coins bieten eine größere Anonymität als Bitcoin, aber die Anonymität ist nicht perfekt.

2024-12-05

Kommentar 0

1088

Was bedeutet Anonymität bei Bitcoin? Können Bitcoin-Transaktionen anonym überprüft werden?

Artikeleinführung:Bitcoin verfügt über einen Anonymitätsmechanismus, der auf Dezentralisierung, Pseudoanonymität und Verschlüsselung basiert und die Privatsphäre der Benutzer schützen, die Sicherheit verbessern sowie finanzielle Freiheit und Transaktionsfreiheit gewährleisten kann. Die Anonymität von Bitcoin-Transaktionen wird jedoch auch durch Transaktionstransparenz (Blockchain-Aufzeichnung), KYC/AML-Vorschriften, Transaktionsaggregation, Schwachstellen und Angriffe sowie die behördliche Kontrolle von Privacy Coins eingeschränkt. Strafverfolgungsbehörden können Bitcoin-Transaktionen untersuchen und Personen durch Blockchain-Analyse, Datenkorrelation, Durchsetzungsmaßnahmen und internationale Zusammenarbeit identifizieren. Anonymisierungstechnologien können den Schutz der Privatsphäre weiter verbessern, können aber auch von Kriminellen genutzt werden.

2025-01-16

Kommentar 0

398

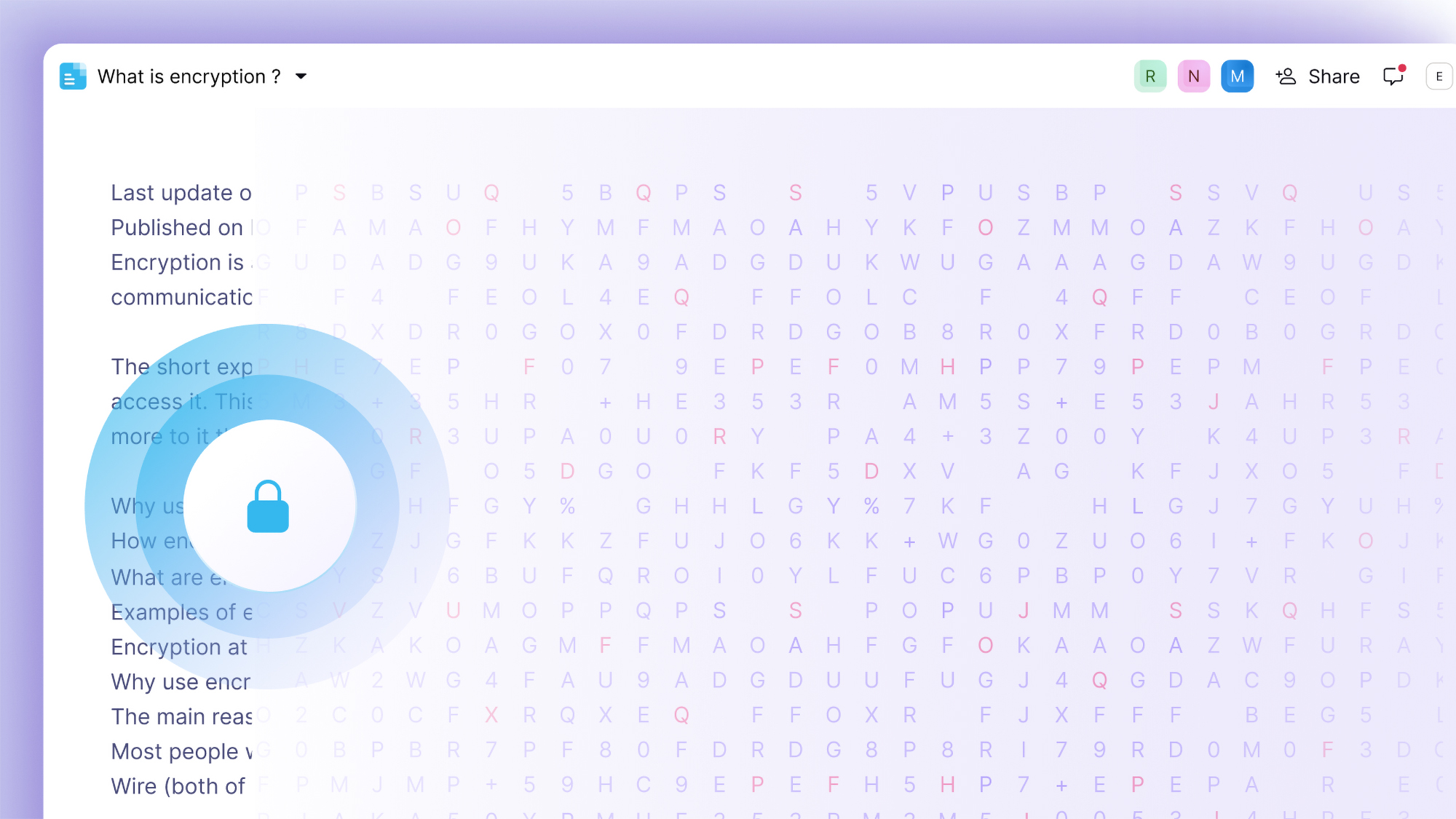

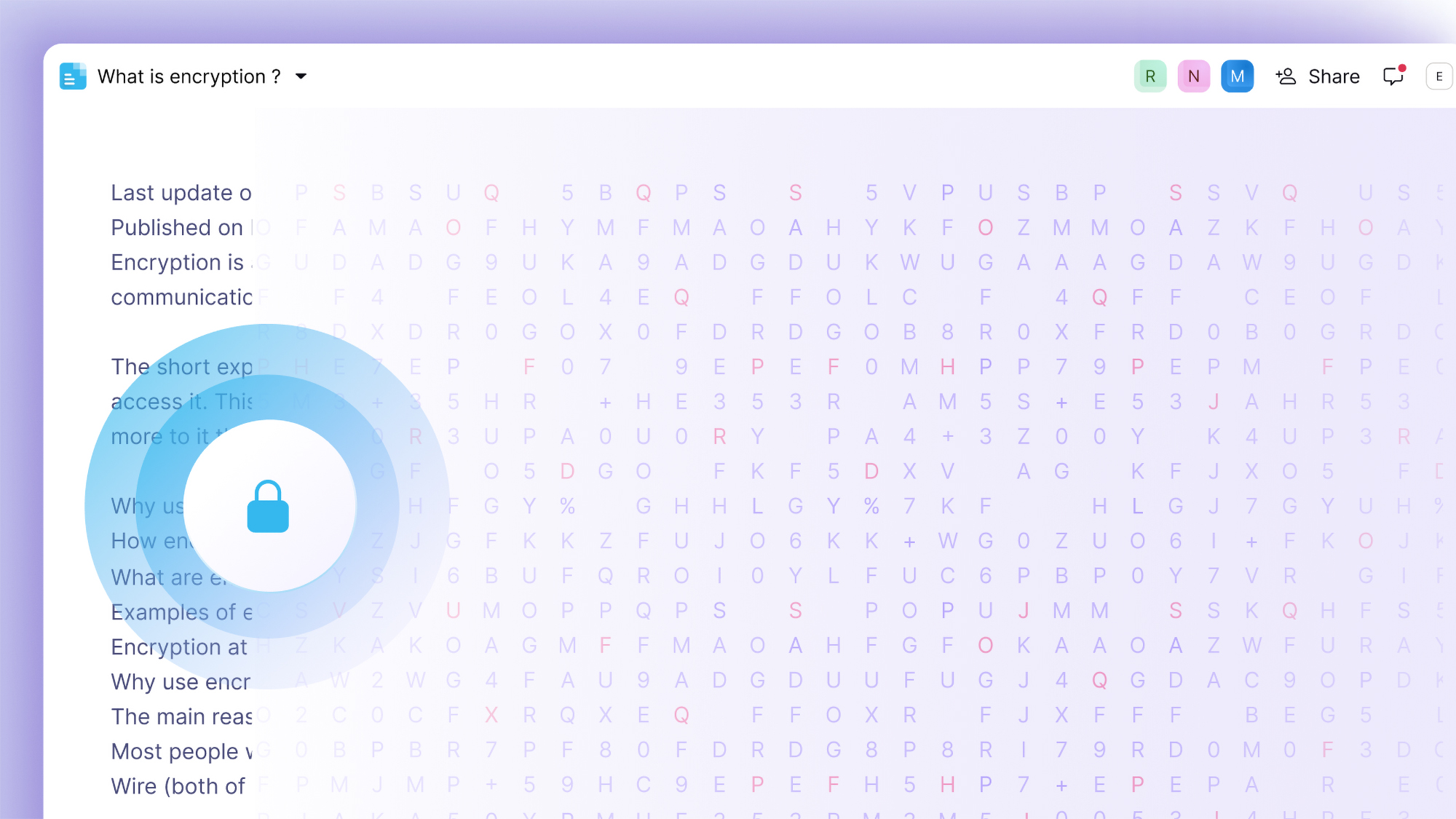

Proton -Dokumente gegen Google -Dokumente: Sollten Sie wechseln?

Artikeleinführung:Proton startet Proton Docs, einen Cloud -Dokument -Editor, der sich auf die Privatsphäre konzentriert

Das Swiss Privacy Protection Company Proton hat nach der Einrichtung von E -Mail-, VPN-, Cloud -Speicher- und Passwort -Manager -Diensten der Bearbeitung von Cloud -Dokumenten aufmerksam gemacht. Die neu gestarteten Proton -Dokumente können ausreichen, um Sie in Bezug auf Funktionalität und Privatsphäre zu versuchen.

Proton -Dokumente integriert in vorhandene Proton -Drive -Dienste, um den Benutzern verschlüsseltes Cloud -Speicher von Fotos, Videos und anderen Dateitypen zu bieten. Es verfügt über integrierte Freigaboptionen und ist über einen Webbrowser oder eine dedizierte mobile App zugänglich.

Vorteile von Proton -Dokumenten

Im Vergleich zu Google Docs tun Proton DO

2025-02-26

Kommentar 0

168

Wie kann ich C-Code (DLL) aus C# aufrufen?

Artikeleinführung:Aufrufen von C-Code aus C#In einem typischen Szenario kann die Verbindung mit externen Bibliotheken und Code, der in verschiedenen Programmiersprachen geschrieben ist, eine Herausforderung darstellen.

2025-01-14

Kommentar 0

928

Entwicklung einer einfachen RESTful-API mit Gin, Ginvalidator und Validatorgo

Artikeleinführung:Dieses Tutorial führt Sie durch die Erstellung einer grundlegenden RESTful-API mit Go, dem Gin-Framework und den Open-Source-Bibliotheken Ginvalidator und Validatorgo. Diese Bibliotheken vereinfachen die Eingabevalidierung und machen Ihre API robuster. Wir erstellen eine API zur Verwaltung des Produktinventars. Die API unterstützt Sie

2025-01-14

Kommentar 0

727

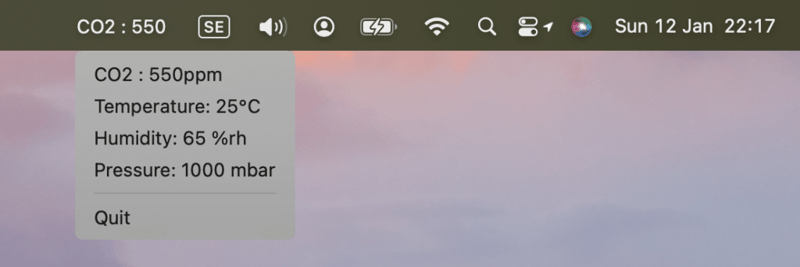

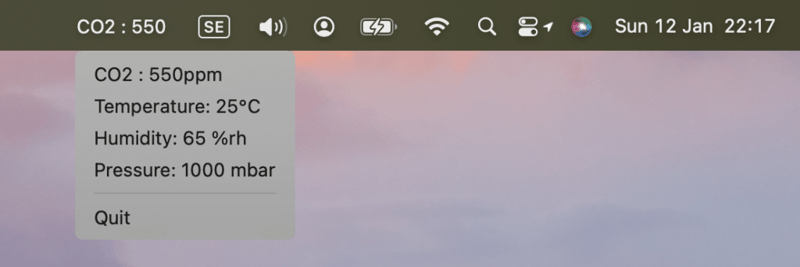

Erstellen einer BLE-Echtzeit-MacOS-Menüleisten-App

Artikeleinführung:Dieses Tutorial demonstriert den Aufbau einer Echtzeit-MacOS-Menüanwendung mithilfe eines BleuIOUSBBLE-Dongles zur Anzeige von Umgebungsdaten. BleuIO vereinfacht die BLE-Entwicklung (Bluetooth Low Energy) und eignet sich daher ideal für die Erstellung innovativer Projekte. MacOS-Menüleisten-Apps bieten eine diskrete Möglichkeit zur Überwachung

2025-01-14

Kommentar 0

728