Insgesamt10000 bezogener Inhalt gefunden

Haben Sie versucht, einen eigenen Mailserver aufzubauen?

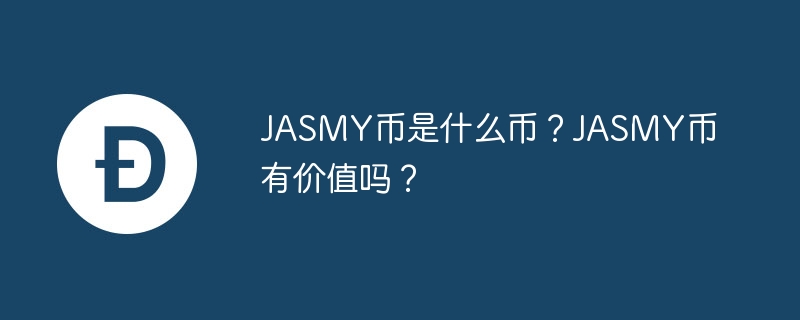

Artikeleinführung:Ein Einführungs-Mailserver ist ein Gerät, mit dem das Senden und Empfangen von E-Mails verwaltet wird. Es ist sicherer und effizienter als kostenlose E-Mail im Internet und war daher schon immer ein unverzichtbares Gerät für Unternehmen. In diesem Artikel erfahren Sie, wie Sie unter dem Centos-System selbst einen E-Mail-Server einrichten. Vorbereitungsarbeiten: Hardware-Server IP·Öffentliches Netzwerk feste IP·Öffentliches Netzwerk dynamische IP, Sie müssen den Domänennamen in Peanut Shell oder Jinwanwei registrieren oder den Domänennamen in das unabhängige Installationspaket von CentOS7.X für das U-Mail-Mail-System verschieben. Bitte gehen Sie zu http:/ Laden Sie die neueste Version des Installationspakets von der Website /www.comingchina.com/downloads/ herunter: Installieren Sie wget und entpacken Sie die Pakete, wie unten gezeigt: yum–yinstallwgetunz

2024-01-09

Kommentar 0

755

So verwenden Sie PHPCMS

Artikeleinführung:PHPCMS ist ein Open-Source-CMS zum Erstellen und Verwalten von Websites. Die Verwendungsmethode ist wie folgt: Installation: Von der offiziellen Website herunterladen, auf den Server hochladen, eine Datenbank erstellen und SQL-Skripte importieren, dem Installationsassistenten folgen, um die Installation abzuschließen; Inhalte erstellen: Melden Sie sich im Verwaltungsbereich an, wählen Sie den Inhaltstyp aus, geben Sie den Titel und den Inhalt ein, veröffentlichen Sie Benutzer: Benutzernamen, Passwörter und Berechtigungen festlegen, Erscheinungsbild anpassen: Vorlagen erstellen, in HTML geschrieben und installiert; Module: Module auswählen, gemäß den Anweisungen installieren; Wartung der Website: Systeme und Module aktualisieren, Daten sichern, Leistung überwachen und Probleme beheben.

2024-04-20

Kommentar 0

845

Welche Unternehmen hat PHP?

Artikeleinführung:Zu den Unternehmen von php Uncle Bird gehören: 1. Yahoo!, dessen Hauptaufgabe die Website-Entwicklung und Wartung der PHP-Technologie ist; 2. Etsy, eine Online-Marktplattform für Kunsthandwerk und unabhängige Designs; 3. SURE SWIFT CAPITAL, ein Unternehmen, das sich auf die Bereitstellung von Startups konzentriert; Risikokapitalgesellschaft, die Unternehmen finanziell unterstützt; 4. Tideways, ein Unternehmen, das PHP-Leistungsüberwachungs- und -analysedienste anbietet; 5. WePay, ein Online-Zahlungsverarbeitungsunternehmen, das sichere Zahlungslösungen für Privatpersonen und Händler bereitstellt;

2023-07-27

Kommentar 0

1525

So gehen Sie nach dem WordPress-Design online

Artikeleinführung:Leitfaden zum Starten der Website: 1. Stellen Sie die Website bereit: Wählen Sie Hosting-Dienste aus, laden Sie Dateien hoch und erstellen Sie Datenbanken. 2. Konfigurieren Sie Domänennamen: Kaufen Sie Hosting-Server und verweisen Sie auf sie, aktualisieren Sie Domänennamen-Einstellungen und DNS-Einträge. 3. Installieren Sie SSL-Zertifikate: Schützen Sie die Website-Sicherheit 4. Optimierungsleistung: Caching verwenden, Bilder optimieren und Komprimierung aktivieren; 5. Marketing und Werbung: Social-Media-Konten erstellen, an Suchmaschinen senden und E-Mail-Marketing durchführen; sorgen für Sicherheit und Engagement.

2024-04-16

Kommentar 0

845

HowNet antwortet auf die Strafentscheidung der Cyberspace Administration of China: Aufrichtig akzeptieren und entschlossen befolgen

Artikeleinführung:Laut Nachrichten dieser Website vom 6. September gab CNKI eine Erklärung heraus, in der es hieß, dass die Cyberspace Administration of China heute ihre Entscheidung bekannt gegeben habe, Verwaltungsstrafen im Zusammenhang mit der Überprüfung der Netzwerksicherheit gegen CNKI zu verhängen. Diesbezüglich akzeptiert das Unternehmen dies aufrichtig und befolgt sie entschieden. Seit die Cyberspace Administration of China am 23. Juni 2022 eine Netzwerksicherheitsüberprüfung von CNKI eingeleitet hat, hat CNKI uneingeschränkt kooperiert, den gleichen Schwerpunkt auf Sicherheit und Entwicklung gelegt, umfassende Korrekturarbeiten durchgeführt und verschiedene Aspekte wie Netzwerksicherheit und Daten weiter gestärkt Sicherheit und Schutz personenbezogener Daten. Wir danken den zuständigen Behörden für ihre Kontrolle und Anleitung und der Öffentlichkeit für ihre Kritik und Aufsicht. Auch in Zukunft wird CNKI die Management- und Kontrollsysteme für den Schutz personenbezogener Daten, die Datensicherheit und die Netzwerksicherheit weiter konsolidieren und an der Entwicklungsstrategie festhalten, „der wissenschaftlichen und technologischen Innovation zu dienen, die akademische Kommunikation zu fördern und soziale Verantwortung zu übernehmen“.

2023-09-15

Kommentar 0

1276

Was sind die Hauptfunktionen von Nagios?

Artikeleinführung:Nagios-Funktionen: Netzwerküberwachung: Erkennt die Verfügbarkeit von Servern, Geräten und Anwendungen. Systemüberwachung: Überwachen Sie die CPU-/Speicherauslastung, den Speicherplatz und die Netzwerkleistung. Anwendungsüberwachung: Erkennen Sie externe Anwendungs- und Dienstfehler. Protokollüberwachung: Analysieren Sie Protokolle auf Fehler und Sicherheitsereignisse. Vorfallmanagement: Aggregieren Sie Warnungen, klassifizieren Sie Vorfälle nach Schweregrad und führen Sie Reaktionsmaßnahmen durch. Fehlerbehebung und Diagnose: Bietet detaillierte Daten zur Fehlerbehebung. Erweiterbarkeit und Anpassung: Die modulare Architektur ermöglicht das Hinzufügen von Plugins und Add-ons und unterstützt benutzerdefinierte Skripte.

2024-04-18

Kommentar 0

1035

China Unicom Jimu UAV-Überwachungsplattform veröffentlicht: Intelligentes 5G-Terminal, digital geteilter Luftraum und vollständige Erfassung/Überwachung von Zielen

Artikeleinführung:Diese Website berichtete am 23. Juli, dass China Unicom die Drohnenüberwachungsplattform Jimu veröffentlicht habe. Die Plattform ist darauf ausgelegt, Drohnen umfassend zu verwalten und einen geschlossenen Managementprozess in geringer Höhe zu erreichen. Berichten zufolge kann die UAV-Überwachungsplattform Jimu von China Unicom UAVs umfassend verwalten und Einzelpersonen, Unternehmen, Flugkontrollabteilungen und Strafverfolgungsbehörden Dienste vor dem Flug, Überwachung während des Flugs, Wiedergabe nach dem Flug und Beweismittelerfassung anbieten. Das Plattformsystem ist wie folgt: Das mit dem 5G-Netzwerk verbundene Smart-Terminal verfügt über eine integrierte Betreiber-SIM-Karte, die die gesamte Verbindung online halten und die Probleme der Benutzeridentifikation, der Echtzeitkommunikation in geringer Höhe und der Protokollanpassung lösen kann. Intelligente Netzwerke in geringer Höhe können je nach Art des Luftraumsicherheitsmanagements Netzwerkgeräte nach Bedarf einsetzen. Das Szenario sieht wie folgt aus: Errichten Sie Basisstationen mit Kommunikationsfunktionen in der flugfreundlichen Zone, um der Politik des Landes „Fliegen, wann immer Sie wollen“ gerecht zu werden.

2024-07-24

Kommentar 0

504

So verwenden Sie Empire-CMS

Artikeleinführung:Empire CMS Installations- und Konfigurationshandbuch: Laden Sie das Installationspaket herunter, laden Sie es auf den Server hoch und schließen Sie die Installation ab, indem Sie auf den Domänennamen zugreifen. Konfigurieren Sie grundlegende Informationen: Website-Name, Schlüsselwörter, Felder, Datenmodell und Spalten. Verwaltungsinhalte: Artikel veröffentlichen, Bilder hochladen, Dateien herunterladen. Nutzen Sie die Vorteile der Erweiterung: Steuern Sie das Erscheinungsbild der Website, verwalten Sie Benutzer, moderieren Sie Kommentare und veröffentlichen Sie Anzeigen. Stärken Sie den Sicherheitsschutz: Legen Sie Berechtigungen fest, verhindern Sie Injektionsangriffe und sichern Sie Daten regelmäßig. Weitere Überlegungen: Stellen Sie sicher, dass die Serverumgebung den Anforderungen entspricht, aktualisieren Sie Empire CMS regelmäßig und passen Sie es nach Bedarf an.

2024-04-17

Kommentar 0

928

Chinas erster explosionsgeschützter Schwerlasthandhabungsroboter vom Brückentyp „Pangu No. 1' lief in Xi'an vom Band und ist mit 3D-Laser + Differential-Beidou und anderen Technologien ausgestattet

Artikeleinführung:Laut Nachrichten dieser Website lief am 22. Oktober laut einer öffentlichen Darstellung in Xi'an der erste explosionsgeschützte Schwerlast-Handhabungsroboter vom Brückentyp „Pangu Nr. 1“ in China in Xi'an vom Band Der aufstrebende Industriepark des Bezirks Baqiao wurde von Xi'an Chenghe Industrial Automation Equipment Co., Ltd. entwickelt. Unabhängige Forschung, Entwicklung und Produktion. Bildquelle Xi'an veröffentlichte einen öffentlichen Bericht (derselbe unten). Auf dieser Seite ist festgestellt worden, dass „Pangu No. 1“ 9,5 Meter lang, 2,5 Meter breit und 90 Zentimeter hoch ist. Der Roboter verfügt über ein einzigartiges Brückenstrukturdesign und kann problemlos Gegenstände mit einem Gewicht von bis zu 55 Tonnen transportieren. Er ist mit der in meinem Land unabhängig entwickelten 3D-Laser-, Differential-Beidou- und Trägheitsnavigationstechnologie sowie einem intelligenten Steuerungssystem ausgestattet und kann die Pfadplanung und Hindernisvermeidung selbstständig durchführen und Verkehrssteuerungsaufgaben und kann eine Fernüberwachung von Robotern realisieren. Es ist erwähnenswert, dass das automatische Transportfahrzeug AGV (Au

2023-10-22

Kommentar 0

1057

Thrustmaster-Bedienfeld funktioniert nicht oder wird nicht richtig angezeigt [Behoben]

Artikeleinführung:Thrustmaster ist ein Unternehmen, das sich auf die Herstellung von Gaming-Rädern und anderem Gaming-Zubehör spezialisiert hat. Seine Lenkradprodukte erfreuen sich in der Gaming-Community großer Beliebtheit. Thrustmaster-Radeinstellungen können über das Thrustmaster-Bedienfeld installiert und angepasst werden. Wenn Sie Probleme damit haben, dass das Bedienfeld nicht funktioniert oder nicht angezeigt wird, kann dies Ihr Spielerlebnis beeinträchtigen. Daher müssen Sie in diesem Fall überprüfen, ob die Verbindung normal ist und sicherstellen, dass der Softwaretreiber korrekt installiert und auf die neueste Version aktualisiert ist. Darüber hinaus können Sie auch versuchen, das Gerät neu zu starten oder das Gerät erneut anzuschließen, um mögliche Fehler zu beheben. Wenn Sie auf Probleme stoßen, können Sie die offizielle Website von Thrustmaster besuchen oder sich für weitere Hilfe an den Kundendienst wenden. So greifen Sie auf Thrustma zu

2024-02-19

Kommentar 0

874

Während die chinesischen Hersteller auf dem Vormarsch sind, wird das japanische Unternehmen Omron weltweit 2.000 Mitarbeiter entlassen

Artikeleinführung:Laut Nachrichten dieser Website vom 27. Februar kündigte der japanische Automatisierungsgerätehersteller Omron Corp. an, dass er aufgrund des Geschäftsrückgangs auf dem chinesischen Markt weltweit etwa 2.000 Mitarbeiter entlassen werde. Laut der Untersuchung dieser Website ist Omron hauptsächlich im Steuergerätegeschäft tätig. Es wird davon ausgegangen, dass die letzten größeren Entlassungen im Unternehmen im Jahr 2002 stattfanden, als etwa 1.500 Mitarbeiter das Unternehmen verließen. Das japanische Unternehmen Omron plant, vom 10. April bis Ende Mai Anträge auf freiwillige Pensionierung von etwa 1.000 Mitarbeitern anzunehmen, was 10 % aller Mitarbeiter entspricht. Berechtigt sind vor allem reguläre Mitarbeiter, die am 20. Juli dieses Jahres über 40 Jahre alt sind und mindestens drei Dienstjahre vorweisen können. Omron-Präsidentin Junta Tsujinaga bei einer Online-Pressekonferenz

2024-02-28

Kommentar 0

1252

Artikeleinführung:Empfehlung für 4g-Auto-Videorecorder 1. Ruidun International (Hong Kong) Co., Ltd. Der Auto-SD-Karten-Videorecorder der 3G-Serie verfügt neben der Vierkanal-Überwachungsaufzeichnungsfunktion auch über eine leistungsstarke Netzwerkübertragungsfunktion, die eine GPS-Positionierung realisieren kann. 3G-Netzwerkübertragung usw. Es handelt sich um ein Gerät mit leistungsstarken Funktionen, hoher Modulintegration und starker Skalierbarkeit. 2. Als weltweit führender Anbieter von M2M-Produkten und Gesamtlösungen für das Internet der Dinge ist Hongdian für seine Technologie- und Anwendungsinnovationen im Bereich der mobilen Kommunikationsübertragung bekannt und verleiht dem chinesischen Sicherheitsmarkt mit seiner einzigartigen Perspektive neue Dynamik und Vorteile, die innovative Veränderungen bewirken. Die Produkte zeichnen sich durch starke Leistung und zuverlässige Qualität aus. 3. Der HDIDVR-Videorecorder ist von der Marke Felic. Shenzhen Feilike Industrial Co., Ltd. wurde 2008 gegründet. Es ist ein Forschungs- und Entwicklungsunternehmen

2024-03-18

Kommentar 0

463

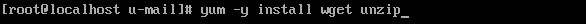

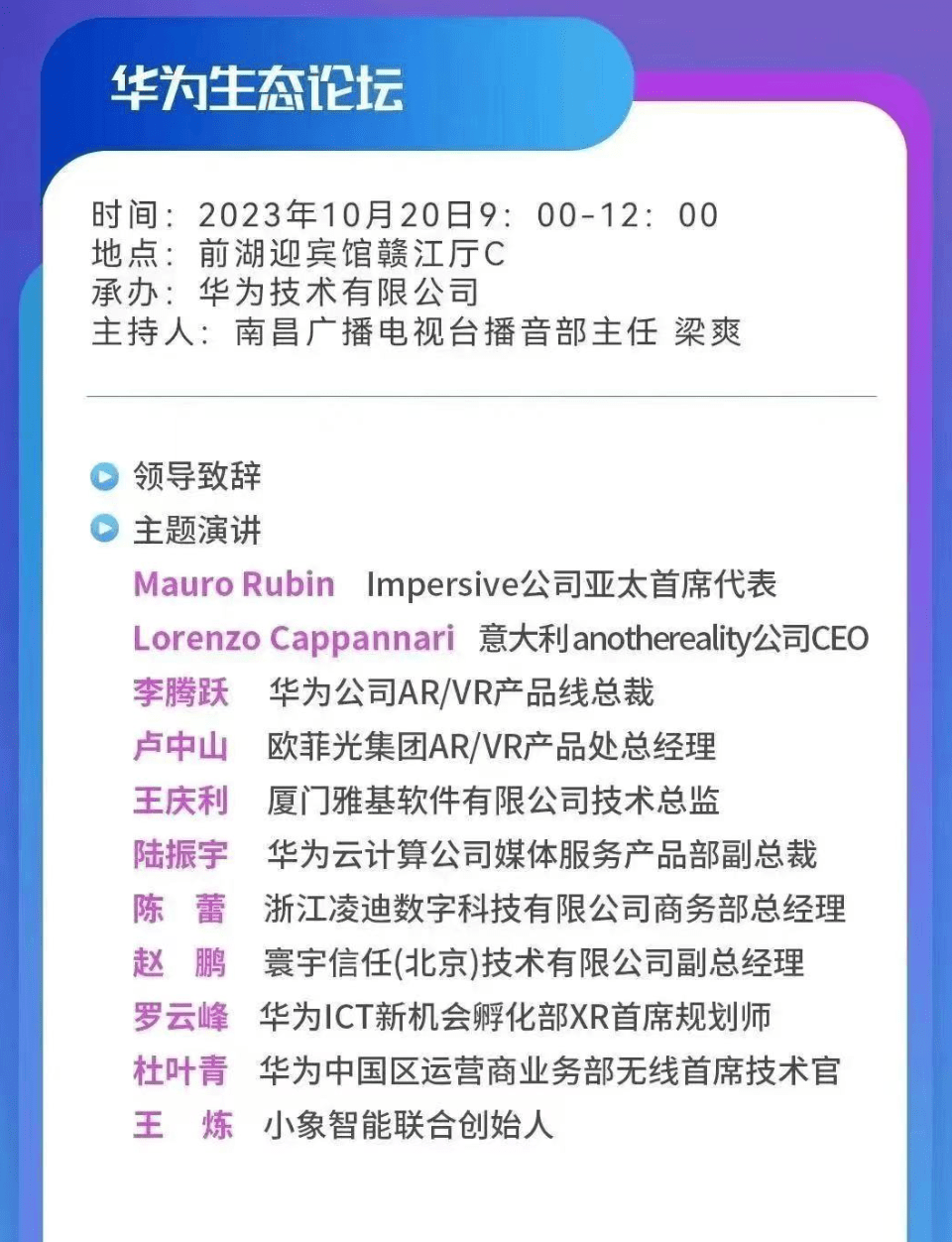

Gerüchten zufolge stellt Huawei die Hongmeng VR-Lösung vor

Artikeleinführung:Am 19. Oktober fand in Nanchang die World VR Industry Conference statt. Es wird gemunkelt, dass Huawei auf der Konferenz ein separates Umweltforum abhalten wird, an dem Guo Ping, Vorsitzender des Huawei-Aufsichtsrats, und eine Reihe von Partnern teilnehmen werden, um die Hongmeng VR-Lösung von Huawei vorzustellen. Relevante Einführungen zeigen, dass Huawei HarmonyOS ein Betriebssystem ist, das von Huawei auf der Huawei Developer Conference (HDC.2019) am 9. August 2019 offiziell veröffentlicht wurde. Das Huawei Hongmeng-System ist ein neues verteiltes Betriebssystem für alle Szenarien. Es unterstützt den Betrieb verschiedener Endgeräte wie Mobiltelefone, Tablets, Smart Wearables und Smart Screens und bietet eine Serviceplattform aus einer Hand für die Anwendungsentwicklung und Geräteentwicklung. Auf Huaweis Herbst-Vollszenario-Konferenz zur Einführung neuer Produkte im Jahr 2023 sagte Huawei: Hongmeng

2023-10-19

Kommentar 0

1288

Das Verkehrsministerium fördert den groß angelegten Betrieb des ländlichen Straßenpersonenverkehrs und verlangt, dass Fahrpreise, Kilometerzähler und andere Informationen gut sichtbar in den Waggons angebracht werden

Artikeleinführung:Laut Nachrichten dieser Website vom 1. Juli hat das Verkehrsministerium am 28. Juni den „Rural Road Passenger Transport Operation Service Guide (Trial)“ (im Folgenden als „Leitfaden“ bezeichnet) mit insgesamt sieben Kapiteln und 35 herausgegeben Artikel, einschließlich allgemeiner Grundsätze, Betriebsgrundlagen, Transportorganisation, Betriebsdienstleistungen, Transportsicherheit, Überwachung und Management sowie Satzungen, ** werden ab dem 1. September 2024 umgesetzt. Die „Richtlinien“ verlangen von allen Gemeinden, sicherzustellen, dass qualifizierte eingemeindete Dörfer den Landstraßenpersonenverkehr eröffnen und stabil betreiben, um universelle Dienstleistungen für die Fortbewegung der Landbewohner bereitzustellen. **Ermutigen Sie den ländlichen Straßenpersonenverkehr zur Umsetzung groß angelegter, gemeinschaftlicher und intensiver Betriebe. Ermutigen Sie die Betreiber des ländlichen Straßenpersonenverkehrs, die Personen-, Fracht- und Postintegration, die Transport- und Tourismusintegration sowie andere Dienstleistungen unter der Prämisse der Gewährleistung der Passagiernachfrage und der Reisesicherheit durchzuführen, um die nachhaltige Entwicklungsfähigkeit des ländlichen Straßenpersonenverkehrs zu verbessern. Der Leitfaden weist darauf hin, dass ländliche Gebiete

2024-07-02

Kommentar 0

667

Wofür kann HTML5 verwendet werden?

Artikeleinführung:HTML5 führt neue Funktionen ein, die das Web-Erlebnis revolutionieren: Responsive Design: Passt die Website automatisch an die Bildschirmgrößen verschiedener Geräte an. Multimedia-Unterstützung: Direktes Einbetten von Video, Audio, Bewegungsgrafiken und fotorealistischen 3D-Szenen. Offline-Browsing: Ermöglicht die Ausführung von Webanwendungen, wenn keine Netzwerkverbindung besteht. Formularverbesserung: Bietet neue Formularsteuertypen und Formularvalidierung, um die Datengültigkeit sicherzustellen. Geolokalisierung: Ermöglicht den Zugriff auf die geografischen Standortdaten der Benutzer, um standortbasierte Dienste zu implementieren. Sicherheitsverbesserungen: Schützen Sie Webanwendungen vor Angriffen mit Verschlüsselung, CSRF-Schutz und CSP.

2024-04-05

Kommentar 0

783

Was für eine Währung ist die JASMY-Münze? Ist JASMY Coin wertvoll?

Artikeleinführung:JASMY Coin: Die Wertwährung im Zeitalter des Internets der Dinge. JASMY Coin ist eine von JASMY Co., Ltd. ausgegebene Plattformwährung mit einem Gesamtwert von 50 Milliarden. JASMY Co., Ltd. ist ein japanisches Blockchain-Unternehmen, das sich auf den Aufbau eines sicheren und vertrauenswürdigen IoT-Ökosystems konzentriert. Hauptverwendungszwecke von JASMY-Coins: Datensicherheit und Datenschutz: Mit JASMY-Coins können Datensicherheits- und Datenschutzdienste auf der JASMY-Plattform bezahlt werden, z. B. Datenverschlüsselung, Datendesensibilisierung und Datenzugriffskontrolle. Datenhandel: JASMY-Coins können für den Datenhandel auf der JASMY-Plattform verwendet werden, wobei verschiedene Arten von Daten gekauft und verkauft werden, z. B. von IoT-Geräten generierte Daten, persönliche Daten und Unternehmensdaten. Anreizmechanismus: JASMY-Coins werden zur Belohnung von Teilnehmern auf der JASMY-Plattform verwendet

2024-03-04

Kommentar 0

504

Yu Chengdong von Huawei fordert die FAW Group auf, sich dem neuen Unternehmen anzuschließen, und sendet Einladungen an die „vier Kreise'

Artikeleinführung:Auf der heutigen Pressekonferenz zum vollständigen Szenario von Zhijie S7 und Huawei sagte Yu Chengdong, CEO von Huawei Terminal BG, dass sich die beiden „Welt“-Produkte BAIC und JAC bereits im Entwicklungsprozess befinden. Huawei hat Einladungen an Cyrus, Chery, JAC und BAIC gesendet , und hoffe, dass die China FAW Group beitreten wird. Betroffen von dieser Nachricht stieg der Automobilsektor zum Handelsschluss, wobei sowohl FAW Jiefang als auch FAW Fuwei ihr Tageslimit erreichten. Zum Zeitpunkt der Veröffentlichung dieses Artikels liegt BAIC Blue Valley nahe am Tageslimit, und Jianghuai Automobile, Thalys usw. sind ebenfalls diesem Beispiel gefolgt und haben ein „Investment Cooperation Memorandum“ unterzeichnet. am 25.11. Nach Verhandlungen zwischen den beiden Parteien plant Huawei die Gründung eines Unternehmens, das sich mit Forschung und Entwicklung, Design, Produktion, Vertrieb und Service von intelligenten Automobilsystemen und Komponentenlösungen beschäftigt (im Folgenden auf dieser Website als „Zielunternehmen“ bezeichnet).

2023-11-28

Kommentar 0

771

Google ändert stillschweigend die Beschreibung des Inkognito-Modus des Chrome-Browsers, nachdem es wegen Datenschutzbedenken verklagt wurde

Artikeleinführung:Laut Nachrichten vom 16. Januar wurde Google zuvor beschuldigt, Surfaktivitäten illegal zu verfolgen, selbst nachdem Nutzer den Inkognito-Modus von Chrome aktiviert hatten. Vor einigen Wochen entschied sich Google für eine außergerichtliche Einigung. Jetzt hat das Unternehmen stillschweigend die Browserbeschreibung dieser Funktion zum privaten Surfen aktualisiert, die in der neuesten Version von Chrome Canary (122.0.6251.0) enthalten ist. Der aktualisierte Text lautet: Sie können jetzt den privaten Browsermodus aktivieren, sodass andere Benutzer, die dieses Gerät teilen, Ihre Aktivitäten nicht sehen können. Es hat jedoch keinen Einfluss darauf, wie Daten von Websites und Diensten wie Google erfasst werden. Ihre Downloads, Lesezeichen und Leselisten werden weiterhin auf Ihrem Gerät gespeichert. Bitte beachten Sie die Details. Im Gegensatz dazu öffnet sich die aktuelle stabile Version von Chrome neu

2024-02-19

Kommentar 0

610

Was ist iCloud? Wie kann das Problem gelöst werden, dass der iCloud-Speicherplatz voll ist?

Artikeleinführung:iCloud ist ein von Apple sorgfältig entwickelter Cloud-Dienst. Apple hat auch ein spezielles iCloud-Synchronisierungstool für Windows-Systeme entwickelt. Mit der offiziellen iCloud können Benutzer umfangreiche Inhalte wie persönliche Fotos, Videos, Dokumente, Musik und Anwendungen sicher speichern. Noch praktischer ist, dass diese Informationen automatisch mit allen Apple-Geräten wie Ihrem iPhone, iPod Touch, iPad und sogar Mac-Computern synchronisiert werden, sodass Sie jederzeit und überall den Komfort der Cloud genießen können. Wie kann das Problem gelöst werden, dass der iCloud-Speicherplatz voll ist? 1. Melden Sie sich auf der offiziellen iCloud-Website an: Öffnen Sie mit einem Browser die offizielle iCloud-Website und melden Sie sich mit Ihrer Apple-ID und Ihrem Passwort an. 2. Sicherheitstipps für den Umgang: Wenn Sie darauf stoßen

2024-09-02

Kommentar 0

342

ICLR 2024 |. Modellieren Sie kritische Schichten für föderierte Lern-Backdoor-Angriffe

Artikeleinführung:Beim föderierten Lernen werden mehrere Parteien zum Trainieren von Modellen eingesetzt, während der Datenschutz geschützt ist. Da der Server jedoch den von den Teilnehmern lokal durchgeführten Schulungsprozess nicht überwachen kann, können Teilnehmer das lokale Schulungsmodell manipulieren, was Sicherheitsrisiken für das gesamte föderierte Lernmodell mit sich bringt, beispielsweise durch Hintertürangriffe. Dieser Artikel konzentriert sich darauf, wie man einen Hintertürangriff auf föderiertes Lernen unter einem defensiv geschützten Trainingsrahmen startet. In diesem Artikel wird festgestellt, dass die Implementierung von Backdoor-Angriffen für einige Schichten neuronaler Netzwerke relevanter ist, und diese Schichten werden als Schlüsselschichten von Backdoor-Angriffen bezeichnet. Beim föderierten Lernen werden die am Training teilnehmenden Clients auf verschiedene Geräte verteilt. Sie trainieren jeweils ihre eigenen Modelle und laden dann die aktualisierten Modellparameter zur Aggregation auf den Server hoch. Da der an der Schulung teilnehmende Kunde nicht vertrauenswürdig ist, bestehen gewisse Risiken

2024-04-07

Kommentar 0

1075