Insgesamt10000 bezogener Inhalt gefunden

So schützen Sie CentOS-Server mit einem Intrusion Prevention System (IPS) vor Angriffen

Artikeleinführung:So schützen Sie CentOS-Server mit einem Intrusion Prevention System (IPS) vor Angriffen. Einführung: Im heutigen digitalen Zeitalter ist die Serversicherheit von entscheidender Bedeutung. Cyberangriffe und Einbrüche kommen immer häufiger vor, sodass die Notwendigkeit, Server davor zu schützen, immer dringlicher wird. Ein Intrusion Prevention System (IPS) ist eine wichtige Sicherheitsmaßnahme, die dabei helfen kann, bösartige Aktivitäten zu erkennen und zu blockieren und Server vor Angriffen zu schützen. In diesem Artikel erfahren Sie, wie Sie IPS auf CentOS-Servern konfigurieren und verwenden, um die Sicherheit des Servers zu verbessern.

2023-07-08

Kommentar 0

1584

Verhindern Sie das Eindringen von Malware: Schützen Sie Ihr System auf Linux-Servern

Artikeleinführung:Verhindern Sie das Eindringen von Malware: Schützen Sie Ihr System auf einem Linux-Server. Das Eindringen von Malware ist eine ernsthafte Bedrohung für jeden Server. Linux-Server weisen eine Reihe wesentlicher Unterschiede zu anderen Betriebssystemen auf, die sie sicherer und resistenter gegen das Eindringen von Malware machen. Das bedeutet jedoch nicht, dass wir den Schutz unserer Server vernachlässigen können. In diesem Artikel untersuchen wir einige Möglichkeiten, wie Sie Ihr System auf Linux-Servern vor Malware schützen können. Die Aktualisierung von Software und Systemen ist für die Sicherheit Ihres Systems von entscheidender Bedeutung. Sicherheitslücken sind bösartig

2023-09-10

Kommentar 0

1469

Erstellen von Software-Firewalls und Intrusion-Prevention-Systemen mit Python

Artikeleinführung:Mit der rasanten Entwicklung der Netzwerktechnologie sind die Probleme der Netzwerksicherheit immer gravierender geworden. Eindringlinge nutzen verschiedene Mittel und Schwachstellen, um Netzwerksysteme anzugreifen und einzudringen, was zu enormen Verlusten für Unternehmen und Einzelpersonen führt. Um dieser Herausforderung effektiv zu begegnen, ist der Aufbau von Software-Firewalls und Intrusion-Prevention-Systemen zu einer der wichtigsten Aufgaben im heutigen Bereich der Internetsicherheit geworden. Python ist eine leistungsstarke und einfach zu verwendende Programmiersprache, mit der solche Systeme erstellt werden können. Eine Software-Firewall ist ein Sicherheitsgerät, das den Netzwerkverkehr filtert und zur Überwachung und Steuerung der über das Netzwerk übertragenen Daten verwendet wird.

2023-06-29

Kommentar 0

1984

Verwendung von Redis und Dart zur Entwicklung von Cache-Penetrationsschutzfunktionen

Artikeleinführung:So verwenden Sie Redis und Dart zur Entwicklung von Cache-Penetrationsschutzfunktionen. In modernen Webanwendungen ist Caching eine gängige Technologie zur Leistungsoptimierung. Allerdings können Caching-Systeme anfällig für Cache-Penetrationsangriffe sein. Unter Cache-Penetration versteht man das Anfordern von Daten, die nicht im Cache vorhanden sind. Bei häufigen Anfragen führt dies dazu, dass eine große Anzahl ungültiger Anfragen direkt auf die Datenbank oder andere Back-End-Dienste zugreift, was sich negativ auf die Leistung des Systems auswirkt. Um das Problem der Cache-Penetration zu lösen, können wir mithilfe der Redis- und Dart-Sprache eine Schutzfunktion für die Cache-Penetration entwickeln.

2023-09-22

Kommentar 0

1083

Verwendung von Redis und TypeScript zur Entwicklung von Cache-Penetrationsschutzfunktionen

Artikeleinführung:So verwenden Sie Redis und TypeScript zum Entwickeln von Cache-Penetrationsschutzfunktionen: Wenn Benutzer Daten abfragen, die nicht vorhanden sind, greifen sie jedes Mal direkt auf die Datenbank zu, da sich keine entsprechenden Daten im Cache befinden, was zu übermäßigem Druck führt Datenbank. Um dieses Problem zu lösen, können wir Redis und TypeScript verwenden, um Schutzfunktionen für die Cache-Penetration zu entwickeln. 1. Redis installieren und konfigurieren Zuerst müssen wir Redis installieren und konfigurieren. Auf Ubuntu-Systemen können Sie den folgenden Befehl verwenden

2023-09-21

Kommentar 0

1246

Sicherheitskonfiguration für Linux-Server: Verbesserung der Systemverteidigungsfähigkeiten

Artikeleinführung:Sicherheitskonfiguration für Linux-Server: Verbesserung der Systemverteidigungsfähigkeiten Mit der rasanten Entwicklung des Internets sind Serversicherheitsprobleme immer wichtiger geworden. Um die Stabilität des Servers und die Sicherheit der Daten zu schützen, sollte der Serveradministrator die Sicherheitskonfiguration des Linux-Servers stärken. In diesem Artikel werden einige gängige Methoden zur Konfiguration der Linux-Serversicherheit vorgestellt und relevante Codebeispiele bereitgestellt, um Administratoren dabei zu helfen, die Verteidigungsfähigkeiten des Systems zu verbessern. Aktualisieren des Systems und der Softwarepakete Das Aktualisieren des Betriebssystems und der Softwarepakete des Servers ist ein wichtiger Schritt zur Gewährleistung der Serversicherheit.

2023-09-09

Kommentar 0

1144

MyBatis-Schutzstrategie: Stellen Sie sicher, dass das System SQL-Injection-Angriffen standhält

Artikeleinführung:MyBatis Protection Guide: Schützen Sie das System vor SQL-Injection-Bedrohungen. SQL-Injection ist eine häufige Angriffsmethode. Durch die Erstellung schädlicher SQL-Anweisungen in Anwendungen können Angreifer die Authentifizierung und Zugriffskontrolle umgehen und sogar Datenbankinhalte manipulieren. Um die Sicherheit des Systems zu gewährleisten, müssen Entwickler bei der Verwendung von MyBatis darauf achten, SQL-Injection-Angriffe zu verhindern. In diesem Artikel wird erläutert, wie Sie SQL-Injection-Angriffe in MyBatis vermeiden, und es werden spezifische Codebeispiele bereitgestellt. verwenden

2024-02-24

Kommentar 0

1035

Was ist Aegis unter Linux?

Artikeleinführung:Aegis unter Linux ist ein Sicherheitsschutzsystem, das Computersysteme schützt. Das Aegis-System ist ein Open-Source-Projekt, dessen Ziel es ist, Linux-Systeme durch Schutzschichten zu schützen. Es verfügt über eine Vielzahl von Sicherheitsfunktionen, darunter Intrusion-Detection-Systeme, Antivirensoftware, Netzwerk-Intrusion-Prevention-Systeme, hostbasierte Intrusion-Prevention-Systeme sowie Protokollanalyse und -verwaltung.

2023-07-18

Kommentar 0

2276

So schützen Sie CentOS-Server mit einem Intrusion Protection System (IPS) vor böswilligen Aktivitäten

Artikeleinführung:So verwenden Sie ein Intrusion Protection System (IPS), um CentOS-Server vor böswilligen Aktivitäten zu schützen. Einführung: Mit der Zunahme von Netzwerkangriffen und böswilligen Aktivitäten beginnen immer mehr Unternehmen und Einzelpersonen, der Netzwerksicherheit Aufmerksamkeit zu schenken. Als Vertreter der Server-Betriebssysteme wird CentOS häufig in Internetanwendungen eingesetzt. Um CentOS-Server vor böswilligen Aktivitäten zu schützen, ist die Verwendung eines Intrusion Protection Systems (IPS) eine wirksame Methode. In diesem Artikel wird erläutert, wie Sie IPS zum Schutz von CentOS-Servern konfigurieren und verwenden. 1. Verstehen Sie den Einbruchschutz

2023-07-05

Kommentar 0

864

So schützen Sie CentOS-Server mithilfe von Network Intrusion Detection Systems (NIDS)

Artikeleinführung:So schützen Sie CentOS-Server mithilfe von Network Intrusion Detection Systems (NIDS) Einführung: In modernen Netzwerkumgebungen ist die Serversicherheit von entscheidender Bedeutung. Angreifer nutzen verschiedene Mittel, um in unsere Server einzudringen und sensible Daten zu stehlen oder Systeme zu kompromittieren. Um die Serversicherheit zu gewährleisten, können wir ein Network Intrusion Detection System (NIDS) zur Echtzeitüberwachung und Erkennung potenzieller Angriffe einsetzen. In diesem Artikel wird erläutert, wie Sie NIDS auf einem CentOS-Server konfigurieren und verwenden, um den Server zu schützen. Schritt 1: SN installieren und konfigurieren

2023-07-05

Kommentar 0

1662

So konfigurieren Sie Ihr CentOS-System, um die Verbreitung und das Eindringen von Malware zu verhindern

Artikeleinführung:So konfigurieren Sie Ihr CentOS-System, um die Verbreitung und das Eindringen von Malware zu verhindern. Im heutigen digitalen Zeitalter ist Netzwerksicherheit wichtiger denn je. Insbesondere bei Serversystemen kann die Verbreitung und das Eindringen von Schadsoftware zu gravierenden Datenlecks und Betriebsstörungen führen. Um CentOS-Systeme vor Malware zu schützen, müssen wir einige notwendige Sicherheitsmaßnahmen ergreifen. In diesem Artikel werden einige Konfigurationstechniken vorgestellt und entsprechende Codebeispiele bereitgestellt. Halten Sie Ihr Betriebssystem und Ihre Anwendungen mit den neuesten Versionen auf dem neuesten Stand, um Schadsoftware zu verhindern

2023-07-08

Kommentar 0

1098

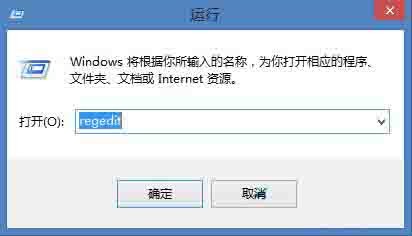

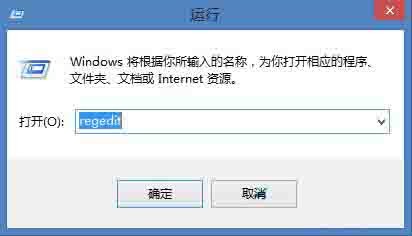

So verhindern Sie, dass USB-Festplattenviren in einem Win8-System in den Computer eindringen

Artikeleinführung:So verhindern Sie, dass U-Disk-Viren in den Computer eindringen: 1. Kehren Sie zunächst zur herkömmlichen Desktop-Position des Win8-Computers zurück. Drücken Sie dann gleichzeitig die Tastenkombination Win+r auf der Tastatur, um das laufende Fenster des Computers zu öffnen Geben Sie anschließend regedit in das geöffnete Fenster ein und klicken Sie auf die Eingabetaste, um das Registrierungseditor-Fenster des Win8-Computers zu öffnen. Wie in der Abbildung gezeigt: 2. Klicken Sie anschließend im linken Menü des geöffneten Registrierungseditorfensters auf HKEY_CURRENT_USER→Software→Microsoft→Windows→CurrentVersion→Explorer→MountPoints2, um es zu erweitern, klicken Sie mit der rechten Maustaste auf die Option MountPoints2 und wählen Sie dann Nach unten schieben

2024-04-24

Kommentar 0

392

So konfigurieren Sie Ihr CentOS-System zum Schutz vor Malware und Viren

Artikeleinführung:So konfigurieren Sie CentOS-Systeme, um das Eindringen von Malware und Viren zu verhindern. Einführung: Im heutigen digitalen Zeitalter sind Computer und das Internet zu einem unverzichtbaren Bestandteil des täglichen Lebens der Menschen geworden. Mit der Popularisierung des Internets und der kontinuierlichen Weiterentwicklung der Computertechnologie sind die Probleme der Netzwerksicherheit jedoch immer gravierender geworden. Das Eindringen von Schadsoftware und Viren stellt eine große Bedrohung für die Sicherheit unserer persönlichen Daten und die Stabilität unserer Computersysteme dar. Um unsere Computersysteme besser vor Malware und Viren zu schützen, erfahren Sie in diesem Artikel, wie Sie Cent konfigurieren

2023-07-05

Kommentar 0

1775

So konfigurieren Sie Ihr CentOS-System, um Social-Engineering-Angriffe zu verhindern

Artikeleinführung:So konfigurieren Sie ein CentOS-System, um das Eindringen von Social-Engineering-Angriffen zu verhindern. Im heutigen digitalen Zeitalter sind Social-Engineering-Angriffe eine häufige Einbruchsmethode, um Menschen dazu zu bringen, vertrauliche Informationen preiszugeben, um illegale Vorteile zu erzielen. Um die Privatsphäre und die Netzwerksicherheit zu schützen, müssen wir einige Konfigurationen auf dem CentOS-System vornehmen, um Social-Engineering-Angriffen zu widerstehen. In diesem Artikel werden einige effektive Konfigurationsmethoden sowie entsprechende Codebeispiele vorgestellt. Deaktivieren Sie die automatische Anmeldung beim Start des CentOS-Systems.

2023-07-05

Kommentar 0

1613

So schützen Sie CentOS-Server mit einem Intrusion Detection System (IDS) vor unbefugtem Zugriff

Artikeleinführung:So schützen Sie den CentOS-Server mithilfe des Intrusion Detection System (IDS) vor unbefugtem Zugriff. Einführung: Als Serveradministrator ist der Schutz des Servers vor unbefugtem Zugriff eine sehr wichtige Aufgabe. Das Intrusion Detection System (IDS) kann uns dabei helfen, dieses Ziel zu erreichen. In diesem Artikel erfahren Sie, wie Sie Snort, ein häufig verwendetes IDS-Tool, auf einem CentOS-Server installieren und konfigurieren, um den Server vor unbefugtem Zugriff zu schützen. 1. Ein

2023-07-05

Kommentar 0

1069