Technologie-Peripheriegeräte

Technologie-Peripheriegeräte

KI

KI

Das Neueste von der Universität Oxford! Mickey: 2D-Bildabgleich in 3D SOTA! (CVPR\'24)

Das Neueste von der Universität Oxford! Mickey: 2D-Bildabgleich in 3D SOTA! (CVPR\'24)

Das Neueste von der Universität Oxford! Mickey: 2D-Bildabgleich in 3D SOTA! (CVPR\'24)

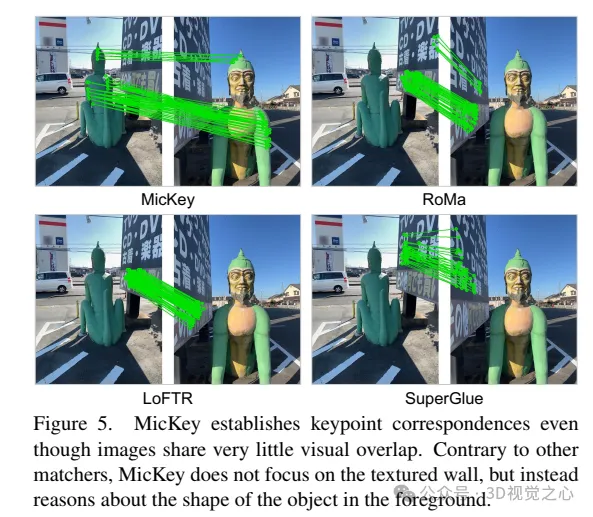

Im Vordergrund geschrieben

Projektlink: https://nianticlabs.github.io/mickey/

Anhand zweier Bilder kann die Kameraposition zwischen ihnen geschätzt werden, indem die Korrespondenz zwischen den Bildern hergestellt wird. Normalerweise handelt es sich bei diesen Entsprechungen um 2D-zu-2D-Entsprechungen, und unsere geschätzten Posen sind maßstabsunabhängig. Einige Anwendungen, wie z. B. Augmented Reality jederzeit und überall, erfordern eine Posenschätzung von Skalenmetriken und sind daher auf externe Tiefenschätzer angewiesen, um die Skalierung wiederherzustellen.

In diesem Artikel wird MicKey vorgestellt, ein Schlüsselpunkt-Matching-Prozess, der metrische Korrespondenzen im dreidimensionalen Kameraraum vorhersagen kann. Durch das Erlernen des 3D-Koordinatenabgleichs zwischen Bildern können wir ohne Tiefentest auf die metrische relative Pose schließen. Während des Trainings sind auch keine Tiefentests, Szenenrekonstruktionen oder Bildüberlappungsinformationen erforderlich. MicKey wird nur durch Bildpaare und ihre relativen Posen überwacht. MicKey erreicht Spitzenleistungen bei kartenfreien Relokalisierungs-Benchmarks und erfordert gleichzeitig weniger Überwachung als andere konkurrierende Methoden.

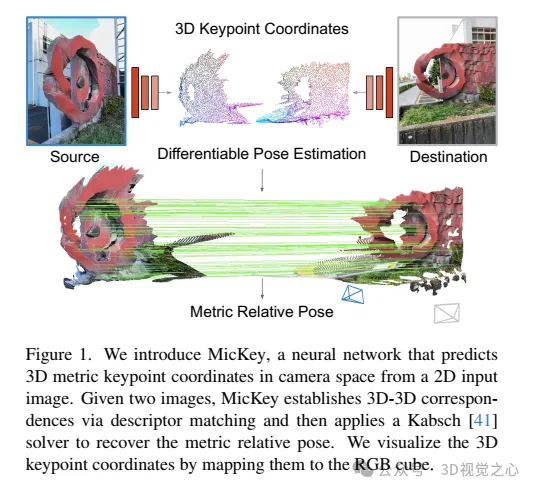

"Metric+Keypoints (MicKey) ist ein Feature-Erkennungsprozess, der zwei Probleme löst. Erstens regressiert MicKey die Schlüsselpunktpositionen im Kameraraum, was die Herstellung metrischer Korrespondenzen durch Deskriptorabgleich ermöglicht. Von Metriken In der Korrespondenz ist die Metrik relativ Die Pose kann wiederhergestellt werden, wie in Abbildung 1 dargestellt. Zweitens lernt MicKey durch die Verwendung der differenzierbaren Posenoptimierung für das End-to-End-Training nur Bildpaare und ihre wahren relativen Posen ohne Aufsicht während des Trainingsprozesses Tiefe der Schlüsselpunkte implizit und nur für die genau gefundenen Merkmalsbereiche. Unser Trainingsprozess ist robust gegenüber Bildpaaren mit unbekannter visueller Überlappung, sodass die durch SFM erhaltenen Informationen (z. B. Bildüberlappung) nicht erforderlich sind. Diese schwache Überwachung macht MicKey sehr zugänglich attraktiv, weil für das Training auf neuen Domänen außer der Pose keine zusätzlichen Informationen erforderlich sind.“ MicKey bietet eine zuverlässige skalenmetrische Posenschätzung selbst bei extremen Betrachtungswinkeländerungen, unterstützt durch Tiefenvorhersage, die speziell auf die Übereinstimmung spärlicher Merkmale ausgerichtet ist. Die durch diese Genauigkeit unterstützte Deformationsanpassung bei extremen Blickwinkeländerungen macht MicKey ideal für die Unterstützung der Tiefenschätzung, die für die Tiefenschätzungsanpassung erforderlich ist, die durch Tiefenvorhersage speziell für die Zuordnung spärlicher Merkmale unterstützt wird.

Die Hauptbeiträge sind wie folgt:

MicKey ist ein neuronales Netzwerk, das Schlüsselpunkte aus einem einzelnen Bild vorhersagen und beschreiben kann. Solche Deskriptoren können die Schätzung metrischer relativer Posen zwischen Bildern ermöglichen.

Diese Trainingsstrategie erfordert nur die Überwachung der relativen Pose, keine Tiefenmessung und keine Kenntnisse über die Überlappung von Bildpaaren.

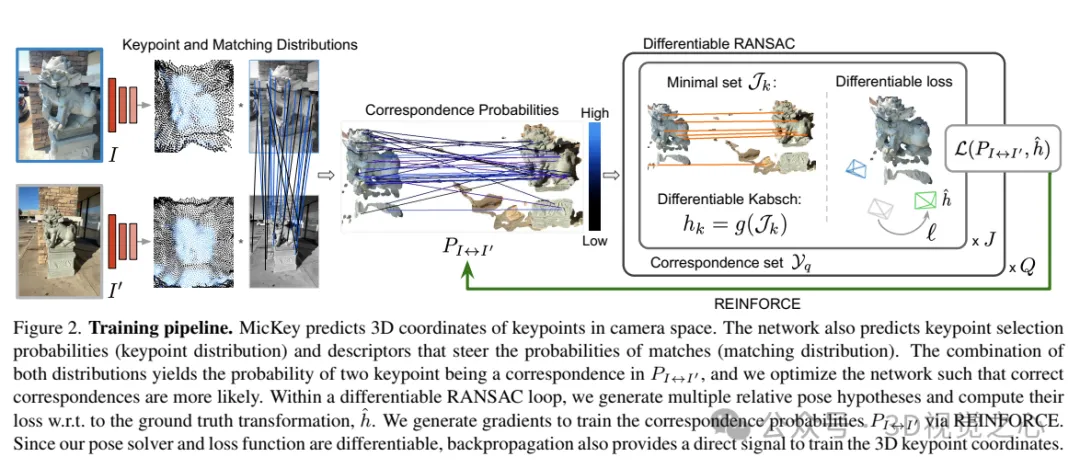

Einführung in MicKeyMicKey sagt die dreidimensionalen Koordinaten von Schlüsselpunkten im Kameraraum voraus. Das Netzwerk sagt auch Schlüsselpunktauswahlwahrscheinlichkeiten (Schlüsselpunktverteilung) und Deskriptoren voraus, die die Übereinstimmungswahrscheinlichkeit steuern (Übereinstimmungsverteilung). Durch die Kombination dieser beiden Verteilungen erhalten wir die Wahrscheinlichkeit, dass zwei Schlüsselpunkte zu entsprechenden Punkten werden, und optimieren das Netzwerk, um die Wahrscheinlichkeit zu erhöhen, dass entsprechende Punkte angezeigt werden. In einer differenzierbaren RANSAC-Schleife werden mehrere relative Posenhypothesen generiert und ihre Verluste relativ zur wahren Transformation berechnet. Generieren Sie durch REINFORCE Farbverläufe, um entsprechende Wahrscheinlichkeiten zu trainieren. Da unser Posenlöser und unsere Verlustfunktion differenzierbar sind, liefert die Backpropagation auch ein direktes Signal für das Training von 3D-Schlüsselpunktkoordinaten.

Berechnen Sie anhand zweier Bilder ihre metrischen relativen Posen sowie Schlüsselpunktwerte, Übereinstimmungswahrscheinlichkeiten und Posenkonfidenzen (in Form von Soft-Inlier-Zählungen). Unser Ziel ist es, alle Module zur relativen Posenschätzung durchgängig zu trainieren. Während des Trainingsprozesses gehen wir davon aus, dass es sich bei den Trainingsdaten um die tatsächliche Transformation und K/K' um den kamerainternen Parameter handelt. Das schematische Diagramm des gesamten Systems ist in Abbildung 2 dargestellt.

Um die Koordinaten, Konfidenz und Deskriptoren von 3D-Schlüsselpunkten zu lernen, muss das System vollständig differenzierbar sein. Da jedoch einige Elemente in der Pipeline nicht differenzierbar sind, wie z. B. Keypoint-Sampling oder Inlier-Zählung, wird die Pipeline zur relativen Posenschätzung als probabilistisch neu definiert. Das bedeutet, dass wir die Ausgabe des Netzwerks als Wahrscheinlichkeit einer potenziellen Übereinstimmung behandeln und das Netzwerk während des Trainings seine Ausgabe optimiert, um Wahrscheinlichkeiten zu generieren, sodass die Wahrscheinlichkeit größer ist, dass die richtige Übereinstimmung ausgewählt wird.

2) NetzwerkstrukturMicKey folgt einer Multi-Head-Netzwerkarchitektur mit einem gemeinsamen Encoder, der 3D-Metrikschlüsselpunkte sowie Deskriptoren aus dem Eingabebild ableitet, wie in Abbildung 3 dargestellt.

Encoder. Übernehmen Sie ein vorab trainiertes DINOv2-Modell als Feature-Extraktor und nutzen Sie seine Features direkt ohne weiteres Training oder Feinabstimmung. DINOv2 unterteilt das Eingabebild in Blöcke der Größe 14×14 und stellt für jeden Block einen Merkmalsvektor bereit. Die endgültige Feature-Map F hat eine Auflösung von (1024, w, h), wobei w = W/14 und h = H/14.

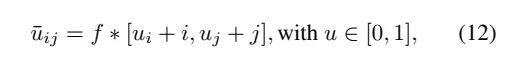

Der entscheidende Punkt ist Kopf. Hier werden vier parallele Köpfe definiert, die die Merkmalskarte F verarbeiten und die xy-Offset- (U), Tiefen- (Z), Konfidenz- (C) und Deskriptorkarten (D) berechnen, wobei jeder Eintrag der Karte der Eingabe A 14 entspricht ×14-Block im Bild. MicKey hat die seltene Eigenschaft, Schlüsselpunkte als relative Offsets von einem dünn besetzten regelmäßigen Gitter vorherzusagen. Die absoluten 2D-Koordinaten werden wie folgt ermittelt:

Experimenteller Vergleich

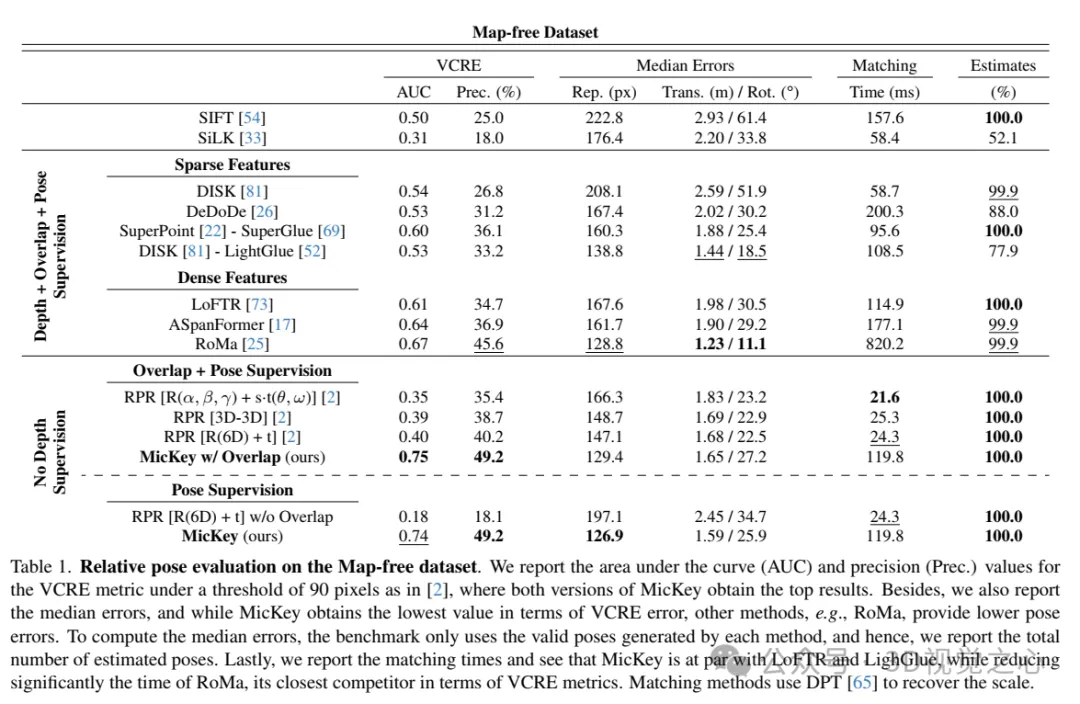

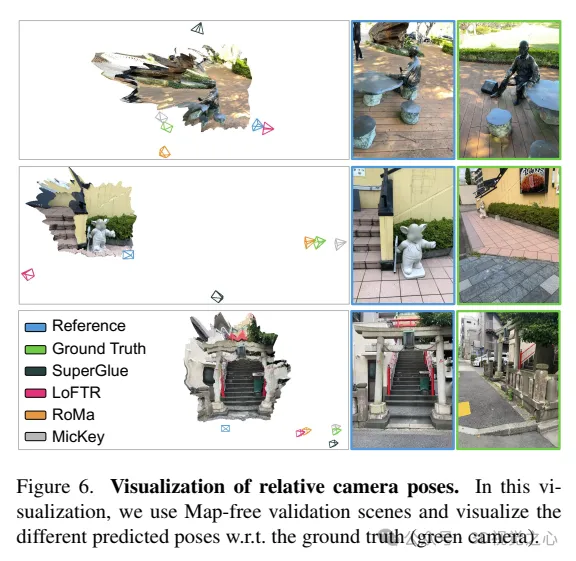

Relative Posenbewertung auf kartenfreien Datensätzen. Es werden Werte für die Fläche unter der Kurve (AUC) und die Präzision (Prec.) für die VCRE-Metrik bei einem 90-Pixel-Schwellenwert angegeben, wobei beide Versionen von MicKey die höchsten Ergebnisse erzielen. Darüber hinaus wird auch der mittlere Fehler gemeldet, und während MicKey den niedrigsten Wert in Bezug auf den VCRE-Fehler erhält, liefern andere Methoden, wie z. B. RoMa, geringere Posenfehler. Zur Berechnung des Medianfehlers verwendet die Basislinie nur gültige Posen, die von jeder Methode generiert wurden. Daher geben wir die geschätzte Gesamtzahl der Posen an. Abschließend werden die Matching-Zeiten gemeldet und festgestellt, dass MicKey mit LoFTR und LighGlue vergleichbar ist, während die Zeiten von RoMa, dem engsten Konkurrenten von MicKey in Bezug auf VCRE-Metriken, deutlich verkürzt werden. Die Matching-Methode verwendet DPT, um den Maßstab wiederherzustellen.

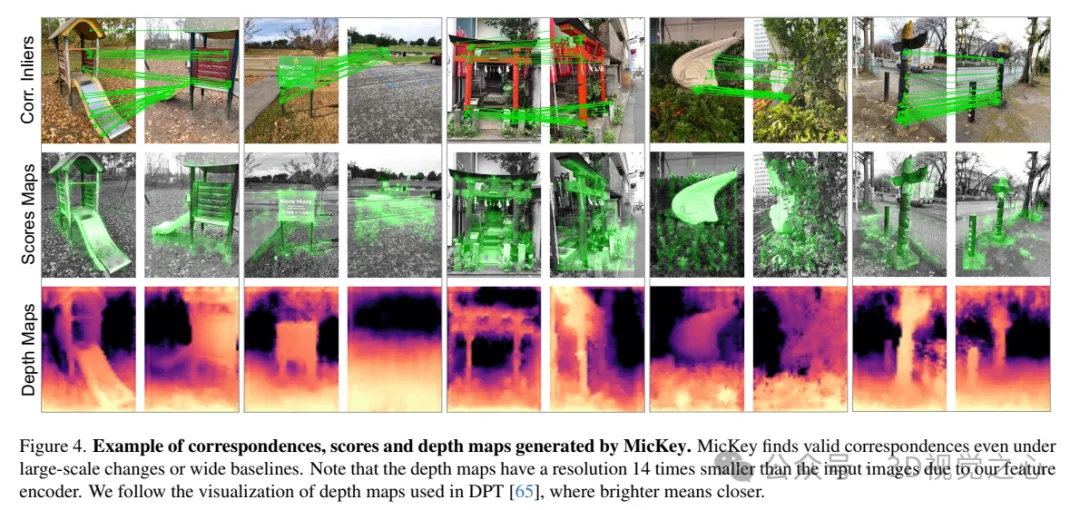

Beispiel für von MicKey generierte Korrespondenzpunkte, Punktestände und Tiefenkarten. MicKey findet effektive Korrespondenzpunkte auch bei großen Änderungen oder breiten Basislinien. Beachten Sie, dass aufgrund unseres Feature-Encoders die Auflösung der Tiefenkarte 14-mal kleiner ist als die des Eingabebildes. Wir folgen der in DPT verwendeten Tiefenkarten-Visualisierungsmethode, bei der hellere Farben geringere Entfernungen darstellen.

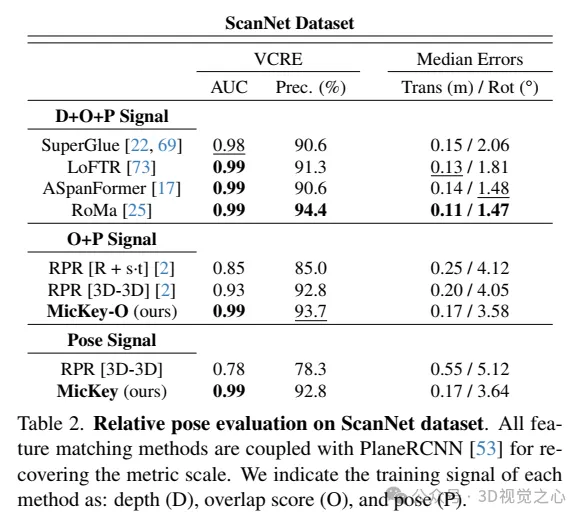

Relative Posenbewertung im ScanNet-Datensatz. Alle Feature-Matching-Methoden werden in Verbindung mit PlaneRCNN verwendet, um metrische Skalen wiederherzustellen. Wir geben die Trainingssignale für jede Methode an: Tiefe (D), Überlappungspunktzahl (O) und Pose (P).

Das obige ist der detaillierte Inhalt vonDas Neueste von der Universität Oxford! Mickey: 2D-Bildabgleich in 3D SOTA! (CVPR\'24). Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undress AI Tool

Ausziehbilder kostenlos

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

So setzen Sie Umgebungsvariablen in der PHP -Umgebung Beschreibung des Hinzufügens von PHP -Ausführungsumgebungsvariablen

Jul 25, 2025 pm 08:33 PM

So setzen Sie Umgebungsvariablen in der PHP -Umgebung Beschreibung des Hinzufügens von PHP -Ausführungsumgebungsvariablen

Jul 25, 2025 pm 08:33 PM

Es gibt drei Hauptmethoden, um Umgebungsvariablen in PHP festzulegen: 1. Globale Konfiguration über php.ini; 2. durch einen Webserver (z. B. SetEnv von Apache oder FastCGI_Param von Nginx); 3. Verwenden Sie die Funktion Putenv () in PHP -Skripten. Unter ihnen eignet sich Php.ini für globale und selten ändernde Konfigurationen. Die Webserverkonfiguration eignet sich für Szenarien, die isoliert werden müssen, und Putenv () ist für temporäre Variablen geeignet. Die Persistenz -Richtlinien umfassen Konfigurationsdateien (z. B. Php.ini oder Webserverkonfiguration), .env -Dateien werden mit der DOTENV -Bibliothek und dynamische Injektion von Variablen in CI/CD -Prozessen geladen. Sicherheitsmanagement sensible Informationen sollten hart codiert werden, und es wird empfohlen.

Abgeschlossener Python Blockbuster Online -Eingang Python Free Fertig -Website -Sammlung

Jul 23, 2025 pm 12:36 PM

Abgeschlossener Python Blockbuster Online -Eingang Python Free Fertig -Website -Sammlung

Jul 23, 2025 pm 12:36 PM

Dieser Artikel hat mehrere "Fertig" -Projekt-Websites von Python und "Blockbuster" -Portalen "Blockbuster" für Sie ausgewählt. Egal, ob Sie nach Entwicklungsinspiration suchen, den Quellcode auf Master-Ebene beobachten und lernen oder Ihre praktischen Fähigkeiten systematisch verbessern, diese Plattformen sind nicht zu übersehen und können Ihnen helfen, schnell zu einem Python-Meister zu werden.

So erstellen Sie eine PHP NGINX -Umgebung mit macOS, um die Kombination von NGINX- und PHP -Diensten zu konfigurieren

Jul 25, 2025 pm 08:24 PM

So erstellen Sie eine PHP NGINX -Umgebung mit macOS, um die Kombination von NGINX- und PHP -Diensten zu konfigurieren

Jul 25, 2025 pm 08:24 PM

Die Kernrolle von Homebrew bei der Konstruktion der Mac -Umgebung besteht darin, die Installation und Verwaltung der Software zu vereinfachen. 1. Homebrew verarbeitet automatisch Abhängigkeiten und verkapselt komplexe Kompilierungs- und Installationsprozesse in einfache Befehle. 2. Bietet ein einheitliches Softwarepaket -Ökosystem, um die Standardisierung des Software -Installationsorts und der Konfiguration zu gewährleisten. 3. Integriert Service -Management -Funktionen und kann Dienste leicht über Brewservices starten und stoppen. 4. Bequemes Software -Upgrade und -wartung und verbessert die Sicherheit und Funktionalität der Systeme.

Was ist nutzlose Münze? Überblick über nutzlose Währungsnutzung, herausragende Merkmale und zukünftiges Wachstumspotenzial

Jul 24, 2025 pm 11:54 PM

Was ist nutzlose Münze? Überblick über nutzlose Währungsnutzung, herausragende Merkmale und zukünftiges Wachstumspotenzial

Jul 24, 2025 pm 11:54 PM

Was sind die wichtigsten Punkte des Katalogs? UNSELESSCOIN: Übersicht und wichtige Funktionen von nutzloser Funktionen von nutzlosen nutzlosen Nutzlosen (nutzlos) zukünftige Preisaussichten: Was wirkt sich auf den Preis von nutzloser Coin im Jahr 2025 und darüber hinaus aus? Zukünftige Preisausblicke Kernfunktionen und Wichtigkeiten von nutzlosen (nutzlos) Wie nutzlos (nutzlos) funktioniert und wie er nützt, wie nutzlos die wesentlichen Vorteile für die Unternehmens -Partnerschaften von Nutzelesscoin wie sie zusammenarbeiten

KOSTENLOSER Eingang zur Website Fertiger Produktressourcen. Komplettes Vue -Ferd -Produkt wird dauerhaft online angezeigt

Jul 23, 2025 pm 12:39 PM

KOSTENLOSER Eingang zur Website Fertiger Produktressourcen. Komplettes Vue -Ferd -Produkt wird dauerhaft online angezeigt

Jul 23, 2025 pm 12:39 PM

In diesem Artikel wurde eine Reihe von Fertigproduktressourcen-Websites der Top-Ebene für VUE-Entwickler und -Lernende ausgewählt. Über diese Plattformen können Sie massive qualitativ hochwertige Vue-Projekte kostenlos online stöbern, lernen und sogar wiederverwenden, wodurch Ihre Entwicklungsfähigkeiten und Projektpraxisfunktionen schnell verbessert werden.

Wie mache ich PHP -Container -Unterstützung automatisch? Kontinuierlich integrierte CI -Konfigurationsmethode der PHP -Umgebung

Jul 25, 2025 pm 08:54 PM

Wie mache ich PHP -Container -Unterstützung automatisch? Kontinuierlich integrierte CI -Konfigurationsmethode der PHP -Umgebung

Jul 25, 2025 pm 08:54 PM

Um PHP -Container zur Unterstützung der automatischen Konstruktion zu ermöglichen, liegt der Kern in der Konfiguration des Continuous Integration (CI) -Prozesses. 1. Verwenden Sie Dockerfile, um die PHP -Umgebung zu definieren, einschließlich grundlegender Bild-, Erweiterungsinstallations-, Abhängigkeitsmanagement- und Berechtigungseinstellungen. 2. Konfigurieren Sie CI/CD-Tools wie GitLabci und definieren Sie die Erstell-, Test- und Bereitstellungsstadien über die Datei .gitlab-ci.yml, um automatische Konstruktion, Test und Bereitstellung zu erreichen. 3.. Integrieren Sie Testframeworks wie Phpunit, um sicherzustellen, dass die Tests automatisch nach Codeänderungen ausgeführt werden. 4. Verwenden Sie automatisierte Bereitstellungsstrategien wie Kubernetes, um die Bereitstellungskonfiguration durch die Datei bereitzustellen. 5. Dockerfile optimieren und mehrstufige Konstruktionen übernehmen

Solana Sommer: Entwicklerereignisse, Meme -Münzen und die nächste Welle

Jul 25, 2025 am 07:54 AM

Solana Sommer: Entwicklerereignisse, Meme -Münzen und die nächste Welle

Jul 25, 2025 am 07:54 AM

Solanas starke Erholung: Kann der Anstieg der Entwickler und der Meme -Münz -Karneval -Fahrt dauern? Eingehende Interpretation von Trends Solana feiert ein Comeback! Nach einer Zeit der Stille ist die öffentliche Kette verjüngt, der Münzpreis steigt weiter und die Entwicklungsgemeinschaft wird immer lebhafter. Aber wo ist die wahre treibende Kraft für diesen Abpraller? Ist es nur ein Blitz in der Pfanne? Lassen Sie uns in die aktuellen Kerntrends von Solana eingehen: Entwicklerökologie, Meme -Münz -Fanatismus und allgemeine ökologische Expansion. Nach dem Anstieg der Münzpreise: Real Development -Aktivitäten haben sich in letzter Zeit erholt. SOL -Preise sind zum ersten Mal seit Juni auf über 200 US -Dollar zurückgekehrt, was zu heftigen Diskussionen auf dem Markt geführt hat. Dies ist nicht unbegründet - laut Santimentdaten haben die Entwickler in den letzten zwei Monaten ein neues Hoch erreicht. Das

So verwenden Sie Kubernetes, um die PHP -Umgebung konsistente Produktion und lokale Behälterkonfigurationsstandards zu erhalten

Jul 25, 2025 pm 06:21 PM

So verwenden Sie Kubernetes, um die PHP -Umgebung konsistente Produktion und lokale Behälterkonfigurationsstandards zu erhalten

Jul 25, 2025 pm 06:21 PM

Um das Problem der Inkonsistenz zwischen PHP -Umgebung und Produktion zu lösen, besteht der Kern darin, die Container- und Orchestrierungsfunktionen von Kubernetes zu verwenden, um die Umweltkonsistenz zu erreichen. Die spezifischen Schritte sind wie folgt: 1. Erstellen Sie ein einheitliches Docker -Bild, einschließlich aller PHP -Versionen, Erweiterungen, Abhängigkeiten und Webserverkonfigurationen, um sicherzustellen, dass dasselbe Bild in der Entwicklung und Produktion verwendet wird. 2. Verwenden Sie Kubernetes 'configMap und geheim, um nicht sensitive und empfindliche Konfigurationen zu verwalten und eine flexible Umstellung verschiedener Umgebungskonfigurationen durch Volumenmontage oder Umgebungsvariableninjektion zu erreichen. 3. Gewährleistung der Konsistenz des Anwendungsverhaltens durch Unified Kubernetes -Deployment -Definitionsdateien (z. B. Bereitstellung und Dienst) und in die Versionskontrolle einbeziehen; 4.