Kompromissanalyse moderner verteilter Systemarchitekturen

Moderne Softwaresysteme, insbesondere solche, die verteilten Architekturen folgen, sind für ihre Komplexität und Variabilität bekannt. Diese Systeme bestehen aus vielen Elementen, von denen jedes potenzielle Kompromisse mit sich bringt, die sich auf Faktoren wie Kosten, Leistung, Skalierbarkeit und Zuverlässigkeit auswirken können. Das Verständnis dieser Kompromisse ist für IT-Architekten, Geschäftsanalysten, Datenarchitekten, Softwareentwickler und Dateningenieure, die sich in der Welt der Softwaremodernisierung und -transformation zurechtfinden, von entscheidender Bedeutung. Ziel dieses Artikels ist es, den Prozess und die Bedeutung der Durchführung von Kompromissanalysen in verteilten Architekturen zu beleuchten und Einblicke in die Methoden, Techniken, Werkzeuge und konkurrierenden Ansätze zu geben, die mit dieser komplexen, aber integralen Praxis verbunden sind.

Softwarearchitektur war schon immer ein Bereich, der Kompromisse und Entscheidungen erfordert. In diesem von Präzision und Innovation geprägten Bereich macht jede Entscheidung einen Unterschied. Das Erkennen der Bedeutung dieser Auswirkungen wird immer wichtiger, da wir uns in einer Zeit des schnellen technologischen Fortschritts befinden. In dieser Zeit ist jede Entscheidung eine Chance und eine Herausforderung.

Im dynamischen Bild der Technologielandschaft gibt es eine interessante Entwicklungsgeschichte: von den einzelnen Giganten der Vergangenheit zu den flexiblen verteilten Systemen von heute. Während wir an dieser Schnittstelle von beispielloser Flexibilität und wachsender Komplexität stehen, ist eines völlig klar geworden

– Entscheidungen sind wichtig. Und wie sieht es mit diesen Entscheidungen aus? Nun, es ist eine Mischung aus Kunst, Wissenschaft und ein wenig Wahrsagerei.

Verstehen Sie die moderne verteilte Systemlandschaft

- Evolutionärer Sprung: Vorbei sind die Zeiten, in denen sich ganze Anwendungen auf einem einzelnen Server oder Cluster befanden. Der Aufstieg von Microservices, Containerisierung (wie Docker), Cloud-Computing-Giganten wie AWS, Azure und GCP und sogar die Spitze des Edge Computing haben die Softwarearchitektur grundlegend neu definiert. Diese Innovationen machen Anwendungen kostenlos und verleihen ihnen eine beispiellose Skalierbarkeit und Ausfallsicherheit.

- Zweischneidiges Schwert: Obwohl verteilte Systeme viele Vorteile haben, bringen sie auch komplexe Herausforderungen mit sich. Die Autonomie von Microservices bringt beispielsweise auch potenzielle Synchronisations-, Latenz- und Kommunikationsbarrieren mit sich.

Der Bedarf an einer modernen Trade-Off-Analyse

- Historischer Hintergrund: Noch vor zehn oder zwanzig Jahren war monolithische Architektur der Standard. Es war eine einfachere Zeit und die Herausforderungen waren unkompliziert. Allerdings hat die digitale Revolution viele neue Architekturmuster eingeführt. Von Microservices bis hin zu serverlosem Computing bieten diese Muster beispiellose Flexibilität und Robustheit und definieren die Grenzen dessen, was Software leisten kann, neu.

- Komplexität und Chancen: Mit der Weiterentwicklung der Technologie wächst auch die damit verbundene Komplexität. Architekten müssen jetzt Cloud-native Ansätze, Container-Orchestrierungstools wie Kubernetes und die Komplexität der kontinuierlichen Integration und Bereitstellung berücksichtigen. Mit diesen Herausforderungen entstehen jedoch auch Chancen für Innovation und Optimierung, wodurch die Rolle des Architekten wichtiger denn je wird.

Der Bedarf an einer modernen Trade-off-Analyse

Identifizieren Sie Kompromisse in modernen Softwaresystemen

Das Navigieren im riesigen Reich der modernen Softwaremöglichkeiten ist wie das Überqueren eines Ozeans von Chancen und Fallstricken. Wie Spider-Mans Onkel Ben Parker weise sagte: „Mit großer Leistung geht große Verantwortung einher.“

Verteilte Systeme bieten Skalierbarkeit, Belastbarkeit und Flexibilität. Sie bringen jedoch auch Herausforderungen in Bezug auf Datenkonsistenz, Systemorchestrierung, Fehlertoleranz usw. mit sich. Entscheidungen in diesem Bereich haben weitreichende Konsequenzen.

1.Architekturstil:

- Microservices: Sie bieten Modularität, Skalierbarkeit und die Möglichkeit, Teile einer Anwendung unabhängig voneinander bereitzustellen. Sie bringen jedoch auch Herausforderungen im Zusammenhang mit der Diensterkennung, der Kommunikation zwischen Diensten und der Datenkonsistenz mit sich.

- Serverlos: Die serverlose Architektur verspricht Kosteneffizienz, indem sie die Last der Infrastrukturverwaltung beseitigt und Skalierbarkeit nach Bedarf bietet. Allerdings ist es aufgrund langer Startzeiten und möglicher Anbieterbindung möglicherweise nicht für Anwendungen mit besonderen Leistungsanforderungen geeignet.

- Ereignisgesteuerte Architektur: tendiert zur asynchronen Kommunikation zur Verbesserung der Skalierbarkeit, erfordert jedoch einen leistungsstarken Mechanismus zur Gewährleistung der Datenkonsistenz.

- Cloud-nativ: Die Cloud-native-Architektur wurde entwickelt, um die Vorteile des Cloud-Computing voll auszunutzen und legt Wert auf Skalierbarkeit, Belastbarkeit und Flexibilität. Typischerweise werden Containerisierung, Microservices und Continuous-Delivery-Praktiken verwendet.

Obwohl es schnell skalierbar und flexibel ist, kann es mit einigen Komplexitäten in Bezug auf Orchestrierung, Service-Mesh-Management und Multi-Cloud-Bereitstellung verbunden sein.

- Schichtenarchitektur (oder N-Tier-Architektur): Teilen Sie das System in verschiedene Schichten auf, z. B. Präsentations-, Geschäftslogik- und Datenzugriffsschichten. Jede Schicht hat spezifische Verantwortlichkeiten und interagiert nur mit den benachbarten Schichten.

- Responsive Architektur: Erstellen Sie reaktionsfähige, belastbare und nachrichtengesteuerte Systeme. Es ist darauf ausgelegt, die asynchrone Natur moderner Anwendungen zu bewältigen.

- Sechsecke (oder Anschlüsse und Adapter): Konzentrieren Sie sich auf die Trennung von Belangen, indem Sie die Anwendung in interne und externe Teile unterteilen. Dadurch können Anwendungen von externen Technologien und Tools isoliert werden.

2. Datenbanktyp: Daten sind die Lebensader moderner Anwendungen

- Relationale Datenbank: Bekannt für ihr strukturiertes Schema und ihre starken ACID-Garantien, eignet sie sich gut für Situationen, in denen komplexe Verknüpfungen und Transaktionen erforderlich sind. Ihre Kompromisse können jedoch potenzielle Skalierbarkeitsprobleme beinhalten.

- NoSQL: Entwickelt für Flexibilität, Skalierbarkeit und hohe Leistung. Konsistenz kann jedoch manchmal eine Herausforderung darstellen, insbesondere bei Datenbanken, bei denen die Verfügbarkeit Vorrang vor strikter Konsistenz hat.

- Vektordatenbank: Geeignet für Hochleistungsanalysen, kann jedoch zu einer Komplexität der Datenverarbeitung führen.

- Grafikdatenbank: Geeignet für die Datenexploration im Internet, aber möglicherweise nicht effizient genug für Nicht-Grafikoperationen.

- Zeitreihendatenbank: Optimiert für die Verarbeitung von Zeitstempeldaten, besonders geeignet für Überwachungs-, Finanz- und IoT-Anwendungen. Zu ihren Nachteilen kann eine eingeschränkte Funktionalität für Nicht-Zeitreihenoperationen gehören.

- In-Memory-Datenbank: Speichern Sie Daten im Hauptspeicher (RAM) Ihres Computers für schnellere Reaktionszeiten. Sie werden in Anwendungen eingesetzt, bei denen es auf Geschwindigkeit ankommt.

- Objektorientierte Datenbank: Speichert Daten in Form von Objekten, die in der objektorientierten Programmierung verwendet werden.

- Verteilte Datenbank: Verteilen Sie Daten auf mehrere Server und können Sie sie an einem oder mehreren Standorten skalieren.

- Hierarchische Datenbank: Organisiert Daten in einer Baumstruktur, in der jeder Datensatz einen einzelnen übergeordneten Knoten hat.

- Netzwerkdatenbank: Ähnlich einer hierarchischen Datenbank, ermöglicht jedoch, dass jeder Datensatz mehrere übergeordnete Knoten hat.

- Multimodus-Datenbank: Unterstützt mehrere Datenmodelle und kann verschiedene Datentypen speichern.

3. Integrierter Plattformmodus

Wenn ein System wächst, wird eine effektive Kommunikation zwischen seinen Komponenten von entscheidender Bedeutung.

- Punkt-zu-Punkt: Eine direkte Punkt-zu-Punkt-Integration kann zu einer engen Kopplung führen und die Skalierbarkeit des Systems beeinträchtigen. Nachrichtenbroker entkoppeln die Dienstkommunikation, stellen Nachrichtenwarteschlangen und Lastverteilung bereit, führen jedoch eine weitere Ebene der Komplexität ein, die zu einem Single Point of Failure werden kann. Eine ereignisgesteuerte Architektur mit asynchroner Verarbeitung bietet die Vorteile von Skalierbarkeit und Echtzeitreaktion, erfordert jedoch leistungsstarke Mechanismen, um Datenkonsistenz und -ordnung sicherzustellen.

- API-Gateway: API-Gateway fungiert als Brücke zwischen Clients und Diensten und bietet einen einheitlichen Zugangspunkt, zentralisierte Authentifizierung und andere Funktionen. Zu den zu berücksichtigenden Kompromissen gehören eine erhöhte Latenz aufgrund der zusätzlichen Netzwerk-Hops, potenzielle Engpässe, die bei unsachgemäßer Skalierung auftreten können, und die Komplexität der Verwaltung einer anderen Komponente. Es vereinfacht jedoch die Client-Interaktion, bietet eine zentralisierte Protokollierung und Analyse und kann die Komplexität des zugrunde liegenden Dienstes abstrahieren.

- Nachrichtenbroker: entkoppelt die Dienstkommunikation und stellt Nachrichtenwarteschlange und Lastverteilung bereit. Sie können jedoch eine weitere Komplexitätsebene mit sich bringen und zu einem Single Point of Failure werden.

- Veröffentlichen/Abonnieren (Pub/Sub): Ermöglicht Diensten, Ereignisse/Nachrichten zu veröffentlichen, während andere Dienste diese abonnieren. Dies entkoppelt den Dienst und sorgt für Skalierbarkeit, aber die Verwaltung der Nachrichtenreihenfolge und die Sicherstellung der Zustellung können eine Herausforderung darstellen.

- Anfrage/Antwort: Ein synchroner Modus, in dem ein Dienst eine Anfrage sendet und auf eine Antwort wartet. Dies kann zu Verzögerungen führen, insbesondere wenn die Bearbeitung durch den Antwortdienst einige Zeit in Anspruch nimmt.

- Ereignisbeschaffung: Erfassen Sie Zustandsänderungen als Ereignisse, sodass das System den Zustand durch Wiederholen von Ereignissen rekonstruieren kann. Sehr nützlich für Systeme, die einen Prüfpfad erfordern.

- Datenintegration (ETL): Der Prozess zum Verschieben von Daten zwischen Systemen, normalerweise von einem Betriebssystem in ein Data Warehouse.

- Batch-Integration: Daten werden stapelweise und nicht einzeln zwischen Systemen übertragen. Effizient bei großen Datenmengen, kann jedoch zu Verzögerungen beim Warten auf den nächsten Stapel führen.

- Orchestrierung: Ein zentraler Dienst (Orchestrator) ist dafür verantwortlich, die Interaktionen zwischen Diensten zu verwalten und sicherzustellen, dass sie in einer bestimmten Reihenfolge ausgeführt werden.

- Streaming-Verarbeitung: Kontinuierliches Streaming von Daten, verarbeitet nach Datensatz oder Schritt für Schritt über ein gleitendes Zeitfenster.

4. Beobachtbarkeit:

- Metriken: Quantitative Daten über einen Prozess, die häufig für Systemzustandsprüfungen verwendet werden.

- Tracking: Verfolgen Sie den Prozess der Anforderungsweitergabe zwischen Komponenten.

- Protokolle: Detaillierte Aufzeichnungen, die von Softwarekomponenten generiert werden und für das Debuggen von entscheidender Bedeutung sind.

- Ereignis: Ein bedeutendes Ereignis innerhalb des Systems, das es wert ist, erwähnt zu werden. Ereignisse können alles sein, von Benutzeraktionen bis hin zu Systemwarnungen.

- Überwachung der Benutzererfahrung: Beobachten und verstehen Sie, wie Endbenutzer mit dem System interagieren, wobei der Schwerpunkt auf Leistung und Benutzerfreundlichkeit liegt.

- Netzwerkleistungsüberwachung: Überwachen und analysieren Sie Netzwerkverkehr und -metriken, um die Leistung und den Zustand Ihres Netzwerks zu bewerten.

- Synthetische Überwachung: Simulieren Sie die Benutzerinteraktion mit dem System, um Leistung und Benutzerfreundlichkeit zu testen.

- Echtzeit-Benutzerüberwachung (RUM): Erfassen und analysieren Sie Benutzerinteraktionen in Echtzeit, um die tatsächliche Benutzererfahrung zu verstehen.

- Container- und Orchestrierungsüberwachung: Überwachen Sie den Zustand und die Leistung von Containeranwendungen und Orchestrierungsplattformen wie Kubernetes.

5.DevSecOps:

- Automatisierte Sicherheit: Verwenden Sie Tools, um Sicherheitsüberprüfungen und Scans zu automatisieren. Einschließlich statischer Anwendungssicherheitstests (SAST), dynamischer Anwendungssicherheitstests (DAST) und Abhängigkeitsscans.

- Kontinuierliche Überwachung: Stellen Sie sicher, dass Anwendungen in Echtzeit überwacht werden, um Bedrohungen zu erkennen und darauf zu reagieren. Dazu gehört die Überwachung von Systemprotokollen, Benutzeraktivitäten und Netzwerkverkehr auf verdächtige Aktivitäten.

- CI/CD-Automatisierung: Continuous Integration- und Continuous Deployment (CI/CD)-Pipelines stellen sicher, dass Codeänderungen vor der Bereitstellung automatisch getestet, erstellt und bereitgestellt werden. Durch die Integration von Sicherheitsprüfungen in diese Pipelines wird sichergestellt, dass Schwachstellen vor der Bereitstellung erkannt und behoben werden.

- Infrastruktur als Code (IaC):

Verwalten und konfigurieren Sie die Infrastruktur mithilfe von Code und Automatisierung. Hierfür können Tools wie Terraform und Ansible verwendet werden, um sicherzustellen, dass in diesen Skripten bewährte Sicherheitspraktiken eingehalten werden. - Containersicherheit: Da die Containerisierung immer häufiger vorkommt, ist die Gewährleistung der Sicherheit von Container-Images und Laufzeiten von entscheidender Bedeutung. Dazu gehört das Scannen von Container-Images auf Schwachstellen und die Gewährleistung der Laufzeitsicherheit.

- Geheimverwaltung: Stellen Sie sicher, dass vertrauliche Daten wie API-Schlüssel, Passwörter und Zertifikate sicher gespeichert und verwaltet werden. Tools wie HashiCorp Vault können dabei helfen, Geheimnisse sicher zu verwalten und darauf zuzugreifen.

- Bedrohungsmodellierung: Bewerten und modellieren Sie regelmäßig potenzielle Bedrohungen für Anwendungen. Dieser proaktive Ansatz hilft, potenzielle Angriffsvektoren zu verstehen und abzuschwächen.

- Qualitätssicherung (QA)-Integration: Integrieren Sie Qualitätsprüfungen und Tests während des gesamten Entwicklungszyklus, nicht nur in der Nachentwicklungsphase.

- Zusammenarbeit und Kommunikation: Fördern Sie eine effektive Kommunikation und Zusammenarbeit zwischen Entwicklungs-, Betriebs- und Sicherheitsteams.

- Konfigurationsmanagement: Verwalten und bewahren Sie die Konsistenz der Produktleistung durch die Kontrolle von Softwareänderungen.

- Kontinuierliche Verbesserung: Implementieren Sie Mechanismen, um Feedback von allen Beteiligten zu sammeln und Prozesse und Tools kontinuierlich zu verbessern.

- Schwachstellenmanagement: Nicht nur Scannen, sondern auch systematisches Verwalten, Priorisieren und Beheben entdeckter Schwachstellen.

6. Kommunikationsprotokoll:

- HTTP/REST: Ein weit verbreitetes Protokoll, das für seine Einfachheit und Zustandslosigkeit bekannt ist und häufig für Webdienste und APIs verwendet wird.

- gRPC: Ein leistungsstarkes Open-Source-RPC-Framework, das Protokollpuffer verwendet und bidirektionales Streaming und andere Funktionen unterstützt, wodurch es für die Microservice-Kommunikation sehr effizient ist.

- GraphQL: Eine Abfragesprache für APIs, die es Clients ermöglicht, genau das anzufordern, was sie benötigen, und so die bei REST häufigen Probleme durch Über- und Unterabrufe zu reduzieren.

- WebSocket: Ein Protokoll, das einen Vollduplex-Kommunikationskanal bereitstellt, ideal für Echtzeit-Webanwendungen.

- SOAP (Simple Object Access Protocol):

Ein Protokoll zum Austausch strukturierter Informationen in Webdiensten unter Verwendung von XML, das für seine Robustheit und Skalierbarkeit bekannt ist. - MQTT (Message Queuing Telemetry Transport): Ein leichtes Messaging-Protokoll, das für den Einsatz in Netzwerken mit geringer Bandbreite, hoher Latenz oder unzuverlässigen Netzwerken entwickelt wurde und normalerweise in IoT-Szenarien verwendet wird.

- AMQP (Advanced Message Queuing Protocol): Ein nachrichtenorientiertes Middleware-Protokoll, das sich auf Nachrichtenwarteschlange, Routing und Zuverlässigkeit konzentriert und für Messaging auf Unternehmensebene geeignet ist.

- Thrift (Apache Thrift): Ein Software-Framework für die skalierbare, sprachübergreifende Dienstentwicklung, das einen Software-Stack mit einer Codegenerierungs-Engine für eine effiziente Bereitstellung mehrsprachiger Dienste kombiniert.

- CoAP (Constrained Application Protocol): Webübertragungsprotokoll für eingeschränkte Knoten und Netzwerke im Internet der Dinge, ähnlich wie HTTP, aber besser für Geräte mit geringem Stromverbrauch geeignet.

- ZeroMQ: Eine leistungsstarke asynchrone Messaging-Bibliothek, die Nachrichtenwarteschlangen ohne die Notwendigkeit eines dedizierten Nachrichtenbrokers für verteilte oder gleichzeitige Anwendungen bereitstellt.

- SignalR: Eine Bibliothek für ASP.NET, die den Prozess des Hinzufügens von Echtzeit-Webfunktionen zu Anwendungen vereinfacht und sich ideal für die Echtzeitkommunikation in Webanwendungen eignet.

7. Sicherheit:

- Authentifizierung: Bestätigen Sie die Identität des Benutzers oder Systems.

- Autorisierung: Stellen Sie sicher, dass ein Benutzer oder System nur auf die Ressourcen zugreifen kann, zu denen er berechtigt ist.

- Verschlüsselung: Schützen Sie die Vertraulichkeit von Daten, indem Sie Algorithmen verwenden, um Daten in ein unlesbares Format umzuwandeln.

- Schwachstellenmanagement: Kontinuierliche Überwachung, Identifizierung und Behebung von Schwachstellen im System, um die potenzielle Angriffsfläche zu verringern.

- Audit und Compliance: Erfassen Sie Aktivitäten im System und stellen Sie sicher, dass das System den relevanten Vorschriften und Standards entspricht.

- Netzwerksicherheit: Gewährleisten Sie die Netzwerksicherheit, einschließlich Firewalls, Intrusion Detection Systems (IDS) usw.

- Endpunktsicherheit: Schützen Sie Endpunktgeräte vor Bedrohungen, einschließlich Malware, Viren und Netzwerkangriffen.

- Notfallreaktion: Entwickeln Sie Pläne zur Reaktion auf Sicherheitsvorfälle, einschließlich einer schnellen Reaktion auf potenzielle Bedrohungen.

- Containersicherheit: Gewährleisten Sie die Sicherheit von Container-Images und Laufzeiten, einschließlich der Überprüfung von Container-Images auf Schwachstellen, der Einschränkung von Container-Berechtigungen und mehr.

- API-Sicherheit: Schützen Sie APIs vor Missbrauch und Angriffen, einschließlich der Verwendung von API-Schlüsseln, OAuth und anderen Sicherheitsmaßnahmen.

- Entwicklerschulung: Bieten Sie Entwicklern Sicherheitsschulungen an, um sicherzustellen, dass sie bewährte Sicherheitspraktiken verstehen und befolgen.

- Geschäftskontinuität und Notfallwiederherstellung: Entwickeln Sie Pläne, um sicherzustellen, dass der Geschäftsbetrieb im Falle eines Sicherheitsvorfalls schnell und effizient wiederhergestellt werden kann.

- Offenlegung und Reaktion auf Schwachstellen: Stellen Sie externen Forschern Kanäle zur Offenlegung von Schwachstellen zur Verfügung und richten Sie einen Reaktionsmechanismus und einen Prozess zur Behebung von Schwachstellen ein.

- Partner- und Lieferkettensicherheit: Stellen Sie sicher, dass die Interaktionen mit Partnern und der Lieferkette sicher sind, und verhindern Sie, dass Angreifer über diese Kanäle in das System eindringen.

Methoden der Trade-Off-Analyse

1. Kosten und Leistung:

- Cloud-Dienst wählen:

Ein wichtiger Aspekt beim Kompromiss zwischen Kosten und Leistung ist die Wahl eines Cloud-Dienstes. Einige Anbieter sind möglicherweise in einigen Bereichen kostengünstiger und bieten in anderen eine bessere Leistung. Führen Sie eine umfassende Bewertung basierend auf den Arbeitslastanforderungen durch, um den am besten geeigneten Cloud-Service-Anbieter auszuwählen. - Elastische Skalierung: Verwenden Sie elastische Skalierung, um Ressourcen an sich ändernde Arbeitslasten anzupassen. Dies reduziert die Kosten außerhalb der Spitzenzeiten und sorgt gleichzeitig für eine angemessene Leistung in Spitzenzeiten.

- Kostenoptimierungstools: Nutzen Sie die Kostenoptimierungstools und -dienste des Cloud-Anbieters, um die Ressourcennutzung zu analysieren und zu optimieren und so sicherzustellen, dass die Kosten minimiert werden und gleichzeitig eine angemessene Leistung bereitgestellt wird.

2. Zuverlässigkeit und Skalierbarkeit:

- Bereitstellung in mehreren Regionen: Stellen Sie Anwendungen in mehreren Regionen bereit, um die Verfügbarkeit zu erhöhen. Dies erhöht möglicherweise die Komplexität und die Kosten, kann jedoch die Systemzuverlässigkeit erheblich verbessern.

- Lastausgleich: Verwenden Sie den Lastausgleich, um den Datenverkehr zu verteilen und sicherzustellen, dass kein einzelner Punkt zum Engpass des Systems wird. Dies trägt zur Verbesserung der Skalierbarkeit und Verfügbarkeit bei.

- Automatisierter Betrieb und Wartung: Verwenden Sie automatisierte Betriebs- und Wartungstools, um die Selbstheilungsfähigkeit des Systems sicherzustellen. Automatisierung kann die Auswirkungen von Systemausfällen reduzieren und die Zuverlässigkeit verbessern.

3. Konsistenz und Leistung:

- Verteilte Transaktionen: Verwenden Sie verteilte Transaktionen in Szenarien, die Konsistenz erfordern. Dies kann sich zwar auf die Leistung auswirken, stellt aber die Datenkonsistenz sicher.

- Sharding: Daten aufteilen, um die Leistung zu verbessern. Allerdings kann es dadurch schwieriger werden, die Konsistenz zwischen Transaktionen über Shards hinweg aufrechtzuerhalten.

- Caching: Verwenden Sie Caching, um Lesevorgänge zu beschleunigen. Beachten Sie jedoch, dass Caching zu Konsistenzproblemen führen kann. Verwenden Sie geeignete Caching-Strategien, z. B. Cache-Invalidierung oder Update-on-Write-Cache, um die Konsistenz aufrechtzuerhalten.

4.Komplexität verwalten:

- Microservice-Kommunikation:

In einer Microservices-Architektur kann die Kommunikation zwischen Microservices eine Hauptursache für Komplexität sein. Wählen Sie den geeigneten Kommunikationsmodus wie HTTP/REST, gRPC usw. und verwenden Sie die entsprechenden Tools, um die Kommunikation zu vereinfachen. - Auswahl der Integrationsplattform: Wählen Sie ein geeignetes Integrationsplattformmodell, z. B. API-Gateway, Nachrichtenbroker usw., um die Kommunikation zwischen Diensten zu verwalten. Dies trägt dazu bei, die Kommunikationskomplexität zu reduzieren.

- Überwachung und Beobachtung: Verwenden Sie geeignete Überwachungs- und Beobachtungstools, um den Zustand Ihres Systems zu verstehen. Dies hilft, Probleme schnell zu diagnostizieren und zu lösen, wodurch die Verwaltungskomplexität verringert wird.

5. Sicherheit und Flexibilität:

- Zero-Trust-Sicherheitsmodell: Führen Sie ein Zero-Trust-Sicherheitsmodell ein, was bedeutet, dass Sie keiner Entität innerhalb oder außerhalb des Systems vertrauen. Dies trägt dazu bei, die Sicherheit des Systems zu verbessern, kann jedoch zu einer gewissen Verwaltungs- und Konfigurationskomplexität führen.

- Rollenbasierte Zugriffskontrolle (RBAC): Verwenden Sie RBAC, um den Zugriff auf Systemressourcen zu verwalten. Dies trägt zur Verbesserung der Sicherheit bei, erfordert jedoch eine flexible Konfiguration und Verwaltung.

6. Entwicklungsgeschwindigkeit und -qualität:

- Agile Entwicklungspraktiken: Übernehmen Sie agile Entwicklungspraktiken wie Scrum oder Kanban, um die Entwicklungsgeschwindigkeit zu erhöhen. Stellen Sie jedoch sicher, dass Sie schnell entwickeln, ohne die Qualität des Codes zu beeinträchtigen.

- Automatisierte Tests: Verwenden Sie automatisierte Tests, um die Codequalität sicherzustellen. Dies trägt dazu bei, den Entwicklungsprozess zu beschleunigen, erfordert jedoch etwas mehr Zeit zum Schreiben und Warten der Testsuite.

- Codeüberprüfung: Implementieren Sie eine Codeüberprüfung, um eine hohe Codequalität sicherzustellen. Dies kann die Entwicklungszeit verlängern, verbessert jedoch die Wartbarkeit und Qualität des Codes.

7. Benutzererfahrung und Leistung:

- Front-End-Optimierung: Verbessern Sie die Benutzererfahrung durch Front-End-Optimierungsmaßnahmen wie Caching, Ressourcenzusammenführung, asynchrones Laden usw. Allerdings kann dies zu einer gewissen Komplexität bei der Entwicklung und Wartung führen.

- Global Content Delivery Network (CDN): Verwenden Sie CDN, um die Zugriffsleistung für globale Benutzer zu verbessern. Dies kann die Ladezeiten erheblich verkürzen, erfordert jedoch die Verwaltung der CDN-Konfiguration und -Kosten.

8. Flexibilität und Stabilität:

- Funktionssegmentierung: Teilen Sie das System in kleine Funktionseinheiten auf, um die Flexibilität zu verbessern. Beachten Sie jedoch, dass dies die Komplexität des Systems erhöhen kann, da mehrere Funktionseinheiten verwaltet werden müssen.

- Funktionsschalter: Verwenden Sie Funktionsschalter, um bestimmte Funktionen zur Laufzeit zu aktivieren oder zu deaktivieren. Dies erleichtert den Funktionswechsel ohne Auswirkungen auf das gesamte System, erfordert jedoch eine zusätzliche Konfiguration.

Fazit

Eine Kompromissanalyse ist beim Entwerfen und Verwalten komplexer Systeme von entscheidender Bedeutung. Teams müssen die Kompromisse zwischen verschiedenen Aspekten sorgfältig abwägen, um unter verschiedenen Anforderungen und Einschränkungen fundierte Entscheidungen treffen zu können. Dies kann die Auswahl der Technologie, Architekturentscheidungen, Prozessdesign usw. umfassen. Während der gesamten Entwicklungs- und Betriebszyklen sind auch kontinuierliche Überwachungs- und Feedbackmechanismen von entscheidender Bedeutung, um sich an Änderungen anzupassen und das System kontinuierlich zu optimieren. Letztendlich handelt es sich bei Kompromissen nicht nur um eine einmalige Entscheidung, sondern um eine ständige Iteration und Anpassung im Zuge der Weiterentwicklung des Systems.

Das obige ist der detaillierte Inhalt vonKompromissanalyse moderner verteilter Systemarchitekturen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

Wie steil ist die Lernkurve der Golang-Framework-Architektur?

Jun 05, 2024 pm 06:59 PM

Wie steil ist die Lernkurve der Golang-Framework-Architektur?

Jun 05, 2024 pm 06:59 PM

Die Lernkurve der Go-Framework-Architektur hängt von der Vertrautheit mit der Go-Sprache und der Backend-Entwicklung sowie der Komplexität des gewählten Frameworks ab: einem guten Verständnis der Grundlagen der Go-Sprache. Es ist hilfreich, Erfahrung in der Backend-Entwicklung zu haben. Frameworks mit unterschiedlicher Komplexität führen zu unterschiedlichen Lernkurven.

Welchen Wert und Nutzen haben ICP-Münzen?

May 09, 2024 am 10:47 AM

Welchen Wert und Nutzen haben ICP-Münzen?

May 09, 2024 am 10:47 AM

Als nativer Token des Internet Computer (IC)-Protokolls bietet ICP Coin eine einzigartige Reihe von Werten und Verwendungsmöglichkeiten, einschließlich der Speicherung von Werten, der Netzwerkverwaltung, der Datenspeicherung und -verarbeitung sowie der Förderung von Knotenoperationen. ICP Coin gilt als vielversprechende Kryptowährung, deren Glaubwürdigkeit und Wert mit der Einführung des IC-Protokolls zunehmen. Darüber hinaus spielen ICP-Münzen eine wichtige Rolle bei der Steuerung des IC-Protokolls. Münzinhaber können an Abstimmungen und der Einreichung von Vorschlägen teilnehmen und so die Entwicklung des Protokolls beeinflussen.

Handzerreißen von Llama3 Schicht 1: Implementierung von llama3 von Grund auf

Jun 01, 2024 pm 05:45 PM

Handzerreißen von Llama3 Schicht 1: Implementierung von llama3 von Grund auf

Jun 01, 2024 pm 05:45 PM

1. Architektur von Llama3 In dieser Artikelserie implementieren wir llama3 von Grund auf. Die Gesamtarchitektur von Llama3: Stellen Sie sich die Modellparameter von Llama3 vor: Werfen wir einen Blick auf die tatsächlichen Werte dieser Parameter im Llama3-Modell. Bild [1] Kontextfenster (Kontextfenster) Beim Instanziieren der LlaMa-Klasse definiert die Variable max_seq_len das Kontextfenster. Es gibt andere Parameter in der Klasse, aber dieser Parameter steht in direktem Zusammenhang mit dem Transformatormodell. Die max_seq_len beträgt hier 8K. Bild [2] Wortschatzgröße und AufmerksamkeitL

Der Unterschied zwischen Oracle-Datenbank und MySQL

May 10, 2024 am 01:54 AM

Der Unterschied zwischen Oracle-Datenbank und MySQL

May 10, 2024 am 01:54 AM

Oracle-Datenbank und MySQL sind beide Datenbanken, die auf dem relationalen Modell basieren, aber Oracle ist in Bezug auf Kompatibilität, Skalierbarkeit, Datentypen und Sicherheit überlegen, während MySQL auf Geschwindigkeit und Flexibilität setzt und eher für kleine bis mittlere Datensätze geeignet ist. ① Oracle bietet eine breite Palette von Datentypen, ② bietet erweiterte Sicherheitsfunktionen, ③ ist für Anwendungen auf Unternehmensebene geeignet; ① MySQL unterstützt NoSQL-Datentypen, ② verfügt über weniger Sicherheitsmaßnahmen und ③ ist für kleine bis mittlere Anwendungen geeignet.

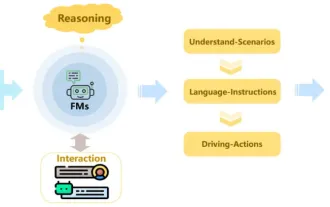

Rezension! Fassen Sie umfassend die wichtige Rolle von Basismodellen bei der Förderung des autonomen Fahrens zusammen

Jun 11, 2024 pm 05:29 PM

Rezension! Fassen Sie umfassend die wichtige Rolle von Basismodellen bei der Förderung des autonomen Fahrens zusammen

Jun 11, 2024 pm 05:29 PM

Oben geschrieben und das persönliche Verständnis des Autors: Mit der Entwicklung und den Durchbrüchen der Deep-Learning-Technologie haben kürzlich groß angelegte Grundlagenmodelle (Foundation Models) bedeutende Ergebnisse in den Bereichen natürlicher Sprachverarbeitung und Computer Vision erzielt. Große Entwicklungsperspektiven bietet auch die Anwendung von Basismodellen beim autonomen Fahren, die das Verständnis und die Argumentation von Szenarien verbessern können. Durch Vortraining mit umfangreichen Sprach- und visuellen Daten kann das Basismodell verschiedene Elemente in autonomen Fahrszenarien verstehen und interpretieren und Schlussfolgerungen ziehen, indem es Sprach- und Aktionsbefehle für die Entscheidungsfindung und Planung im Fahrbetrieb bereitstellt. Das Basismodell kann durch Datenergänzung mit einem Verständnis des Fahrszenarios ergänzt werden, um jene seltenen realisierbaren Merkmale in Long-Tail-Verteilungen bereitzustellen, die bei routinemäßigem Fahren und bei der Datenerfassung unwahrscheinlich anzutreffen sind.

Verwendung der Serviceschicht in Java

May 07, 2024 am 04:24 AM

Verwendung der Serviceschicht in Java

May 07, 2024 am 04:24 AM

Die Serviceschicht in Java ist für die Geschäftslogik und Geschäftsregeln zur Ausführung von Anwendungen verantwortlich, einschließlich der Verarbeitung von Geschäftsregeln, der Datenkapselung, der Zentralisierung der Geschäftslogik und der Verbesserung der Testbarkeit. In Java ist die Service-Schicht normalerweise als unabhängiges Modul konzipiert, interagiert mit der Controller- und Repository-Schicht und wird durch Abhängigkeitsinjektion implementiert, wobei Schritte wie das Erstellen einer Schnittstelle, das Einfügen von Abhängigkeiten und das Aufrufen von Service-Methoden ausgeführt werden. Zu den Best Practices gehören die Vereinfachung, die Verwendung von Schnittstellen, die Vermeidung direkter Datenmanipulationen, die Behandlung von Ausnahmen und die Verwendung der Abhängigkeitsinjektion.

Was sind die gängigen Methoden zur Optimierung der Programmleistung?

May 09, 2024 am 09:57 AM

Was sind die gängigen Methoden zur Optimierung der Programmleistung?

May 09, 2024 am 09:57 AM

Zu den Methoden zur Programmleistungsoptimierung gehören: Algorithmusoptimierung: Wählen Sie einen Algorithmus mit geringerer Zeitkomplexität und reduzieren Sie Schleifen und bedingte Anweisungen. Auswahl der Datenstruktur: Wählen Sie geeignete Datenstrukturen basierend auf Datenzugriffsmustern aus, z. B. Nachschlagebäume und Hash-Tabellen. Speicheroptimierung: Vermeiden Sie die Erstellung unnötiger Objekte, geben Sie nicht mehr verwendeten Speicher frei und verwenden Sie die Speicherpooltechnologie. Thread-Optimierung: Identifizieren Sie Aufgaben, die parallelisiert werden können, und optimieren Sie den Thread-Synchronisierungsmechanismus. Datenbankoptimierung: Erstellen Sie Indizes, um den Datenabruf zu beschleunigen, optimieren Sie Abfrageanweisungen und verwenden Sie Cache- oder NoSQL-Datenbanken, um die Leistung zu verbessern.

PHP-Anwendungsarchitektur auf Unternehmensebene und praktischer Erfahrungsaustausch im Design

May 08, 2024 pm 04:12 PM

PHP-Anwendungsarchitektur auf Unternehmensebene und praktischer Erfahrungsaustausch im Design

May 08, 2024 pm 04:12 PM

In PHP-Anwendungen auf Unternehmensebene sind domänengesteuertes Design (DDD), Service-Layer-Architektur, Microservice-Architektur und ereignisgesteuerte Architektur gängige Architekturmethoden. DDD legt den Schwerpunkt auf die Modellierung der Geschäftsdomäne, die Service-Layer-Architektur trennt Geschäftslogik und die Präsenta