In den letzten Jahren hat die Entwicklung von Bitcoin viel Aufmerksamkeit erregt, und die Bitcoin Layer 2-Technologie hat noch mehr Aufmerksamkeit erregt. Als Lösung zur Verbesserung der Leistung des Bitcoin-Netzwerks und zur Erweiterung seiner Funktionalität ist das Basiswissenssystem der Layer-2-Technologie besonders wichtig. Der PHP-Redakteur Baicao wird in diesem Artikel ausschließlich das grundlegende Wissenssystem der zweiten Schichtkonstruktion von Bitcoin analysieren, um den Lesern zu einem tiefgreifenden Verständnis der Kernkonzepte und -prinzipien dieser Technologie zu verhelfen und eine Referenz für eine bessere Erkundung der zukünftigen Entwicklungsrichtung bereitzustellen Bitcoin.

Originalautor: Fu Shaoqing, SatoshiLab, All Things Island BTC Studio

Der Aufstieg der Bitcoin-Inschrift hat dem Bitcoin-Ökosystem neue Vitalität verliehen und es mehr Menschen ermöglicht, Bitcoin wieder Aufmerksamkeit zu schenken, sagen einige Leute auch dass es die Büchse der Pandora des Bitcoin-Ökosystems geöffnet hat. Unter den vielen technischen Entwicklungen im Bitcoin-Ökosystem hat der Aufbau der zweiten Schicht von Bitcoin höchste Priorität. In dieser Richtung habe ich auf einige bekannte Artikel im Internet, den Austausch mit vielen Freunden und die Erfahrung unseres Teams beim Design und der Entwicklung von Web3-Produkten zurückgegriffen und einen Artikel über die Grundkenntnisse der zweiten Schicht von Bitcoin zusammengefasst. Diese Methode ist leicht zusammenzufassen und zu erlernen. Aufgrund der Einschränkungen der individuellen Erkenntnis hoffe ich, dass sie mehr Menschen dazu bewegen kann, verwandte Ideen zu verbessern und diesem Bereich eine bessere Entwicklung zu ermöglichen.

Bitcoin gilt als Beginn der Blockchain-Welt und das Bitcoin-Ökosystem als ihr ultimatives Ziel. Herr Dashan von Waterdrop Capital hat es sehr aufschlussreich zusammengefasst, und ich stimme dem voll und ganz zu. Ethereum gilt als eine Side-Chain-Technologie-Erforschung von Bitcoin, die neue Ideen für die Entwicklung des Blockchain-Bereichs liefert.

In diesem Artikel verwenden wir die Begriffe „Layer-2-Aufbau“ und „Layer-2-Netzwerkaufbau“. Im Allgemeinen ist „Layer-2-Netzwerkaufbau“ spezifischer, während „Layer-2-Aufbau“ ein umfassenderes Konzept ist. Um jedoch der in der Branche gebräuchlichen Terminologie zu entsprechen, werden wir beide Begriffe im Artikel als dasselbe Konzept behandeln.

Um die grundlegenden Probleme zu verstehen, die beim Aufbau der zweiten Schicht von Bitcoin gelöst werden müssen. Beginnen wir damit, die grundlegenden Eigenschaften des Blockchain-Systems zu verstehen.

1.1 Grundlegende Merkmale und Grundanforderungen der Blockchain

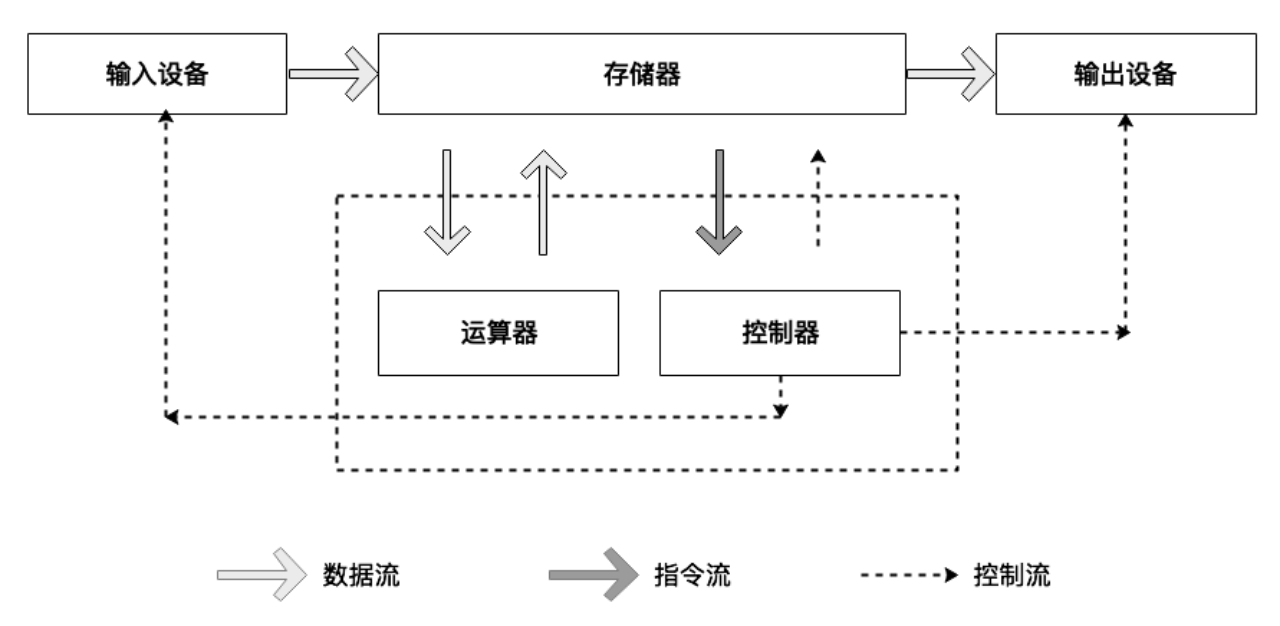

Dieser Artikel übernimmt den von Vitalik vorgeschlagenen Standpunkt und vergleicht die Blockchain mit einem „globalen Computer“, der uns hilft, die Blockchain mit ihren vielfältigen Merkmalen klarer zu verstehen. Als nächstes werden wir eine eingehende Analyse des zukünftigen Entwicklungspotenzials dieses „globalen Computers“ auf Basis der von Neumann-Struktur in der Informatik durchführen.

Lassen Sie uns zunächst einige Grundfunktionen zusammenfassen:

Hinweis:

Der Bedarf, der zur Aufrechterhaltung des normalen Betriebs des „Weltcomputers“ der Blockchain erzeugt wird, wird als interner Bedarf bezeichnet Die Befriedigung der Bedürfnisse der Benutzer, die diesen „Weltcomputer“ nutzen, wird als externe Nachfrage bezeichnet.

Offen und transparent:Dies sind die Datenspeicher- und Befehlsausführungseigenschaften des „Weltcomputers“ der Blockchain. Es ist auch eine interne Anforderung, die erfordert, dass viele verteilte Knoten auf der ganzen Welt an Berechnungen teilnehmen. Diese Funktion erfüllt lediglich das Recht des Benutzers, die Daten zu kennen, und ist das gemeinsame Ergebnis der internen Zusammenarbeitsanforderungen des „Weltcomputers“ selbst und der externen Bedürfnisse des Benutzers. Die später erwähnten Datenschutzfunktionen sollen den externen Bedürfnissen der Benutzer gerecht werden, ohne die Zusammenarbeitsanforderungen des „Weltcomputers“ selbst zu zerstören.

Dezentralisierung:Diese Funktion ist das architektonische Merkmal dieses „Weltcomputers“. Der Grad der Dezentralisierung und Fehlertoleranz wird theoretisch durch die Theorie der byzantinischen Generäle bestimmt (die Möglichkeit von Unehrlichkeit unter Mitarbeitern, d. h. Nichteinhaltung der Vereinbarung). zur Unterstützung. Nicht-byzantinische allgemeine Systeme sind theoretisch keine Blockchain-Systeme. Wir werden später zwei Situationen von Nicht-Blockchain-Systemen im Aufbau der zweiten Schicht sehen. Der Grad der Dezentralisierung ist ein wichtiger Indikator für die Sicherheit der Blockchain und Grundlage für bestimmte Merkmale.

Sicherheit:Sicherheit setzt sich aus den internen Anforderungen zusammen, die durch die architektonischen Merkmale dieses „Weltcomputers“ generiert werden, und den externen Anforderungen, die von den Benutzern gefordert werden. Auf der Mikroebene wird die Sicherheit durch kryptographiebezogene Technologien gewährleistet, auf der Makroebene durch die Dezentralisierung der Architektur, sodass dieser „Weltcomputer“ nicht von der Fälschung von Mikrodaten oder der Zerstörung betroffen ist der Makro-Sicherheit.

Rechenleistung:Eine der Hauptfunktionen des Weltcomputers der Blockchain ist die Rechenleistung. Um diesen Indikator zu messen, verwenden wir ihn im Allgemeinen, um zu prüfen, ob er Turing-vollständig ist. Um ihre Haupteigenschaften beizubehalten, sind einige Ketten bewusst so konzipiert, dass sie Turing-unvollständig sind. Im Bitcoin-Netzwerk beispielsweise hat Satoshi Nakamoto nicht nur seine Codeanweisungen nicht Turing-vollständig gemacht, sondern während der Entwicklung auch absichtlich einige Befehlssätze gelöscht, um dessen Stabilität und Sicherheit zu gewährleisten. Alle Turing-Complete-Technologien sind darauf ausgelegt, die Rechenleistung der Blockchain zu erweitern. Aus Sicht des Schichtdesigns eignen sich einfache Systeme besser für die untere Schicht.

Leistung:Bei gleicher Rechenleistung ist die Leistung eine weitere wichtige Fähigkeit bei der Untersuchung von Computern in der Welt der Blockchain. Sie wird im Allgemeinen anhand von TPS gemessen, also der Anzahl der pro Sekunde verarbeiteten Transaktionen.

Speicher:Blockchain wird als „Weltcomputer“ beschrieben und muss daher über eine Speicherfunktion verfügen, also die Fähigkeit, Daten aufzuzeichnen. Derzeit erfolgt die Speicherung grundsätzlich im Block, eine professionellere On-Chain-Speicherung außerhalb des Blocks befindet sich noch in der Entwicklung.

Datenschutz:Datenschutz ist eine untergeordnete Anforderung im „Weltcomputer“, die erfordert, dass die Berechtigungen von Datenproduzenten und -benutzern während des Berechnungs- und Speichervorgangs gewahrt bleiben (wir haben auch Zensurresistenz in den Datenschutzteil aufgenommen). Dies wird im Wesentlichen durch die externen Bedürfnisse der Benutzer bestimmt.

Es gibt auch einen umfassenden Skalierbarkeitsindikator, der sich im Allgemeinen auf die Skalierbarkeit der gesamten Architektur bezieht. Diese Funktion betrifft die meisten grundlegenden Funktionen. Auf Architekturebene ist die Skalierbarkeit des Systems ein sehr wichtiger Indikator. Es wird auch einige andere Verbindungsfunktionen oder andere Funktionen für bestimmte Szenarien geben. Ich werde sie hier nicht zu ausführlich diskutieren, wenn ich auf diese speziellen Szenarien stoße.

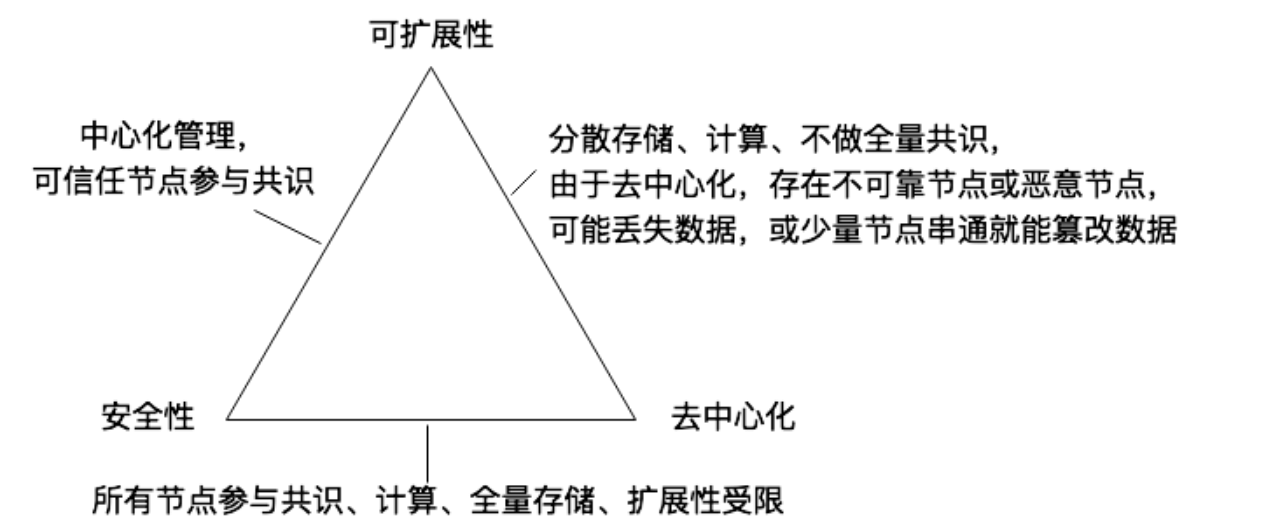

Zu den Grundmerkmalen dieser Blockchains gehört, dass die meisten von ihnen durch das unmögliche Dreieck eingeschränkt sind, das ihre gegenseitigen Entwicklungsbeziehungen einschränkt. Die DSS-Vermutung ist beispielsweise Dezentralisierung (Dezentralisierung, D), Sicherheit (Security, S) und Skalierbarkeit (Scalability, S). Wie in der folgenden Abbildung dargestellt:

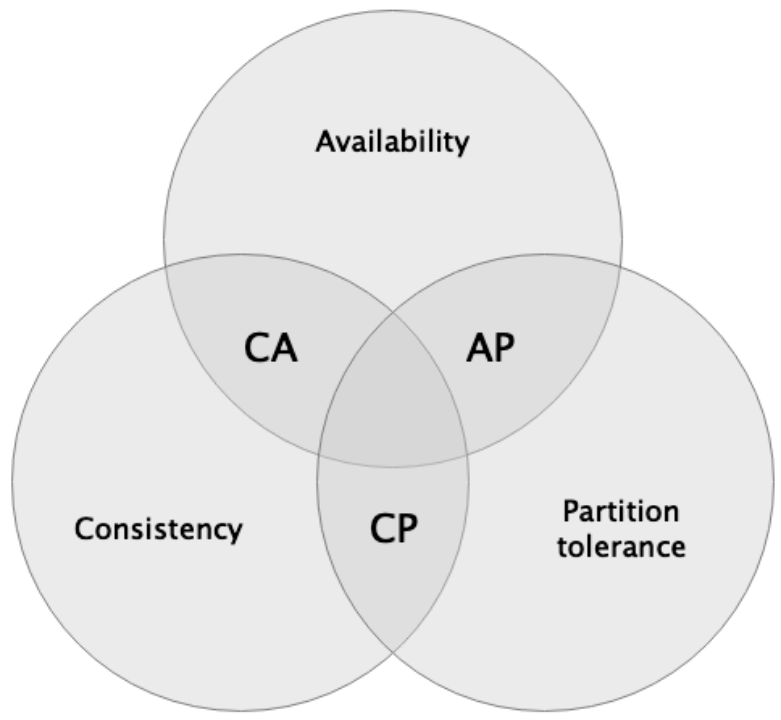

In verteilten Systemen ist ein ähnliches unmögliches Dreieck das CAP-Prinzip (CAP bezieht sich auf Konsistenz, Verfügbarkeit und Partitionstoleranz in einem verteilten System). Das Blockchain-System ist ein verteiltes System mit byzantinischem Generals-Problem, daher gilt es auch für das CAP-Prinzip.

Das CAP-Prinzip ist in der folgenden Abbildung dargestellt:

1.2 Die Rolle der Konstruktion im zweiten Stock

Welche Rollen sollte die Konstruktion im zweiten Stock übernehmen? Welche Funktionen werden bereitgestellt? Der Bau im zweiten Stock muss dazu dienen, die Mängel des Systems im ersten Stock zu erweitern und Dinge zu vervollständigen, die nicht für das System im ersten Stock geeignet sind, die im Bau im zweiten Stock fertiggestellt werden sollen.

Aus den oben zusammengefassten Blockchain-Funktionen können wir eine vorläufige Schlussfolgerung ziehen, die darin bestehen muss, diese grundlegenden Fähigkeiten zu erweitern: Offenheit und Transparenz, Dezentralisierung, Sicherheit, Rechenleistung, Leistung (Durchsatz), Speicherung, Datenschutz usw. Zusätzlich zu diesen grundlegenden Funktionen muss aus technischer Sicht auch ein sehr wichtiges wirtschaftliches Problem gelöst werden, nämlich die Kostenreduzierung. Normalerweise sind die Gesamtkosten für die Ausführung von Transaktionen in einem einstufigen Netzwerk relativ hoch und zwei Um diese Kosten zu senken, muss ein mehrstufiges Netzwerk eingesetzt werden.

Um es in einem Satz zusammenzufassen: Die dreidimensionale Lösung zur Erhöhung der Kapazität, zur Reduzierung der Kosten und zur individuellen Anpassung von Funktionen ist eine zweistöckige Konstruktion. Die Anpassungsfunktionen sind noch nicht offensichtlich genug oder oft in den ersten beiden Funktionen versteckt und etwas verwirrend. Wir können nachvollziehen, dass die Eigenschaften des First-Layer-Netzwerks für viele Anwendungen in unterschiedlichem Maße erforderlich sind und die Implementierung verschiedener Eigenschaften für bestimmte Anwendungen auf der zweiten Schicht neu angepasst werden kann.

In der zweiten Schichtkonstruktion gibt es Kompromisse bei den Grundfunktionen der Blockchain, und einige Funktionen werden im Austausch für erhebliche Verbesserungen bestimmter Funktionen reduziert oder sogar verworfen. Zum Beispiel: Um die Leistung zu verbessern, werden einige zweite Schichten den Grad der Dezentralisierung verringern und die Sicherheit verringern. Um den Durchsatz zu erhöhen, werden einige zweite Schichten, wie das Lightning Network, die Systemstruktur und die Abwicklungsmethode ändern. Andere werden bestimmte Funktionen verbessern, ohne grundlegende Funktionen zu reduzieren, wie z. B. die RGB-Verarbeitung, was natürlich die Privatsphäre und die Zensurresistenz erhöht, aber die Schwierigkeit der technischen Implementierung erhöht. In späteren Fällen werden wir eine zweistöckige Konstruktion sehen, die mehrere Eigenschaften gleichzeitig reduziert oder verändert.

Kostenreduzierung sollte eine Grundvoraussetzung für alle Zweitgeschossbauten sein. (Gibt es eine zweite Etage, die die Kosten nicht senkt? Ich habe noch keine gesehen.)

1.3 Warum brauchen wir mehrschichtiges Design?

Schichtendesign ist ein Mittel und eine Methodik für den Umgang mit komplexen Systemen. Durch die Aufteilung des Systems in mehrere hierarchische Strukturen und die Definition der Beziehungen und Funktionen zwischen den einzelnen Schichten wird die Modularität, Wartbarkeit und Zuverlässigkeit des Systems erreicht. Dadurch wird die Effizienz und Zuverlässigkeit des Systemdesigns verbessert.

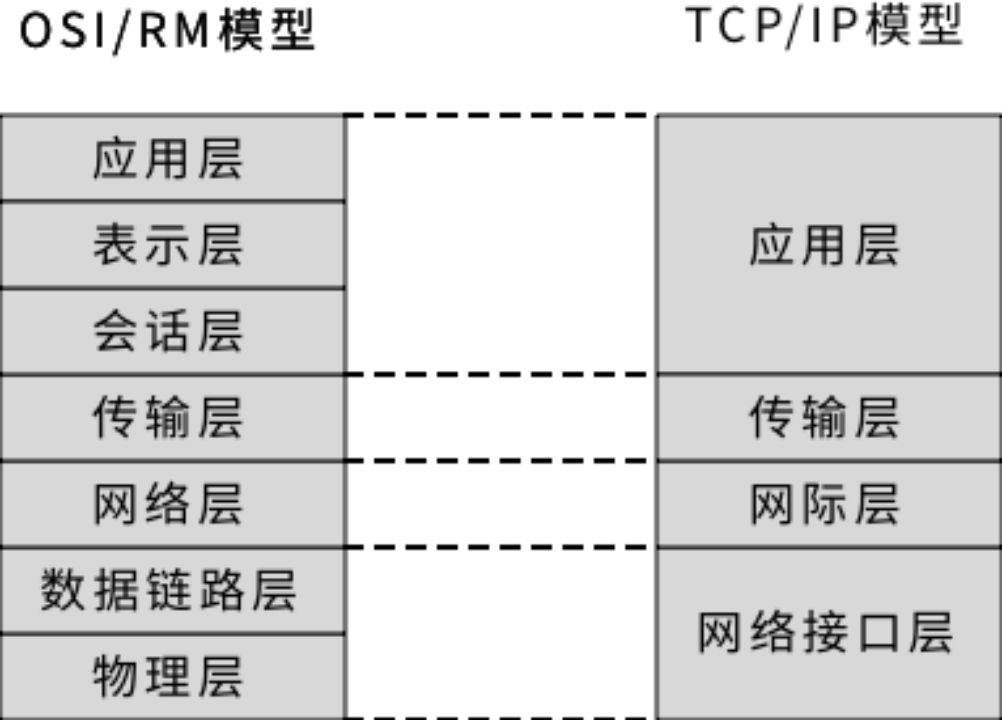

Für ein umfangreiches und großes Protokollsystem bietet die Verwendung von Layering offensichtliche Vorteile. Dies macht es für Menschen leicht verständlich, durch Arbeitsteilung leicht zu implementieren und durch Module leicht zu verbessern. Wie das siebenschichtige ISO/OSI-Modelldesign in Computernetzwerken, aber in bestimmten Implementierungen können einige Schichten kombiniert werden. Beispielsweise ist das spezifische Netzwerkprotokoll TCP/IP ein vierschichtiges Protokoll. Wie in der folgenden Abbildung dargestellt:

Abbildung 3-2 ISO-Siebenschichtmodell und TCP/IP-Vierschichtmodell

Insbesondere die Vorteile der Protokollschichtung:

1. Jede Ebene ist unabhängig.Eine bestimmte Schicht muss nicht wissen, wie die nächste Schicht implementiert ist, sondern muss nur die Dienste kennen, die diese Schicht über die Schnittstelle zwischen den Schichten bereitstellt. Dadurch wird die Komplexität des Gesamtproblems reduziert. Mit anderen Worten, die Art und Weise, wie die Arbeit der oberen Schicht ausgeführt wird, hat keinen Einfluss auf die Arbeit der nächsten Schicht. Solange die Schnittstelle beim Entwerfen der Arbeit jeder Schicht unverändert bleibt, können wir die Arbeitsmethoden innerhalb der Schicht anpassen Schicht nach Belieben.

2. Gute Flexibilität.Wenn sich eine Ebene ändert, sind die Ebenen über oder unter dieser Ebene nicht betroffen, solange die Schnittstellenbeziehung zwischen den Ebenen unverändert bleibt. Wenn in einer bestimmten Schicht eine technologische Innovation vorliegt oder bei der Arbeit einer bestimmten Schicht ein Problem auftritt, hat dies keinen Einfluss auf die Arbeit anderer Schichten. Bei der Fehlerbehebung müssen nur die Probleme dieser Schicht berücksichtigt werden.

3. Strukturell trennbar.Jede Ebene kann mit der am besten geeigneten Technologie implementiert werden. Die Entwicklung der Technologie verläuft häufig asymmetrisch, und durch die hierarchische Aufteilung wird der Fasseffekt effektiv vermieden, und die Gesamtarbeitseffizienz wird in einem Aspekt nicht durch unvollkommene Technologie beeinträchtigt.

4. Einfach zu implementieren und zu warten.Diese Struktur erleichtert die Implementierung und das Debuggen eines großen und komplexen Systems, da das gesamte System in mehrere relativ unabhängige Subsysteme zerlegt wurde. Beim Debuggen und Warten kann jede Ebene unabhängig debuggt werden, um zu vermeiden, dass das falsche Problem nicht gefunden oder gelöst wird.

5. Kann die Standardisierungsarbeit fördern.Weil die Funktionen jeder Schicht und die von ihr bereitgestellten Dienste genau erklärt wurden. Der Vorteil der Standardisierung besteht darin, dass eine der Schichten nach Belieben ausgetauscht werden kann, was für die Verwendung und Forschung sehr praktisch ist.

Die hierarchische modulare Designidee ist eine im technischen Bereich gängige Methode zur Bearbeitung eines Projekts, das eine große Funktion hat und die Zusammenarbeit vieler Menschen und die kontinuierliche Verbesserung von Ingenieurprojekten erfordert. Es handelt sich um eine effektive Methode, die in der Praxis getestet wurde .

Wir nehmen den Aufbau der zweiten Schicht von Bitcoin als Beispiel für die Durchführung relevanter Analysen. Es gibt drei offensichtliche Konstruktionsrouten der zweiten Schicht für die zweite Schicht von Bitcoin:

(1) Eine davon ist eine kettenbasierte Erweiterungsroute, die der zweiten Schicht von EVM sehr ähnlich ist und eine Blockchain-Struktur ist; ) Eine davon sind verteilte Routen, repräsentiert durch das Lightning Network, sind verteilte Strukturen.

(3) Es gibt auch eine Route, die auf einem zentralisierten System basiert, dargestellt durch den zentralisierten Index, bei dem es sich um eine zentralisierte Struktur handelt.

Die ersten beiden Methoden sind sehr unterschiedlich, und es gibt bereits einige Produkte im Einsatz und Produkte in der Erforschung. Bei der ersten Methode ist die kettenbasierte Erweiterung der zweiten Schicht aufgrund der boomenden Entwicklung von Ethereum und der Erforschung anderer Bitcoin-Imitationsketten relativ einfacher und es gibt mehr Referenzfälle. Die zweite verteilte Methode ist in der Regel schwieriger und entwickelt sich langsamer, repräsentiert durch das Lightning Network. Die dritte Methode ist sehr umstritten, da sie nicht wie ein zweistöckiges Gebäude aussieht, sondern die Funktion eines zweistöckigen Gebäudes zu erfüllen scheint.

Welcher Bauplan für den zweiten Stock ist besser? Wir verwenden ein Markttestergebnis als Messpunkt, welches Netzwerk der zweiten Ebene auch immer einen höheren Gesamtwert TVL (TotalValueLocked) hat, dieser Plan ist der optimale Plan. Mit der Entwicklung von Zeit und Technologie wird diese optimale Lösung ein Prozess des Wandels sein.

Für die Definition des Bitcoin-Netzwerks der zweiten Schicht gilt es als das zweite Netzwerk von Bitcoin, solange es auf dem Bitcoin-Netzwerk basiert, eine technische Verbindung mit dem Bitcoin-Netzwerk herstellt und einige Funktionen aufweist, die besser sind als das Netzwerk der ersten Schicht von Bitcoin -Schicht-Netzwerkaufbau. Mit anderen Worten: Solange BTC als Gas verbraucht wird, gilt ein System, das BTC als Basiswert nutzt und die Leistung von Bitcoin steigert, als zweitrangige Konstruktion. Basierend auf diesem Urteil sollten wir die dritte Art des Netzwerkaufbaus der zweiten Ebene erkennen, dh den Aufbau einer zentralisierten Struktur der zweiten Ebene.

Die Entwicklung der Bitcoin-eigenen Technologie, wie z. B. das Modifizieren von OP_RETURN, Taproot, Schnnor-Signatur, MAST und Tapscript, sollte darauf ausgelegt sein, die erste und zweite Schicht zu verbinden, da diese Technologien nicht zur Entwicklung zu vieler Funktionen verwendet werden sollten Netzwerk der ersten Schicht Egal wie stark wir expandieren, es wird keinen qualitativen Durchbruch geben. Wir müssen den Bau der zweiten Etage durchführen. Da es jedoch keine besser genutzten Bitcoin-Produkte der zweiten Schicht gibt, werden diese technischen Möglichkeiten, die die erste und zweite Schicht verbinden, für eine gewisse Zeit überbeansprucht.

2.1 Kettenbasierter Aufbau der zweiten SchichtFrühe Bitcoin-Imitationsketten machten verschiedene Erkundungen, wie „Colorcoin“ (farbige Münzen), „CovertCoins“ und „MasterCoin“; ), BSV (BitcoinSV), BTG (BitcoinGold); verschiedene Side-Chain-Technologien basieren auf Kettenerweiterungskonstruktionen, die im weitesten Sinne als zweite Schicht bezeichnet werden können.

Einschließlich Ethereum, das ebenfalls eine verbesserte Erkundung auf Basis von Bitcoin ist. Nachdem er andere Projektteams erfolglos überzeugt hatte, gründete Vitalik sein eigenes Team, um ein Whitepaper zu veröffentlichen und eine neue Generation von Blockchain angesichts der Unzulänglichkeiten von Bitcoin zu entwickeln: UTXOs kontenloses System, Nicht-Turing-Vollständigkeit der Ausführungssprache und schlechte Skalierbarkeit . Blockchain-System. Obwohl es sich bei dieser Art der Erkundung von Ethereum nicht um eine direkte Second-Layer-Konstruktion von Bitcoin handelt, handelt es sich im weitesten Sinne um eine Art kettenbasierte Konstruktionserkundung.

Die Erforschung von Verbesserungen an den Unzulänglichkeiten von Bitcoin durch Ethereum sowie die Entwicklung und Verifizierung der zweiten Schicht auf Ethereum stellen einen Referenzfall für die Entwicklung kettenbasierter Netzwerke der zweiten Schicht auf Bitcoin dar. Verschiedene Rollup-Lösungen, Cross-Chain-Lösungen, Nachrichtenkanaltechnologie und Ethereums eigene Sharding-Technologie (aus der Perspektive des mehrschichtigen Denkens beim Umgang mit komplexen Systemen ist diese Idee, mehrere Probleme auf einer Ebene zu lösen, vielleicht falsch), Dies lässt die Ökologie der Ethereum-Technologie aufblühen, und viele Menschen dachten einst, dass die Entwicklungsrichtung und die Zukunft der öffentlichen Kette festgelegt seien und die von Ethereum repräsentierte Ökologie gewonnen habe. Tatsächlich ist dies auch ein Ausdruck der relativen Reife von die zweite Schichtkonstruktion basierend auf der Kette. Der kettenbasierte Aufbau der zweiten Schicht ist jedoch nur eine Methode des Aufbaus der zweiten Schicht. Er hat seine eigenen Vor- und Nachteile, und es sind auch andere Technologien der zweiten Schicht erforderlich, um die gesamte Ökologie der zweiten Schicht zu verbessern.

Der kettenbasierte Aufbau der zweiten Schicht in Bitcoin umfasst grob zwei typische Kettentypen, einer ist ein EVM-kompatibles Kontomodell und der andere ist ein Bitcoin-ähnliches UTXO-Modell. Bestehende Fälle (wir verwenden die verallgemeinerte Definition der zweiten Ebene) umfassen: Ethereum, Polygon, Bsc, Arbitrum usw. sind alle EVM-Kontomodelle und CKB (Nervos) und Chia sind alle UTXO-Modelle.

In den folgenden Kapiteln werden einige Fälle in den bereits laufenden Bitcoin-Second-Layer-Projekten detaillierter vorgestellt.

Darüber hinaus werden die auf Ethereum erfolgreichen Second-Layer-Projekte auch zum kettenbasierten Second-Layer-Aufbau von Bitcoin hinzugefügt. Für diese Second-Layer-Projekte auf Ethereum werden der Arbeitsaufwand und die Herausforderungen bei der Umwandlung in die Second-Layer-Projekte auf Bitcoin geringer sein. Basierend auf der Entwicklung und den theoretischen Errungenschaften der Rollup-Reife und Modularität von Ethereum wird diese Methode des Second-Layer-Aufbaus zum Mainstream der Erweiterungsdiskussionen werden und ist außerdem die am schnellsten wirksame Lösung.

Wie erfolgreich wird diese Transformation sein? Entwicklungstests bleiben bestehen. Aus den Vor- und Nachteilen dieser kettenbasierten Zweitschichtkonstruktion können wir ein vorläufiges Urteil ableiten.

Was sind die Vor- und Nachteile des kettenbasierten Zweischichtaufbaus?

Der Nachteil dieser Lösung besteht darin, dass die zweite Schicht, die auf der Kette basiert, im Allgemeinen durch die Einschränkungen der Blockchain begrenzt ist und die Leistungsverbesserung begrenzt ist. Entweder wird das System stärker zentralisiert oder das Blockgenerierungsintervall wird verkürzt und erhöht Blockkapazität und Sicherheit werden im Allgemeinen reduziert. Dadurch entstand ein zweistöckiges Gebäude über dem zweiten Stock, der sogenannte Layer3 oder Layer4.

Der Vorteil besteht darin, dass diese Lösung die meisten grundlegenden Eigenschaften der Blockchain beibehält und im Allgemeinen das Turing-vollständig-Problem löst. Außerdem werden die Transaktionskosten erheblich reduziert und die Fähigkeiten des First-Layer-Netzwerks werden bis zu einem gewissen Grad erweitert . Darüber hinaus verfügt diese Lösung über umfangreiche Konstruktionsfälle und ist relativ einfach. Es gibt bereits viele Erkundungsfälle, und die Migration von Oberschichtanwendungen ist meiner Meinung nach eine schnellere Implementierungsmethode Generieren Sie mehr Second-Level-Netzwerke.

Grob beurteilt sollte es aufgrund der Erweiterungsbeschränkungen dieser Methode viele Projekte auf der zweiten Ebene geben, basierend auf der Kettenstruktur. In jedem vertikalen Feld kann es eine oder mehrere zweite Ebenen geben Schichtaufbau, um den Anforderungen bestimmter Anwendungen gerecht zu werden. Sein Wert wird auch durch die Anzahl und den Gesamtwert der Bewerbungen bestimmt.

2.2 Konstruktion der zweiten Ebene basierend auf verteilten Systemen

In der Konstruktion der zweiten Ebene gibt es auch einige Konstruktionen, die auf verteilten Systemen basieren. Bei dieser Lösung handelt es sich bei der Struktur und dem Framework der zweiten Schicht nicht mehr um Blockchain-Strukturen, sondern um ein verteiltes System basierend auf Channel. Lightning Network ist ein typischer Vertreter.

Ein verteiltes System besteht aus einer begrenzten Menge an Prozessen und einer begrenzten Menge an Kanälen. Um Nachrichten in einem verteilten System zu übermitteln, stellen die Daten, Ereignisse und Kanäle, die gesteuert werden müssen, bereits eine relativ komplexe Problematik dar. Der Kanal, auf den wir uns hier beziehen, ist das Kanalkonzept der oberen Ebene, wie der Zahlungskanal im Lightning Network und der Nachrichtenkanal in Nostr, und nicht das zugrunde liegende Konzept des spezifischen Technologiekanals im verteilten Netzwerk.

Es ist in der zweiten Schichtkonstruktion verteilter Systeme unterteilt:

(1) schließt nur die Wertübertragung ab, ähnlich dem Lightning Network;

(2) vervollständigt sowohl die Wertübertragung als auch die Turing-vollständige Technologie, z als RGB ;

Da es sich bei der verteilten zweischichtigen Konstruktionslösung um eine Wertübertragung handelt, gibt es viele Schwierigkeiten, die über die ursprüngliche Nachrichtenübertragung hinausgehen, wie z. B. die Gesamtwertkapazität im Kanal, die Strenge der Transaktionen und die Unfähigkeit zum Konsumieren Gehen Sie zweimal über die Schwierigkeit hinaus, Nachrichten zu senden. Daher ist die Entwicklung der verteilten Konstruktion der zweiten Ebene nicht so schnell wie die der kettenbasierten Konstruktion der zweiten Ebene, und es gibt nicht viele ausgereifte Fälle.

Wenn Sie Turing-vollständige Berechnungen auf einer solchen zweiten Ebene durchführen möchten, also ein Turing-vollständiges virtuelles Maschinensystem auf Channel aufbauen möchten, wird es noch schwieriger. Wie das RGB-Protokoll implementiert es Turing-vollständige Berechnungen auf einem verteilten System durch Client-Verifizierung und einmalige Versiegelung.

Der zweite Schichtaufbau verteilter verteilter Systeme in Bitcoin. Zu den bestehenden Fällen gehören: Lightning Network, RGB. Gibt es weitere bekannte Fälle? Wenn wir es nach dem Standard der verallgemeinerten zweischichtigen Konstruktion betrachten, gehört Nostr dann auch zur zweiten Schichtkonstruktion verteilter Systeme mit Kanalmechanismus? Beim Sortieren von Ethereum-Informationen habe ich Fälle gesehen, in denen Kanäle in Ethereum-Dokumenten verwendet wurden: Connext, Raiden und Perun, die als Erkundungsanweisungen für vertiefte Forscher verwendet werden können.

In den folgenden Kapiteln stellen wir die bereits laufenden Bitcoin-Second-Layer-Projekte vor und stellen das Lightning Network und RGB detaillierter vor.

Was sind die Vor- und Nachteile verteilter Systeme, die auf Verteilung basieren?

Der Vorteil dieser Lösung besteht darin, dass das System im Allgemeinen dezentraler ist, das Netzwerk der zweiten Schicht unzählige Knoten aufnehmen kann, eine bessere Privatsphäre und Zensurresistenz aufweist und unbegrenzt skalierbar ist, sodass die Leistung theoretisch extrem hoch wird .

Der Nachteil dieser Lösung besteht darin, dass die technische Implementierung komplex ist und der Routing-Algorithmus, die Werteaufteilung und die Kapselungsalgorithmen in einem riesigen verteilten System relativ komplex sind. Im Vergleich zur Informationsübertragung mangelt es bei der Wertübertragung immer noch an technischer Umsetzungserfahrung und Infrastruktur. Dies ist auch einer der Gründe, warum man davon ausgeht, dass sich das Lightning Network langsam entwickelt.

Darüber hinaus ist es eine sehr große Herausforderung, ein Turing-vollständiges System in einem solchen System, also Channel+ Computing, zu implementieren. Es ist zwar theoretisch realisierbar, befindet sich aber in der Praxis noch im frühen experimentellen Stadium. RGB ist ein typischer Vertreter dieser Situation.

Sobald beim Aufbau der zweiten Schicht auf Basis verteilter Methoden ein Durchbruch erzielt wird, wird dies die Entwicklung von Anwendungen der oberen Schicht erheblich vorantreiben. Die durch seine riesigen verteilten Knoten gebildeten Dezentralisierungsfähigkeiten und die Turing-vollständigen Codeausführungsfähigkeiten werden die nächste Generation von Internetanwendungen, das „MassAdoption“-Szenario, von dem alle reden, besser unterstützen.

Grob gesagt gibt es in der zweiten Schicht einer kanalbasierten verteilten Struktur im Allgemeinen nur wenige parallele Projekte. Der eine ist die unbegrenzte Erweiterungsfähigkeit dieses Systems und der andere ist die große technische Schwierigkeit Daher muss ein solches System in Design und Konzept offener sein und mehr Personen und Teams zur Teilnahme aufnehmen können. Auf der Grundlage dieser Infrastruktur der zweiten Schicht wird das Anwendungsentwicklungsteam auch die Entwicklung dieser zweiten Schicht vorantreiben, beispielsweise das RGB-basierte BiHelix-Projekt.

2.3 Zweite Schichtkonstruktion basierend auf einem zentralen System

Möchten Sie diese Klassifizierung? Es sollte Kontroversen geben.

Zentralisierte Indexstrukturen wie Ordinalzahlen oder Indexer bestimmter Funktionsknoten sind alle zentralisierte Strukturen und auch eine Konstruktionsidee der zweiten Ebene. Diese Konstruktionsidee wird jedoch weniger Beachtung finden, da die zweite Schicht zu zentralisiert ist und die Erweiterung des Netzwerks der ersten Schicht sehr begrenzt ist. Beim Aufbau der zweiten Schicht dieser zentralisierten Struktur hängen die grundlegenden Eigenschaften verschiedener Blockchains vom Netzwerk der ersten Schicht ab. Die zweite Schicht dient nur einigen einfachen Berechnungs- und Statistikfunktionen. Die zweite Schicht scheint manchmal entbehrlich zu sein kann jederzeit durch ein weiteres zweites Stockwerk ersetzt werden, und seine Bedeutung scheint nicht so hoch zu sein. Aber aus der Perspektive von On-Chain und Off-Chain und aus der Perspektive der Verbesserung der Fähigkeiten des Netzwerks der ersten Ebene ist diese zentralisierte Struktur auch eine Erweiterung der zweiten Ebene.

Zu Beispielen für ein solches System gehören neben Ordinalzahlen auch zentralisierte Börsen. Projekte in dieser Situation werden in den folgenden Fällen nicht eingeführt.

Die Vor- und Nachteile der zweiten Schichtkonstruktion basierend auf dem zentralisierten System:

Der Vorteil besteht darin, dass das zentralisierte System sehr ausgereift ist, über unzählige verfügbare Fälle und Optimierungslösungen verfügt, vollständig Turing-vollständig ist und eine hervorragende Leistung aufweist.

Der Nachteil besteht darin, dass die zweite Schicht extrem zentralisiert ist und alle Grundfunktionen der Blockchain vom Netzwerk der ersten Schicht abhängen.

Grob beurteilt sollte es im zweiten Stock weniger Projekte geben, die auf einer zentralisierten Struktur oder sogar einem gestaffelten Bestehen basieren. Nachdem die auf Kettenstruktur und Kanal basierende verteilte Struktur ausgereift und verbessert ist, werden die meisten zentralisierten Strukturen der zweiten Schicht verschwinden oder nur eine zentralisierte zweite Schicht mit weniger charakteristischen Szenarien übrig bleiben. Da das zentralisierte System derzeit sehr ausgereift ist, kann es die Szenarien von On-Chain-Daten und Off-Chain-Berechnungen gut erfüllen, wenn es Daten in die Basiskette schreiben kann. Es ist am einfachsten für primäre Anwendungen in der Implementierung Das aktuelle Muster des Bitcoin-Ökosystems wird häufig verwendet.

2.4 Umfassenderes Konzept der zweiten Schicht und Anwendung der oberen Schicht

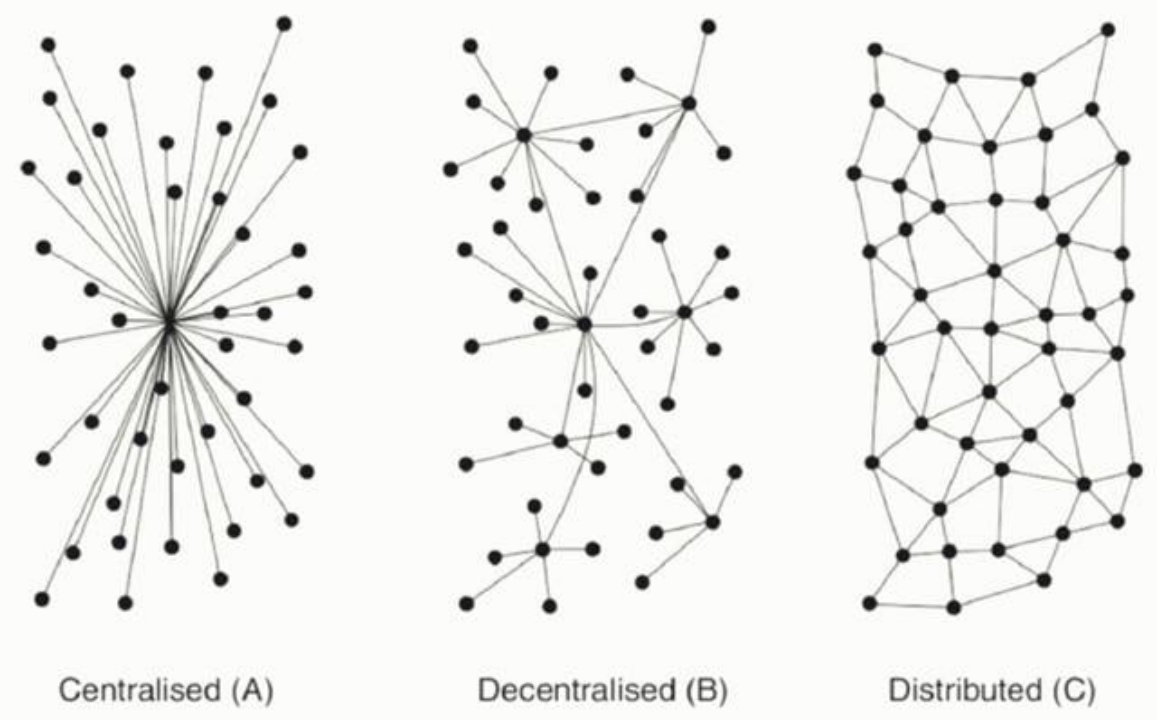

Aus der Struktur der oben genannten zweischichtigen Konstruktion gibt es eine Blockchain-Struktur, eine verteilte Systemstruktur und eine zentralisierte Systemstruktur. Dies ist unsere übliche Klassifizierung von Systemstrukturen: zentralisiert, dezentral, verteilt. Aus dieser Perspektive ist es für uns einfacher, die Merkmale und anwendbaren Szenarien jedes Typs zu verstehen. Die drei Typen der zweiten Schicht haben alle ihre Vor- und Nachteile. Im zukünftigen vollständigen Bitcoin-Ökosystem sollten alle drei Typen nach unterschiedlichen Szenarien verteilt werden.

Darüber hinaus diskutiert die Blockchain-Community häufig Layer 3 oder sogar Layer 4 über der Second-Layer-Konstruktion, bei der es sich um eine verallgemeinerte Second-Layer-Konstruktion handelt. Layer 3 und Layer 4 sind völlig andere Konzepte als die von Gavin Wood vorgeschlagene 5-Schichten-Struktur des Web3-Technologie-Stacks. Layer3 und Layer4 im Web3-Technologie-Stack sind die Klassifizierungsmethoden von Anwendungsprotokollen.

Schematische Darstellung des 5-schichtigen Web3-Technologiestapels von GavinWood und des verallgemeinerten 2-schichtigen Aufbaus der Kette

Welche Auswirkungen wird diese Konstruktion der zweiten Schicht auf Anwendungen der oberen Schicht haben? Mit den Grundfunktionen des Blockchain-Systems: Offenheit und Transparenz, Dezentralisierung, Sicherheit, Rechenleistung, Durchsatz, Speicher, Datenschutz usw. werden Anwendungen der oberen Schicht auf diesen Erweiterungen der zweiten Schicht aufgebaut und darauf aufgebaut Erweiterungen der zweiten Ebene sind auf den Ebenen verteilt. Die zweite Schichterweiterung basierend auf der Blockchain-Struktur, die zweite Schichterweiterung der verteilten Struktur, die zweite Schichterweiterung der zentralisierten Struktur und einige zentralisierte Anwendungen werden echte, groß angelegte Web3.0-Anwendungen erzeugen.

Welche Verbindung besteht zwischen dem Netzwerk der ersten Ebene und der Konstruktion der zweiten Ebene? Oder hängen die beiden direkt zusammen? Zum einen handelt es sich um eine direkte technische Verbindung, beispielsweise eine Verbindung durch Zwei-Wege-Verriegelung oder Brückentechnik. Die andere ist die Korrelation außerhalb des Systems, wie z. B. bei Bitcoin und Ethereum. Obwohl es keine direkte Korrelation gibt, gibt es nicht einmal eine technische Korrelation, sondern individuelle Anpassungen basierend auf den Preisschwankungen Bitcoin und Ethereum sind eine Korrelation außerhalb des Systems.

Hier diskutieren wir nur technische Zusammenhänge. Diese Korrelationstechnologien stehen in völlig engem Zusammenhang mit der Struktur und den Eigenschaften der zweiten Schicht. Später werden wir uns aus einer eher makroökonomischen Perspektive auf die von Neumann-Struktur beziehen, um die Entwicklung der Blockchain-bezogenen Ökologie zu beurteilen.

3.1 Die Verbindungstechnologie zwischen der ersten und zweiten Schicht

Wir haben bereits die Entwicklung der Bitcoin-Technologie selbst erwähnt, wie z. B. die Änderung von OP_RETURN, Taproot, Schnnor-Signatur, MAST und Tapscript, die zum Verbinden der ersten Schicht verwendet werden sollten und zweite Ebene. Design ist das grundlegende technische Element, das die erste und zweite Etage verbindet. Diese Verbindungstechnologien sind ein wichtiger Teil des Denkens über den Aufbau der zweiten Schicht. Die Verbindungen der ersten und zweiten Schicht von BEVM sind bis zu einem gewissen Grad repräsentativ und die meisten von ihnen nutzen die Funktionen, die mit den oben genannten Grundelementen aufgebaut sind. Bei der Verbindung zu anderen Layer-2-Systemen ist das Problem ähnlich.

Diese Verbindungstechnologien variieren je nach Struktur des Gebäudes im zweiten Stock. Lassen Sie mich zunächst einige Link-Technologien im Allgemeinen vorstellen. Zu den gängigen Technologien zur Verbindung des First-Level-Netzwerks und des Second-Level-Netzwerks der Blockchain gehören die folgenden:

Cross-Chain-Technologie:Durch Cross-Chain-Technologie können verschiedene Blockchains zusammenarbeiten, um das First-Level-Netzwerk und das Netzwerk zu realisieren Netzwerkverbindungen der zweiten Ebene zwischen Netzwerken. Die Cross-Chain-Technologie kann eine kettenübergreifende Übertragung und Interaktion von Vermögenswerten realisieren und so den Daten- und Wertfluss zwischen verschiedenen Blockchains ermöglichen.

Segmentverifizierungstechnologie:Die Segmentverifizierungstechnologie kann Transaktionsdaten im Netzwerk der ersten Ebene isolieren und sie dann über das Netzwerk der zweiten Ebene überprüfen und verarbeiten. Dieser Ansatz kann die Belastung des First-Tier-Netzwerks verringern und den Gesamtdurchsatz und die Effizienz verbessern.

Sidechain-Technologie:Sidechain-Technologie ist eine Technologie, die die Hauptkette und die Seitenkette verbindet. Die Datenübertragung zwischen dem Netzwerk der ersten Schicht und dem Netzwerk der zweiten Schicht kann über die Seitenkette realisiert werden. Seitenketten können einige spezifische Funktionen und Anwendungen von der Hauptkette trennen, um die Gesamtleistung und Skalierbarkeit zu verbessern.

StateChannel-Technologie:StateChannel-Technologie ist eine Lösung, die auf dem Netzwerk der zweiten Schicht basiert. Durch die Einrichtung eines Kommunikationskanals außerhalb der Kette können Transaktionen nur bei Bedarf außerhalb der Kette durchgeführt und an das Netzwerk der ersten Schicht übermittelt werden. Die StateChannel-Technologie kann die Geschwindigkeit und den Durchsatz von Transaktionen erhöhen und die Transaktionsgebühren senken.

Plasma-Technologie:Plasma-Technologie ist eine Erweiterungslösung, die auf dem Netzwerk der zweiten Schicht basiert. Durch die Aufteilung der Transaktionsdaten des Netzwerks der ersten Schicht und deren anschließende Überprüfung und Verarbeitung durch das Netzwerk der zweiten Schicht kann ein höherer Durchsatz erzielt werden und Skalierbarkeit.

Zu den gängigen zweischichtigen Strukturen gehören die Blockchain-Struktur, die verteilte Systemstruktur und die zentralisierte Systemstruktur. Aufgrund der unterschiedlichen Strukturen der zweiten Schicht können die meisten davon nur in einer Struktur verwendet werden in die Tiefe gehen.

Mit zunehmender Reife des Baus im zweiten Stock wird es spezifischere Technologien oder Fälle geben, und es handelt sich möglicherweise nicht einmal um eine technische Verbindung, sondern nur um eine wirtschaftliche Verbindung.

Was sind die Referenzindikatoren zur Untersuchung der Qualität von First- und Second-Layer-Link-Technologien? Die Indikatoren, die Sie grob erkennen können, sind:

Kann die erste Schicht Transaktionen auf der zweiten Schicht überprüfen?

Können die Vermögenswerte im ersten Stock reibungslos entkommen, wenn der zweite Stock einstürzt?

Wird die Verbindungstechnik bestimmte Eigenschaften des Systems beeinträchtigen?

….

Der Inhalt der First- und Second-Layer-Link-Technologie sollte besser zusammengefasst und verbessert werden, wenn es mehr Fälle von Second-Layer-Konstruktion gibt. Diese Verbindungstechnologien werden derzeit größtenteils von zweitrangigen Herstellern fertiggestellt. Es ist schwer zu sagen, ob es in Zukunft unabhängige Produkte ähnlich den Cross-Chain-Brücken geben wird.

In diesem Abschnitt geht es eher darum, Fragen zu stellen und uns Teilnehmern und Bauherren die Möglichkeit zu geben, mehr nachzudenken.

3.2 Betrachten Sie die Entwicklung der Blockchain anhand der Von-Neumann-Struktur makroskopisch

Im vorherigen Abschnitt haben wir das von Vitalik vorgeschlagene Konzept verwendet: Blockchain ist ein „Weltcomputer“. Da sie alle als Computer bezeichnet werden können, kann dieser „Weltcomputer“ mit der von Neumann-Struktur traditioneller Computer verglichen und analysiert werden.

Blockchain, der „Weltcomputer“

Die Von-Neumann-Struktur eines Computers

Die fünf Hauptkomponenten eines Computers in der Von-Neumann-Struktur: Recheneinheit, Controller, Speicher, Eingabegerät und Ausgabegerät. Im „Weltcomputer“-System der Blockchain gibt es ähnliche Komponenten, und wir müssen auch auf den Verbindungsteil zwischen diesen fünf Komponenten achten, da in einem verteilten System der Verbindungsteil einen größeren Einfluss hat.

Die Entwicklungsregeln von „World Computer“ sind den Entwicklungsregeln herkömmlicher Computer sehr ähnlich. Verglichen mit der Entwicklung herkömmlicher Computer befindet sich das Blockchain-System immer noch in einem ähnlichen Stadium wie vor 286. Es erweitert weiterhin die Verarbeitungs- und Speicherkapazitäten, verfügt über einfache Peripheriegeräte und ist in seinen Möglichkeiten immer noch sehr begrenzt.

Mehrere Vergleiche zwischen der Entwicklung traditioneller Computer und der Entwicklung von „Weltcomputern“:

(1) Die Erweiterung der CPU (Rechner und Controller), genau wie die Erweiterung der aktuellen ein- und zweischichtigen Rechenleistung und des Durchsatzes ;

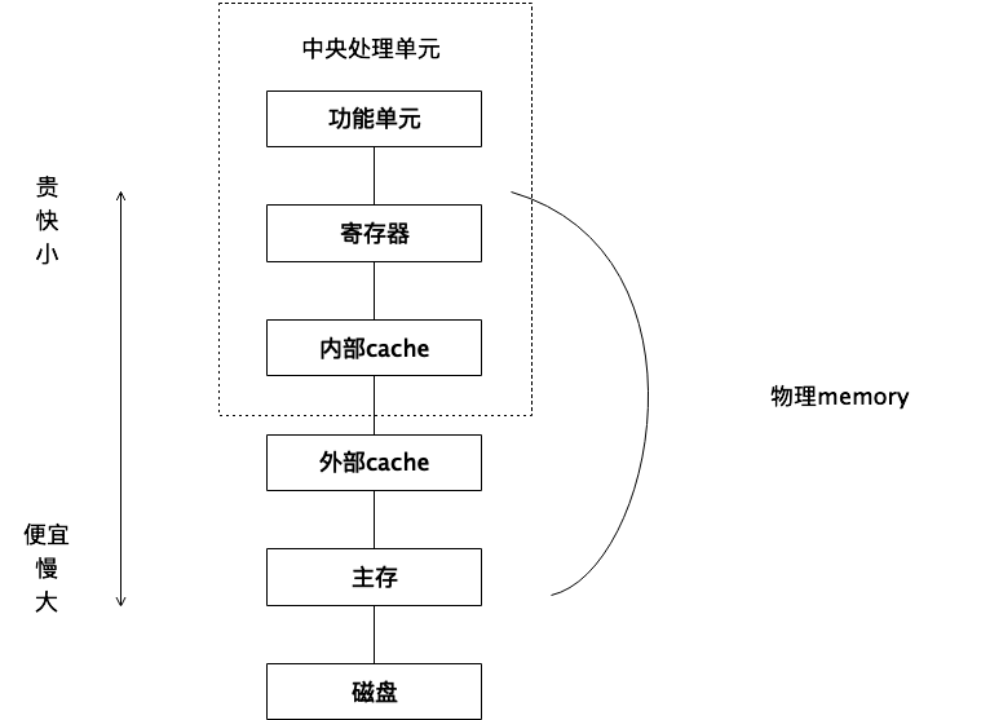

(2) Die Erweiterung des Speichers wird sich allmählich vom Wettbewerb um Platz in der Kette hin zur Nutzung von echtem Blockchain-Speicher verlagern. Die aktuellen ein- und zweischichtigen On-Chain-Speicherplätze ähneln Registern, Caches der ersten Ebene und Caches der zweiten Ebene in herkömmlichen Computern. In Zukunft wird es professionelle Blockchain-Speichermethoden wie Speicher, Festplatte usw. geben externer Speicher. Auch die heutige Art, Daten zu schreiben, wird sich in Zukunft stark verändern.

(3) Eingabegeräte und Ausgabegeräte sind im Blockchain-System Orakel. Diese Eingabe- und Ausgabegeräte haben sich in der Konstruktion des zweiten Stockwerks kaum widergespiegelt, und bei Anwendungen in der oberen Ebene wird es höhere Anforderungen geben.

(4) Einige spezielle Ketten und Funktionen in der Blockchain sind der GPU, speziellen Gerätekarten, speziellen Peripheriegeräten und anderen Komponenten in herkömmlichen Computern sehr ähnlich.

(5) On-Chain-Anwendungen und Anwendungen auf höherer Ebene entwickeln sich ebenso wie herkömmliche Computer, die noch nicht über Betriebssysteme und Anwendungssoftware verfügen, Schritt für Schritt weiter und werden funktional getrennt.

(6) Viele der aktuellen Blockchain-Anwendungen sind Finanzanwendungen, ähnlich wie die frühen traditionellen Computer, die hauptsächlich für wissenschaftliche Forschung und militärische Anwendungen verwendet wurden. Mit der Entwicklung verlagern sie sich langsam auf Unternehmen, Familien und Einzelpersonen. Blockchain-Anwendungen werden einen ähnlichen Entwicklungstrend aufweisen und sich von frühen Finanzanwendungen zu umfassenderen Anwendungen entwickeln.

Ausgehend vom Aufbau der zweiten Schicht gibt es viel Diskussionsstoff über den Vergleich traditioneller Computer und des „Weltcomputers“ der Blockchain, der in diesem Artikel nicht beschrieben wird.

4.1 Bitcoin-Second-Layer-Projekte bereits in Betrieb

In diesem Artikel stellen wir hauptsächlich die Bitcoin-Second-Layer-Projekte vor, die unter Bezugnahme auf einige Untersuchungen erfolgreich durchgeführt wurden Berichte Laut Inhalts- und Branchenberichten sind diese Bauten im zweiten Stock schon seit einer gewissen Zeit in Betrieb und die meisten von ihnen wurden zwischen 2015 und 2019 gebraut oder in Betrieb genommen. Auch einige neuere Projekte werden vorgestellt, wenn sie Besonderheiten aufweisen. Wir werden sehen, dass diese Fälle im Wesentlichen auf der zweiten Schichtkonstruktion der Kette basieren und die einzige verteilte Systemkonstruktion, die auf dem Kanal basiert, das Lightning Network ist. Wenn man den Second-Layer-Aufbau von Ethereum mit einbezieht, handelt es sich bei Raiden Network ebenfalls um einen kanalbasierten Designfall, aber seine aktuelle Entwicklung scheint nicht erfolgreich zu sein und wird in diesem Artikel nicht vorgestellt. Die Plasma-Technologie von Ethereum ist ein Sub-Chain-Design, das auf einer Kette und einem Kanal basiert. Ich persönlich denke, dass ihr Hauptmerkmal ein zweischichtiges Design ist, das auf der Kette basiert Hier.

1. Lightning Network Lightning Network (basierend auf einer verteilten Second-Layer-Konstruktion)

Lightning Network (Lightning Network) ist eine Second-Layer-Lösung, die auf der Bitcoin-Blockchain basiert und darauf abzielt, das Problem der Bitcoin-Skalierbarkeit zu lösen Probleme mit geringer Transaktionsgeschwindigkeit. Das Lightning Network wurde erstmals 2015 vorgeschlagen und 2018 vollständig implementiert.

Die Hauptfunktionen von Lightning Network sind schnell, kostengünstig und skalierbar. Es richtet eine Reihe von Zahlungskanälen ein, sodass Bitcoin-Transaktionen innerhalb der Kanäle durchgeführt werden können, ohne dass sie direkt in der Blockchain aufgezeichnet werden. Dies kann die Zeit und die Transaktionsgebühren für die Transaktionsbestätigung erheblich reduzieren und eine große Anzahl paralleler Transaktionen unterstützen. Das Lightning Network verlässt sich auf das RMSC-Protokoll, um die Sicherheit und Zuverlässigkeit von Transaktionen zu gewährleisten, während HTLC das Problem der routbaren Skalierbarkeit löst. Die Skalierbarkeit seiner Architektur verleiht ihm eine sehr hohe Leistung.

Seit seiner Einführung hat das Lightning Network große Aufmerksamkeit und Akzeptanz gefunden. Immer mehr Bitcoin-Nutzer, Börsen und Händler nutzen das Lightning Network für schnelle Cross-Chain-Transaktionen und Echtzeitzahlungen. Darüber hinaus verbessern Entwickler ständig die Leistung und Benutzererfahrung des Lightning Network und verleihen ihm mehr Funktionen und Skalierbarkeit.

Obwohl das Lightning Network erhebliche Verbesserungen in der Skalierbarkeit und Transaktionsgeschwindigkeit bietet, steht es immer noch vor einigen technischen Herausforderungen und bei der Einführung. Beispielsweise müssen Netzwerkstabilität, Routing-Algorithmen und Benutzeroberflächen kontinuierlich verbessert werden. Mit der Zeit und der Verbesserung der Technologie wird das Lightning Network jedoch voraussichtlich zu einer wichtigen Zahlungslösung für Bitcoin und andere Kryptowährungen werden und Benutzern ein schnelleres und kostengünstigeres Transaktionserlebnis bieten.

2. Liquid (kettenbasierter Aufbau der zweiten Schicht)

Liquid ist eine 2015 von Blockstream eingeführte Side-Chain-Lösung. Als erste Sidechain von Bitcoin zielt Liquid darauf ab, schnellere, sichere und private Transaktionslösungen bereitzustellen, um den Anforderungen professioneller Benutzer wie Finanzinstitute und Börsen gerecht zu werden.

Eines der Hauptmerkmale von Liquid ist die schnelle Transaktionsbestätigungszeit. Im Vergleich zur Bestätigungszeit von Bitcoin von etwa 10 Minuten beträgt die Transaktionsbestätigungszeit von Liquid nur 2 Minuten. Dadurch können Benutzer Transaktionen schneller durchführen und bei Bedarf schnell Geld überweisen. Ein weiteres wichtiges Merkmal ist der Transaktionsschutz von Liquid. Liquid verwendet die ConfidentialTransactions-Technologie (vertrauliche Transaktionen), um den Transaktionsbetrag zu verbergen, und nur die Teilnehmer der Transaktion können den spezifischen Betrag sehen. Dies trägt zum Schutz der Privatsphäre der Transaktionsteilnehmer bei.

Liquid hat auch einen höheren Transaktionsdurchsatz. Durch den Einsatz der FederatedPeg-Technologie (Federal Anchoring) kann Liquid eine große Anzahl paralleler Transaktionen unterstützen und im Bitcoin-Netzwerk verankern, um Interoperabilität mit Bitcoin zu erreichen. Dadurch kann Liquid ein größeres Transaktionsvolumen verarbeiten und den Gesamtsystemdurchsatz verbessern.

Seit seiner Einführung ist Liquid in der Kryptowährungsbranche schrittweise gewachsen. Immer mehr Börsen, Finanzinstitute und Unternehmen beginnen, Liquid als ihre Handels- und Fondsabwicklungslösung zu übernehmen. Gleichzeitig führt Blockstream weiterhin neue Funktionen und Verbesserungen ein, um die Leistung und Sicherheit von Liquid weiter zu verbessern.

Zusammenfassend ist Liquid eine von Blockstream eingeführte Bitcoin-Sidechain-Lösung, die darauf abzielt, schnelle, private Transaktionen mit hohem Durchsatz bereitzustellen. Es erfüllt die Anforderungen professioneller Benutzer, indem es die Zeit für die Transaktionsbestätigung verkürzt, den Transaktionsschutz gewährleistet und den Transaktionsdurchsatz erhöht. Im Laufe der Zeit hat sich Liquid in der Kryptowährungsbranche weit verbreitet und weiterentwickelt.

3.Rootstock (RSK) (kettenbasierter Aufbau der zweiten Schicht)

Rootstock (RSK) ist eine Smart-Contract-Plattform, die auf der Bitcoin-Blockchain basiert und darauf abzielt, eine ähnliche Ethereum-Lösung wie die Bitcoin-Ökosystemfunktion bereitzustellen. Rootstock wurde erstmals 2015 vorgeschlagen und 2018 offiziell eingeführt.

Die Hauptmerkmale von Rootstock sind die bidirektionale Verankerung mit Bitcoin und die Smart-Contract-Funktionalität. Durch die bidirektionale Verankerung mit Bitcoin ist Rootstock in der Lage, Bitcoin als seinen primären Vermögenswert zu nutzen und so Sicherheit und Stabilität zu erreichen. Gleichzeitig unterstützt Rootstock Smart-Contract-Funktionen und ermöglicht es Entwicklern, Smart Contracts mit Automatisierungsfunktionen auf seiner Plattform zu erstellen und auszuführen.

Seit seiner Einführung hat Rootstock nach und nach Anerkennung und Akzeptanz im Bitcoin-Ökosystem erlangt. Es bietet Bitcoin-Benutzern und -Entwicklern mehr Funktionen und Flexibilität, sodass Bitcoin eine breitere Palette von Anwendungsszenarien unterstützen kann, wie z. B. dezentrale Finanzierung (DeFi), Ausgabe digitaler Vermögenswerte und Lieferkettenmanagement.

Allerdings ist die Entwicklung von Rootstock im Vergleich zu anderen Smart-Contract-Plattformen relativ langsam. Seine Ausweitung in Bezug auf Benutzer- und Entwicklergemeinschaften erfordert mehr Anstrengungen. Dennoch werden die Entwicklungsaussichten von Rootstock weiterhin als positiv eingeschätzt und es hat das Potenzial, eine der wichtigen Smart-Contract-Plattformen im Bitcoin-Ökosystem zu werden.

4.RGB (basierend auf einer verteilten + Turing-vollständigen zweischichtigen Konstruktion)

Die Geschichte von RGB lässt sich bis ins Jahr 2016 zurückverfolgen, als Giacomo Zucco hoffte, die Kundenverifizierung von Peter Todd sowie das Konzept und die Entwicklung von Einwegdichtungen nutzen zu können Ein besserer Coloredcoin und die Einbindung dieser Token in das Lightning Network (daher der Name „RGB“). Es handelt sich um ein offenes Protokoll, das auf der Bitcoin-Blockchain basiert und darauf abzielt, umfassendere Funktionen für die Erstellung, den Handel und die Verwaltung digitaler Vermögenswerte bereitzustellen. RGB ist ein skalierbares und vertrauliches intelligentes Vertragssystem für Bitcoin und Lightning Network, das von der LNP/BP Standards Association entwickelt wurde. Es übernimmt die Konzepte des Privat- und Gemeinschaftseigentums und ist eine Turing-vollständige, vertrauenswürdige Form des verteilten Rechnens, die keine Einführung von Token erfordert und ein blockfreies dezentrales Protokoll ist.

RGB wurde entwickelt, um skalierbare, robuste und private Smart Contracts auf UTXO-Blockchains (wie Bitcoin) auszuführen, um alle Möglichkeiten zu ermöglichen. Über RGB können Entwickler Token-Ausgabe, NFT-Minting, DeFi, DAO und komplexere Smart Contracts mit mehreren Kategorien ausführen.

Das RGB-Protokoll ist ein Client, der auf der zweiten und dritten Schicht (außerhalb der Kette) des Bitcoin-Ökosystems läuft und auf den Konzepten der clientseitigen Validierung und der Single-Use-State-Verifizierung sowie intelligenter Vertragssysteme basiert.

5.Stacks (kettenbasierter Aufbau der zweiten Schicht)

Stacks (ehemals Blockstack) ist eine dezentrale Computerplattform, die auf der Bitcoin-Blockchain basiert. Stacks wurde erstmals 2013 vorgeschlagen und hatte 2017 ein Initial Coin Offering (ICO). Sein Hauptmerkmal ist die Bereitstellung dezentraler Authentifizierungs-, Speicher- und Smart-Contract-Funktionen. Die Kernfunktion von

Stacks besteht darin, die Entwicklung und Ausführung dezentraler Anwendungen durch die Sicherheit und Stabilität von Bitcoin zu unterstützen. Es verwendet einen Konsensmechanismus namens „Stacking“, um einen Konsens zu erzielen, indem Benutzer, die STX-Token besitzen, eine bestimmte Anzahl von Token sperren und an der Netzwerküberprüfung teilnehmen können. Dieser Mechanismus bietet Anreize für Benutzer und erhöht die Sicherheit des Netzwerks.

In Bezug auf die Entwicklung hat sich Stacks zu einer der wichtigen Plattformen im Bereich dezentraler Anwendungen entwickelt. Es hat eine Gruppe von Entwicklern und Projekten angezogen, zahlreiche dezentrale Anwendungen erstellt und eine Fülle von Tools und Entwicklungsdokumentationen bereitgestellt. Stacks kooperiert auch mit anderen Blockchain-Projekten, um sein Ökosystem und seine Anwendungsszenarien zu erweitern.

6. Andere Bitcoin-Second-Layer-Projekte

Mit der Popularität von Bitcoin sind viele neue Projekte entstanden. Darunter gibt es viele von Chinesen initiierte Projekte wie B²Network, BEVM, Dovi, MapProtocol, Merlin, Bison usw., die auch bestimmte Merkmale aufweisen.

B²Network wurde 2022 gegründet. Es handelt sich um ein Bitcoin-Netzwerk der zweiten Schicht, das auf Basis von ZK-Rollup entwickelt wurde. Es ist mit EVM kompatibel und ermöglicht EVM-Öko-Entwicklern die nahtlose Bereitstellung von DApps. Es handelt sich um einen typischen Fall der Übertragung der Second-Layer-Technologie der Ethereum-Technologie auf das Bitcoin-Ökosystem. Das ursprüngliche Team von

BEVM wurde 2017 gegründet und hat eine Vielzahl erweiterter Anwendungen von Bitcoin erforscht. Das im Jahr 2023 vorgeschlagene BEVM-Konzept ist ein dezentraler Bitcoin L2, der mit EVM kompatibel ist. BEVM basiert auf Technologien wie dem Schnorr-Signaturalgorithmus, der durch das Taproot-Upgrade eingeführt wurde und es BTC ermöglicht, dezentral vom Bitcoin-Hauptnetzwerk auf Layer 2 zu verketten. Da BEVM mit EVM kompatibel ist, können alle im Ethereum-Ökosystem laufenden DApps auf BTCLayer2 laufen und BTC als Gas nutzen. Am 29. November 2023 veröffentlichte BEVM ein Whitepaper.

Dovi wurde 2023 gegründet und ist ein mit EVM-Smart Contracts kompatibler Bitcoin Layer 2. Im November 2023 veröffentlichte Dovi offiziell ein Whitepaper. Dem Whitepaper zufolge integriert Dovi Schnorr-Signaturen und MAST-Strukturen, um den Transaktionsschutz zu verbessern, die Datengröße und Verifizierungsprozesse zu optimieren, ein flexibles Framework für verschiedene Asset-Typen außer Bitcoin zu schaffen und kettenübergreifende Asset-Transfers zu realisieren. Das Team von

MapProtocol wurde ebenfalls relativ früh gegründet. Es stellte sich heraus, dass es sich hauptsächlich mit Cross-Chain-Protokollen beschäftigte, der Verbindungstechnologie der ersten und zweiten Schicht, die wir zuvor eingeführt hatten. Nachdem das Bitcoin-Ökosystem populär geworden ist, wird es bald in der Lage sein, eine zweite Schichtkonstruktion auf Basis der Kette aufzubauen. Die Möglichkeit, aktuelle Inskriptionsressourcen zu verketten und die Transaktionskosten zu senken, wird einige Projektparteien und Anträge anziehen.

Auf der offiziellen Website von MerlinChain sind die Eigenschaften seiner Bridge leicht zu erkennen. Sie überträgt Vermögenswerte auf BTC in das Second-Layer-Netzwerk und reduziert die Transaktionskosten. Dies ist ein typisches Beispiel für die Lösung von Schwachstellen. Laut der offiziellen Website-Einführung und einigen Forschungsberichten handelt es sich bei Merlin um eine Bitcoin-Layer-2-Lösung, die das ZK-Rollup-Netzwerk, dezentrale Oracles und On-Chain-BTC-Betrugspräventionsmodule integriert. Das Projekt wurde von BitmapTech ins Leben gerufen, einem einzigartigen Team. Die von ihnen eingeführten Assets Bitmap.game und BRC-420 „Blue Box“ genießen einen guten Ruf.

Bison wurde 2023 gegründet und ist ein Bitcoin-natives ZK-Rollup, das die Transaktionsgeschwindigkeit verbessert und gleichzeitig erweiterte Funktionen auf nativem Bitcoin implementiert. Entwickler können zk-rollup verwenden, um innovative DeFi-Lösungen wie Handelsplattformen, Kreditdienste und automatisierte Market Maker zu entwickeln. Auf der offiziellen Website ist Bridge auch ein wichtiger Funktionspunkt. Die übergreifende Verkettung von Bitcoin-Assets und die Vervollständigung von Asset-Anwendungen der oberen Ebene ist der Einstiegspunkt für viele Projekte.

Den oben genannten relativ neuen Projekten B²Network, BEVM, Dovi, MapProtocol, Merlin und Bison nach zu urteilen, haben sie die Reduzierung der Transaktionsgebühren schnell abgeschlossen und die Transaktionsanforderungen der Bitcoin-Assets der ersten Ebene erfüllt. Sie alle beinhalten Cross-Chain-Assets. Teams mit Cross-Chain-Protokollen können dies schneller tun. Teams, die Erfahrung im Aufbau der zweiten Schicht haben, haben mehr Vorteile bei Anwendungen der oberen Schicht. Diese neueren Projekte basieren auf dem Aufbau der zweiten Schicht der Kette und nutzen die ursprüngliche Technologieakkumulation und die kurzfristige Sprengkraft. Diese Projekte sind einigermaßen homogen. Wie wird ihre zukünftige Entwicklung aussehen? Wie wird sich der Wettbewerb mit verteilten Baudienstleistern der zweiten Ebene auswirken? Es erfordert auch viel Beobachtung. Den Erfahrungen mit Second-Tier-Projekten auf Ethereum nach zu urteilen, werden viele Projekte scheitern, nachdem die Token durch Hot-Spot-Marketing ausgegeben wurden. Wird dies bei den Second-Tier-Projekten von Bitcoin der Fall sein?

Anhand der derzeit auf der zweiten Schicht von Bitcoin laufenden Projekte können wir grob erkennen, dass die bekannten Bitcoin-Projekte der zweiten Schicht relativ früh gegründet wurden und verwandte Technologien bereits seit langem erforschen Das Bitcoin-Ökosystem hat sich noch nicht gebildet. Die meisten Projekte sind nicht spannend genug oder werden vom Licht von Ethereum und dem Ethereum-Ökosystem überschattet. Mit der Reife der Basisprotokolle von Bitcoin, insbesondere der Bildung zugrunde liegender Technologien wie Segregated Witness, Taproot, Schnorr-Signaturen, MAST Merkle Abstract Syntax Tree und Tapscript, hat sich die Verbindungstechnologie zwischen der ersten Schicht und der zweiten Schicht besser entwickelt Infolgedessen werden die Dinge, die das Bitcoin-Ökosystem tun kann, immer reicher. Anhand der bereits laufenden Second-Layer-Projekte von Bitcoin können wir erkennen, dass einige Erbauer des ursprünglichen Bitcoin-Ökosystems sind, ein anderer Teil Erbauer des Second-Layer-Ethereums und einige Erbauer der Verbindungstechnologie sind Je umfassender und vielfältiger die Einsatzmethoden sind, desto besser wird die Unterstützung für die zweite Schicht sein.

4.2 Analyse der Entwicklung der zweiten Schichtkonstruktion von Bitcoin

Wo immer sich die Gelder befinden, die Popularität wird da sein und es wird mehr Gelder zum Sammeln anlocken. Bitcoin hat derzeit einen Marktwert von etwa 800 Milliarden US-Dollar. Seine ökologische Entwicklung ist schwach, hat aber das Potenzial, zu explodieren. Daher behaupten viele Projekte, den Aufbau der zweiten Schicht von Bitcoin durchzuführen. Wir werden hier nicht die spezifischen Namen dieser Projekte nennen, aber wir werden einige Klassifizierungen der Teilnehmer dieser Projekte vornehmen, um ihre Eigenschaften und ihre jeweiligen Vor- und Nachteile zu sehen.

1. Das ursprüngliche Bitcoin-Bauprojekt der zweiten Stufe

Das ursprüngliche Bitcoin-Bauprojekt der zweiten Stufe, insbesondere das, das über viele Jahre entwickelt wurde und bestimmte angesammelte Vorteile aufweist, kann mit Hilfe von wiederhergestellt werden Ist die Popularität von Bitcoin dieses Mal verjüngt? Wird es gedeihen? Es herrscht große Unsicherheit.

Es gibt zwei Messstandards: Erstens gewinnt, wie bereits erwähnt, das Netzwerk der zweiten Ebene mit einem höheren Gesamt-Locked-Up-Wert TVL. Der andere ist der zweischichtige Aufbautyp, der aufgrund seiner Expansionseigenschaften mehr parallele Akteure aufnehmen kann. Der verteilte zweischichtige Aufbau kann nur relativ wenige Konkurrenten aufnehmen.

Die ursprünglichen Second-Tier-Projekte müssen ihre angesammelten Vorteile noch voll ausschöpfen und mithilfe neuer Technologien neue Vorteile schaffen, um mehr Anwendungen für die Plattform zu gewinnen. Nur dann haben sie die Möglichkeit, sich zu verjüngen und mehr Marktanteile zu gewinnen . Wenn es nicht gelingt, mehr Bewerbungen anzuziehen, werden solche alten Projekte wahrscheinlich irgendwann scheitern oder sich verändern. Tatsächlich können solche Projekte auch mit Projekten zusammenarbeiten oder fusionieren, die überhaupt keine technische Akkumulation aufweisen und durch einen gewissen Konsens im Austausch für eine größere Entwicklung eine Gemeinschaft gegründet haben.

Wenn diese alten Projekte darüber hinaus Vorteile bei der Akkumulation verteilter Bautechnologien der zweiten Ebene haben können, können sie vollständig in die verteilte Bautechnologie der zweiten Ebene eingreifen und durch die Bereitstellung von Anleitungen für die obere Ebene effektiver sein -Schichtanwendungen.

2. Neu eingetragene Bitcoin-Bauprojekte der zweiten Schicht

Neu eingetragene Bitcoin-Bauprojekte der zweiten Schicht haben im Allgemeinen nicht viele kumulierte Vorteile, aber dies gibt einem solchen Team den Vorteil, ein Nachzügler zu sein und die neueste Technologie erforschen zu können Lösen Sie zunächst die einfachsten und attraktivsten Anforderungen und ziehen Sie eine bestimmte Anzahl von Anwendungen an. Es ist am besten, ein Team mit Erfahrung im Aufbau der zweiten Schicht im Ethereum-Ökosystem oder anderen Ökosystemen zu haben, das besser für den schnellen Einstieg in den Aufbau der zweiten Schicht von Bitcoin geeignet ist. Für ein solches Projekt können Sie den kettenbasierten Aufbau einer zweiten Schicht in Betracht ziehen, der schneller und vorteilhafter ist.

Teams ohne jegliche Erfahrung oder Vorteile können sich auf die dritte Situation beziehen, um zu sehen, ob Benutzer durch Konsens in der Community ausgesondert und Gelder angesammelt werden können.

3. Bitcoin-Second-Layer-Projekte, die keine Erfahrung haben, aber einsteigen möchten

Ich habe ursprünglich Projekte gefördert, die ohne technische Anhäufung oder Community-Anhäufung einsteigen möchten Es besteht eine hohe Wahrscheinlichkeit, dass diese Projekte ignoriert werden. Betrachten Sie es als CX-Projekt. Aber durch das Phänomen der Inschriften haben diejenigen Gemeinschaften, die durch eine bestimmte Inschrift einen großen Gemeinschaftskonsens erzeugt haben, wie Sats, Ordi und Ratten, nicht nur viele Mitglieder, sondern auch eine bestimmte Menge an Geldern angesammelt. Ein solches Projekt kann eine völlig neue Second-Layer-Konstruktion durchführen. Durch die Kraft der Community können Anwendungen der oberen Ebene in die Community integriert werden Die zweite Schicht wird höchstwahrscheinlich kettenbasiert sein. Der Aufbau der zweiten Schicht ist einfach und schnell und basiert auf der Leistungsfähigkeit der Community, DID (dezentrale Identität), DAO-Tools, DeFi-Anwendungen und anderen Anwendungen der oberen Schicht basieren auf der zweiten Ebene der Community und müssen nicht selbst erstellt werden. Sie müssen lediglich reife Produktparteien einführen und die Umsatzbeteiligung mit ihnen teilen. Dies kann eine kleine Ökologie bilden. Solche Projekte stellen höhere Anforderungen an den Gemeindeaufbau, das Stiftungsmanagement und die Entscheidungsmechanismen.

4. Entwicklung von Oberschichtanwendungen

Mit der rasanten Entwicklung der zweiten Schicht von Bitcoin begann die riesige Menge an Geldern, die auf BTC schlummern, wieder zu erwachen, und aufgrund des Augapfeleffekts werden in Verbindung mit der Schnelligkeit mehr neue Benutzer dazu angezogen, in den Web3.0-Bereich einzusteigen Die Entwicklung der Bitcoin-Second-Layer-Technologie wird eine solide Grundlage für MassAdoption legen. Die Anwendungen der oberen Ebene werden mit den aktuellen Finanzanwendungen beginnen und nach und nach Anwendungen einführen, die eine hohe Leistung, großen Datenverkehr und häufige Interaktion erfordern, wie z. B. Gamefi, SocialFi und andere Anwendungen. Es wird keine Ausfallzeiten von kettenbasierten Anwendungen und keinen schlechten Service geben Erfahrung. Gute Situation. Die Entwicklung der zweiten Schicht von Bitcoin wird den Anwendungen der oberen Schicht viele Möglichkeiten und eine solide Infrastruktur bieten. Wenn sie ausgereift ist, wird sie mehr Möglichkeiten für weniger native Web3-Teams bieten.

Auf jeden Fall hat die Web3.0-Ära gerade erst begonnen und erfordert viel Erkundung und Aufbau. Viele Länder und Regionen sind für viele neue Dinge im Web3.0 noch nicht vollständig geöffnet . Web3.0 erfordert viel Konstruktion und bietet jedem Projektteam mehr Möglichkeiten. Ein Team, das ständig neue Entwicklungen und neue Technologien spürt, sich ständig anpasst und ständig am Aufbau von Web 3.0 teilnimmt, wird in einem bestimmten Stadium und auf einem bestimmten Gebiet definitiv etwas gewinnen.

Das Schreiben dieses Artikels ist das Ergebnis meiner Lektüre einer großen Anzahl von Branchenartikeln und meiner Teilnahme an vielen Aktivitäten wie TwitterSpace und Offline-Kommunikation. Inspiriert durch den Inhalt der Reden vieler Menschen sind einige prominente Einflussfaktoren wie folgt:

(1) Lehrer Dashan von Waterdrop Capital. Er hat viele Artikel geschrieben und uns viele Vorträge über die Insel aller Dinge gehalten Weltraumaktivitäten, an denen er teilnahm.

(2) Einige tiefgreifende technische Inhalte erhält man, indem man sich die Vorlesungen von Lehrer Hong Shuning anhört, seine Videos ansieht und offline mit Lehrer Hong Shuning kommuniziert, wie z. B. Routing-Probleme in verteilten Systemen und RGB-Turing-Vollständigkeitsprobleme.

(3) Zahlreiche Artikel auf www.btcstudy.org. Auf dieser Website ist eine Fülle an Wissen zusammengestellt.

(4) Interviewprogramm mit JanXie, Chefarchitekt von Nervos (CKB).

(5) Lesen Sie mehr über das BIP-Protokoll, Segwit, Taproot, Ordnungszahlen, brc20, Atomical usw.

(6) Andere Blockchain-Kenntnisse, einschließlich hierarchischer Designideen und des Vergleichs von Neumann-Strukturen, stammen aus der Ansammlung von Wissen, das ich in den letzten Jahren in mehreren Büchern geschrieben habe, von denen 5 veröffentlicht wurden, „Blockchain Knowledge“ – Beliebt Edition“, „Blockchain Knowledge-Technology Popular Edition“, „Turing Blockchain“, „Blockchain Economic Model“, „Web3.0: Building the Digital Future of the Metaverse“; und 3 Bücher über Ethereum, teilweise abgeschlossen, unveröffentlicht . Diese Inhalte beziehen sich auf viele native Protokolle, Whitepapers und technische Prinzipien der Blockchain. Die Ausgabe dieser Inhalte ist auch das Ergebnis aller, die ich gerade gesammelt und organisiert habe. Langsam verstand ich den Zusammenhang zwischen diesen zugrunde liegenden Prinzipien und vielen Technologien und möglichen zukünftigen Anwendungsszenarien.

(7) Diskussion und Nachdenken mit Teammitgliedern beim Entwerfen verwandter Produkte in unserem Projekt.

Vielen Dank an Herrn Dashan von SatoshiLab, Elaine Yang, Hong Shuning und verwandte technische Experten. Sie haben diesen Artikel gelesen und viele Rückmeldungen und Revisionsmeinungen gegeben. Sie kontrollieren streng die Richtigkeit der im Artikel zitierten Konzepte Ich werde es nicht bestätigen, bis wir die Originalreferenz gefunden haben. Vielen Dank für diese strenge Vorgehensweise!

Vielen Dank an alle Mitwirkenden und Teilnehmer, die mein Wissenssystem verbessert haben.

Das obige ist der detaillierte Inhalt vonExklusive Analyse des grundlegenden Wissenssystems der Bitcoin Layer 2-Konstruktion. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!