Eins. NAT-Klassifizierung

NAT No-pat: Ähnlich wie bei der dynamischen Konvertierung von Cisco werden nur die Quell-IP-Adresse und die Netzwerkadresse konvertiert, nicht jedoch der Port. Es handelt sich um eine Viele-zu-Viele-Konvertierung und kann nicht Speichern Sie öffentliche IP-Adressen. Es verwendet weniger

NAPT: (Netzwerkadressen- und Portübersetzung) ähnelt der PAT-Konvertierung von Cisco und konvertiert die Quellportadresse : (Easy-IP) Konvertierungsmethode Einfach, genau wie NAPT, es konvertiert die Quelladresse und den Quellport. Es handelt sich um eine Viele-zu-Eins-Konvertierung

Smart NAT (intelligente Konvertierung): Die NAPT-Konvertierung erfolgt durch Reservierung eine öffentliche Netzwerkadresse

Triple NAT: Eine Konvertierung im Zusammenhang mit der Quell-IP-Adresse, der Portquelle und dem Protokolltyp

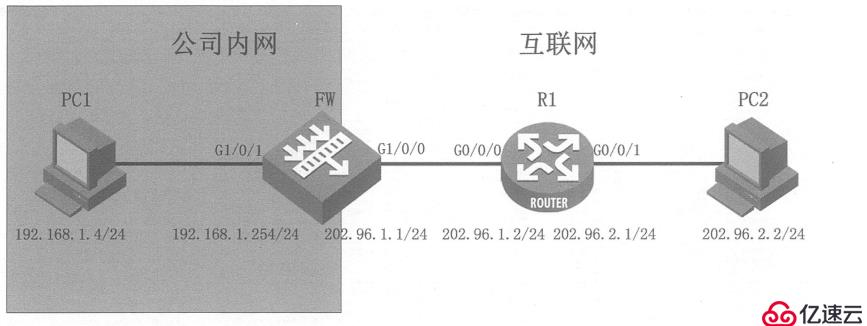

Zweitens Black-Hole-RoutingSchleife und ungültig ARP-Probleme im Quelladresskonvertierungsszenario#🎜 🎜#

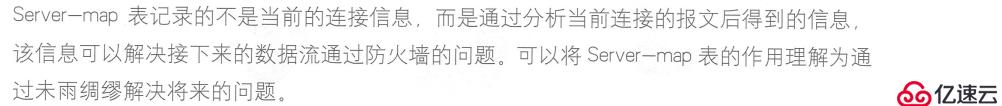

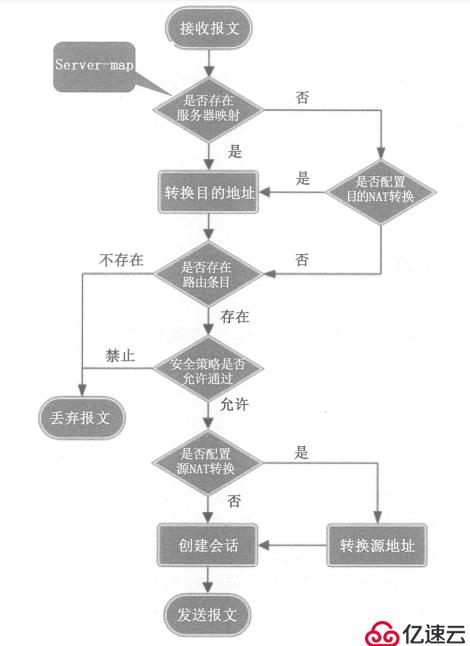

Drittens: Serverzuordnungstabelle

Drittens: Serverzuordnungstabelle

FTP-Datenübertragung lösen Probleme durch Server-Map-Tabelle

Die Sitzungstabelle zeichnet Verbindungsinformationen auf, einschließlich Verbindungsstatus

Anwendung der Server-Map in NAT#🎜🎜 # #🎜🎜 #

#🎜🎜 #

Der Weiterleitungseintrag enthält Portinformationen, die es externen Benutzern ermöglichen, beim Zugriff auf 202.96.1.10 direkt eine Zieladressübersetzung über die Serverzuordnungstabelle durchzuführen #🎜 🎜#Der umgekehrte Eintrag enthält keine Portinformationen und die Zieladresse ist willkürlich. Die Voraussetzung für den Zugriff des Servers auf das Internet muss das TCP-Protokoll sein (drei Methoden) #🎜🎜 #

#🎜🎜 #

(1)NAT No-pat

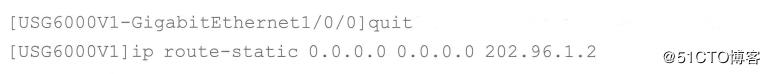

Standardroute verwenden

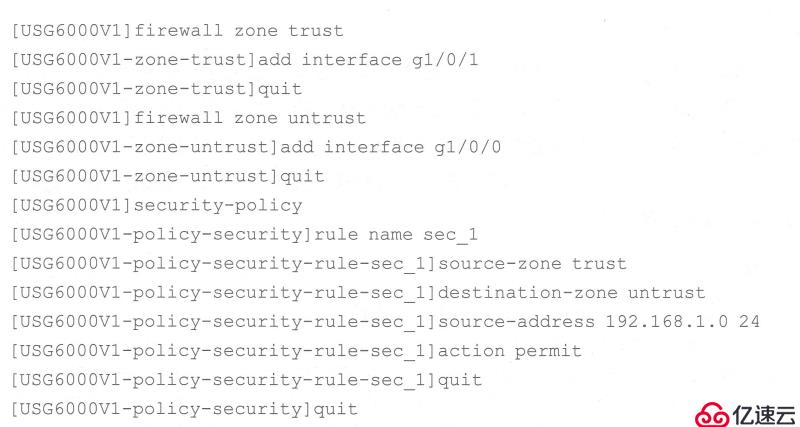

Sicherheitsrichtlinie konfigurieren

NAT-Adresse konfigurieren Gruppe. In der Adressgruppe entspricht die Adresse der öffentlichen IP

NAT-Richtlinie konfigurieren #🎜 🎜#

#🎜 🎜#

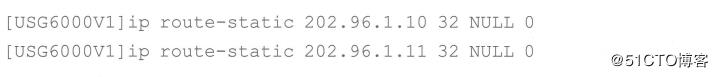

Black-Hole-Routing für die konvertierte globale Adresse konfigurieren (Adresse in der NAT-Adressgruppe)

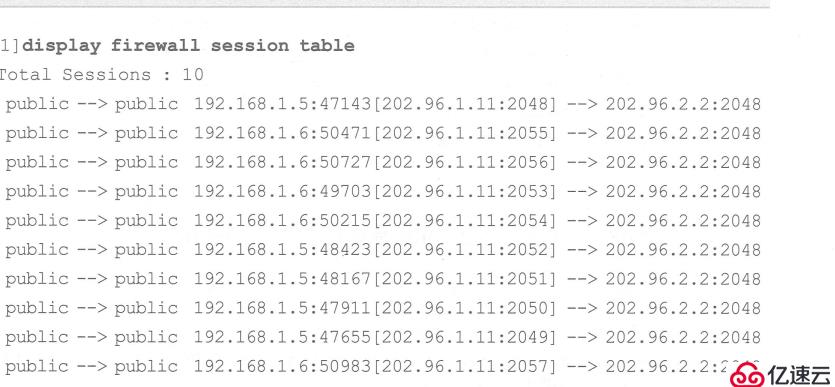

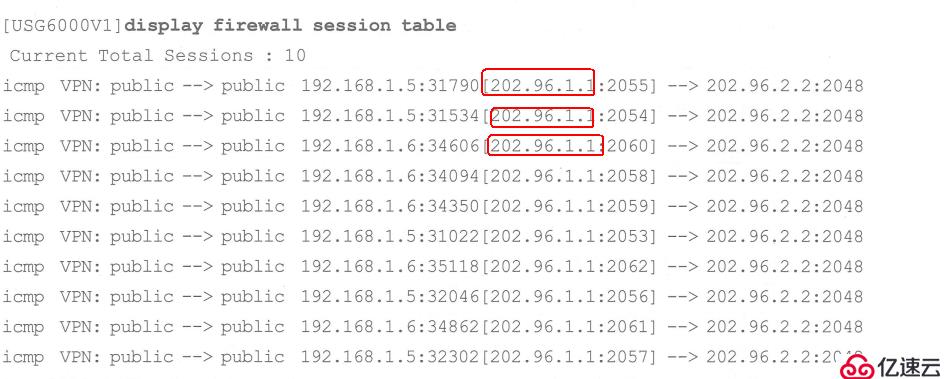

Überprüfen Sie die NAT-Konfiguration, verwenden Sie PC1, um PC2 im externen Netzwerk anzupingen, Sie können die Sitzungstabelle anzeigen![]

#🎜🎜 #Die drei roten Kästchen stellen die Quelladresse, die konvertierte Adresse und die Zugriffsadresse dar.

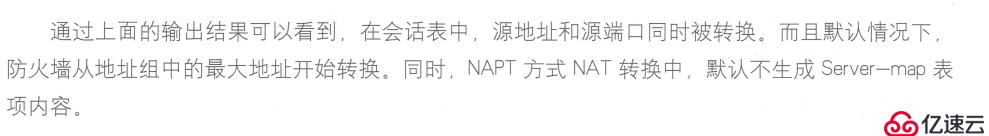

(2) NAPT-Konfiguration

Standbild oben, NAPT wiederholen

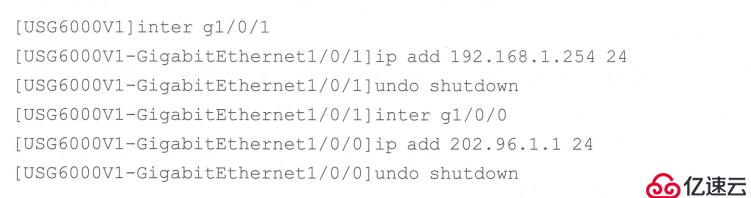

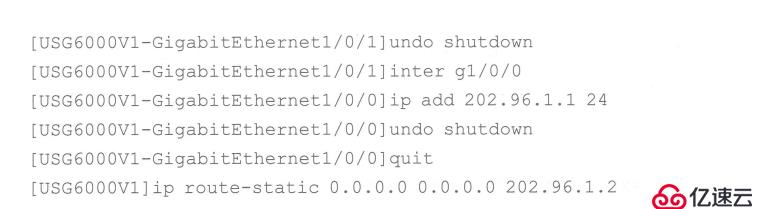

IP konfigurieren

Sicherheitsrichtlinie konfigurieren

NAT-Adressgruppe konfigurieren, die Adressgruppe entspricht der öffentlichen IP

NAT-Richtlinie konfigurieren

Konfigurieren Sie das Routing Black Hole

Verifizieren Sie die Ergebnisse mit PC1, um das externe Netzwerk PC2 anzupingen

(3) Die ausgehende Schnittstellenadresse (Easy-IP) soll die g0/0/1-Schnittstelle des R1-Routers verwenden um auf PC2 zuzugreifen (neu konfigurieren)

IP konfigurieren

Sicherheitsrichtlinie konfigurieren

NAT-Richtlinie konfigurieren

Überprüfung kann festgestellt werden, dass auf die konvertierte R1-Router-g0/0/1-Schnittstellen-IP zugegriffen wird

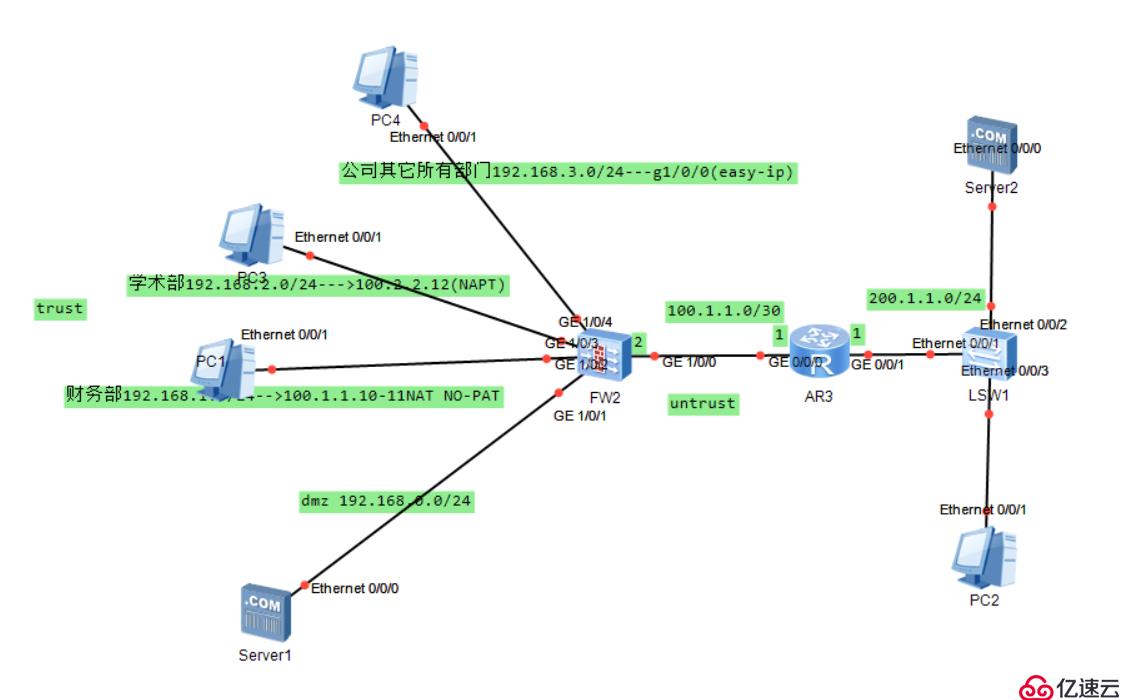

Fünftens umfassend case

Anforderungen:

Der Finanzhost greift über No-Pat auf das Internet zu (unter Verwendung von 100.2.2.10-11)

Der Host der akademischen Abteilung greift über Napt auf das Internet zu (unter Verwendung von 100.2.2.12)

Sonstiges Abteilungen des Unternehmens bestehen g1/0/0Zugang zum Internet

Konfigurieren Sie den Natserver so, dass er den Server in dmz veröffentlicht (mit 100.2.2.9)

1. Der Finanzhost greift über No-Pat auf das Internet zu #🎜🎜 #1. Netzwerkparameter und Routing konfigurieren

[USG6000V1] int g1/0/2

[USG6000V1-GigabitEthernet1/0/2] ip add 192.168.1.1 24

[USG6000V1- GigabitEthernet1/0 /2] undo sh

Info: Schnittstelle GigabitEthernet1/0/2 wird nicht heruntergefahren.

[USG6000V1-GigabitEthernet1/0/2] quit

[USG6000V1] int g1/0/ 0#🎜 🎜#[USG6000V1-GigabitEthernet1/0/0] IP hinzufügen 100.1.1.2 30

[USG6000V1-GigabitEthernet1/0/0] rückgängig machen sh

[USG6000V1-GigabitEthernet1/0/0] beenden# 🎜🎜# [USG6000V1] i proute-static 0.0.0.0 0.0.0.0 100.1.1.1

2. Sicherheitsrichtlinie konfigurieren

[USG6000V1] Firewall-Zonenvertrauen

[USG6000V1-zone-trust] hinzufügen int g1/ 0/2

[USG6000V1-zone-trust] quit

[USG6000V1] Firewall-Zone untrust

[USG6000V1-zone-untrust] add int g1/0/0

[USG6000V1-zone-untrust] quit

[USG6000V1] security-policy

[USG6000V1-policy-security] Regelname sec_1

[USG6000V1-policy-security-rule-sec_1] Quelladresse 192.168.1.0 24

[USG6000V1-policy-security-rule-sec_1] Zielzone nicht vertrauenswürdig

[USG6000V1-policy-security-rule-sec_1] Aktionserlaubnis

3. Konfigurieren Sie die NAT-Adressgruppe und Adresspool Die Adresse in entspricht der öffentlichen Netzwerkadresse

[USG6000V1-policy-security] quit

[USG6000V1] nat address-group natgroup

[USG6000V1-address-group-natgroup] Abschnitt 0 100.2. 2.10 100.2.2.11

[USG6000V1-address-group-natgroup] mode no-pat local

[USG6000V1-address-group-natgroup]

4. NAT-Richtlinie konfigurieren#🎜🎜 #[USG6000V1 ] nat-policy

[USG6000V1-policy-nat] Regelname natpolicy

[USG6000V1-policy-nat-rule-natpolicy] Quelladresse 192.168.1.0 24

[USG6000V1- Policy-nat -rule-natpolicy] Destination-Zone Untrust

[USG6000V1-policy-nat-rule-natpolicy] Action Nat Address-Group Natgroup ] quit

[USG6000V1-policy-nat] quit#🎜🎜 #5. Konfigurieren Sie das Blackhole-Routing für die übersetzte globale Adresse .Konfigurieren Sie r1 (isp)

Systemansicht aufrufen, Benutzeransicht mit Strg+Z zurückgeben.

[Huawei] Systemname r1

[r1] Informationen rückgängig machen ena

[r1] int g0/0/0

[r1-GigabitEthernet0/0/0] ip add 100.1.1.1 30

[r1 -GigabitEthernet0/0/0] int g0/0/ 1

[r1-GigabitEthernet0/0/1] IP hinzufügen 200.1.1.1 24

[r1-GigabitEthernet0/0/1] rückgängig machen sh#🎜🎜 #[r1-GigabitEthernet0/0/1] beenden# 🎜🎜#[r1] ip route-static 100.2.2.8 29 100.1.1.2

7. Zugriff auf den Internetserver vom Finanzclient aus

#🎜 🎜#

. Der Host der akademischen Abteilung greift über napt (mit 100.2.2.12) auf das Internet zu /0/3] ip add 192.168.2.1 24

[USG6000V1-GigabitEthernet1/0/3] quit

[USG6000V1] Firewall Zone Trust

[USG6 000V1 -zone-trust] add int g1 /0/3

[USG6000V1-zone-trust]q uit

2. Sicherheitsrichtlinie konfigurieren

[USG6000V1] security-policy

[USG6000V1 -policy-security-rule-sec_2 ] Quelladresse 192.168.2.0 24

[USG6000V1-policy-security-rule-sec_2] Zielzone untrust

[USG6000V1-policy-security-rule-sec_2] Aktionserlaubnis [USG6000V1 -policy-security-rule-sec_2] quit

[USG6000V1 -policy-security-rule-sec_2] quit

3. Konfigurieren Sie die NAT-Adressgruppe[USG6000V1] NAT-Adressgruppe natgroup_2.0[USG6000V1-address -group-natgroup_2.0] Abschnitt 0 100.2.2.12 100.2.2.12

[USG6000V1-address-group-natgroup_2.0] mode pat

[USG6000V1-address-group-natgroup_2.0] quit#🎜 🎜#4. NAT-Richtlinie konfigurieren# 🎜🎜#[USG6000V1] nat-policy

[USG6000V1-policy-nat] Regelname natpolicy_2.0

[USG6000V1-policy-nat-rule-natpolicy_2.0] Quelladresse 192.168.2.0 24# 🎜? USG6000V1-policy-nat-rule-natpolicy_2.0] quit

[USG6000V1-policy-nat] quit

5. Konfigurieren Sie das Black-Hole-Routing für die konvertierte globale Adresse# 🎜🎜#[USG6000V1] IP-Route- static 100.2.2.12 32 null 0

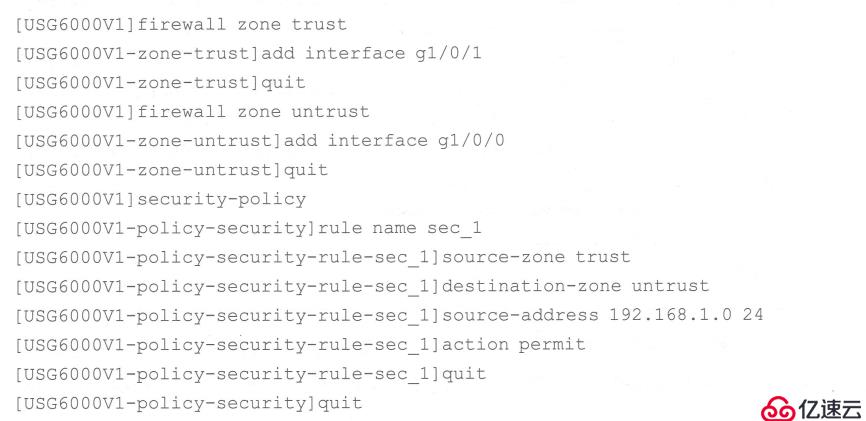

6. NAT-Konfiguration überprüfen

.

3. Ausgehende Schnittstellenadresse (Easy-IP) Ermöglichen Sie dies anderen Abteilungen des Unternehmens Greifen Sie über g1/0/0 -GigabitEthernet1/0/4 auf das Internet zu. [USG6000V1-zone-trust] add int g1/0/4

[USG6000V1-zone-trust]

2. Sicherheitsrichtlinie konfigurieren

[USG6000V1] security-policy

[USG6000V1 -policy-security] Regelname sec_3# 🎜🎜#[USG6000V1-policy-security-rule-sec_3] Quelladresse 192.168.3.0 24

[USG6000V1-policy-security-rule-sec_3] Zielzone nicht vertrauenswürdig

[USG6000V1-policy-security-rule-sec_3] Aktionserlaubnis

[ USG6000V1-policy-security-rule-sec_3] quit

[USG6000V1-policy-security] quit

3 - Policy-nat-rule-natpolicy_3.0] Quelladresse 192.168.3.0 24

[USG6000V1-policy-nat-rule-natpolicy_3.0] Zielzone untrust

[USG6000V1-policy-nat-rule-natpolicy_3.0] Aktion Nat Easy-iP

[USG6000V1-Policy-Nat-Rule-Natpolicy_3.0] Quit

[USG6000V1-Policy-Nat] Quit

4.中的服务器(使用100.2.2.9)

1.配置网络参数

[USG6000V1-GigabitEthernet1/0/0] int. g1/0/1

[USG6000V1-GigabitEthernet1/0 /1] IP hinzufügen 192.168.0.1 24

[ USG6000V1-GigabitEthernet1/0/1] quit [USG6000V1] firewall zone dmz

[USG6000V1] firewall zone dmz

[USG6000V1-zone-dmz] add int g1/0/1[USG6000V1-zone-dmz] quit2.配置安全策略

[USG 6000V1] security-policy

[USG6000V1-policy-security] Regelname sec_4

[USG6000V1-policy-security-rule-sec_4] Quellzone untrust

[USG6000V1-policy-security-rule-sec_4] Zieladresse 192.168.0.0 24

[USG6000V1-policy-security-rule-sec_4] action permit

[USG6000V1-policy-security] quit

3.

[USG6000V1] Firewall inter-trust untrust

[ USG6000V1-interzone-trust-untrust] erkennt FTP

[USG6000V1-interzone-trust-untrust] quit

4.配置nat server

[USG6000V1] nat server natserver global 100.2.2.9 inside路由

[ USG6000V1] IP Route-Static 100.2.2.9 32 Null 0

6

Das obige ist der detaillierte Inhalt vonSo implementieren Sie eine Firewall-NAT-Kontrollanalyse. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!