Am 13. April 2021 entdeckte Antiy CERT, dass ausländische Sicherheitsforscher einen PoC einer 0Day-Sicherheitslücke zur Remotecodeausführung in Google Chrome veröffentlicht haben Browser kann ein Angreifer die Sicherheitslücke nutzen, um eine speziell gestaltete Seite zu erstellen, und der Zugriff der Benutzer auf diese Seite führt zur Remotecodeausführung. Die Sicherheitslücke betrifft die neueste offizielle Version von Chrome (89.0.4389.114) und alle früheren Versionen. Antiy CERT ging der Sache nach und stellte fest, dass aufgrund der hohen Nutzungsrate des Google Chrome-Browsers in China das Risiko besteht, dass diese Schwachstelle von bösartigem Code ausgenutzt und weit verbreitet wird, und dass das Bedrohungsniveau hoch ist. Gleichzeitig ergaben Tests von Antiy CERT, dass auch einige andere inländische Browser betroffen sind, die den Google Chrome-Kernel verwenden. Derzeit laufen Browser wie Microsoft Edge standardmäßig bereits im Sandbox-Modus. Antiy CERT hat getestet, dass diese Sicherheitslücke bei alleiniger Verwendung nicht in den Sandbox-Modus von Chrome eindringen kann. Dies bedeutet jedoch nicht, dass es sich nicht um eine schwerwiegende Sicherheitslücke handelt Denn bei tatsächlichen Angriffen können mehrere Schwachstellen in Kombination genutzt werden. Wenn diese Schwachstelle in Kombination mit anderen Schwachstellen genutzt wird, die in die Sandbox eindringen, kann dies eine große Sicherheitsbedrohung darstellen.

Da Chrome-basierte Browser in China weit verbreitet sind, darunter 360 Secure Browser, Aoyou Browser, Sogou Browser, Speedy Browser usw., wird empfohlen, dass relevante Hersteller schnell eine Überprüfung durchführen Überprüfen. Wir haben dies dringend den zuständigen nationalen Abteilungen gemeldet und den Kunden empfohlen, so schnell wie möglich Übergangslösungen zu ergreifen, um nicht von dieser Sicherheitslücke betroffen zu sein.

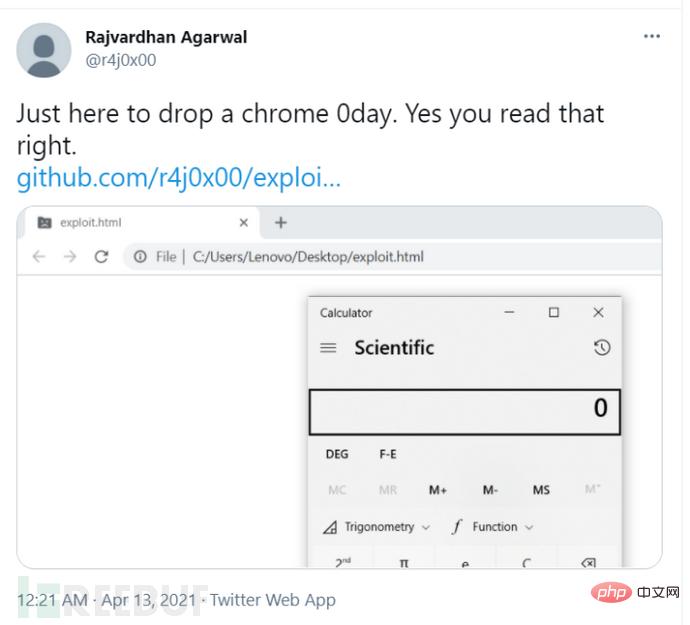

Anty CERT hat herausgefunden, dass ausländische Sicherheitsforscher PoC-Details zur 0Day-Sicherheitslücke bei der Remotecodeausführung in Google Chrome veröffentlicht haben#🎜 🎜#[1]. Google Chrome ist ein kostenloser Webbrowser, der von Google entwickelt wurde. Diese Sicherheitslücke betrifft die neueste offizielle Version von Chrome (89.0.4389.114) und alle früheren Versionen. Ein Angreifer kann eine spezielle Webseite erstellen und das Opfer dazu verleiten, darauf zuzugreifen, wodurch eine Remotecodeausführung erreicht wird.

Abbildung 2-1 Verifizierungs-Screenshots von PoC durch ausländische Sicherheitsforscher

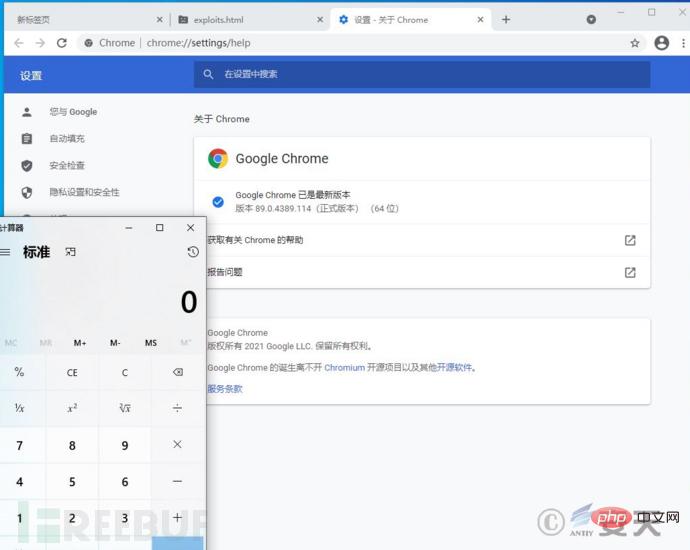

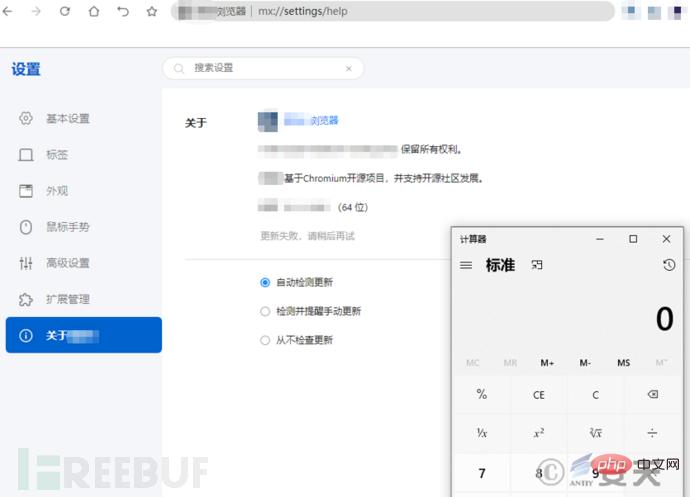

Antian CERT Der Reproduktions-Screenshot lautet wie folgt:

Abbildung 2-2 Antiy CERT-Verifizierungs-Screenshot für PoC# 🎜 🎜# Der Antiy CERT-Test ergab, dass einige andere Browser, die den Google Chrome-Kernel verwenden, ebenfalls davon betroffen sind. Browser, die den Chrome-Kernel verwenden, sind jedoch nicht von dieser Sicherheitslücke betroffen, wenn sie den Sandbox-Modus verwenden.

Drei, Von der Sicherheitslücke betroffener Versionsbereich

Das obige ist der detaillierte Inhalt vonSo analysieren Sie die 0Day-Sicherheitslückenbenachrichtigung für die Remotecodeausführung in Google Chrome. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!