Ⅰ. Aufteilung der Netzwerkebenen

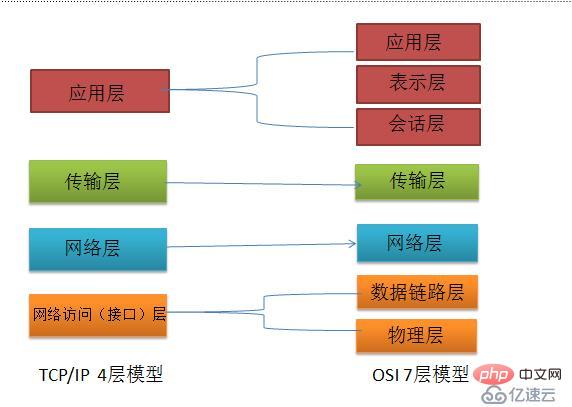

Um ein Computernetzwerk in größerem Maßstab aufzubauen, schlug die Internationale Organisation für Normung (ISO) 1978 das „Open System Internet Reference Model“ vor, das berühmte OSI (Open System Interconnection)-Modell. S Zusätzlich zum Standard-OSI-Sieben-Schichten-Modell ist die gemeinsame Netzwerkschicht-Aufteilung auch das TCP/IP-Vier-Schichten-Protokoll. Die entsprechende Beziehung zwischen ihnen ist wie folgt:

Die physikalische Schicht ist die grundlegendste Netzwerkstruktur. Sie besteht aus einer Vielzahl von Geräten. Diese Schicht bietet eine zuverlässige Möglichkeit, Daten zu übertragen Physische Medien der oberen Schicht, vereinfacht gesagt, stellt die physische Schicht sicher, dass die Originaldaten auf jedem physischen Medium übertragen werden.

⑵Datenverbindungsschicht

Die Datenverbindungsschicht stellt Dienste für die Netzwerkschicht auf der Grundlage der physischen Schicht bereit. Ihr grundlegendster Dienst besteht darin, Daten zuverlässig vom Netzwerk an benachbarte Netzwerkknoten zu übertragen.Hauptprotokoll: Ethernet-Protokoll;

Wichtige Ausrüstung: Bridges, Switches ;

⑶Netzwerkschicht

Der Zweck der Netzwerkschicht besteht darin, die Datenübertragung zwischen zwei Endsystemen zu realisieren;

Wichtige Ausrüstung: Router

⑷Transportschicht

Die erste End-to-End-Host-zu-Host-Schicht ist für die Segmentierung der Daten der oberen Schicht und die Bereitstellung von End-to-Host-zu-Host-Schichten verantwortlich. Ende, zuverlässige oder unzuverlässige Übertragung. Darüber hinaus muss sich die Transportschicht auch mit Problemen der End-to-End-Fehlerkontrolle und Flusskontrolle befassen.

Hauptsächlich enthaltene Protokolle: TCP-Protokoll, UDP-Protokoll; ⑸ Sitzungsschicht

Die Sitzungsschicht verwaltet Sitzungsprozesse zwischen Hosts, dh sie ist für den Aufbau, die Verwaltung und die Beendigung von Sitzungen zwischen Prozessen verantwortlich. Die Sitzungsschicht verwendet auch in die Daten eingefügte Prüfpunkte, um eine Datensynchronisierung zu erreichen.⑹Präsentationsschicht

Die Präsentationsschicht wandelt Daten oder Informationen der oberen Schicht um, um sicherzustellen, dass die Informationen einer Host-Anwendungsschicht von der Anwendung eines anderen Hosts verstanden werden können. Die Datenkonvertierung auf der Präsentationsebene umfasst Datenverschlüsselung, Komprimierung, Formatkonvertierung usw.

⑺Anwendungsschicht

Stellt eine Schnittstelle für das Betriebssystem oder die Netzwerkanwendung für den Zugriff auf Netzwerkdienste bereit.

Ⅲ.IP-Adresse

Die IP-Adresse besteht aus zwei Teilen: Netzwerkbit + Hostbit

Netzwerkteil: Wird zur Beschreibung des Netzwerkbereichs verwendet, in dem sich der angegebene Host befindet

Host Teil: wird verwendet, um den spezifischen Standort des Hosts in einem bestimmten Netzwerkbereich anzugeben -bit binär) Klasse B: Die ersten beiden Binärbits sind 10 und das Netzwerk Bit beträgt 16 Bits;

Klasse E: 240-255

Klasse D und Klasse E teilen die Netzwerkbitsumme nicht. Hostbit

Klasse A: 10.0.0.0/8, der Bereich ist: 10.0.0.0~10.255.255.255

Klasse B: 172.16.0.0/12, der Bereich ist: 172.16.0.0~172.31.255.255

Kategorie C : 192.168.0.0/16, der Bereich liegt zwischen 192.168.0.0 und 192.168.255.255 .255

127.0.0.0~127.255.255.255

⑷Automatisch zugewiesenes Adresssegment:

169.254.0.0~169.254.255.255

⑸Netzwerkadresse: Die Adresse, an der die Hostbits alle 0 sind

(die Binärdatei). Bits sind alle 0)⑹Broadcast-Adresse: eine Adresse, bei der alle Host-Bits auf 1 gesetzt sind

Beispiel: 1.255.255.255: als Zieladresse repräsentiert alle Adressen im gesamten Netzwerksegment IP-Adresse⑺Gerichtete Broadcast-Adresse:

255.255.255.255: als Zieladresse repräsentiert alle IP-Adressen im gesamten IP-Adressstapel

Ⅳ. Aufteilung der Subnetzmasken

Bei Internetanwendungen Mit der kontinuierlichen Erweiterung von IPv4 werden nach und nach die Nachteile von IPv4 deutlich, das heißt, es werden zu viele Netzwerkbits belegt und zu wenige Hostbits verwendet, sodass die Hostadressen, die es bereitstellen kann, immer knapper werden. Zusätzlich zur Verwendung von NAT zur Zuweisung reservierter Adressen innerhalb des Unternehmens wird derzeit eine hochwertige IP-Adresse normalerweise in mehrere Subnetze unterteilt, die von Benutzergruppen unterschiedlicher Größe verwendet werden können.

Subnetting dient eigentlich dazu, die Anzahl der Netzwerkbits in der IP-Adresse zu erhöhen und die Anzahl der Hostbits zu verringern. Auf diese Weise kann der Umfang der Broadcast-Domäne eingegrenzt und die Anzahl der Hosts im logischen Netzwerksegment verringert werden reduziert und kann die Verwaltung und genaue Anwendung von Sicherheitsrichtlinien erleichtern die Netzwerkschicht und das TCP-Protokoll auf der Transportschicht;

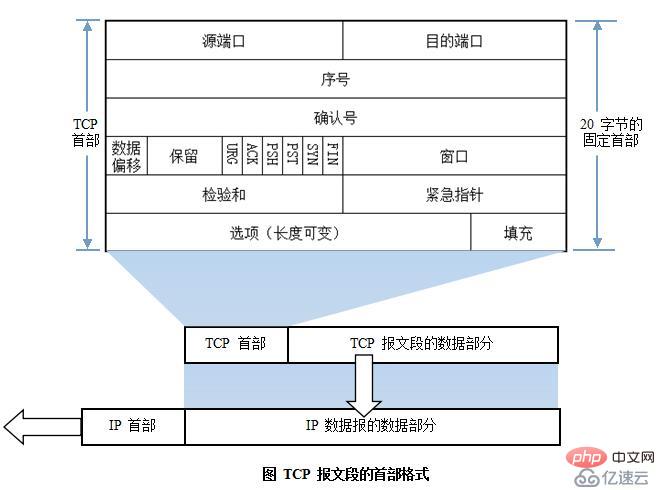

TCP ist ein verbindungsorientiertes Kommunikationsprotokoll, die Verbindung wird durch einen Drei-Wege-Handshake hergestellt und die Verbindung muss entfernt werden, wenn die Kommunikation abgeschlossen ist Da es verbindungsorientiert ist, kann es nur für die End-to-End-Kommunikation verwendet werden. TCP bietet einen zuverlässigen Datenflussdienst. TCP verwendet zur Flusskontrolle eine Methode namens „Sliding Window“. Das sogenannte Fenster stellt tatsächlich die Empfangsfähigkeit dar und wird verwendet, um die Sendegeschwindigkeit des Absenders zu begrenzen.16-Bit-Quellport

16-Bit-Zielportnummer

32-Bit-Seriennummer: Bereich (1 ~ 2^32-2 ) SEQ

Die Sequenznummer des ersten Datensegments wird zufällig ausgewählt.

Die Sequenznummer des ersten Datensegments wird zufällig ausgewählt.

Die Sequenznummer des zweiten Datensegments: die Sequenznummer des vorherigen Datensegments + die Größe des Datenteils des vorherigen Datensegments + 1 Wird zur Bestätigung der empfangenen Daten verwendet und erfordert, dass der Absender weiterhin das Logo von übermittelt das Folgedatensegment;

– 3 Ziffern reserviert

6-Bit-TCP-Feature-Flag-Bit:urg: Notfallzeiger-Flag-Bit; Wenn das Flag auf 1 gesetzt ist, wird die Weiterleitungspriorität der Daten erhöht, um sicherzustellen, dass solche Daten zuerst weitergeleitet werden. Wenn die URG-Flag-Bits mehrerer Daten gleichzeitig auf 1 gesetzt sind, ist der Notfallzeiger umso größer nach 16 Bit ist, desto höher ist die Priorität;

die Partei, die die Gründung aktiv initiiert Anforderung oder Abbauanforderung der Verbindung;

PSH: Push-Bit, wenn das Flag auf 1 gesetzt ist, kann die empfangende Seite die Daten nicht zur Cache-Warteschlange hinzufügen und sie direkt zur Verarbeitung an den Anwendungsprozess übergeben; : Verbindungsflag zurücksetzen; wenn die TCP-Verbindung erschöpft ist oder ausfällt, wird das Flag der TCP-Verbindung neu aufgebaut.

SYN: Synchronisationsflag, das verwendet wird, um während des Prozesses des Aufbaus einer TCP-Verbindung eine aktive Verbindung herzustellen die Verbindung;

接 FIN: Wenn das Logo Position 1 ist, wird die andere Partei die TCP-Verbindung abbauen und bestätigen, dass das Netzwerk überlastet ist. ‐ ' ' s ' s ‐ ‐ ‐ ‐ Fenster:16-Bit-Datensegment-Prüfsumme: Überprüfungsinformationen, um die Integrität der Daten sicherzustellen;

16-Bit-Notfallzeiger: Wird zur Unterscheidung der Priorität verwendet, wenn alle URG-Flag-Bits auf 1 gesetzt sind;

Option: Zeitstempel der Datensegmentierung

Verbindungsorientierte Merkmale des TCP-Protokolls:

1. Verbindungsaufbau; Drei-Wege-Handshake

1) Der Absender generiert im Header die Quell- und Zielports werden durch das Anwendungsschichtprotokoll angegeben. Die Sequenznummer ist 0 und das SYN-Flag ist auf 1 gesetzt. 2) Nach dem Empfang der SYN-Anfragedaten vom Absender bestimmt der Empfänger, ob Es kann die von der anderen Partei benötigte Datenkommunikation abschließen. Die von ihm generierten TCP-Header-Daten sind genau das Gegenteil der vorherigen Daten ist die Sequenznummer der nächsten Daten der anderen Partei und die SYN- und ACK-Flags werden gleichzeitig auf 1 gesetzt

3) Nach dem Empfang der Antwortdaten von der anderen Partei prüft der Absender, ob das ACK-Flag gesetzt ist 1; wenn es 1 ist, prüfen Sie, ob das SYN-Flag auf 1 gesetzt ist. Wenn es auch 1 ist, bestätigen Sie es und generieren Sie dann die Sequenznummer der vorherigen Daten + 1, die Bestätigung Nummer ist die Sequenznummer der nächsten Daten des Empfängers; die ACK-Flag-Position ist 1; 2. Trennen Sie die Verbindung, winken Sie viermal1) Wenn alle Datenübertragungen abgeschlossen sind, sendet eine Partei aktiv a TCP-Header-Daten mit dem FIN-Flag auf 1 an die andere Partei

2) Nachdem die andere Partei solche Daten mit FIN auf 1 erhalten hat, antwortet sie mit Bestätigungsdaten mit ACK auf 1 3 ) Die andere Die Partei sendet aktiv Daten mit FIN auf 1 und fordert zum Abbau der Verbindung auf

4) Die aktive Endpartei bestätigt und sendet TCP-Headerdaten mit ACK auf 1 gesetzt;

Ⅵ.UDP-ProtokollUDP-Benutzerdatenprotokoll Bei verbindungslosen Kommunikationsprotokollen umfassen die UDP-Daten Informationen zur Zielportnummer und zur Quellportnummer. Da für die Kommunikation keine Verbindung erforderlich ist, kann eine Broadcast-Übertragung erreicht werden. Die UDP-Kommunikation erfordert keine Bestätigung vom Empfänger, es handelt sich um eine unzuverlässige Übertragung und es kann zu Paketverlusten kommen.

UDP und TCP befinden sich auf derselben Ebene Port: Die vom Absender beim Kapseln von Daten ausgewählte Portnummer. Im Allgemeinen ist die Quellportnummer der vom Client gesendeten Daten ein zufällig ausgewählter freier Port

16-stelliger Zielport: Der Empfänger von Diese Datenkommunikation ist die Portnummer, die beim Übertragen von Daten von der Transportschicht zur Anwendungsschicht verwendet werden muss. Im Allgemeinen ist die Zielportnummer der Daten festgelegt

16-Bit-UDP-Länge

: die Länge des gesamten Datagramm, einschließlich Header;

1

6-Bit-UDP-Prüfsumme: Die Prüfsumme des gesamten UDP-Datagramms, die bis zu einem gewissen Grad die Datenintegrität gewährleistet.

Das obige ist der detaillierte Inhalt vonWas sind die grundlegenden Wissenspunkte des Computernetzwerks?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Welche Funktionen haben Computernetzwerke?

Welche Funktionen haben Computernetzwerke?

Die herausragendsten Merkmale von Computernetzwerken

Die herausragendsten Merkmale von Computernetzwerken

Was ist schwieriger, C-Sprache oder Python?

Was ist schwieriger, C-Sprache oder Python?

Huobi.com

Huobi.com

Webstorm passt die Schriftgröße an

Webstorm passt die Schriftgröße an

Wo ist die Taschenlampe des OnePlus-Telefons?

Wo ist die Taschenlampe des OnePlus-Telefons?

Die Beziehung zwischen Bandbreite und Netzwerkgeschwindigkeit

Die Beziehung zwischen Bandbreite und Netzwerkgeschwindigkeit

Lösung für die Blockierung von Google Mail

Lösung für die Blockierung von Google Mail