Was ist die Java-Konfigurationsmethode in Springboot?

1. Erstellen Sie eine Benutzerentitätsklasse.

@Data

public class User {

private String username;

private String password;

private Integer age;

}

2. Erstellen Sie UserDao, um die Datenbankinteraktion zu simulieren.

public class UserDao{

public List<user> queryUserList() {

List<user> result = new ArrayList<user>();

//模拟数据库查询

for(int i = 1;i <p><strong>3. Schreiben Sie UserService, um die Geschäftslogik für den Benutzerdatenbetrieb zu implementieren. </strong></p>

<pre class="brush:php;toolbar:false">@service

public class UserService{

@Autowired//注入Spring容器中的bean对象

private UserDao userDao;

public List<user> queryUserList() {

//调用userDao中的方法进行查询。

return this.userDao.queryUserList();

}

}</user>

4. Schreiben Sie SpringConfig, um den Spring-Container zu instanziieren.

@Configuration//通过该注解来表明该类是一个spring的配置,相当于一个xml文件。

//配置扫描包。

@ComponentScan(basePackages = "cn.my.springboot.javaconfig")

public class SpringConfig {

@Bean//通过该注解来表明是一个Bean对象,相当于xml中的<bean>

public UserDao getUserDao() {

return new UserDao();//直接new对象作演示。

}

}</bean>

5. Schreiben Sie eine Testmethode, um den Spring-Container zu starten.

public class Test {

public static void main(String[] args) {

//通过java配置来实例化Spring容器。

AnnotationConfigApplicationContext context = new

AnnotationConfigApplicationContext(SpringConfig.class);

//在Spring容器中获取bean对象

UserService userService = context.getBean(UserService.class);

//调用对象中的方法

List<user> list = userService.queryUserList();

for(User user : list) {

System.out.println(user.getUsername() + "|" user.getPassword() + "|" user.getAge());

//销毁该容器

context.destroy;

}

}

}</user>

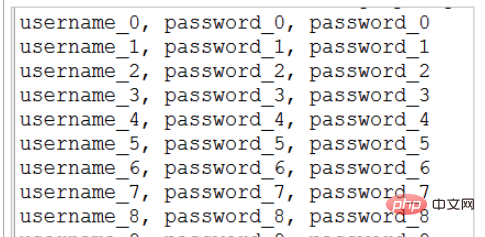

Testergebnisse:

kann Java-Code verwenden, um XML-Konfigurationsdateien perfekt zu ersetzen.

Das obige ist der detaillierte Inhalt vonWas ist die Java-Konfigurationsmethode in Springboot?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undress AI Tool

Ausziehbilder kostenlos

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Wie konfigurieren Sie die Protokollierung in einer Java -Anwendung?

Aug 15, 2025 am 11:50 AM

Wie konfigurieren Sie die Protokollierung in einer Java -Anwendung?

Aug 15, 2025 am 11:50 AM

Die Verwendung von SLF4J in Kombination mit Logback oder Log4J2 ist die empfohlene Möglichkeit, Protokolle in Java -Anwendungen zu konfigurieren. Es wird API- und Implementierungsbibliotheken eingeführt, indem entsprechende Maven -Abhängigkeiten hinzugefügt werden. 2. Rufen Sie den Logger durch den LoggerFactory von SLF4J im Code und schreiben Sie mit parametrisierten Protokollierungsmethoden entkoppelten und effizienten Protokollcode. 3. Definieren Sie das Protokoll -Ausgangsformat, die Ebene, das Ziel (Konsole, die Datei) und die Paket -Level -Protokollregelung über logback.xml oder log4j2.xml Konfigurationsdateien; 4. Aktivieren Sie optional die Funktionsscanning -Funktion der Konfigurationsdatei, um eine dynamische Anpassung der Protokollebene zu erreichen, und Springboot kann auch über den Aktuatorendpunkte verwaltet werden. 5. Befolgen Sie Best Practices, einschließlich

Bereitstellung einer Java -Anwendung

Aug 17, 2025 am 12:56 AM

Bereitstellung einer Java -Anwendung

Aug 17, 2025 am 12:56 AM

Vorbereitungsdauerung von MajoringMavenorgradletobuildajarorwarfile, ExternalizingConfiguration

XML -Datenbindung mit Castor in Java

Aug 15, 2025 am 03:43 AM

XML -Datenbindung mit Castor in Java

Aug 15, 2025 am 03:43 AM

Castorensxml-to-javaObjectMappingviadefaultConventionsorexplicitMapPingFiles; 1) DefineJavaclasses witgers/setzer;

So senden und empfangen Sie Nachrichten über ein WebSocket in Java

Aug 16, 2025 am 10:36 AM

So senden und empfangen Sie Nachrichten über ein WebSocket in Java

Aug 16, 2025 am 10:36 AM

Erstellen Sie einen WebSocket -Serverendpunkt, um den Pfad mit @Serverendpoint zu definieren und Verbindungen, Nachrichtenempfang, Schließen und Fehler über @onopen, @onMessage, @onclose und @onError zu behandeln. 2. Stellen Sie sicher, dass Javax.Websocket-API-Abhängigkeiten während der Bereitstellung eingeführt und automatisch vom Container registriert werden. 3. Der Java -Client erhält WebSocketContainer über den ContainerProvider, ruft ConnectToServer auf, um eine Verbindung zum Server herzustellen, und empfängt Nachrichten mit @ClientendPoint -Annotationsklassen. 4. Verwenden Sie die Sitzung GetBasicre

Was ist das Assert -Schlüsselwort in Java?

Aug 17, 2025 am 12:52 AM

Was ist das Assert -Schlüsselwort in Java?

Aug 17, 2025 am 12:52 AM

TheassertKeywordinjavaisUsedTovalidateAsStionsduringDevelopment, ThrowinganasStorionErroriftheConditionisfalse.2.ithastWOforms: AssertCondition; andassertCondition: message; withelatterProvrididing -Kustomerform

Excel Autofill funktioniert nicht

Aug 15, 2025 pm 01:19 PM

Excel Autofill funktioniert nicht

Aug 15, 2025 pm 01:19 PM

SureAutofillisenabledByChecking "EnableFillHandleandCellDrag-und-drop" Infile> Optionen> Fortgeschritten; 2. KorrekturysetheFillHandle-Thesmallsquareatthebottom-arrytheSelectedCell-DRAGGINGWITHETHEBLACKLUSOR, NOTHEWHITHITEWHETHESELTET;

So führen Sie einen Befehlszeilenbefehl von Java aus

Aug 16, 2025 am 11:52 AM

So führen Sie einen Befehlszeilenbefehl von Java aus

Aug 16, 2025 am 11:52 AM

Verwenden Sie RunTime.exec (), um externe Befehle auszuführen. String -Arrays müssen jedoch verwendet werden, um Speicherprobleme zu vermeiden. 2. Es wird empfohlen, ProcessBuilder zu verwenden, da es flexibler ist und Umgebungsvariablen, Arbeitsverzeichnisse und klare Syntax festlegen kann. 3.. Sie sollten Stdout und Stderr gleichzeitig lesen und Eingangs- und Ausgangsströme verarbeiten. V. 5. Achten Sie auf die Plattformabhängigkeit von Befehlen, und der neue Code sollte der Verwendung von ProcessBuilder vorrangig machen, um Sicherheit und Wartbarkeit zu gewährleisten.

PHPMYADMIN -Sicherheits -Best Practices

Aug 17, 2025 am 01:56 AM

PHPMYADMIN -Sicherheits -Best Practices

Aug 17, 2025 am 01:56 AM

Um PhpMyAdmin effektiv zu schützen, müssen mehrere Sicherheitsmaßnahmen ergriffen werden. 1. Beschränken Sie den Zugriff über IP, nur vertrauenswürdige IP -Verbindungen sind zulässig. 2. Ändern Sie den Standard -URL -Pfad zu einem Namen, der nicht leicht erraten ist. 3. Verwenden Sie starke Passwörter und erstellen Sie einen dedizierten MySQL-Benutzer mit minimierten Berechtigungen. Es wird empfohlen, die Zwei-Faktor-Authentifizierung zu aktivieren. V. 5. Stärken Sie den Webserver und die PHP -Konfiguration, deaktivieren Sie gefährliche Funktionen und begrenzen Sie die Dateiausführung. 6. HTTPS zum Verschlüsseln der Kommunikation erzwingen, um Anmeldeinformationen zu verhindern; 7. Deaktivieren Sie PhpMyAdmin, wenn Sie nicht verwendet werden, oder erhöhen Sie die HTTP -Grundauthentifizierung; 8. Überwachen Sie regelmäßig Protokolle und konfigurieren Sie Fail2ban, um sich gegen Brute Force Cracking zu verteidigen. 9. Setup löschen und