1. Einführung

In den Anfängen der Entwicklung des Internets war es noch die Ära des IE-Browsers. Damals bestand der Zweck aller Menschen, die im Internet surften, darin, Informationen auszutauschen und Neuigkeiten zu erhalten Browser. Mit der rasanten Entwicklung des Internets können Webseiten nicht nur Nachrichten lesen und Spiele spielen, sondern auch einkaufen und chatten. Diese Funktionen haben unser Leben enorm bereichert.

Da die Funktionen von Webseiten allmählich zunehmen, tauchen einige Black Hats auf, die versuchen, mit technischen Mitteln Gewinne zu erzielen. Beispielsweise können Trojaner Ihre Tastatur überwachen und den Inhalt, den Sie auf der Tastatur eingeben, an den Computer des Hackers senden. Durch die Analyse des Inhalts kann der Hacker leicht an Ihr Spielkonto und Ihr Passwort gelangen. Danach wurde eine Antivirensoftware geboren, die sich der Lösung verschiedener Viren im Internet widmete. Mit der kontinuierlichen Weiterentwicklung ist Antivirensoftware zu einer unverzichtbaren Software für einen Computer geworden.

Warum tritt ein solches Sicherheitsproblem auf?

Sicherheit ist letztlich Vertrauenssache. Wenn jeder nach den üblichen Verfahren online geht und nicht auf persönlichen Vorteil aus ist, wird es keine Sicherheitsprobleme geben, über die man sprechen könnte.

Die Grundlage der Sicherheit liegt im Vertrauen, aber es ist nicht einfach, alle dazu zu bringen, einander zu vertrauen. Was wir derzeit tun können, ist: den Sicherheitsschutz weiter zu verbessern, Lücken immer weniger zu machen und illegale Angriffe immer schwieriger zu machen. Dadurch wird die Zahl der Black Hats schrittweise reduziert und die Anzahl der Virenersteller verringert.

1. Wie man im Bereich Sicherheit gute Arbeit leistet

Um im Bereich Sicherheit gute Arbeit zu leisten, muss man zunächst die Merkmale von Sicherheitsproblemen verstehen. Durch unzählige Praktiken haben Vorgänger die Merkmale der Sicherheit schließlich in drei Elemente der Sicherheit zusammengefasst sind:

1) Vertraulichkeit

Dateninhalte vor dem Durchsickern schützen. Üblicherweise kommen Verschlüsselungsverfahren zum Einsatz.

2) Integrität

Schützen Sie, dass der Dateninhalt vollständig ist und nicht manipuliert wurde. Normalerweise wird die Methode der digitalen Signatur verwendet.

3) Verfügbarkeit.

Daten können jederzeit genutzt werden. Normalerweise Verteidigung gegen DOS.

2. Sicherheitsbewertung

Nachdem wir die drei Elemente der Sicherheit kennen, können wir Sicherheitsprobleme bewerten.

1) Vermögensklassifizierung

Finden Sie die wichtigsten Daten heraus. Ermitteln Sie den Hosting-Speicherplatz für die wichtigsten Daten, z. B. in einer Datenbank. Dann muss sich die Datenbank auf die Verteidigung konzentrieren. Ermitteln Sie den Hosting-Speicherplatz der Datenbank, zum Beispiel: Auf einem Server muss dieser Server eine sekundäre Verteidigung bereitstellen. Ermitteln Sie den Host-Bereich des Servers, z. B. auf der OSI-Netzwerkebene. Anschließend müssen Sie eine allgemeine Verteidigung auf der Netzwerkebene durchführen.

2) Bedrohungsanalyse

Finden Sie Bedrohungen heraus (Quellen, die Schaden anrichten können). Ermitteln Sie die Risiken (mögliche Verluste werden Risiken genannt).

3) Die Risikoanalyse

verwendet eine Entscheidungsanalyse mit mehreren Kriterien, das heißt: Risiko = Bedrohungsgrad * Durchführbarkeit der Bedrohung. Berechnen Sie alle Bedrohungen, ordnen Sie die endgültigen Risiken ein und priorisieren Sie Probleme mit höheren Risiken.

4) Bestätigen Sie die Lösung

Finden Sie die unsichere Implementierung heraus und ermitteln Sie die Lösung. Die Lösung sollte die ursprüngliche Absicht der Geschäftsanforderung nicht ändern. Die Lösung muss für Benutzer transparent sein und darf ihre Gewohnheiten nicht ändern.

Nach Abschluss der Sicherheitsbewertung verfügen wir über eine Sicherheitslösung. Für die anschließenden Sicherheitsarbeiten müssen wir nur diesem Plan folgen und es wird keine Probleme geben.

3. Sicherheitsprinzipien

Nachdem wir eine Sicherheitslösung haben, können wir auch einige Sicherheitsprinzipien formulieren. Indem wir die Prinzipien befolgen und Dinge tun, können wir mit halbem Aufwand das Doppelte erzielen.

1) Blacklist- und Whitelist-Prinzipien

Die Whitelist-Lösung bezieht sich auf die Autorisierung sicherer Ressourcen. Beim Blacklisting-Schema geht es um die Deaktivierung unsicherer Ressourcen. Wir sollten der Verwendung der Whitelist-Lösung Vorrang einräumen, da die Blacklist in der Regel nicht alle unsicheren Ressourcen zählen kann. Beispiel: Es gibt viele Möglichkeiten, XSS anzugreifen, einschließlich Skript-, CSS-, Bild-Tags usw. Selbst wenn Sie diese Tags zur Blacklist hinzufügen, gibt es keine Garantie dafür, dass bei anderen Tags kein XSS-Angriffsrisiko besteht.

2) Das Prinzip der geringsten Rechte

Gewähren Sie nur die erforderlichen Berechtigungen, überautorisieren Sie nicht und verringern Sie die Fehlerwahrscheinlichkeit. Beispiel: Linux-Benutzer mit normalen Berechtigungen können nur die Verzeichnisse unter dem Ordner ~ bedienen. Wenn jemand die Bibliothek löschen und weglaufen möchte, wird beim Ausführen von rm -rf / angezeigt, dass keine Berechtigung vorhanden ist.

3) Defense-in-Depth-Prinzip

Dieses Prinzip ähnelt der Barrel-Theorie. Das Sicherheitsniveau hängt oft vom kürzesten Brett ab. Das heißt: Hinterlassen Sie keine Mängel. Schwarze Hüte können Mängel oft als Durchbruchspunkt nutzen, um größere Lücken auszugraben.

4) Prinzip der Trennung von Daten und Code

Wenn Benutzerdaten als Code ausgeführt werden, werden die Grenzen zwischen Daten und Code verwischt, was zu Sicherheitsproblemen führt. Beispiel: XSS nutzt dies zum Angriff.

5) Unvorhersehbarkeitsprinzip

Dieses Prinzip besteht darin, die Angriffsschwelle zu erhöhen und Angriffe aufgrund von Manipulation und Fälschung wirksam zu verhindern. Beispielsweise kann die Verwendung von UUID anstelle eines automatisch inkrementierenden Primärschlüssels vom Zahlentyp in der Datenbank verhindern, dass die ID von Angreifern erraten wird, sodass Batch-Vorgänge ausgeführt werden können. Token nutzt auch die Unvorhersehbarkeit aus. Der Angreifer kann den Token nicht konstruieren und nicht angreifen.

Lassen Sie uns unter Berücksichtigung dieser Sicherheitsprinzipien einige gängige Angriffs- und Verteidigungsfälle vorstellen.

2. Fälle von Sicherheitsangriffen und -verteidigungen

Es gibt viele Fälle von Sicherheitsangriffen und -verteidigungen. Hier stellen wir hauptsächlich einige Sicherheitsprobleme mit einer relativ hohen Gefährdungsrate vor.

(1) Client-Angriff

Dazu gehören hauptsächlich: XSS-Angriffe, CSRF-Angriffe und Click-Hijacking.

1. XSS-Angriff

Der Kern des XSS-Angriffs besteht darin, Benutzerdaten als Teil des HTML-Codes auszuführen, wodurch die ursprüngliche Semantik durcheinander gebracht und eine neue Semantik generiert wird.

Wie im Bild gezeigt, haben wir den Benutzernamen <script>alert(document.cookie)</script> registriert. Auf allen Seiten, auf denen dieser Benutzername zu sehen ist, wird das aktuelle Cookie angezeigt Wenn die Logik des Codes darin besteht, Cookies an die Website des Angreifers zu senden, kann sich der Angreifer als der vorherige Benutzer anmelden.

Es gibt viele Möglichkeiten, XSS anzugreifen. XSS-Angriffe können überall dort auftreten, wo Sie mit Benutzern interagieren. Zum Beispiel:

Alle Eingabefelder.

window.location.

Fenstername.

document.referrer.

document.cookie.

lokaler Speicher.

...

Da es so viele Orte gibt, an denen Benutzer mit der Seite interagieren, muss es einige XSS-Angriffsmethoden geben, die noch nicht entdeckt wurden, und wenn sie einmal von Black Hats entdeckt werden, kann dies schwerwiegende Auswirkungen haben. Also achten wir unbedingt darauf.

1) Auswirkungen von XSS-Angriffen

Nach einem erfolgreichen Angriff durch XSS kann der Angreifer eine große Menge an Benutzerinformationen erhalten, wie zum Beispiel:

Identifizieren Sie die Benutzer-UA. Identifizieren Sie die Browsererweiterungen der Benutzer. Identifizieren Sie die Websites, die ein Benutzer besucht hat. (Über die CSS-Eigenschaft Visited.) Rufen Sie die echte IP des Benutzers ab. (Über WebRTC usw.) Diebstahl von Cookies (Fälschung von Benutzeranmeldungen, Diebstahl von Benutzerinformationen). XSS-Phishing. (Fügen Sie ein Anmelde-Popup-Fenster in die Seite ein, sodass der Benutzer denkt, es handele sich um ein Anmelde-Popup-Fenster innerhalb der Website (eigentlich von einer Phishing-Website). Sobald sich der Benutzer anmeldet, werden das Konto und das Passwort an den Phishing-Server weitergegeben Website.)

2) XSS-Angriffsabwehr

Gegenwärtig hat XSS die Aufmerksamkeit der Internetbranche auf sich gezogen, und viele Entwicklungsframeworks verfügen über integrierte sichere HTML-Rendering-Methoden.

Wir können auch einige Sicherheitskonfigurationen anpassen.

Konfigurieren Sie den Nur-http-Header in HTTP, damit Front-End-JS keine Cookies betreiben kann. Eingabeprüfung, Verwendung von XssFilter zum Herausfiltern unsicherer Daten, wenn Benutzer Daten übermitteln. Ausgabeprüfung, gefährliche Daten herausfiltern, wenn die Seite gerendert wird.

Bedeutet einfach: Verbieten Sie js den Betrieb von Cookies, überprüfen Sie HTML beim Senden, überprüfen Sie HTML bei der Ausgabe (kann transkodiert werden)

2. CSRF-Angriff

CSRF (Cross-Site Request Forgery) Cross-Site Request Forgery ist eine Art A-Angriff Verwendung der Benutzeridentität zur Ausführung bestimmter Vorgänge, die der Benutzer nicht beabsichtigt.

Zum Beispiel:

Der Benutzer hat sich zuerst bei Server B angemeldet und dann auf Server C zugegriffen. Server C verwendet ein bösartiges Skript, um vorzugeben, A zu sein, um eine bestimmte Funktion auf Server B aufzurufen. Für Server B geht er davon aus, dass es sich um eine von A initiierte Anfrage handelt, und behandelt sie als normale Anfrage.

Stellen Sie sich vor, wenn C vorgibt, A zu sein und eine Überweisung vornimmt, wird das auf jeden Fall große wirtschaftliche Verluste verursachen.

1) CSRF-Verteidigungsmethoden

Es gibt hauptsächlich die folgenden Möglichkeiten, sich gegen CSRF zu verteidigen:

a, Verifizierungscode, Referrerprüfung

Jede Anfrage erfordert eine Benutzerüberprüfung, um sicherzustellen, dass die Anfrage authentisch und zuverlässig ist. Das heißt: Ausnutzen der Tatsache, dass bösartige Skripte komplexe Verifizierungscodes nicht erkennen können, um sicherzustellen, dass jede Anfrage legal ist.

b, Referrer-Prüfung

Überprüfen Sie, ob der Server, der die Anfrage initiiert hat, der Zielserver ist. Das heißt: Der Referer-Header in der HTTP-Anfrage übergibt den Domänennamen der aktuellen Anforderung. Wenn es sich bei diesem Domänennamen um den Domänennamen eines illegalen Servers handelt, muss der Zugriff verboten werden.

c, Token

Unter Verwendung des Prinzips der Unvorhersehbarkeit muss jede Anfrage einen Zufallscode enthalten. Dieser Zufallscode wird von normalen Benutzern nicht kennt und kann nicht vorgeben, Benutzer zu sein, um Anfragen zu stellen.

(Lernvideo-Sharing: php-Video-Tutorial)

3. Click-Hijacking

Click-Hijacking ist eine visuelle Täuschungsangriffsmethode. Der Angreifer bettet die Website, die angegriffen werden muss, durch Iframe-Verschachtelung in seine eigene Webseite ein, setzt den Iframe auf transparent und zeigt eine Schaltfläche auf der Seite an, um Benutzer zum Klicken zu bewegen.

Es ist wie ein Bild mit einer Schicht transparentem Papier darüber. Was Sie sehen, ist die Seite des Angreifers, aber tatsächlich befindet sich diese Seite nur unten, und was Sie tatsächlich anklicken, ist eine andere Webseite, die transparent gemacht wurde der Angreifer.

1) Click-Hijacking-Verteidigung

Da Click-Hijacking hauptsächlich über Iframe erfolgt, basiert die Abwehr bei der Abwehr hauptsächlich auf Iframe.

Option 1: Frame-Busting

if (self !== top) { // 跳回原页面

top.location = self.location;

}Normale Websites verwenden JS-Skripte, um festzustellen, ob sie von bösartigen Websites eingebettet sind. Wenn eine Blog-Website beispielsweise erkennt, dass sie von einem Iframe geöffnet wird, springt sie automatisch zur normalen Seite.

Option 2: Verwenden Sie den Header x-frame-options in HTTP, um das Laden von Iframe zu steuern. Er verfügt über drei optionale Werte:

DENY, was bedeutet, dass die Seite nicht über Iframe angezeigt werden darf. SAMEORIGIN bedeutet, dass die Seite über iframe unter demselben Domainnamen angezeigt werden kann. ALLOW-FROM bedeutet, dass die Seite in einem Iframe aus der angegebenen Quelle angezeigt werden kann.

配置 iframe 的 sandbox 属性:sandbox = "allow-same-origin" ,则只能加载与主站同域的资源。

(二)服务端攻击

服务器端的攻击的方式也非常多,这里列举几个常见的。

SQL 注入攻击文件上传漏洞登录认证攻击应用层拒绝服务攻击webServer 配置安全

1、SQL 注入攻击

SQL 注入和 XSS 一样,都是违背了数据和代码分离原则导致的攻击方式。

如图所示,我们利用 SQL 注入,就能在不需要密码的情况下,直接登录管理员的账号。

攻击的前提是:后端只用了简单的拼接 SQL 的方式去查询数据。

// 拼接出来的 sql 如下:select * from user where username = 'admin' or 1=1 and password = 'xxx' // 无论密码输入什么,这条 sql 语句都能查询到管理员的信息

除此之外,SQL 注入还有以下几种方式:

a、使用 SQL 探测,猜数据库表名,列名。

通过 MySQL 内置的 benchmark 探测数据库字段。如:一段伪代码 select database as current if current[0]==='a',benchmark(10000,'猜对了') 如果表明猜对了,就延迟 10 s 并返回成功。

b、使用存储过程执行系统命令

通过内置的方法或存储过程执行 shell 脚本。如:xp_cmdshell、sys_eval、sys_exec 等。

c、字符串截断

如:MySQL 在处理超长的字符串时,会显示警告,但会执行成功。注册一个 admin + 50 个空格的用户,会触发截断,最终新增一个 admin 用户,这样就能拥有管理员权限了。

1)SQL 注入防御

防止 SQL 注入的最好的办法就是,不要手动拼接 SQL 语句。

最佳方案,使用预编译语句绑定变量:通常是指框架提供的拼接 SQL 变量的方法。这样的语义不会发生改变,变量始终被当成变量。严格限制数据类型,如果注入了其他类型的数据,直接报错,不允许执行。使用安全的存储过程和系统函数。

2、CRLF 注入

在注入攻击中,换行符注入也是非常常见的一种攻击方式。

如果在 HTTP 请求头中注入 2 个换行符,会导致换行符后面的所有内容都被解析成请求实体部分。攻击者通常在 Set-Cookie 时,注入换行符,控制请求传递的内容。

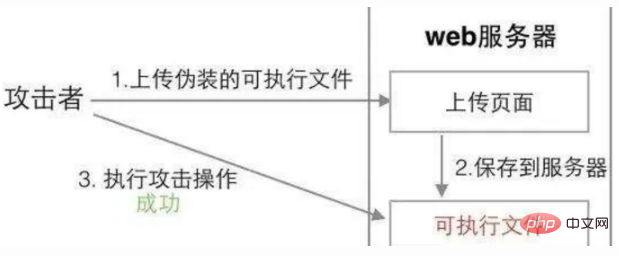

3、文件上传漏洞

上传文件是网页开发中的一个常见功能,如果不加处理,很容易就会造成攻击。

如图所示,攻击者上传了一个木马文件,并且通过返回的 URL 进行访问,就能控制服务器。

通常我们会控制上传文件的后缀名,但也不能完全解决问题,攻击者还可以通过以下方式进行攻击:

伪造正常文件

将木马文件伪装成正常的后缀名进行上传。

如果要避免这个问题,我们可以继续判断上传文件的文件头前 10 个字节。

Apache 解析方式是从后往前解析,直到找到一个认识的后缀名为止

如:上传一个 abc.php.rar.rar.rar 能绕过后缀名检查,但在执行时,被当成一个 php 文件进行执行。

IIS 会截断分号进行解析

如:abc.asp;xx.png 能绕过后缀名检查,但在执行时,被当成一个 asp 文件进行执行。

HTTP PUT 方法允许将文件上传到指定位置

通过 HTTP MOVE 方法,还能修改上传的文件名。

通过二者配合,就能先上传一个正常的后缀名,然后改为一个恶意的后缀名。

PHP CGI 路径问题

执行 http://abc.com/test.png/xxx.php 时,会把 test.png 当做 php 文件去解析。

如果用户正好是把一段恶意的 php 脚本当做一张图片进行上传,就会触发这个攻击。

1)文件上传漏洞防御

防御文件上传漏洞,可以从以下几点考虑:

将文件上传的目录设置为不可执行。判断文件类型检查 MIME Type,配置白名单。检查后缀名,配置白名单。使用随机数改写文件名和文件路径上传文件后,随机修改文件名,让攻击者无法执行攻击。单独设置文件服务器的域名单独做一个文件服务器,并使用单独的域名,利用同源策略,规避客户端攻击。通常做法是将静态资源存放在 CDN 上。

4、登录认证攻击

登录认证攻击可以理解为一种破解登录的方法。攻击者通常采用以下几种方式进行破解:

彩虹表

Der Angreifer sammelt eine große Anzahl von Korrespondenzen zwischen Klartext und MD5, um den MD5-Chiffretext zu knacken und den Originaltext zu finden.

Für das MD5-Passwort in der Regenbogentabelle können wir Salt hinzufügen und eine sekundäre Verschlüsselung durchführen, um ein Knacken zu verhindern.

Session Fixation-Angriff

Verwenden Sie den SessionID-Festmechanismus des Anwendungssystems auf dem Server, um Authentifizierung und Autorisierung mit Hilfe anderer zu erhalten, die dieselbe SessionID verwenden.

Nachdem sich der Angreifer nicht angemeldet hat, gibt das Backend die SessionID zurück. Der Angreifer gibt die SessionID an einen normalen Benutzer weiter, um sich anzumelden. Nach erfolgreicher Anmeldung kann der Angreifer diese SessionID verwenden, um sich als normaler Benutzer auszugeben um sich anzumelden.

Dieses Problem kann vermieden werden, wenn der Browser die SessionID bei jeder Anmeldung aktualisiert.

Session greift weiterhin an

Manchmal lässt das Backend aus Gründen der Benutzererfahrung die Sitzung des Benutzers nicht ablaufen, solange der Benutzer noch am Leben ist.

Ein Angreifer kann diese Sitzung am Leben erhalten, indem er ständig Anfragen stellt.

1) Verteidigungsmethode für die Anmeldeauthentifizierung

Das Passwort für die Multi-Faktor-Authentifizierung wird als erste Verteidigungslinie verwendet. Nach erfolgreicher Passwortüberprüfung können wir jedoch weiterhin Folgendes überprüfen: dynamisches Passwort, digitales Zertifikat, SMS-Bestätigungscode, usw., um die Benutzersicherheit zu gewährleisten. Da SMS und Webseiten völlig unabhängige Systeme sind, ist es für einen Angreifer schwierig, an den SMS-Verifizierungscode zu gelangen und somit keine Angriffe durchzuführen.

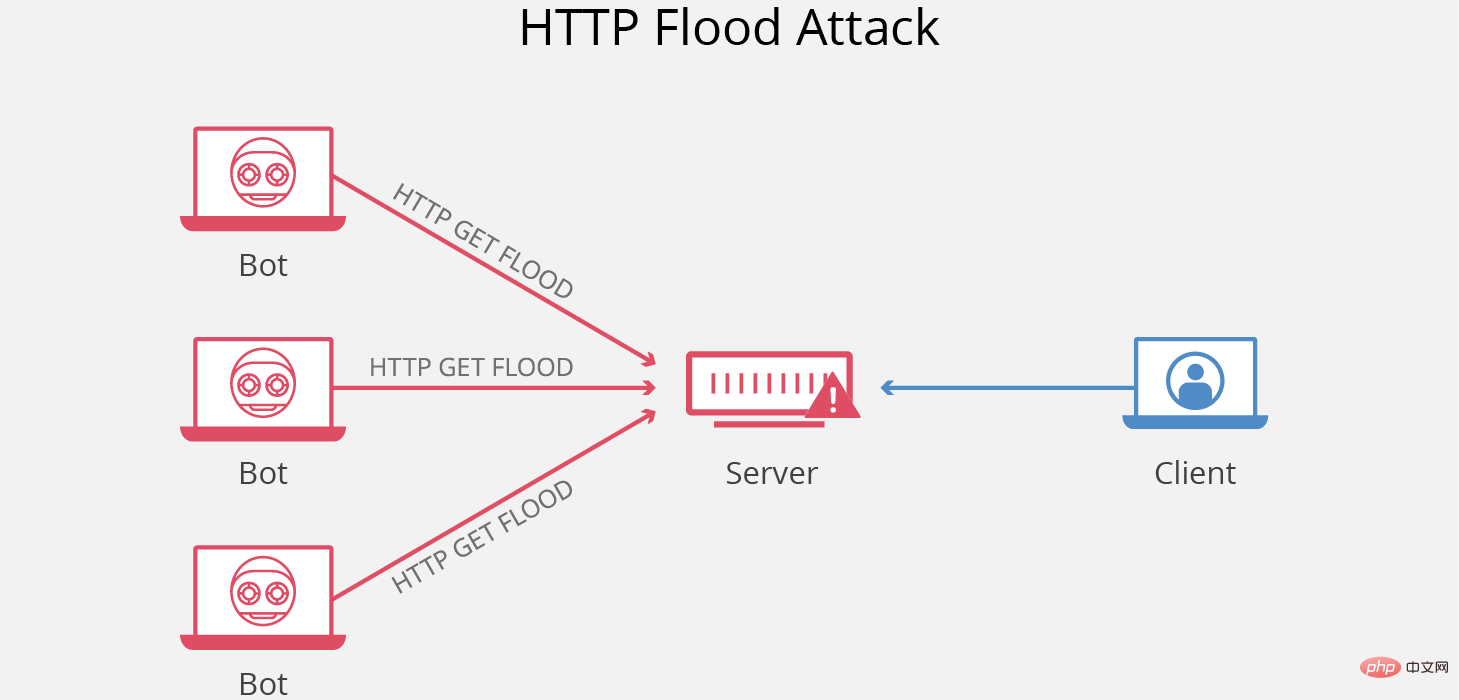

5. Denial-of-Service-Angriff auf Anwendungsebene

Denial-of-Service-Angriff auf Anwendungsebene, auch bekannt als DDOS-Angriff, bezieht sich auf die Verwendung einer großen Anzahl von Anforderungen, um eine Ressourcenüberlastung zu verursachen und den Server nicht verfügbar zu machen.

Normalerweise gibt es die folgenden DDOS-Angriffsmethoden:

SYN-Flood-Angriff

Verwenden Sie den HTTP-3-Wege-Handshake-Mechanismus, um Serververbindungsressourcen zu verbrauchen.

Zum Beispiel: Ein Angreifer initiiert eine große Anzahl von HTTP-Anfragen, führt jedoch nicht 3 Handshakes, sondern nur 2 Handshakes durch. Zu diesem Zeitpunkt wartet der Server weiterhin bis zum Timeout. Zu diesem Zeitpunkt ist der Server mit der Verarbeitung einer großen Anzahl von Garbage-Anfragen beschäftigt und hat keine Zeit, normale Anfragen zu berücksichtigen.

Slowloris-Angriff

sendet HTTP-Anforderungsheader mit sehr geringer Geschwindigkeit und verbraucht Serververbindungsressourcen.

Zum Beispiel: Ein Angreifer sendet eine große Anzahl von HTTP-Anfragen, aber jeder Anfrageheader wird sehr langsam gesendet und sendet alle 10 Sekunden ein Zeichen. Um auf Daten zu warten, muss der Server die Verbindung nicht immer aufrechterhalten Auf diese Weise ist die Anzahl der Serververbindungen sehr schnell belegt.

HTTP POST DOS

Geben Sie beim Senden von HTTP eine sehr große Inhaltslänge an und senden Sie diese dann in langen Abständen, wodurch Serververbindungsressourcen verbraucht werden.

CC-Angriff

zielt auf einige sehr ressourcenintensive Seiten ab und initiiert kontinuierlich Anfragen.

Zum Beispiel: Einige Seiten auf der Seite erfordern viele Back-End-Vorgänge oder sehr zeitaufwändige Datenbankabfragen. Bei einer großen Anzahl von Anfragen können die CPU, der Speicher und andere Ressourcen des Servers belegt sein.

Serverlimit DOS

Injizieren Sie über XSS ein zu langes Cookie, das die Länge des Anforderungsheaders überschreitet, die der Webserver vertragen kann, und der Server lehnt diesen Dienst ab.

ReDOS

Mit dem Ziel, einige fehlerhafte reguläre Ausdrücke zu beheben, wird eine große Anzahl von Anforderungen initiiert und Systemressourcen verbraucht.

1) Abwehr von Denial-of-Service-Angriffen auf Anwendungsebene

Derzeit gibt es keine besonders perfekte Lösung für Denial-of-Service-Angriffe auf Anwendungsebene, wir können aber dennoch einige Optimierungen vornehmen.

Optimieren Sie die Leistung des Anwendungscodes und nutzen Sie Caching-Lösungen wie Redis und Memcache sinnvoll, um die CPU-Ressourcennutzung zu reduzieren. Optimieren Sie die Netzwerkarchitektur und bauen Sie einen Lastausgleich im Backend auf. Statische Ressourcen werden über ein CDN verwaltet. Begrenzung der Anforderungshäufigkeit Der Server berechnet die Anforderungshäufigkeit aller IP-Adressen und filtert ungewöhnliche IPs zur Deaktivierung heraus. Sie können den LRU-Algorithmus verwenden, um die IP-Adressen der ersten 1.000 Anfragen zwischenzuspeichern. Wenn die Häufigkeit einer IP-Anfrage zu hoch ist, deaktivieren Sie ihn.

Tatsächlich besteht die Kernidee beim Umgang mit DDOS darin, nicht vertrauenswürdige Benutzer zu deaktivieren und sicherzustellen, dass Ressourcen von normalen Benutzern verwendet werden.

3. Webserver-Konfigurationssicherheit

Bei der Bereitstellung von Webanwendungen verwenden wir häufig Nginx, Apache, IIS, Tomcat, Jboss und andere Webserver kann leicht angegriffen werden.

Bei der Konfiguration des Webservers können Sie sich auf folgende Punkte beziehen:

1. Führen Sie den Webserver mit Benutzerberechtigungen aus.

Befolgen Sie das Prinzip der geringsten Rechte, führen Sie den Webserver mit den geringsten Rechten aus und schränken Sie die Berechtigungen danach ein überfallen werden.

2. Löschen Sie das visuelle Backend

Beim Ausführen von Webservern wie Tomcat und Jboss wird standardmäßig ein visuelles Operations-Backend aktiviert, das auf Port 8080 ausgeführt wird, und der erste Zugriff wird nicht authentifiziert.

Ein Angreifer kann den visuellen Hintergrund nutzen, um aus der Ferne ein Kriegspaket zu laden oder eine Trojaner-Datei zur Kontrolle hochzuladen, daher müssen wir die visuelle Plattform löschen.

3. Aktualisieren Sie die Version rechtzeitig

Große Webserver beheben hin und wieder einige Schwachstellen, denken Sie also daran, die Version rechtzeitig zu aktualisieren.

Verwandte Empfehlungen: Webserver-Sicherheit

Das obige ist der detaillierte Inhalt vonSo schützen Sie das Internet. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

So richten Sie einen sicheren VPS ein

So richten Sie einen sicheren VPS ein

Zusammengesetzte Verwendung

Zusammengesetzte Verwendung

Was ist ^quxjg$c

Was ist ^quxjg$c

Mobiltelefon-Zweitkarte

Mobiltelefon-Zweitkarte

So lösen Sie das Problem, dass der Zugriff beim Starten von Windows 10 verweigert wird

So lösen Sie das Problem, dass der Zugriff beim Starten von Windows 10 verweigert wird

Welche Fensterfunktionen gibt es?

Welche Fensterfunktionen gibt es?

So ändern Sie Dateinamen stapelweise

So ändern Sie Dateinamen stapelweise

Empfehlungen für Android-Desktop-Software

Empfehlungen für Android-Desktop-Software