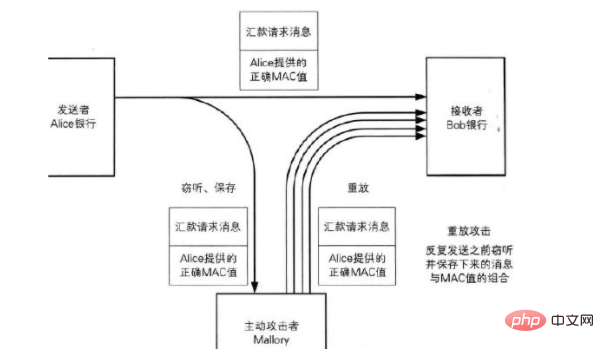

Das Überwachen des Netzwerkverkehrs zum Erlangen von Passwörtern ist ein Replay-Angriff; ein Replay-Angriff wird auch Replay-Angriff oder Replay-Angriff genannt. Es bedeutet, dass der Angreifer ein Paket sendet, das vom Zielhost empfangen wurde, um das System zu täuschen Es wird hauptsächlich im Identitätsauthentifizierungsprozess verwendet und zerstört die Richtigkeit der Authentifizierung.

Angriffe wiederholen.

Replay-Angriffe, auch Replay-Angriffe genannt, beziehen sich darauf, dass der Angreifer ein vom Zielhost empfangenes Paket sendet, um das System zu täuschen. Es wird hauptsächlich zur Zerstörung der Identität verwendet die Richtigkeit des Geschlechts.

Replay-Angriffe können vom Initiator oder von einem Feind durchgeführt werden, der die Daten abfängt und erneut sendet. Angreifer nutzen Netzwerküberwachung oder andere Methoden, um Authentifizierungsdaten zu stehlen und sie dann erneut an den Authentifizierungsserver zu senden. Replay-Angriffe können bei jedem Netzwerkdurchgang auftreten und gehören zu den häufigsten Angriffsmethoden von Hackern in der Computerwelt.

Erweiterte Informationen

Nachdem Angreifer FTP, Telnet und andere Tools nutzen, um Systemschwachstellen auszunutzen und die Kontrolle über das Ziel-Hostsystem zu erlangen, werden sie zwei Dinge tun: Datensätze löschen und eine Hintertür hinterlassen. Er wird bestimmte Systemeinstellungen ändern, Trojaner oder andere Fernsteuerungsprogramme im System platzieren, um in Zukunft unbemerkt wieder in das System eindringen zu können.

Die meisten Backdoor-Programme sind vorkompiliert. Sie müssen nur eine Möglichkeit finden, die Zeit und Berechtigungen zu ändern, um sie zu verwenden. Auch die Größe der neuen Datei entspricht genau der der Originaldatei. Angreifer verwenden im Allgemeinen rep, um diese Dateien zu übermitteln, um keine FTB-Datensätze zu hinterlassen. Nach dem Löschen von Protokollen, dem Löschen kopierter Dateien usw., um deren Spuren zu verbergen, beginnt der Angreifer mit dem nächsten Schritt.

Das obige ist der detaillierte Inhalt vonBei welcher Art von Angriff wird der Netzwerkverkehr überwacht, um an Passwörter zu gelangen?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

So ändern Sie devc++ auf Chinesisch

So ändern Sie devc++ auf Chinesisch

Sonst-Verwendung in der Python-Schleifenstruktur

Sonst-Verwendung in der Python-Schleifenstruktur

Der Unterschied zwischen Ankern und Zielen

Der Unterschied zwischen Ankern und Zielen

Verwendung der isnumber-Funktion

Verwendung der isnumber-Funktion

Was sind die häufigsten Tomcat-Schwachstellen?

Was sind die häufigsten Tomcat-Schwachstellen?

Lösung außerhalb des zulässigen Bereichs

Lösung außerhalb des zulässigen Bereichs

So gleichen Sie Zahlen in regulären Ausdrücken ab

So gleichen Sie Zahlen in regulären Ausdrücken ab

Was ist der Handel mit digitalen Währungen?

Was ist der Handel mit digitalen Währungen?